IP路由与交换技术实训报告.docx

《IP路由与交换技术实训报告.docx》由会员分享,可在线阅读,更多相关《IP路由与交换技术实训报告.docx(31页珍藏版)》请在冰豆网上搜索。

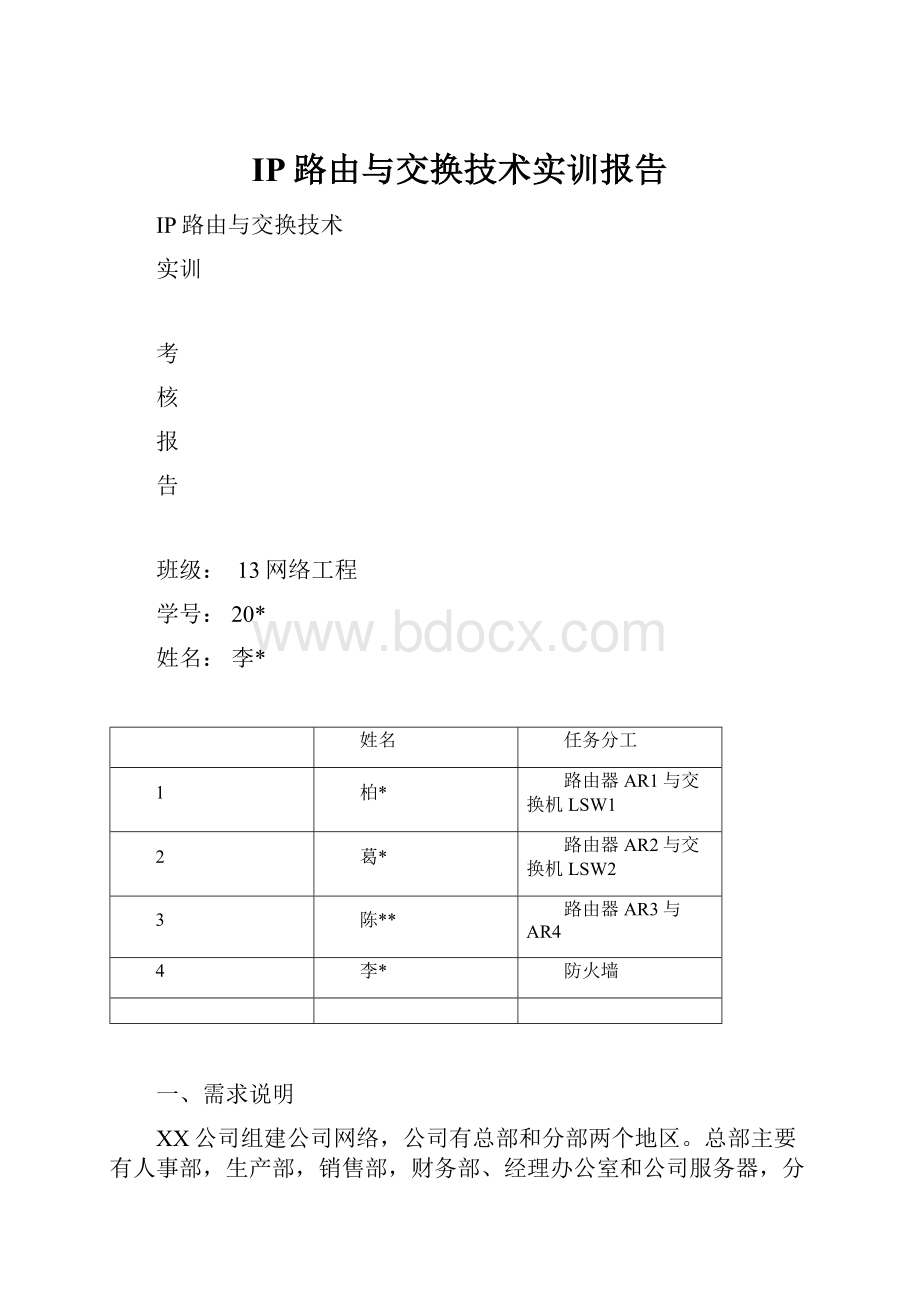

IP路由与交换技术实训报告

IP路由与交换技术

实训

考

核

报

告

班级:

13网络工程

学号:

20*

姓名:

李*

姓名

任务分工

1

柏*

路由器AR1与交换机LSW1

2

葛*

路由器AR2与交换机LSW2

3

陈**

路由器AR3与AR4

4

李*

防火墙

一、需求说明

XX公司组建公司网络,公司有总部和分部两个地区。

总部主要有人事部,生产部,销售部,财务部、经理办公室和公司服务器,分部主要有销售部和财务部。

根据规划,公司总部和分部已经从ISP获取了公网地址,要求规划和设计公司网络,并用现有设备模拟公司环境,完成规划和设计、实施、验收和报告文档,具体要求如下:

1、给出公司网络拓扑设计,公司网络设计要求有一定稳定性和可靠性;

2、规划各部门的IP、设备IP和互联IP;

3、为了安全财务部门主机只能经理办公室可以访问,并且财务部门主机不能访问外网;

4、公司服务器需要被外网用户访问,公司总部和分部除了财务部门外其余部门均可访问外网;

5、利用现有设备完成公司网络拓扑搭建,并完成实施和验收;

6、写出规划和设计方案参与公司网络建设项目的投标。

二、规划设计(截图并附带文字说明)

括扑图:

规划:

IP地址空间的分配,与网络拓扑层次结构相适应,既要有效地利用地址空间,又要体现出网络的可扩展性、灵活性和层次性,同时能满足路由协议的要求,以便于网络中的路由聚类,减少路由器中路由表的长度,减少对路由器CPU、内存的消耗,提高路由算法的效率,加快路由变化的收敛速度,同时还有考虑到网络地址的可管理性。

IP地址分配尽量分配连续的IP地址空间;相同的业务和功能尽量分配连续的IP地址空间,有利于路由聚合以及安全控制。

总公司内:

人事部(IP:

192.168.10.2~253网关:

192.168.10.254子网掩码:

24)

生产部(IP:

192.168.20..2~253网关:

192.168.20.254子网掩码:

24)

销售部(IP:

192.168.30..2~253网关:

192.168.30.254子网掩码:

24)

财务部(IP:

192.168.40..2~253网关:

192.168.40.254子网掩码:

24)

经理办公室(IP:

192.168.1..2~253网关:

192.168.1.254子网掩码:

24)

公司服务器(IP:

192.168.2..2~253网关:

192.168.2.254子网掩码:

24)

分公司内:

销售部(IP:

192.168.50..2~253网关:

192.168.50.254子网掩码:

24)

财务部(IP:

192.168.60..2~253网关:

192.168.60.254子网掩码:

24)

外网主机:

(IP:

200.0.0.0网关:

200.0.0.254子网掩码:

24)

外网客户机(IP:

200.0.0.2~253网关:

200.0.0.254子网掩码:

24)

路由器:

AR1(g0/0/010.0.0.124,g0/0/120.0.0.124)

AR2(g0/0/040.0.0.124,g0/0/120.0.0.224,g0/0/230.0.0.124)

AR3(g0/0/0192.168.50.25424g0/0/1192.168.60.25424,g0/0/250.0.0.124)

AR4(g0/0/0100.0.0.224,g0/0/1200.0.0.25424,

交换机:

LSW1(vlanif10ip192.168.10.25424,vlanif20192.168.20.25424,vlanif100ip10.0.0.224)

LSW2(vlanif30ip192.168.30.25424,vlanif40ip192.168.40.25424,vlanif100ip30.0.0.224)

采用动态路由协议rip,用于自治系统(AS)内的路由信息的传递。

使用vlan协议对逻辑上的设备和用户,这些设备和用户并不受物理位置的限制,可以根据功能、部门及应用等因素将它们组织起来,相互之间的通信就好像它们在同一个网段中一样。

使用acl(访问控制列表)建立对应的安全策略,实现拒绝访问,与允许访问的控制。

每种协议一个ACL:

要控制接口上的流量,必须为接口上启用的每种协议定义相应的ACL。

每个方向一个ACL:

一个ACL只能控制接口上一个方向的流量。

要控制入站流量和出站流量,必须分别定义两个ACL。

每个接口一个ACL:

一个ACL只能控制一个接口(例如快速以太网0/0)上的流量。

三层交换技术:

第三层交换是在网络交换机中引入路由模块而取代传统路由器实现交换与路由相结合的网络技术。

它根据实际应用时的情况,灵活地在网络第二层或者第三层进行网络分段。

具有三层交换功能的设备是一个带有第三层路由功能的第二层交换机。

利用防火墙来控制不同主机的访问控制,这里使用包过滤防火墙:

包过滤防火墙是用一个软件查看所流经的数据包的包头(header),由此决定整个包的命运。

它可能会决定丢弃(DROP)这个包,可能会接受(ACCEPT)这个包(让这个包通过),也可能执行其它更复杂的动作。

三、实施(配置脚本)(截图并附带文字说明)

路由器基本配置:

----------------------------------------------------AR1-------------------------------------------------------

system-view

sysnameAR1

undoinfo-centerenable

interfaceg0/0/0

ipadd10.0.0.124

interfaceg0/0/1

ipadd20.0.0.124

quit

//使用rip宣告网络,实现内网网络互通

rip

network10.0.0.0

network20.0.0.0

quit

配置截图:

----------------------------------------------------AR2-------------------------------------------------------

system-view

sysnameAR2

undoinfo-centerenable

interfaceg0/0/0

ipadd40.0.0.124

interfaceg0/0/1

ipadd20.0.0.224

interfaceg0/0/2

ipadd30.0.0.124

quit

//使用rip宣告网络,实现内网网络互通

rip

network20.0.0.0

network30.0.0.0

network40.0.0.0

quit

//设置acl实现只有经理办公室可以访问财务部,其他部门不能访问财务部,并应用于g0/0/2的出口方向,由于真实设备没有将acl直接应用于接口的命令,使用策略实现。

将动作加入到策略里

acl3000

rule5permitipsource192.168.1.10destination192.168.40.10

rule10denyipsourceanydestination192.168.40.10

rule15permitipsourceanydestinationany

quit

trafficclassifierc1

if-matchacl3000

quit

trafficbehaviorb1

permit

quit

trafficpolicyp1

classifierc1behaviorb1

quit

interfaceGigabitEthernet0/0/2

traffic-policyp1outbound

配置截图:

----------------------------------------------------AR3-------------------------------------------------------

system-view

sysnameAR3

undoinfo-centerenable

interfaceg0/0/0

ipadd192.168.50.25424

interfaceg0/0/1

ipadd192.168.60.25424

interfaceg0/0/2

ipadd50.0.0.124

quit

//使用rip宣告网络

rip

network192.168.50.0

network192.168.60.0

network50.0.0.0

quit

//设置acl实现只有经理办公室可以访问财务部,其他部门不能访问财务部,并应用于g0/0/1的出口方向,由于真实设备没有将acl直接应用于接口的命令,使用策略实现。

将动作加入到策略里

acl3000

rule5permitipsource192.168.1.10destination192.168.60.10

rule10denyipsourceanydestination192.168.60.10

rule15permitipsourceanydestinationany

quit

trafficclassifierc1

if-matchacl3000

quit

trafficbehaviorb1

permit

quit

trafficpolicyp1

classifierc1behaviorb1

quit

interfaceGigabitEthernet0/0/1

traffic-policyp1outbound

配置截图:

----------------------------------------------------AR4-------------------------------------------------------

system-view

undoinfo-centerenable

interfaceg0/0/0

ipadd100.0.0.224

interfaceg0/0/1

ipadd200.0.0.25424

quit

//配置静态默认路由实现外网互通

iproute-static0.0.0.00.0.0.0100.0.0.1

配置截图:

交换机基本配置:

---------------------------------------------------LSW1-----------------------------------------------------

system-view

sysnameLSW1

info-centersourceDSchannel0logstateofftrapstateoff

vlan10

vlan20

vlan100

quit

//创建vlan,并将接口加入到相应的vlan中

interfaceEthernet0/0/1

portlink-typeaccess

portdefaultvlan10

quit

interfaceEthernet0/0/2

portlink-typeaccess

portdefaultvlan20

quit

interfaceEthernet0/0/3

portlink-typeaccess

portdefaultvlan100

quit

//配置三层交换机vlan的接口,充当pc的网关,因为三层交换机的接口不能直接配置IP地址

interfacevlanif10

ipadd192.168.10.25424

interfacevlanif20

ipadd192.168.20.25424

interfacevlanif100

ipadd10.0.0.224

quit

rip

network192.168.10.0

network192.168.20.0

network10.0.0.0

quit

配置截图:

---------------------------------------------------LSW2-----------------------------------------------------

system-view

sysnameLSW2

info-centersourceDSchannel0logstateofftrapstateoff

vlan30

vlan40

vlan100

quit

//创建vlan,并将接口加入到相应的vlan中

interfaceEthernet0/0/1

portlink-typeaccess

portdefaultvlan30

quit

interfaceEthernet0/0/3

portlink-typeaccess

portdefaultvlan40

quit

interfaceEthernet0/0/2

portlink-typeaccess

portdefaultvlan100

quit

//配置三层交换机vlan的接口,充当pc的网关,因为三层交换机的接口不能直接配置IP地址

interfacevlanif30

ipadd192.168.30.25424

interfacevlanif40

ipadd192.168.40.25424

interfacevlanif100

ipadd30.0.0.224

quit

rip

network192.168.30.0

network192.168.40.0

network30.0.0.0

quit

配置截图:

防火墙基本配置:

----------------------------------------------------FW1------------------------------------------------------

system-view

sysnameFW1

undoinfo-centerenable

//将接口加入到相应的安全区域,

firewallzonetrust

addinterfaceg0/0/1

addinterfaceg0/0/5

quit

firewallzoneuntrust

addinterfaceg0/0/3

quit

firewallzonedmz

addinterfaceg0/0/2

addinterfaceg0/0/4

quit

interfaceg0/0/1

ipadd40.0.0.224

interfaceg0/0/2

ipadd50.0.0.224

interfaceg0/0/3

ipadd100.0.0.124

interfaceg0/0/4

ipadd192.168.2.25424

interfaceg0/0/5

ipadd192.168.1.25424

quit

rip

network40.0.0.0

network50.0.0.0

network192.168.1.0

network192.168.2.0

quit

//配置一条回应的静态路由,实现外网互通

iproute-static200.0.0.024100.0.0.2

在防火墙上将静态路由与直连路由注入到rip环境

rip

import-routedirect

import-routestatic

//配置地址集,以便在防火墙上实现包过滤的访问控制

ipaddress-setabctypegroup

address0192.168.10.0mask24

address1192.168.20.0mask24

address2192.168.30.0mask24

address3192.168.1.0mask24

address410.0.0.0mask24

address520.0.0.0mask24

address630.0.0.0mask24

address740.0.0.0mask24

address8192.168.40.0mask24

quit

ipaddress-setabcdetypegroup

address0192.168.10.0mask24

address1192.168.20.0mask24

address2192.168.30.0mask24

address3192.168.1.0mask24

address410.0.0.0mask24

address520.0.0.0mask24

address630.0.0.0mask24

address740.0.0.0mask24

quit

ipaddress-setabcdtypegroup

address0192.168.50.0mask24

address1192.168.2.0mask24

address2192.168.60.0mask24

quit

配置安全策略,实现区域之间的访问控制,开启trust到dmz,trust到untrust,untrust到dmz三个区域之间的允许

security-policy

rulenamet_to_d

source-zonetrust

destination-zonedmz

source-addressaddress-setabc

destination-addressaddress-setabcd

actionpermit

quit

security-policy

rulenamet_to_u

source-zonetrust

destination-zoneuntrust

source-addressaddress-setabcde

destination-address200.0.0.124

actionpermit

quit

security-policy

rulenameu_to_d

source-zoneuntrust

destination-zonedmz

source-addressany

destination-address192.168.2.124

actionpermit

quit

设置一个静态地址转换实现外网访问内网的web服务器。

natserverpolicy_nat_webprotocolglobal200.0.0.100inside192.168.2.1

配置截图:

总公司内:

人事部(IP:

192.168.10.1网关:

192.168.10.254子网掩码:

24)

生产部(IP:

192.168.20.1网关:

192.168.20.254子网掩码:

24)

销售部(IP:

192.168.30.1网关:

192.168.30.254子网掩码:

24)

财务部(IP:

192.168.40.1网关:

192.168.40.254子网掩码:

24)

经理办公室(IP:

192.168.1.1网关:

192.168.1.254子网掩码:

24)

公司服务器(IP:

192.168.2.1网关:

192.168.2.254子网掩码:

24)

分公司内:

销售部(IP:

192.168.50.1网关:

192.168.50.254子网掩码:

24)

财务部(IP:

192.168.60.1网关:

192.168.60.254子网掩码:

24)

外网主机:

(IP:

200.0.0.0网关:

200.0.0.254子网掩码:

24)

四、验收(结果验证)(截图并附带文字说明)

1.人事部(IP:

192.168.10.1网关:

192.168.10.254子网掩码:

24)

人事部ping生产部,如上图

人事部ping总公司销售部,如上图

人事部ping财务部,如上图

人事部ping外网,如上图

人事部ping分公司WEB服务器,如上图

2.经理办公室(IP:

192.168.1.1网关:

192.168.1.254子网掩码:

24)

经理办公室ping分公司WEB服务器,如上图

经理办公室ping外网,如上图

经理办公室ping总公司财务部,如上图

经理办公室ping分公司财务部,如上图

3.财务部(IP:

192.168.60.1网关:

192.168.60.254子网掩码:

24)

财务部ping外网,如上图

4.生产部(IP:

192.168.20.1网关:

192.168.20.254子网掩码:

24)

生产部ping外网

5.外网主机:

(IP:

200.0.0.0网关:

200.0.0.254子网掩码:

24)

外网ping公司web服务器