基于RFID的门禁管理系统.docx

《基于RFID的门禁管理系统.docx》由会员分享,可在线阅读,更多相关《基于RFID的门禁管理系统.docx(35页珍藏版)》请在冰豆网上搜索。

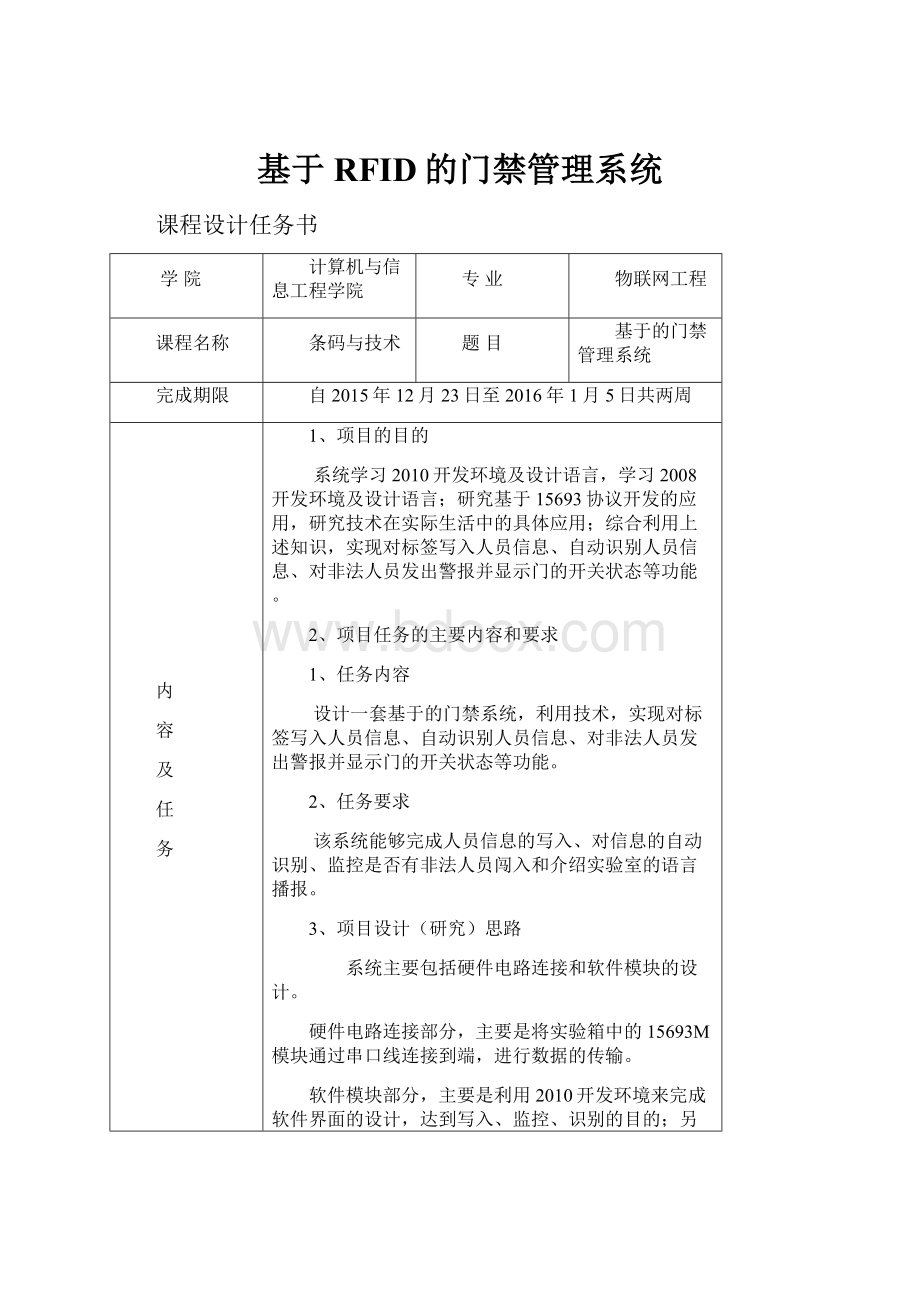

基于RFID的门禁管理系统

课程设计任务书

学院

计算机与信息工程学院

专业

物联网工程

课程名称

条码与技术

题目

基于的门禁管理系统

完成期限

自2015年12月23日至2016年1月5日共两周

内

容

及

任

务

1、项目的目的

系统学习2010开发环境及设计语言,学习2008开发环境及设计语言;研究基于15693协议开发的应用,研究技术在实际生活中的具体应用;综合利用上述知识,实现对标签写入人员信息、自动识别人员信息、对非法人员发出警报并显示门的开关状态等功能。

2、项目任务的主要内容和要求

1、任务内容

设计一套基于的门禁系统,利用技术,实现对标签写入人员信息、自动识别人员信息、对非法人员发出警报并显示门的开关状态等功能。

2、任务要求

该系统能够完成人员信息的写入、对信息的自动识别、监控是否有非法人员闯入和介绍实验室的语言播报。

3、项目设计(研究)思路

系统主要包括硬件电路连接和软件模块的设计。

硬件电路连接部分,主要是将实验箱中的15693M模块通过串口线连接到端,进行数据的传输。

软件模块部分,主要是利用2010开发环境来完成软件界面的设计,达到写入、监控、识别的目的;另外还用到了2008数据库开发环境,保存人员的相关信息。

四、具体成果形式和要求

1、符合设计要求的可展示的硬件,软件系统;

2、各项设计功能满足设计需求,功能完成且运行流畅;、

3、系统使用说明及设计报告。

进

度

安

排

起止日期

工作内容

12.23-12.25

搜集相关资料,准备实验相关物品以及对应软件工具

12.26-1.4

学习2010和2008开发环境及设计语言,进行设计的硬件搭建,数据库建立,界面设计

1.5

项目验收和答辩

主

要

参

考

资

料

[1]孙三才,许熏伊.精通与程序设计[M].北京:

中国铁道出版社,2003:

37-46

[2]华国栋,刘文予.基于的数据库访问及其性能优化[J].电脑知识与技术学术交流,2007(09):

20-21

[3]朱印红,苏振巍.网站模块化开发全程实录.北京:

清华大学出版社,2009.7

[4]常永英程序设计教程版.北京:

机械工业出版社,2009.9

[5]李书涛 语言程序设计教程.北京:

北京理工大学出版社,1993:

65-70.

指导教师

意见

(签字):

年月日

系(教研室)主任意见

(签字):

年月日

课程设计说明书

学院名称:

计算机与信息工程学院

班级名称:

物联网工程

学生姓名:

学号:

题目:

基于的门禁管理系统

指导教师:

起止日期:

2015年12月23-2016年1月5日

一、绪论1

1.1引言1

二、相关知识1

2.115693协议1

2.1.115693标准相关指令简介1

2.1.2相关说明2

2.22010开发环境2

2.32008开发环境3

三、概要设计4

3.1总体设计4

3.1.1需求规定4

3.1.2运行环境5

3.1.3基本设计概念5

3.1.4系统流程5

3.1.5人工处理的部分6

3.2接口设计6

3.2.1用户接口6

3.2.2外部接口6

3.2.3内部接口6

3.3系统数据结构设计7

3.3.1物理结构设计的要点7

3.3.2数据结构与程序的关系7

四、详细设计8

4.1系统流程图8

4.2打开串口的程序说明9

4.3读卡的程序说明9

4.4增加、删除、修改的程序说明9

4.5自动读卡的程序说明9

五、系统测试10

5.1串口的测试10

5.2初始化卡片11

5.2.1读卡11

5.2.2添加12

5.2.3修改12

5.2.4删除12

5.3门禁监视12

5.3.1自动读卡13

5.3.2语音13

六、结论15

附录15

参考文献30

一、绪论

1.1引言

射频识别( ,)技术是从20世纪80年代开始走向成熟的一项自动识别技术,是当前最受人们关注的热点之一,该项技术既传统也充满新意和活力。

射频识别是无线电识别的简称,它源于无线电通信技术,综合了现代计算机智能控制、智能识别、计算机网络等高新技术,顺应了计算机集成制造系统,电子商务等热点应用的发展需要。

射频识别应用电磁场,以非接触、无视觉、高可靠的方式传递特定识别信息,由于大规模集成电路技术的日益成熟,使得射频识别系统的体积大大减少,从而进入了实用化阶段。

射频识别技术具有工作距离大、信息收集处理快捷及较好的环境适应性等优点, 极大地加速了有关信息的采集和处理,在近年来获得了极为迅速的发展。

随着科技的发展,人们开始追求智能化的生活,而门禁系统则是生活中非常实用的系统,在这个即要求效率又要求安全的需求下,门禁系统将逐渐走进人们的生活。

随着建设的发展,公司、工厂、学校都安装了门禁系统。

门禁系统的普及率快速增长,由于其安全和便捷使得门禁系统得到了用户的认可。

但系统可能还不够完善,存在某些不够人性化的方面。

如果技术足够成熟,系统足够健壮那么会得到广大用户的实用。

针对社会发展的需求和面临的问题结合技术,设计并实现基于的门禁管理系统,实现人员信息的录入、人员识别、陌生人警报等。

二、相关知识

2.115693协议

15693是针对射频识别应用的一个国际标准,该标准定义了工作在13.56下智能标签和读写器的空气接口及数据通信规范,符合此标准的标签最远识读距离达到2米。

2.1.115693标准相关指令简介

在机软件控制下可执行15693标准相关指令,其必备指令和常用可选指令一共有15个。

指令定义如下表2-1所示,具体如下:

表2-1指令定义

01

:

..

02

:

a..

03

:

a..

04

:

..

05

:

(s)a.

06

:

(s)’

07

:

(s)’.

08

:

(s)’

09

:

(s)’.

0A

:

(s)’.

0B

:

(s)’

0C

:

a(s).

0D

:

(s).

0E

:

(.,,).

0F

:

(s)(s).

2.1.2相关说明

对命令功能通俗的描述和使用相关要求如下:

01()指令:

强制的指令,对应15693标准的0x01指令;读取场强范围内处于激活状态的标签。

根据相应的标志,可以只读取单个标签,也可以读取多个标签,执行防冲突功能,理论上可以一次读出所有处于激活状态的标签。

02():

强制的指令,对应15693标准的0x02指令;使激活的标签进入静默状态。

一次只能对单个标签操作,且必须跟在同一个标签的01()指令之后。

本系统的开发就是基于15693协议,其中主要使用了方法,就行寻卡的操作,进行功能的实现。

2.22010开发环境

可以用来创建平台下的应用程序和网络应用程序,也可以用来创建网络服务、智能设备应用程序和插件。

的通用语言框架机制(,),其目的是在同一个项目中支持不同的语言所开发的组件。

所有支持的代码都会被解释成为可执行的机器代码然后运行。

高效的开发环境2010采用拖曳式便能完成软件的开发。

简简单单的操作便可以实现一个界面的生成。

本系统就是利用2010开发环境中的开发模板,进行系统控制界面的开发。

2.32008开发环境

是英文的缩写,意思为结构化查询语言。

语言的主要功能就是同各种数据库建立联系,进行沟通。

按照(美国国家标准协会)的规定,被作为关系型数据库管理系统的标准语言。

语句可以用来执行各种各样的操作,例如更新数据库中的数据,从数据库中提取数据等。

是一个关系数据库管理系统。

该系统具有以下特点:

Ø安全性:

可以以很高的安全性、可靠性和可扩展性来运行他们最关键任务的应用程序。

Ø高效性:

可以降低开发和管理他们的数据基础设施的时间和成本。

Ø智能性:

提供了一个全面的平台,可以在你的用户需要的时候给他发送观察和信息。

所以本系统就采用了2008开发环境作为用户相关信息的数据库保存体,用来方便快捷的获取到用户的信息。

3、概要设计

3.1总体设计

3.1.1需求规定

利用技术,实现对标签写入用户信息、对用户信息的识别与监控。

标签写入学用户信息,通过读取标签,将获取的标签号,写入数据库,同时跟此标签编号对应的还有用户姓名,单位名称,联系电话等信息也同时写进数据库的一张表中。

也就是说,实际上标签里没有存储关于用户的任何信息,所有的信息都存放在数据库中。

门禁监视,读到的标签的编号,根据该编号从数据库中读出该用户的信息显示在界面上,并且欢迎该用户;若数据库中没有该便签编号,界面上显示为“无效卡”,发出警报信息提示出示有效证件。

3.1.2运行环境

操作系统:

7操作系统

软件环境:

2010开发环境2008数据库

硬件环境:

系统实验箱

3.1.3基本设计概念

本系统的设计由层,逻辑层和数据库层三部分组成,如表3-1所示:

表3-1三层架构

层()

逻辑层(标签写入用户信息,修改信息,门禁监视功能)

数据库层(保存信息)

●层:

完成端的控制界面,完成与用户之间的交互

●逻辑层:

具体的功能实现层,完成具体的功能,与用户界面进行衔接

●数据库层:

保存关于人员的相关信息,包括卡的编号、用户姓名、单位名称

本系统的设计概念就是将代码与界面分开,既保证用户的良好的交互也保证数据的分离,达到方便、快捷的目的。

3.1.4系统流程

该门禁管理系统,系统运行时,主要有以下步骤:

1 先选择串口号以及波特率,接着进行打开串口;

2 为某一个用户录入信息,选取一张白卡,读出卡号,填写用户的信息,点击保存按钮,数据成功保存至数据库,同样的方法,将要进入该房间的用户的姓名、单位名称、联系电话、称谓以及用户照片都添加到数据库进行保存;

3 用户刷卡进入某房间,已成功注册的用户可以进入房间,系统根据用户所持卡的编号查询出用户的信息,显示在系统界面,欢迎用户进入,如果用户持未注册的卡刷卡进入房间,则系统界面上回显示该卡无无效卡,并发出警报;

注:

1).修改已注册的用户信息,若发现已注册的用户信息有误,可进行修改用户信息或者删除用户信息和所持卡的卡号。

2).点击界面上的实验室介绍,语音播报实验室介绍。

3.1.5人工处理的部分

在本系统中,需要人工处理的部分,主要是读卡时,将用户的相关信息与卡片绑定,然后存入数据库,可省去用户进入房间的相关行为,使进入房间的过程更加便捷,也使管理人员可以更容易的统计相关信息。

3.2接口设计

3.2.1用户接口

用户接口是为了方便用户与计算机应用交流的窗口,通过接口,用户可以操作使用应用程序,本系统中,使用者可以添加用户的信息,可以对用户进入房间进行门禁监视,也可以查看对房间(实验室等)的介绍或者注意事项。

3.2.2外部接口

本系统中的外部接口主要是指端的串口与实验箱上的串口进行连接,设置波特率等基本的连接操作。

3.2.3内部接口

内部接口方面,各模块之间采用函数调用、参数传递、返回值的方式进行信息传递。

具体参数的结构将在下面数据结构设计的内容中说明。

接口传递的信息将是以数据结构封装了的数据,以参数传递或返回值的形式在各模块间传输。

3.3系统数据结构设计

3.3.1物理结构设计的要点

物理数据结构设计主要是设计数据在模块中的表示形式。

数据在模块中都是以结构的方式表示。

用户的信息

表名:

1

表的属性(卡的编号)(用户姓名)(单位名称),(习惯称谓),(联系电话)(用户照片)。

3.3.2数据结构与程序的关系

通过定义用户的数据表,在程序中可通过语句对数据表进行基本的增删改查操作。

在后台对用户进行数据库添加、修改、删除等都要对数据表进行操作。

以及自动读卡阶段,要从数据库中提取信息,然后将信息显示出来。

4、详细设计

4.1系统流程图

该系统的运行过程,先打开串口,然后进行读卡操作,修改数据库信息,最后进行门禁监视的功能,本系统的详细流程图如下图4-1所示:

F

T

FT

图4-1系统流程图

4.2打开串口的程序说明

打开串口的程序主要是靠按钮的事件触发程序来打开串口,其中程序中主要是靠这个函数来实现对串口以及波特率的选择操作,具体的程序代码见附录函数。

可以通过重置按钮来清除串口和波特率的文本框中的数据,重置的程序主要是靠按钮的事件触发程序来清除数据,其中程序中主要是靠来实现的,具体代码见附录

函数。

4.3读卡的程序说明

读卡的程序主要是通过读卡按钮的事件触发程序来进行读卡的操作,在事件触发程序中,主要用到了函数用来进行寻卡操作,可以将读卡器上放置的所有卡片都读取出来,具体的程序代码见附录函数。

4.4增加、删除、修改的程序说明

在读出卡的编号之后,增加、删除、修改的程序也主要是通过按钮、、的事件触发程序来进行对用户的相关信息进行操作,其中主要是用到了语句进行增加、删除、修改的操作,具体的程序代码见附录、、函数。

4.5自动读卡的程序说明

在门禁监视程序中还有语音选项,选择语音选项,则可以有语音提示。

其中自动读卡的程序,也主要是是通过按钮的事件触发程序来进行读卡的操作,其中用到了线程函数,是读卡器能都不间断的进行读卡操作,具体的代码见附录函数和函数。

语音提示的程序,主要是通过的触发来进行语音的提示,具体的代码见附录中。

5、系统测试

基于上述的思路,本小组开发出来的系统界面如下图5-1所示:

图5-1门禁管理系统界面

从上述的图片中可以看出,本界面的主要分区,第一分区是串口的分区,包括选择串口以及设置波特率;第二分区主要是初始化卡片的分区,包括读卡操作、添加、修改、删除、清除、浏览等操作;第三分区主要是门禁监视的分区,包括自动读卡的操作,以及语音的功能操作。

5.1串口的测试

当利用实验箱与端的串口进行连接时,通过查看本机的设备管理器,查看对应的串口号,查看的结果如下图5-2所示:

图5-2串口的查看

2 当串口选择之后,在串口分区中,选择正确的串口,然后设置波特率,这里程序中自动将波特率设置为115200;

3 串口打开成功,在控件中,显示出来串口打开成功提示信息,具体的显示如下图5-3所示;

图5-3串口打开提示信息

5.2初始化卡片

本功能分区中的主要功能有读卡的功能、添加、修改、删除等功能。

具体的图示见图5-1所示。

5.2.1读卡

当点击读卡按钮时,触发读卡按钮的事件处理程序,此时放置两张卡片在读写器上,可读取出来卡片的编号,具体如图5-4所示。

图5-4读卡的示意图

从上述图中可以看出,放置的两张白卡,下面中显示出来了读取到的卡片的数量,同时也读取出来了卡的编号,在下拉框中可以选择不同的卡片编号,进行添加用户姓名以及单位名称,完善用户的基本信息。

5.2.2添加

当读取到白卡的编号时,在下面的文本框中,填入用户姓名以及单位名称等,点击添加按钮,信息将自动保存到数据库1表中,以此类推,再放置两张白卡,完善三张卡片所对应的用户信息,以及后续的使用,数据库中1中的信息保存如下图5-5所示。

图5-5数据库用户信息

从图中可以看出数据库中保存了卡片的卡号、用户姓名以及单位名称等信息。

5.2.3修改

当想修改一张卡片所对应的习惯称谓等信息时,可以将卡片放置在读卡器上,点击读卡,此时界面上将显示出来卡片所对应的信息,在文本框中,可以直接更改卡片所对应的习惯称谓等信息,然后再点击修改按钮,即可完成修改信息的功能,若修改成功,会在下方的中提示修改成功。

修改之前,放置卡片,界面显示如下如5-6所示;

图5-6修改之前

修改之后,例如习惯称谓王二,改为老王,然后点击修改按钮,结果如下图5-7所示;

图5-7修改之后

从上述图片中,可以看出来,已将习惯称谓更改,且更改成功,在数据库中进行查看习惯称谓的信息,此时的信息显示如下图5-8所示;

图5-8修改之后的数据库

从数据库中的信息来看,卡片所对应的信息已经改变,完成了修改的功能。

5.2.4删除

当某一用户已经不在被允许进入时,则可以选择删除按钮进行操作,删除掉数据库中关于某一用户的信息。

放置一张卡片,如赵四的卡片,点击删除按钮,然后查看数据库中的信息,查看信息是否被删除,具体数据库中信息如下图5-9所示;

图5-9删除用户后的数据库

从上述图片上,可以看出此时用户赵四已经不在数据库中,已删除成功。

5.3门禁监视

门禁监视分区主要是完成自动读卡,语音提示的功能操作。

当卡片放到读卡器上时,自动读取卡片内的信息,读取处卡片的编号、用户姓名、单位名称、联系电话和照片。

当选择了语音后,自动寻卡时会有语音提示“欢迎您某某”,如

果为非数据库中卡则会提示“请您出示有效证件”,界面显示如下图5-10所示;

图5-10读无效卡时的门禁显示

5.3.1自动读卡

点击按钮,开启自动读卡模式,接着把卡放在读卡器上,进行读卡,完成读卡动作。

例如,选择张三的卡片,自动读卡时,读取到张三的单位名称,联系电话,照片等信息;此时界面上的显示为图5-11所示。

图5-11自动读卡

在用户进入时,在读卡器上放上数据库中存在的卡,则可以看到卡片的编号和用户姓名等信息。

5.3.2语音

勾选语音,自动寻卡时会有语音提示,如果为数据库中存在的卡则会有“欢迎您某某”的语音提示,如果为数据库中不存在的卡则会提示“请您出示有效证件”并显示无效卡;界面如下图5-12所示:

图5-12打开语音界面

综上所示,串口的连接、初始化卡片、门禁监视三个分区分别实现了不同的功能需求,基本上满足了项目的基本需求,完成了人员信息的写入、对信息的自动识别、监控是否有非法人员闯入和介绍实验室的语言播报的功能,且测试成功,系统基本完成。

6、结论

通过这次的原理与应用的课程设计的学习,在这门禁管理系统中,能够实现将用户的信息进行快速的识别和准确的存储。

通过本次的学习了解到了的工作原理和技术特点,进而做出了基于的门禁管理系统的设计和实现。

用户信息录入门禁系统的数据库后,用户可以将卡放在读卡器上,如果是数据库中存在的用户,这打开门,让用户进入,如果卡片为数据库中没有的,那么将进入不了,并且发出警报,提示处事有效证件。

并显示信息无效。

并且可以实现用户的增加和删除,错误的信息也可以修改,用户还可以提交自己的相片。

经过我们小组成员的不断努力,该系统虽然实现了门禁管理系统的基本功能,但还有很多的不足之处。

比如,如果用户卡丢失了,怎么通过别的方式进入房间,预想方案有,通过输入密码进入,或者通过上传的照片进行人脸识别。

但是现在还不能完成,希望在以后的不断地学习中能够更加完善该门禁管理系统的功能。

附录

打开串口的程序代码如下所示:

(,e){

()

{

(<0)

{

(("错误:

请您选择要打开的串口!

"));

();

;

}

(<0)

{

(("错误:

请您选择要使用的波特率!

"));

();

;

}

=();

32=11520032(());

=(,);

(0x00)

{

(("串口{0}打开成功!

",));

}

{(("错误:

串口{0}打开失败!

",));}

}

{

(("错误:

串口已经处于打开状态!

"));

}

}

重置的程序代码如下所示:

(,e)

{

="";

="";

}

读卡的程序代码如下所示:

(,e)

{

()

{

("请先打开串口。

");

;

}

32=0x00;

[]=[0];

=(,,,);

=(,);

(0x00)

{

(("命令执行成功,读取到的卡片数量为:

{0}。

",));

}

{

(("命令执行失败,失败代码{0}。

",));

;}

(>0)

{

();

(32i=0;i<;)

{

([i]);

}

=0;

}

}

添加功能的程序代码如下所示:

(,e)

{

(()<1)

{

("请填写用户姓名。

");

();

}

(()<1)

{

("请填写公司名称。

");

();

}

(()<1)

{

("请填写联系电话。

");

();

}

(()<1)

{

("请填写习惯称谓。

");

();

}

[];

()

{

=[]

{("",,50),

("",,50),

("",50),

("",,50),

("",,50)

};

}

{

=[]

{("",,50),

("",,50),

("",50),

("",,50),

("",,50),

("",)

};

}

[0]=()();

[1]=();

[2]=();

[3]=();

[4]=()?

"先生":

"女士";

()

{

[];

(=(,))

{

=[];

(,0,);

();

}

[5]=;

}

32;

()

{

=(,,

"()

()",);

}

{

=(,,

"()

()",);

}

(>0)

{

("添加成功。

");

(,e);

}

{

("添加失败。

");

}

}

修改功能的程序代码如下所示:

(,e)

{

(<0)

{("请选择要修改的用户");();;}

(()<1)

{

("请填写用户姓名。

");

();

}

(()<1)

{

("请填写公司名称。

");

();

}

(()<1)

{

("请填写联系电话。

");

();

}

(()<1)

{

("请填写习惯称谓。

");

();

}

[];

()

{

=[]

{("",,50),

("",,50),

("",50),

("",,50),

("",,50)

};

}

{

=[]

{("",,50),

("",,50),

("",50),

("",,50),

("",,50),

("",)

};

}

[0]=()();

[1]=();

[2]=();

[3]=();

[4]=