华师网络学院 《计算机基础》在线作业及答案.docx

《华师网络学院 《计算机基础》在线作业及答案.docx》由会员分享,可在线阅读,更多相关《华师网络学院 《计算机基础》在线作业及答案.docx(15页珍藏版)》请在冰豆网上搜索。

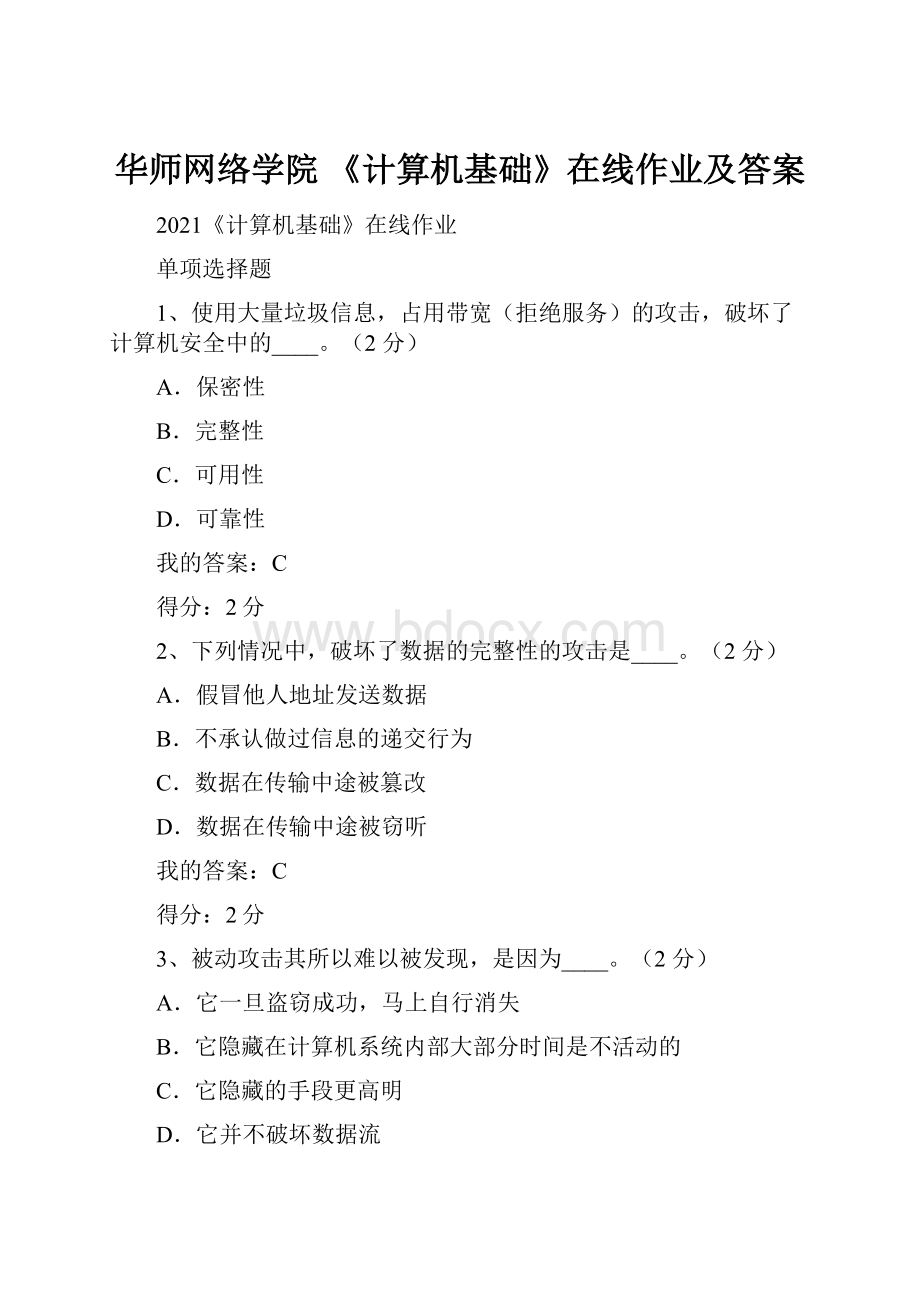

华师网络学院《计算机基础》在线作业及答案

2021《计算机基础》在线作业

单项选择题

1、使用大量垃圾信息,占用带宽(拒绝服务)的攻击,破坏了计算机安全中的____。

(2分)

A.保密性

B.完整性

C.可用性

D.可靠性

我的答案:

C

得分:

2分

2、下列情况中,破坏了数据的完整性的攻击是____。

(2分)

A.假冒他人地址发送数据

B.不承认做过信息的递交行为

C.数据在传输中途被篡改

D.数据在传输中途被窃听

我的答案:

C

得分:

2分

3、被动攻击其所以难以被发现,是因为____。

(2分)

A.它一旦盗窃成功,马上自行消失

B.它隐藏在计算机系统内部大部分时间是不活动的

C.它隐藏的手段更高明

D.它并不破坏数据流

我的答案:

D

得分:

2分

4、在Windows中,不属于控制面板操作的是____。

(2分)

A.更改桌面背景

B.添加新硬件

C.造字

D.调整鼠标的使用设置

我的答案:

C

得分:

2分

5、在Windows中,当一个窗口已经最大化后,下列叙述中错误的是____。

(2分)

A.该窗口可以被关闭

B.该窗口可以移动

C.该窗口可以最小化

D.该窗口可以还原

我的答案:

B

得分:

2分

6、下面对Windows系统“日志”文件,说法错误的是____。

(2分)

A.日志文件通常不是TXT类型的文件

B.日志文件是由系统管理的

C.用户可以任意修改日志文件

D.系统通常对日志文件有特殊的保护措施

我的答案:

C

得分:

2分

7、下面,关于计算机安全属性说法不正确的是____。

(2分)

A.计算机的安全属性包括:

保密性、完整性、不可抵赖性、可靠性等

B.计算机的安全属性包括:

保密性、完整性、不可抵赖性、可用性等

C.计算机的安全属性包括:

可靠性、完整性、保密性、正确性等

D.计算机的安全属性包括:

保密性、完整性、可用性、可靠性等

我的答案:

C

得分:

2分

8、下面关于计算机病毒的特征,说法错误的是____。

(2分)

A.计算机病毒可以直接或间接执行

B.通过计算机杀毒软件可以找到计算机病毒的文件名

C.计算机病毒可以利用操作系统的漏洞隐藏自己

D.计算机病毒的攻击有激发条件

我的答案:

B

得分:

2分

9、下面,不属于计算机安全要解决的问题是____。

(2分)

A.安全法规的建立

B.要保证操作员人身安全

C.安全技术

D.制定安全管理制度

我的答案:

B

得分:

2分

10、根据访问控制实现方法不同,下面,不属于访问控制技术的是____。

(2分)

A.强制访问控制

B.自主访问控制

C.自由访问控制

D.基于角色的访问控制

我的答案:

C

得分:

2分

11、计算机安全属性中的可用性是指____。

(2分)

A.得到授权的实体在需要时能访问资源和得到服务

B.网络速度要达到一定的要求

C.软件必须功能完整

D.数据库的数据必须可靠

我的答案:

A

得分:

2分

12、当一个应用程序窗口被最小化后,该应用程序将____。

(2分)

A.被删除

B.缩小为图标,成为任务栏中的一个按钮

C.被取消

D.被破坏

我的答案:

B

得分:

2分

13、拥有查杀木马、清理插件、修复漏洞、电脑体检等多种功能,并独创了“木马防火墙”功能的软件是____。

(2分)

A.Office软件

B.微软浏览器

C.360安全卫士

D.迅雷

我的答案:

C

得分:

2分

14、下列情况中,破坏了数据的完整性的攻击是____。

(2分)

A.木马攻击

B.不承认做过信息的递交行为

C.数据在传输中途被窃听

D.数据在传输中途被篡改

我的答案:

D

得分:

2分

15、下面关于计算机认证技术说法正确的是____。

(2分)

A.认证技术可以识别所访问的IP地址是否合法

B.DNA认证是目前计算机身份认证方式中最常用的认证方式

C.账户名和口令认证方式是计算机身份认证技术中最常用的认证方式

D.消息认证必须有专门的硬件支持才可以实现

我的答案:

C

得分:

2分

16、Windows的任务栏可用于____。

(2分)

A.启动应用程序

B.切换当前应用程序

C.修改程序项的属性

D.修改程序组的属性

我的答案:

B

得分:

2分

17、在Windows中下面的叙述正确的是____。

(2分)

A.“写字板”是字处理软件,不能进行图文处理

B.“画图”是绘图工具,不能输入文字

C.“写字板”和“画图”均可以进行文字和图形处理

D.“记事本”文件可以插入自选图形

我的答案:

C

得分:

2分

18、下列服务,不属于可用性服务的是_____。

(2分)

A.备份

B.防病毒技术

C.灾难恢复

D.加密技术

我的答案:

D

得分:

2分

19、下面关于计算机病毒产生的原因,说法正确的是____。

(2分)

A.计算机病毒是计算机硬件设计的失误产生的

B.计算机病毒是人为制造的

C.计算机病毒必须清除掉后,计算机才能使用,否则一定会造成灾难性的后果

D.计算机病毒是在编程时由于疏忽而造成的软件错误

我的答案:

B

得分:

2分

20、在Windows的中文输入方式下,中英文输入方式之间切换应按的键是____。

(2分)

A.Ctrl+Alt

B.Ctrl+Shift

C.Shift+Space

D.Ctrl+Space

我的答案:

B

得分:

0分

21、流量分析是指通过对截获的信息量的统计来分析其中有用的信息,它____。

(2分)

A.属于主动攻击,破坏信息的可用性

B.属于主动攻击,破坏信息的保密性

C.属于被动攻击,破坏信息的完整性

D.属于被动攻击,破坏信息的保密性

我的答案:

D

得分:

2分

22、在Windows中,打开一个窗口后,通常在其顶部是一个____。

(2分)

A.标题栏

B.任务栏

C.状态栏

D.工具栏

我的答案:

A

得分:

2分

23、计算机病毒最主要的特征是____。

(2分)

A.传染性和破坏性

B.破坏性和突发性

C.欺骗性和偶发性

D.变异性和周期性

我的答案:

A

得分:

2分

24、当Windows的任务栏在桌面屏幕的底部时,其右端的“通知区域”显示的是____。

(2分)

A.“开始”按钮

B.用于多个应用程序之间切换的图标

C.快速启动工具栏

D.网络连接状态图标、时钟等

我的答案:

D

得分:

2分

25、下面关于计算机病毒说法正确的是____。

(2分)

A.都具有破坏性

B.有些病毒无破坏性

C.都破坏EXE文件

D.不破坏数据,只破坏文件

我的答案:

A

得分:

2分

26、在Windows中,排列桌面项目图标的第一步操作是____。

(2分)

A.鼠标右击任务栏空白区

B.鼠标右击桌面空白区

C.鼠标单击桌面空白区

D.鼠标单击任务栏空白区

我的答案:

B

得分:

2分

27、关于Windows窗口的概念,以下叙述正确的是____。

(2分)

A.屏幕上只能出现一个窗口,这就是活动窗口

B.屏幕上可以出现多个窗口,但只有一个是活动窗口

C.屏幕上可以出现多个窗口,但不止一个活动窗口

D.当屏幕上出现多个窗口时,就没有了活动窗口

我的答案:

B

得分:

2分

28、计算机病毒是指在计算机磁盘上进行自我复制的____。

(2分)

A.一段程序

B.—条命令

C.一个标记

D.—个文件

我的答案:

A

得分:

2分

29、下列情况中,破坏了数据的保密性的攻击是____。

(2分)

A.假冒他人发送数据

B.不承认做过信息的递交行为

C.数据在传输中途被篡改

D.数据在传输中途被窃听

我的答案:

D

得分:

2分

30、密码技术主要是用来____。

(2分)

A.实现信息的可用性

B.实现信息的完整性

C.实现信息的可控性

D.实现信息的保密性

我的答案:

D

得分:

2分

31、针对计算机病毒,以下说法正确的是____。

(2分)

A.所谓良性病毒是指:

虽叫做计算机病毒,但实际对计算机的运行无任何影响

B.任何计算机病毒都有清除的办法

C.计算机病毒具有周期性

D.计算机病毒的特征码是不会变化的

我的答案:

B

得分:

2分

32、下列有关快捷方式的叙述,错误的是____。

(2分)

A.快捷方式改变了程序或文档在磁盘上的存放位置

B.快捷方式提供了对常用程序或文档的访问捷径

C.快捷方式图标的左下角有一个小箭头

D.删除快捷方式不会对源程序或文档产生影响

我的答案:

A

得分:

2分

33、Windows中可以设置、控制计算机硬件配置和修改显示属性的应用程序是____。

(2分)

A.Word

B.Excel

C.资源管理器

D.控制面板

我的答案:

D

得分:

2分

34、关于防火墙的功能,说法错误的是____。

(2分)

A.所有进出网络的通信流必须经过防火墙

B.所有进出网络的通信流必须有安全策略的确认和授权

C.防火墙能保护站点不被任意连接

D.防火墙可以代替防病毒软件

我的答案:

D

得分:

2分

35、下面最难防范的网络攻击是___。

(2分)

A.计算机病毒

B.假冒

C.修改数据

D.窃听

我的答案:

D

得分:

2分

36、360安全卫士可以有效保护各种系统账户安全的是____。

(2分)

A.清理垃圾

B.木马查杀

C.系统修复

D.系统升级

我的答案:

B

得分:

2分

37、在以下人为的恶意攻击行为中,属于主动攻击的是____。

(2分)

A.发送被篡改的数据

B.数据窃听

C.数据流分析

D.截获数据包

我的答案:

A

得分:

2分

38、在Windows中,想同时改变窗口的高度和宽度的操作是拖放____。

(2分)

A.窗口角

B.窗口边框

C.滚动条

D.菜单栏

我的答案:

A

得分:

2分

39、操作系统中对文件的确切定义应该是____。

(2分)

A.用户手写的程序和数据

B.打印在纸上的程序和数据

C.显示在屏幕上的程序和数据的集合

D.记录在存储介质上的程序和数据的集合

我的答案:

D

得分:

2分

40、下面,针对360安全卫士软件,说法错误的是____。

(2分)

A.360安全卫士可以检测出系统是否有漏洞

B.360安全卫士可以在下载时查出下载对象中是否有可疑的木马程序

C.360安全卫士可以自动进行碎片整理

D.360安全卫士可以通过“清理插件”来提高计算机的运行速度

我的答案:

C

得分:

2分

判断题

41、在浏览网页时,Cookie可能泄漏隐私。

(2分)

正确

错误

我的答案:

正确

得分:

2分

42、在PowerPoint2010中可以对插入的视频进行编辑。

(2分)

正确

错误

我的答案:

正确

得分:

2分

43、图形对象通过设置可以放在纸张的任意位置。

(2分)

正确

错误

我的答案:

正确

得分:

2分

44、PowerPoint2010的功能区中的命令不能进行增加和删除。

(2分)

正确

错误

我的答案:

错误

得分:

2分

45、网络中的传输介质分为有线传输介质和无线传输介质两类。

(2分)

正确

错误

我的答案:

正确

得分:

2分

46、一般情况下,进入某网站时,显示的第一页称为该网站的首页。

(2分)

正确

错误

我的答案:

正确

得分:

2分

47、从当前幻灯片开始放映的快捷键是F5。

(2分)

正确

错误

我的答案:

错误

得分:

2分

48、PowerPoint2010可以直接打开PowerPoint2003制作的演示文稿。

(2分)

正确

错误

我的答案:

正确

得分:

2分

49、有关网络的概念中,子网是指局域网。

(2分)

正确

错误

我的答案:

错误

得分:

2分

50、在PowerPoint2010的审阅选项卡中可以进行拼写检查、语言翻译、屏幕截图等操作。

(2分)

正确

错误

我的答案:

错误

得分:

2分