李博抓包实验.docx

《李博抓包实验.docx》由会员分享,可在线阅读,更多相关《李博抓包实验.docx(13页珍藏版)》请在冰豆网上搜索。

李博抓包实验

计算机网络抓包分析

10网络工程一班李博10205050105

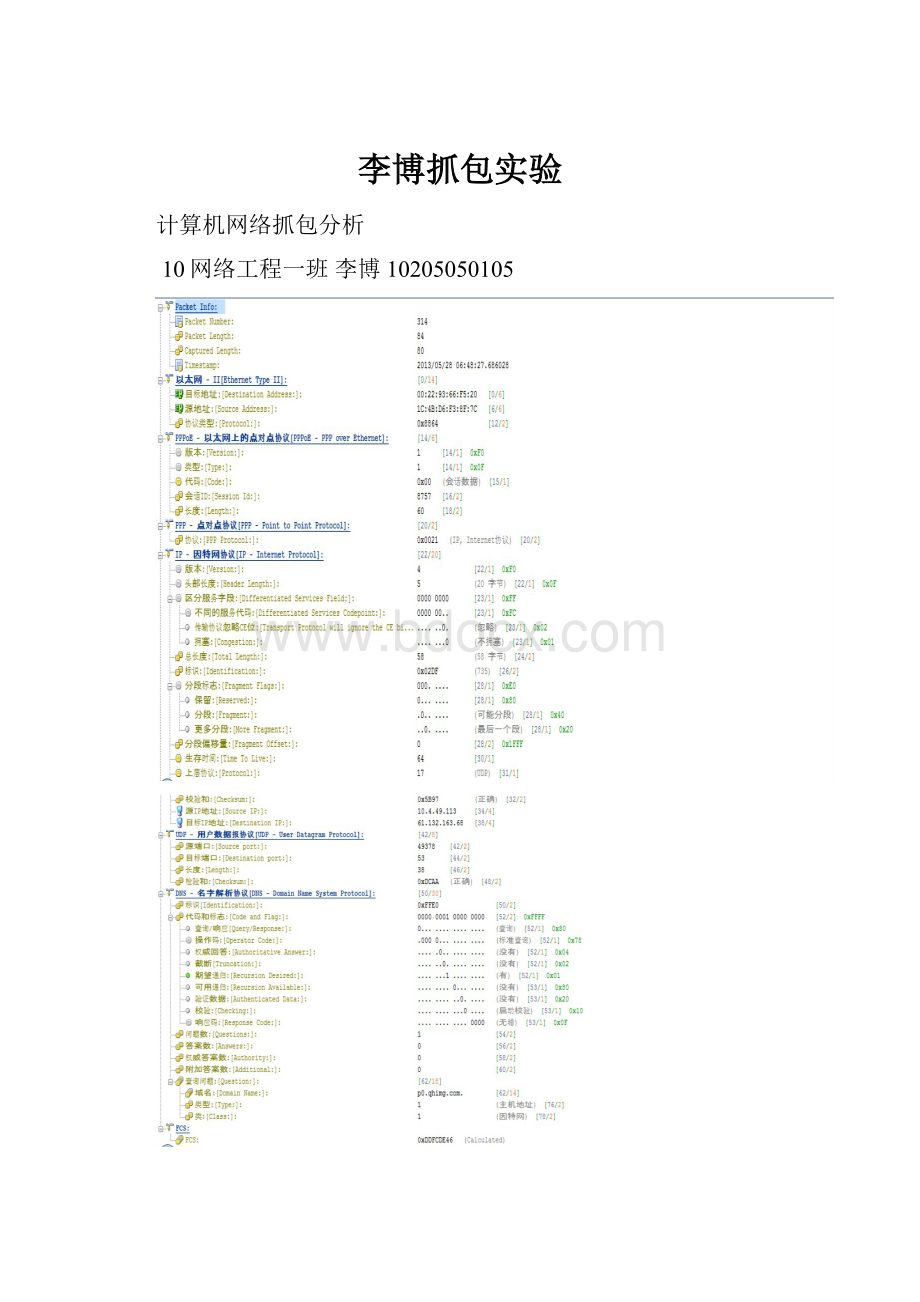

这个是对DNS的分析:

从图中我们可以看到,DNS名字解析协议中有标识、代码和标志(查询\相应、操作码、权威回答、截断、期望适应、可用适应、验证数据、校验、响应码、在这些里面有对于查询的域名的详细信息,例如:

域名、类型、类、生存时间、数据长度、IP地址。

其中我们急切需要的东西就是域名和IP地址的对应。

这个包中也回应了,在请求阶段,权威回答的个数,这里的权威回答其实就是DNS服务器给出的响应个数。

这是IP协议的内容,其中包括了诸如:

IP版本:

4

头部长度:

20

另外还有对于网络拥塞的显示,从图中看出,现在我的网络不拥塞。

总长度给出了,这个IP包包含了多少数据,其中包括了20字节的头部长度。

标识,此信息给出了这一个数据包的唯一标识,作为IPACK的响应依据。

生存时间数据是对于数据包的生存时间的显示,默认是255

这里的源IP是0.0.0.0这个就显示了,DHCP的功能,因为目前此机器没有IP地址可以使用,则用0.0.0.0作为填充。

目标IP是255.255.255.255作为广播报文进行发送。

校验和是对数据的可信度进行的分析,大部分是对数据包进行循环冗余校验,最后得到一个十六进制的数据作为此次数据的校验码进行发送,收获端然后进行检验是不是在发送过程中出现了错误,若出现了错误则会得到不同的数据,然后请求重发并且丢弃处理,直到重新接受到正确的包。

DHCP服务的分析:

DHCP动态主机配置协议;

在DHCP消息类型中有标签,长度,消息类型等信息的描述;

标签说明了此次DHCP的标签类型

这里的长度是对消息类型的长度1个字节;

在这里最重要的信息我们应该关注硬件地址:

也就是MAC地址,因为在DHCP服务中因为不知道IP地址,所以初期的通信只能通过MAC进行描述。

这些信息中我们能看到主机名信息,在参数列表中包括了多项请求的选项。

这是对ARP进行的初步分析,其中我们在宿舍的路由器中的局域网内部,所以,就能收到由别的主机发送的ARP包,源是哪台主机需要得到IP这里的地址是MAC地址,而目标则为物理广播地址,FF.FF.FF.FF.FF.FF

这是对某一个包的解析:

PacketInfo表示了这个数据包的信息,例如:

数据包的序列号,长度,以及时间的信息。

以太网部分就是对这个数据包中的目标MAC和源MAC进行分析,其中目标是广播MAC源MAC是发送端的物理MAC

对于ARP地址解析协议:

硬件类型1表明此类型是以太网

协议类型0x0800

协议地址长度6个字节

源MAC当然还是发送端的MAC地址

Udp(IPv6)

这个是对IPV6的分析:

版本6

优先级0

流标签0

负载数据长度34

上层协议17

特别是这里的源地址,IPV6当然这里的源地址和目的地址都是V6版本的地址,从图中可以观察出这些地址都是16进制的数,并且长度为128,所以在ipv6中的地址个数最大可以有16^128所以,这个能解决现在的ip地址不够使用的局面。

Udp用户数据包协议:

这里就只有一个

源端口,目标端口,校验和信息

这是对ICMP数据包的总共分析,其中编号是对ICMP包进行编号的数目。

图中显示现在共发了2W多个数据包。

源和目标的信息,当然还有对这个数据包的概要进行的初步分析。

这是对ICMP的详细分析:

这个数据段中有

类型8

代码0

校验和0x42f9

标识0x0001

序列号0x0a62

回显数据32字节

这是我的电脑在不断地ping某一台主机造成的ICMP,所以它是对ping包的回应,所以,回显数据就只有32个字节

从上面的图中我们可以总结出,这里的回应是:

115.239.210.27回应给本机的数据包。

而源是我本机的ip地址:

10.4.25.74

所以这个过程是10.4.25.74-115.239.210.27的数据之间的响应信息的总结;

这是对以太网帧的分析

从图中我们观察到:

以太网帧的项目比较少,其中在以太网的数据就只有

目标地址

源地址

这里的地址当然都是以MAC地址的形式出现了。

没有IP协议的存在。

这是科来抓包软件特有的抓包,最后能抓到qq的报文。

从图中看到源还是我本机的ip地址,这说明qq是通过IP进行通信的,而目标在不停地变化

这说明,腾讯的服务器有很多。

从概要中看到了qq的号码。

这里就是数据段的详细信息:

数据包头2

版本标识0x3300

命令0

顺序号16439

QQ号码1622823680

加密数据71

数据包尾3

这是qq号码为1622823680给我发送的消息,发送过来的数据经过加密的长度是71byte

这是HTTP协议的数据包:

从总的概括信息中我们可以观察到,这是网页对本机的响应,以及,本机向网页发送的信息,

通过的协议是HTTPS。

大小不等,都是对数据的发送和接受。

这是对HTTP的详细分析:

其中有对于端口、目标端口、序列号、确认号

这些都是对上次发送的接受的包进行的回复

这是科来软件对ping得到的结果

从图中就可以进行分析,现在的网络情况是不是畅通。

这是我们在进行宽带连接的工程进行的报文。