射频识别总结.docx

《射频识别总结.docx》由会员分享,可在线阅读,更多相关《射频识别总结.docx(14页珍藏版)》请在冰豆网上搜索。

射频识别总结

第一章

从耦合方式、电源、频率三方面是如何分类的

耦合方式:

电感耦合(近距离)、反向散射耦合(远距离)

电源供电:

无源、有源、半无源

频率:

低频、高频、特高频、超高频

校园卡属于无源近距离电感耦合

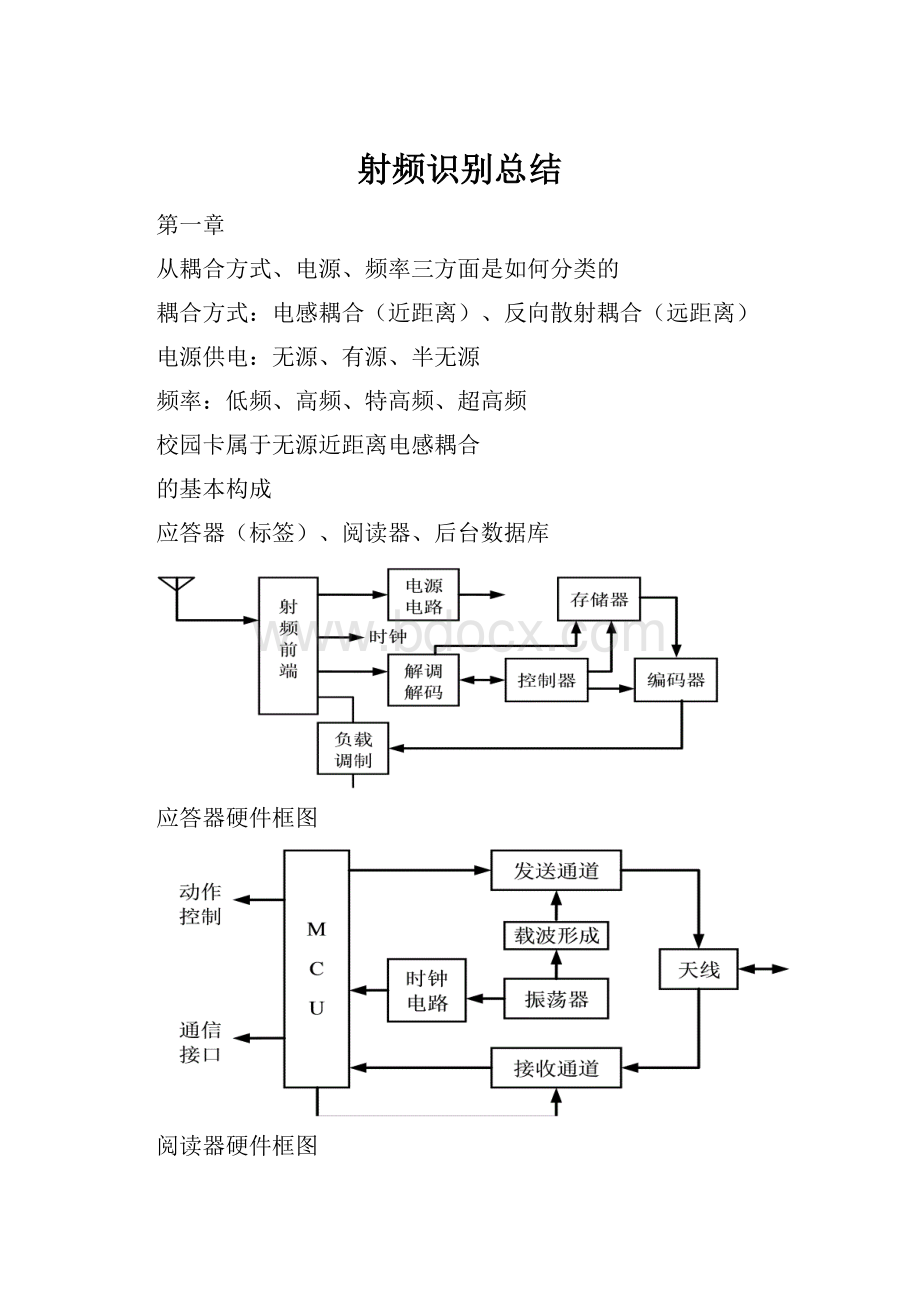

的基本构成

应答器(标签)、阅读器、后台数据库

应答器硬件框图

阅读器硬件框图

第二章

1.应答器中电源电路的工作包括哪些方面

整流、滤波、稳压

2.负载调制分类

电阻负载调制、电容负载调制

3.串联谐振时电路特性

阻抗的模

(1)谐振时,回路电抗X=0,阻抗Z=R为最小值,且为纯阻

(2)谐振频率

(3)谐振时,回路电流最大,即

(4)电感与电容两端电压的模值相等,且等于外加电压的Q倍,即VQ

4.并联谐振时电路特性

其中谐振电阻为纯阻性

(1)谐振时,回路电导Y=0,阻抗

为无穷大,

角频率

,谐振频率

(2)谐振时,品质因数

(3)电容电流值:

电感电流值:

5.画出串并联阻抗等效互换电路图,并推导互换公式。

串转并:

并转串:

电容:

电感:

6.什么是负载调制,什么是电阻调制画图说明电阻负载调制。

负载调制是电子标签经常使用的向读写器传输数据的方法。

负载调制通过对电子标签振荡回路的电参数按照数据流的节拍进行调节,使电子标签阻抗的大小和相位随之改变,从而完成调制的过程。

在电阻负载调制中,负载

并联一个电阻

,

称为负载调制电阻,该电阻按数据流的时钟接通和断开,开关S的通断由二进制数据编码控制,电阻负载调制过程是一个调幅过程。

类放大器是如何实现不失真放大的,画图说明。

发射极:

T1正偏,导通;T2反偏,截止。

125KHZ方波经过三个非门(74HCO4)输出以提高源的带负载能力,经过L3,L4和C5滤波网络后滤波为125KHZ正弦信号。

晶体管VT1组成射极跟随器电路,其输出的正弦信号的正半周使晶体管VT2导通,负弦信号的正半周使晶体管VT3导通,以实现两管交替导通和输出波形合成。

二极管VD1和VD2的正向降压为两推免管提供合适的偏置电压,使VT2和VT3两晶体管集电极电流合成波形在交替处相互平滑衔接,减少非线性失真。

第三章

1.波特率和比特率有什么不同

波特率:

数据信号对载波的调制速率,它用单位时间内载波调制状态改变次数来表示,单位为波特。

比特率:

数字信号的传输速率,它用单位时间内传输的二进制代码的有效位数来表示。

比特率=波特率×单个调制状态对应的二进制位数波特率=数据传输速率

=,求密勒码,曼彻斯特码(上升沿0,下降沿1)。

密勒码:

10011100011000011000

曼彻斯特码:

10100101101001101000

3.什么是调制与解调有哪些调制和解调技术它们各有什么特点

调制就是按照调制信号的变化规律去改变载波某些参数的过程,解调是调制的逆过程。

脉冲调制:

用脉冲串或一组数字信号作为载波正弦波调制:

用正弦高频信号作为载波

4.简述在射频识别中载波的作用

载波为携带了RFID信息的无线电波,作用是通过无线电波传递信息;对于无源RFID系统来说,载波的作用还可以传递能量,其驱动RFID标签内的芯片工作,并将反馈信息发送给RFID读写器。

5.简述基本数字调制方法。

ASK:

用二进制代码1,0控制载波的幅度,载波幅度只有两种,分别对应1和0

FSK:

用频率变化传递数字信息,载波频率有两种,分别对应1和0

PSK:

用载波的初相传递数字信息,用初相的0和π分别代表二进制的1和0

6.画出的ASK,FSK,PSK的调制波形。

第四章

1.在射频识别中常用的差错控制方法。

(1)CRC(循环冗余校验码)

(2)奇偶校验码:

奇校验码、偶校验码

垂直奇偶校验、水平奇偶校验和水平垂直奇偶校验

2.简述ALOHA算法。

ALOHA算法:

基本思想是标签自动向读写器发送其自身的ID号,读写器一旦检测到冲突就发送命令让标签停止发送,随机等待一段时间后再重新发送。

3.简述RFID中多标签碰撞的检测方法

(1)ALOHA算法Tag(标签)主动

纯ALOHA算法:

不会产生碰撞的概率

G越大,发送成功概率越小

时隙ALOHA算法:

将纯ALOHA算法系统利用率提高一位

动态时隙ALOHA算法:

动态的调整时隙的数量

(2)二进制树型搜索算法Reader主动

二进制树型搜索算法:

分为基于序列号的方法和基于随机数和时隙的方法

(3)ISO/IEC14443标准中的防碰撞协议

分为TYPEA和TYPEB

4.为了解决碰撞,多路存取的技术

空分多址、时分多址、频分多址、码分多址

5.奇偶校验码概念,优缺点

奇偶校验码是一种通过增加冗余位使得码字中"1"的个数恒为奇数或偶数的编码方法,它是一种检错码。

优缺点:

简单,但只能检测单比特差错,检验错误能力低。

算法存取方式

时分多址存取方式

7.讨论线性分组码的检纠错能力

在线性分组码中,检纠错能力和码的最小距离d有关,即

①若要检测码组中e位误码,则需d=e+1;

②若要检测码组中t位误码,则需d≥2t+1;

③若要检测码组中t位误码,且同时检测e位误码(e≥t),则需d≥t+e+1.

8.在传输帧中,被检验部分和CRC码组成的比特序列为11000001110111010100110111100001011011.若已知生成项的阶数为4阶,请给出余数多项式。

生成项

为4阶,则被检验部分为

余数为3位,

所以比特序列的余数后三位为011,所以多项式为:

9.简述ALOHA算法和时隙ALOHA算法的基本原理和它们之间的区别。

纯ALOHA算法的基本思想即只要有数据待发,就可以发送。

而时隙ALOHA算法是将时间分为离散的时间段,每段时间对应一帧,这种方法必须有全局的时间同步。

ALOHA算法信道吞吐率:

时隙ALOHA算法信道吞吐率:

10.以下面3个在读写器作用范围内的电子标签为例说明二进制树型搜索算法选择电子标签的迭代过程。

假设这4个电子标签的序列号分别为:

电子标签1:

电子标签2:

电子标签3:

开始标签检测,前三位101均相同,不发生碰撞,在后面的一个时序标签2与标签3发生碰撞,发送1010序列检测出标签2,在最后一位,1与3发生冲突,发送检测出标签。

第五章

存在哪些安全隐患

(1)标签安全:

对电子标签信息的盗读和篡改;读写器受到干扰或其他攻击;对环境的适应性。

(2)软件安全:

数据进入后端系统后,属于传统应用软件安全的范畴。

(3)网络级安全:

RFID系统中标签数据进入系统软件,然后再经由现在的Internet网络传输,现在的Internet网络也存在很多安全隐患。

安全机制有哪些

(1)物理安全机制

①标签销毁指令②法拉第笼③主动干扰④阻挡标签

(2)逻辑安全机制

①基于Hash函数和伪随机函数

②基于共享秘密和伪随机函数的安全协议(三次认证)

③基于加密算法的安全协议(DES)

④基于循环冗余校验(CRC)的安全协议

⑤基于消息认证码(MAC)的安全协议

⑥基于逻辑位运算的安全协议

3.简述DES算法的实现过程

①变换明文

②按照规则迭代

③对L16R16利用IP-1作逆置换,得到密文

4.常见密码算法体制

(1)对称密码体系

(2)非对称密码体系

主动攻击,被动攻击形式

主动攻击:

①对获得的标签实体,通过物理手段在实验室环境中去除芯片封装,使用微探针获取敏感信号,进而进行目标标签重构的复杂攻击;②通过软件,利用微处理器的通用通信接口,通过扫描标签和响应读写器的探询,寻求安全协议、加密算法以及它们实现的弱点,进行删除标签内容或篡改可重写标签内容的攻击;③通过干扰广播、阻塞信道或其他手段,产生异常的应用环境,使合法处理器产生故障,进行拒绝服务的攻击等。

被动攻击:

通过采用窃听技术,分析微处理器正常工作过程中产生的各种电磁特征,来获得RFID标签和阅读器之间或其它RFID通信设备之间的通信数据;通过识读器等窃听设备,跟踪商品流通动态等。

6.哈希锁

Hash锁是一种更完善的抵制标签未授权访问的安全与隐私技术。

整个方案只需要采用Hash函数,因此成本很低。

Hash函数的工作流程:

优点:

解密单向Hash函数是较困难的,因此该方法可以阻止未授权的阅读器读取标签信息数据,在一定程度上为标签提供隐私保护;该方法只需在标签上实现一个Hash函数的计算,以及增加存储metaID值,因此在低成本的标签上容易实现。

缺点:

由于每次询问时标签回答的数据是特定的,因此其不能防止位置跟踪攻击;阅读器和标签之间传输的数据未经加密,窃听者可以轻易地获得标签Key和ID值。

7.三次认证

①阅读器发送查询口令的命令给应答器,应答器作为应答响应传送所产生的一个随机数RB给阅读器。

②5阅读器产生一个随机数RA,使用共享的密钥K和共同的加密算法EK,算出加密数据块TOKENAB,并将TOKENAB传送给应答器。

TOKENAB=EK(RA,RB)

③应答器接受到TOKENAB后,进行解密,将取得的随机数与原先发送的随机数RB进行比较,若一致,则阅读器获得了应答器的确认。

④应答器发送另一个加密数据块TOKENBA给阅读器,

TOKENBA为TOKENBA=EK(RB1,RA)

⑤阅读器接收到TOKENBA并对其解密,若收到的随机数与原先发送的随机数RA相同,则完成了阅读器对应答器的认证。

8.说明应答器中的分级秘钥和存储区分页密钥的功能和应用。

(1)分级密钥

功能:

密钥A仅可读取存储区中的数据,而密钥B对数据区可以读写。

如果阅读器1只有密钥A,则在认证后它仅可读取应答器中的数据,但不能写入。

而阅读器2如果具有密钥B,则认证后可以对存储区进行读写。

应用:

公交车上的阅读器仅具有付款功能

(2)存储区分页密钥

功能:

将存储区分为若干独立的段,不同的段用以存储不同的应用数据,各个分页的访问,都需要用该分页的密钥认证后方可进行,即各个分页都用单独的密钥保护。

应用:

存储公交卡和身份信息

9.为什么要对密钥进行分层管理何谓主密钥,二级密钥和初级密钥

为了保证可靠的总体安全性,对于密钥采用分层管理。

初级密钥用来保护数据,即对数据进行加密和解密;二级密钥是用于加密保护初级密钥的密钥;主密钥则用于保护二级密钥。

主密钥永远不可能脱离和以明码文的形式出现在存储设备之外。

第六章

标准的作用是什么它主要涉及哪些内容

促进作用;协调作用;优化作用;限制与垄断

内容:

①技术(接口和通信技术,如空中接口、防碰撞方法、中间件技术、通信协议)

②一致性(数据结构、编码格式及内存分配)

③电池辅助及与传感器的融合

④应用(如身份识别、动物识别、物流、追踪、门禁)

IEC制定的RFID标准可以分为哪几类各类请举一个示例。

(1)技术标准:

不同距离的非接触式IC卡标准

(2)数据内容标准:

ISO/IEC15962数据编码规则和逻辑存储功能协议

(3)性能标准:

ISO/IEC18046RFID设备性能测试方法

(4)应用标准:

ISO/IEC14223直接识别数据获取标准

中有哪些威胁

①RFID组件的安全脆弱性

②标签中数据的脆弱性

③阅读器中数据的脆弱性

④标签和阅读器之间的通信脆弱性

⑤后端系统的脆弱性