windows web服务器安全配置指南图解 修改注册表.docx

《windows web服务器安全配置指南图解 修改注册表.docx》由会员分享,可在线阅读,更多相关《windows web服务器安全配置指南图解 修改注册表.docx(12页珍藏版)》请在冰豆网上搜索。

windowsweb服务器安全配置指南图解修改注册表

windows2003web服务器安全配置指南图解修改注册表

时间:

2009-08-0617:

13:

42来源:

网络作者:

未知点击:

509次

服务器安全设置

1.系统盘和站点放置盘必须设置为NTFS格式,方便设置权限.

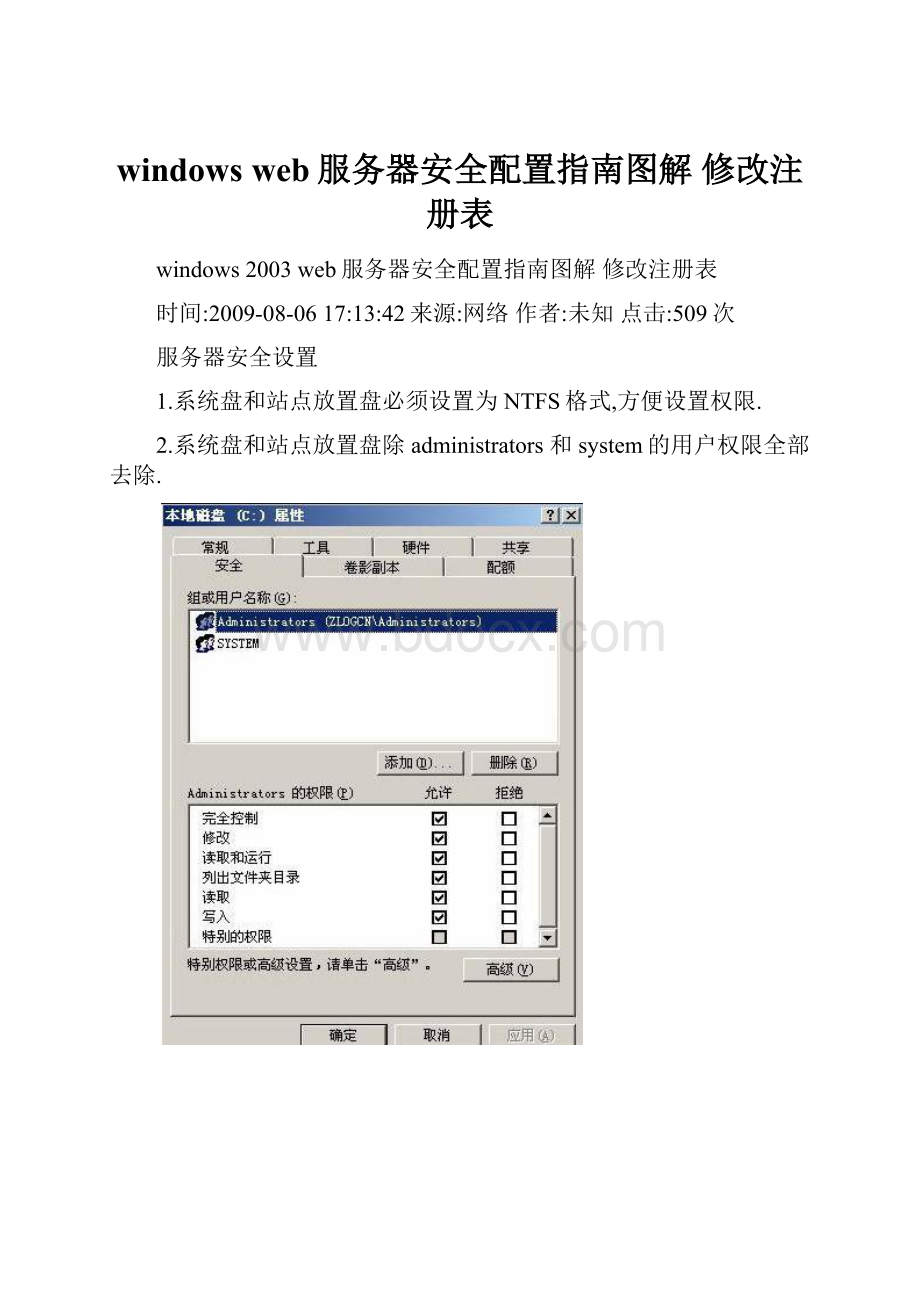

2.系统盘和站点放置盘除administrators和system的用户权限全部去除.

3.启用windows自带防火墙,只保留有用的端口,比如远程和Web,Ftp(3389,80,21)等等,有邮件服务器的还要打开25和130端口.

4.安装好SQL后进入目录搜索xplog70 然后将找到的三个文件改名或者删除.

5.更改sa密码为你都不知道的超长密码,在任何情况下都不要用sa这个帐户.

6.改名系统默认帐户名并新建一个Administrator帐户作为陷阱帐户,设置超长密码,并去掉所有用户组.(就是在用户组那里设置为空即可.让这个帐号不属于任何用户组)同样改名禁用掉Guest用户.

7.配置帐户锁定策略(在运行中输入gpedit.msc回车,打开组策略编辑器,选择计算机配置-Windows设置-安全设置-账户策略-账户锁定策略,将账户设为“三次登陆无效”,“锁定时间30分钟”,“复位锁定计数设为30分钟”。

)

8.在安全设置里本地策略-安全选项 将

网络访问:

可匿名访问的共享;

网络访问:

可匿名访问的命名管道;

网络访问:

可远程访问的注册表路径;

网络访问:

可远程访问的注册表路径和子路径;

以上四项清空.

9.在安全设置里本地策略-安全选项通过终端服务拒绝登陆加入

ASPNET

Guest

IUSR_*****

IWAM_*****

NETWORKSERVICE

SQLDebugger

(****表示你的机器名,具体查找可以点击添加用户或组 选 高级 选立即查找在底下列出的用户列表里选择.注意不要添加进user组和administrators组添加进去以后就没有办法远程登陆了.)

10.去掉默认共享,将以下文件存为reg后缀,然后执行导入即可.

WindowsRegistryEditorVersion5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters]

"AutoShareServer"=dword:

00000000

"AutoSharewks"=dword:

00000000

11.禁用不需要的和危险的服务,以下列出服务都需要禁用.

Alerter 发送管理警报和通知

ComputerBrowser:

维护网络计算机更新

DistributedFileSystem:

局域网管理共享文件

Distributedlinktrackingclient 用于局域网更新连接信息

Errorreportingservice 发送错误报告

RemoteProcedureCall(RPC)Locator RpcNs*远程过程调用(RPC)

RemoteRegistry 远程修改注册表

Removablestorage 管理可移动媒体、驱动程序和库

RemoteDesktopHelpSessionManager 远程协助

RoutingandRemoteAccess在局域网以及广域网环境中为企业提供路由服务

Messenger 消息文件传输服务

NetLogon 域控制器通道管理

NTLMSecuritysupportprovide telnet服务和MicrosoftSerch用的

PrintSpooler 打印服务

telnet telnet服务

Workstation 泄漏系统用户名列表

12.更改本地安全策略的审核策略

账户管理 成功失败

登录事件 成功失败

对象访问 失败

策略更改 成功失败

特权使用 失败

系统事件 成功失败

目录服务访问 失败

账户登录事件 成功失败

13.更改有可能会被提权利用的文件运行权限,找到以下文件,将其安全设置里除administrators用户组全部删除,重要的是连system也不要留.

net.exe

net1.exe

cmd.exe

tftp.exe

netstat.exe

regedit.exe

at.exe

attrib.exe

cacls.exe

c.exe特殊文件有可能在你的计算机上找不到此文件.

在搜索框里输入

"net.exe","net1.exe","cmd.exe","tftp.exe","netstat.exe","regedit.exe","at.exe","attrib.exe","cacls.exe","","c.exe"点击搜索然后全选右键属性安全

以上这点是最最重要的一点了,也是最最方便减少被提权和被破坏的可能的防御方法了.

14.后备工作,将当前服务器的进程抓图或记录下来,将其保存,方便以后对照查看是否有不明的程序。

将当前开放的端口抓图或记录下来,保存,方便以后对照查看是否开放了不明的端口。

当然如果你能分辨每一个进程,和端口这一步可以省略。

1、隐藏重要文件/目录可以修改注册表实现完全隐藏:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Current-Version\Explorer\Advanced\Folder\Hi-dden\SHOWALL”,鼠标右击“CheckedValue”,选择修改,把数值由1改为0

2、启动系统自带的Internet连接_blank">防火墙,在设置服务选项中勾选Web服务器。

3、防止SYN洪水攻击

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

新建DWORD值,名为SynAttackProtect,值为2

EnablePMTUDiscoveryREG_DWORD0

NoNameReleaseOnDemandREG_DWORD1

EnableDeadGWDetectREG_DWORD0

KeepAliveTimeREG_DWORD300,000

PerformRouterDiscoveryREG_DWORD0

EnableICMPRedirectsREG_DWORD0

4.禁止响应ICMP路由通告报文

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\Interfaces\interface

新建DWORD值,名为PerformRouterDiscovery值为0

5.防止ICMP重定向报文的攻击

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

将EnableICMPRedirects值设为0

6.不支持IGMP协议

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

新建DWORD值,名为IGMPLevel值为0

7.修改终端服务端口

运行regedit,找到[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\Wds\rdpwd\Tds\tcp],看到右边的PortNumber了吗?

在十进制状态下改成你想要的端口号吧,比如7126之类的,只要不与其它冲突即可。

2、第二处HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp,方法同上,记得改的端口号和上面改的一样就行了。

8、禁止IPC空连接:

cracker可以利用netuse命令建立空连接,进而入侵,还有netview,nbtstat这些都是基于空连接的,禁止空连接就好了。

打开注册表,找到Local_Machine\System\CurrentControlSet\Control\LSA-RestrictAnonymous把这个值改成”1”即可。

9、更改TTL值

cracker可以根据ping回的TTL值来大致判断你的操作系统,如:

TTL=107(WINNT);

TTL=108(win2000);

TTL=127或128(win9x);

TTL=240或241(linux);

TTL=252(solaris);

TTL=240(Irix);

实际上你可以自己更改的:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters:

DefaultTTLREG_DWORD0-0xff(0-255十进制,默认值128)改成一个莫名其妙的数字如258,起码让那些小菜鸟晕上半天,就此放弃入侵你也不一定哦

10.删除默认共享

有人问过我一开机就共享所有盘,改回来以后,重启又变成了共享是怎么回事,这是2K为管理而设置的默认共享,必须通过修改注册表的方式取消它:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters:

AutoShareServer类型是REG_DWORD把值改为0即可

11.禁止建立空连接

默认情况下,任何用户通过通过空连接连上服务器,进而枚举出帐号,猜测密码。

我们可以通过修改注册表来禁止建立空连接:

Local_Machine\System\CurrentControlSet\Control\LSA-RestrictAnonymous的值改成”1”即可。