网络.docx

《网络.docx》由会员分享,可在线阅读,更多相关《网络.docx(41页珍藏版)》请在冰豆网上搜索。

网络

用端口镜像捕获主干流量

2010-06-2620:

30

在网上看到的,觉得对学网络很有帮助。

镜像端口是什么呢?

根据名称容易理解,就是镜像一个网络设备的端口,该端口所传输的流量,都会完整的复制一份而传送到另外一个端口。

又称SPAN(SwitchedPortAnalyzer)。

网管人员通常使用这种技术来对一个网络进行检测和研究,这样网络在出现问题时能够快速地察觉和从中找出问题根源。

这次的试验就是在交换机上配置一个主干端口的镜像端口,用于分析网络。

SPAN数据流主要分为三类:

(1)输入数据流(IngressSPAN):

指被源端口接收进来,其数据副本发送至监控端口的数据流;

(2)输出数据流(EgressSPAN):

指从源端口发送出去,其数据副本发送至监控端口的数据流;

(3)双向数据流(BothSPAN):

即为以上两种的综合。

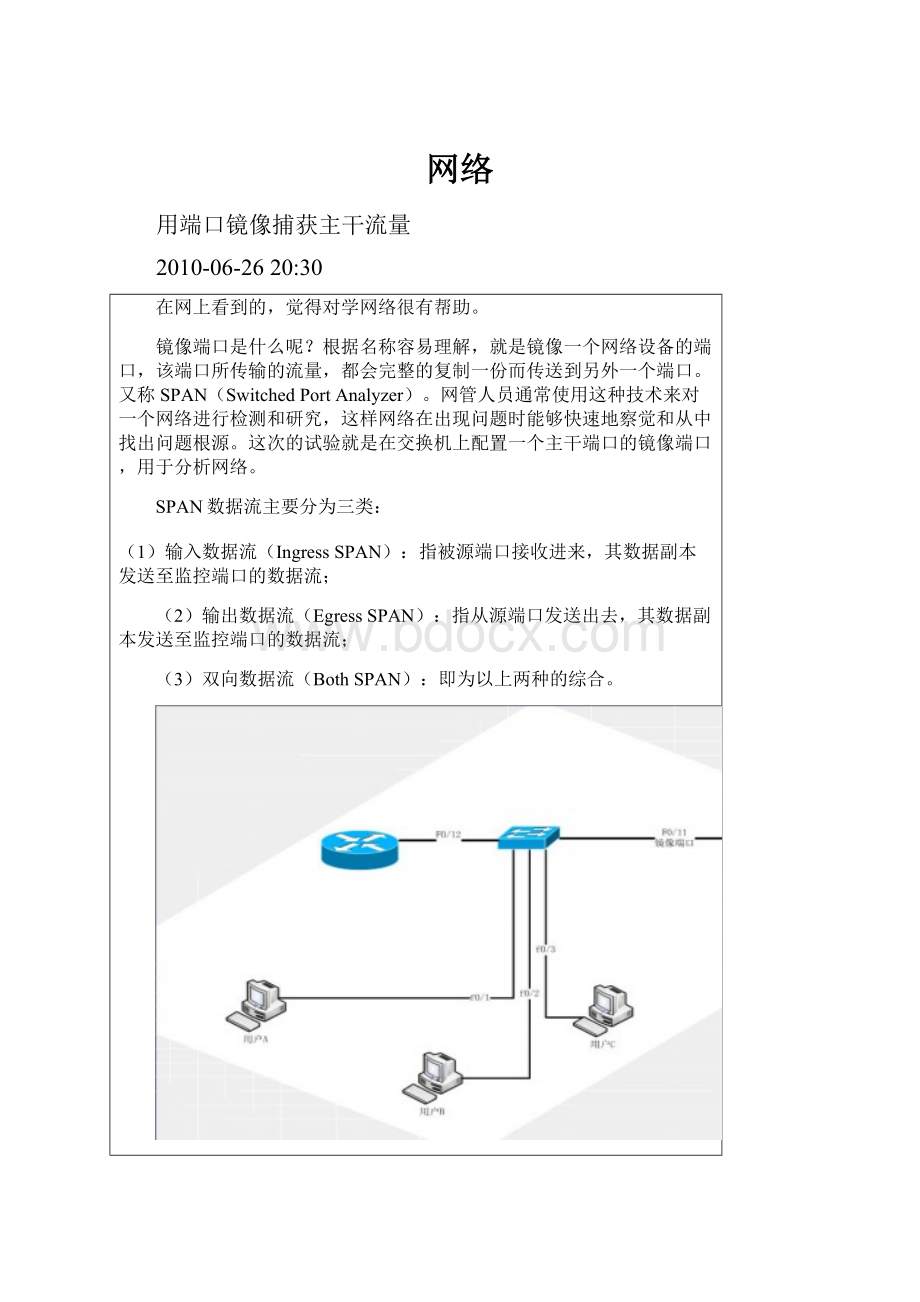

如图,交换机F0/12是本网络的主干端口,网管人员将F0/11配置成F0/12的镜像端口,再于网管电脑中安装分析软件,便可以捕获和分析网络流量了。

过程非常简单。

在Catalyst交换机中配置:

(交换机其他配置过程略,现处于交换机全局配置模式)

Switch(config)#interfaceFastEthernet0/11

Switch(config-if)#portmonitorFastEthernet0/12

在配置SPAN任务时应遵循以下原则:

(1)对数据进行监控分析的设备应搭接在监控端口上;

(2)冗余链路端口只能作为SPAN任务的源端口;

(3)SPAN任务中所有的源端口的被监控方向必须一致;

(4)在设置端口为源端口时,如果没有指定数据流的监控方向,默认为双向;

(5)当SPAN任务含有多个源端口时,这些端口可以来自不同的VLAN;

(6)取消某一个SPAN任务的命令是:

nomonitorsession任务号;

(7)取消所有SPAN任务的命令是:

nomonitor;

(8)SPAN任务的目的端口不能参与到生成树的距离计算中,但由于源端口的BPDU包可以被镜像,所以SPAN目的端口可以监控到来自源端口的BPDU数据包。

定位嗅探主机试验

2010-06-2620:

33

文中的嗅探软件是学网络的应该学习下的

就是对网络中网卡处于混杂模式的电脑进行检测。

其实并不难,重点是要领略原理。

1.首先,为了方便检测,我们还是借助了鼎鼎大名的CAIN软件。

打开CAIN,先点选SNIFFER。

此时HOSTS里面的资料是空白的。

2.要开始检测了,先要将SNIFFER功能打开,点选网卡上面的小图标。

3.在空白处右键选择“ScanMACAddress”。

4.上面的目标我们是对于全网段检测,所以选择“ALLhostsinmysubnat”。

下面的选项就是对于被检测主机检测的项目了。

其实原理就和前一节解释的原理一样,通过嗅探主机错误的反应来判断一台主机网卡是否处于混杂模式之中。

其中:

B31:

FF-FF-FF-FF-FF-FE伪广播地址

B16:

FF-FF-00-00-00-00-0016位伪广播地址

B8:

FF-00-00-00-00-008位伪广播地址

Gr:

01-00-00-00-00-00多播标记置位地址

M0:

01-00-5E-00-00-00多播地址0

M1:

01-00-5E-00-00-01多播地址1

M3:

01-00-5E-00-00-01多播地址3

5.检测进行中。

6.此时我们可以看到列表中有内容出现了,其中有星号的代表收到改检测包的回应。

根据上一节的讨论,在XP系统下,网卡属于普通模式下的主机是只会回应M1地址的查询。

因为其它不符合规律的MAC地址在网卡中的硬件过滤器是就已经被丢弃了,这样的查询到不了系统核心,所以是不会收到回应的。

7.为了测试一下效果,我在192.168.20.131主机中开启CAIN软件,并开启SNIFFER功能,这样就会将网卡设置成混杂模式了。

8.再检测一遍,发现列表中192.168.20.131主机对B31和B16这两种伪广播也进行了回应,检测成功。

是不是只要B31和B16有回应就证明主机正在进行嗅探呢?

这就不一定,例如主机列表中的192.168.20.121主机上,就没有开启嗅探器,不过此主机中开启了虚拟机。

虚拟机因为需要保证虚拟系统的网络正常,所以也要将网卡设置成混杂模式,避免虚拟系统的网络信息到不了应用层。

而且检测结果会因为系统的不同而有不同反应(例如WIN98就会对B8也进行回应,不过现在没有人再使用这个了吧……)。

所以这种检测只能初步的检测,大概能检测到网络中那些网卡处于混杂模式,方便定位,至于网卡处于混杂模式的电脑是否都是进行嗅探,这就要进一步的勘察了。

最后,还有一种流传已久的使用PING。

经测试后也有效,原理也是系统错误地回应了正常情况下不该回应的包。

主要过程是先PING一次被测试主机(使目标主机ARP映射表中有测试主机的ARP信息),然后构建一个源MAC地址错误的PING包(此例机器原MAC地址为00-0C-29-EA-3E-CC,后构建的错误PING包源MAC地址为00-0C-29-EA-3E-CF,此子网中无此MAC地址的主机),发送给被测试者,如果收到回应,则该主机网卡也属于混杂模式。

以下是一次PING测试实验截图,192.168.20.131主机开启SNIFFER,192.168.20.132主机没开启,可以看到前者产生了回应,而后者没有。

论述跨网段ARP欺骗能否成功

2010-06-2620:

37

1.能否跨网段发送ARP数据包呢?

个人认为不可能。

因为ARP协议是一个二层和三层之间的一个协议,主要负责二层MAC地址和三层的IP地址间的查询。

可是数据包不像普通数据包中有第三层的IP数据包头(也就是没有IP的源地址和目标地址),既然没有第三层的数据包头,那么ARP数据包也就不能够穿越路由器了(除非路由器设置了辅助地址)。

而且正常情况下路由器是按网段隔离ARP数据包的,所以这样不能跨网段发送ARP数据包。

也许有人会问能不能改造一个ARP数据包,在其中加上第三层IP数据包头,然后再单播发送给被攻击者不就行了?

可是这样也是不能够成立的。

因为所有的网络数据,在网络传输介质中传输时,都是0101这样二进制,路由器交换机是根据特殊位置的上的标号不同来区分不同的数据包的。

而且ARP数据包的格式是规定好的,里面没有存放三层IP包头的位置。

如果不按照ARP数据包的规定修改数据包,只会导致路由器无法正确识别这个ARP数据包,认为这个ARP包损坏而丢弃。

所以这个方法也不可行。

2.假设真的成功发送了ARP包,修改了被攻击者主机的ARP映射表,是否这样就能够改变数据的流向呢?

PS:

实际上PCA和PCB应该连着一台交换机再连接到路由器的,这里就不画出来了。

C是攻击者。

1.攻击者C冒充B用户:

假设,PCA上的ARP表已经被欺骗,改成"192.168.1.2CCCC”的错误映射。

这样,当A用户需要发包给B用户时,首先交换机收到A发出的数据包,查找第二层数据帧,发现是CCCC,交换机中没有这个地址,就防洪这个数据包,不过因为目标MAC地址在本网段中不存在,所以除了混杂模式的主机外,其他主机会把这个数据包丢弃。

网关收到这个数据包,发现目标IP地址是本网段,所以不会转发数据包,也会丢掉。

直至PCA中的ARP表超时,才会重新发送正常的数据包。

2.攻击者C冒充网关:

与上面类似,假设,PCA上的ARP表已经被欺骗,改成"XXX.XXX.XXX.XXXCCCC”的错误映射。

这样,当A用户需要发包给网关时,首先交换机收到A发出的数据包,查找第二层数据帧,发现是CCCC,交换机中没有这个地址,就防洪这个数据包,不过因为目标MAC地址在本网段中不存在,所以除了混杂模式的主机外,其他主机会把这个数据包丢弃。

网关收到这个数据包:

正常情况下查看MAC地址不是自己,应该会丢掉。

如果直接查看到目标IP地址,应该会正常转发出去。

因为在跨网段数据包传输中,每一跳MAC地址都会修改的。

直至PCA中的ARP表超时,才会重新发送正常的数据包。

所以,根据分析,在正常的网络中,只使用ARP数据包进行跨网段ARP欺骗是不可行的。

当然,还有一种特殊的情况是可以进行跨网段ARP攻击的,如下:

如图,192.168.1.0192.168.2.0两个网段,网段一和网段二连接在同一交换机,而且只是IP划分上不同网段,实际两网段间没有划分VLAN,还是处于同一VLAN中。

因为局域网内部数据包是根据MAC地址传输的,所以192.168.2.1主机发送的伪造ARP包可以直接发送给192.168.1.1,只要MAC地址正确。

欺骗成功后,192.168.1.1发给网关的数据包也会可以直接发送到攻击者那,这时候攻击者只需要转发数据包到192.168.2.254网关那里,和转发数据包给回192.168.1.1,就可以跨网段进行ARP攻击了。

不过这是一种很特殊的情况。

用ARP欺骗来嗅探局域网全网主机上网流量

2010-06-2620:

39

以下是使用CAIN软件进行局域网全网欺骗:

1.攻击机器上安装CAIN软件。

2.选择需要向外攻击的网卡。

3.按下网卡这个图标,开始使用。

4.攻击前需要定位目标,这是我们选择上面选项卡的Sniffer,然后在空白的地方右键选择“ScanMACAddresses”。

5.选择扫描整个子网。

6.本子网中的机器被扫描出来。

7.CAIN如何扫描主机的呢?

用Sniffer软件抓包查了一下,原来是分别对每个IP发送ARP询问包,如果有收到回复,就证明这个IP有使用,而且也能获取到对应IP的MAC地址。

8.点选下面的APR(ARPPOISONROUTING),按上面的“+”按钮,添加需要嗅探流量路径,因为要嗅探所有主机上网的流量,实际就是网关(192.168.20.254)和全部主机的流量。

所以左边选择网关,右边选择除网关之外的全部主机。

9.发现全部流量路径都添加完毕了。

只是状态全部是Idle(空闲)。

10.点选网卡旁边这个邪恶的图标……

开始APR。

11.这是这个子网中其中一台主机,攻击前的ARP表。

12.这个是攻击后的ARP表,网关的MAC地址已经改为攻击者的了。

13.下面部分就出现ARP欺骗后受到影响的主机发送流量的列表。

前面的FULL-ROUTING是指此主机的上网流量完全经过攻击者主机。

出现HALF-ROUTING就是此主机的流量一半经过攻击者,一半不经过。

(例如用户的上网资料先经过攻击者,攻击者再转发到网关。

可是网关发包给用户是却是直接发给用户,不经过攻击者。

这样就只嗅探到一半流量。

反之亦然。

)

14.用Sniffer软件抓包了解CAIN攻击流程。

这里以192.168.20.131用户为例。

一共需要6个ARP数据包:

第一第二个为攻击者向用户和网关的ARP查询包。

第三第四个为用户和网关的ARP回应包。

第五第六个为软件伪造的欺骗ARP包,分别欺骗用户和网关。

至此,一次全网主机ARP攻击就完成了。

如何用ARP欺骗来嗅探主机流量

2010-06-2620:

40

ARP攻击,其实原理非常简单。

根据局域网内地址寻址的弱点,我们伪造一个错误地址映射的ARP包,就可以诱导被攻击者将数据包先发送给攻击者,攻击者再转发出去,发给被攻击者的数据包,也先发到攻击者,然后攻击者再转发给被攻击者,这样,攻击者就充当中间人(MAN-IN-THE-MIDDLE),一个类似代理的主机,就能够嗅探到被攻击者的流量。

以下是“纯手工”地进行一次局域网内ARP攻击案例:

其中:

MAC地址 IP地址 网关地址

A用户:

000C29EA3EAA 192.168.20.131 192.168.20.254

B用户:

000C29EA3EBB 192.168.20.132 192.168.20.254

C用户:

000C29EA3ECC 192.168.20.133 192.168.20.254

网关:

002719A3FB70 192.168.20.254

正常情况,A用户需要访问外网,则需要发信息通过网关,网关再路由数据包,以此来使用正常的网络服务。

现在C用户为攻击者,对A用户进行ARP攻击,导致用户A访问外网的数据包先发送到用户C,用户C再将此数据包转发给网关,网关也会将理应发送给用户A的数据包先发送给用户C,用户C再将数据包发回给用户A,这样用户C就能在A用户毫不察觉的情况下获取到用户A的上网数据了。

1.攻击者的电脑里先修改注册表的HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters:

Name:

IPEnableRouter

Type:

REG_DWORD

Value:

0x01

目的是启用路由转发功能,以便在随后的ARP欺骗中本机充当MAN-IN-THE-MIDDLE(中间人)

2.安装sniffer(嗅探器)软件,这个是一个很强大的商业网络分析软件,便于抓包和攻击。

3.首先设定一下捕获数据包的过滤器,我们需要ARP应答包来欺骗A用户,所以暂时只需要ARP数据包。

4.还没有A用户和网关的ARP信息,如何获取?

最简单的办法就是PING一下,这样就会触发两台电脑交换ARP信息,同时sniffer也能抓取到我们需要的ARP包。

5.好了,查看sniffer,选择decode(解码)界面,发现获取了不少ARP的请求包和应答包,嘿嘿,干坏事的时间到了,随便选择一个ARP应答包,在下面16进制的数字中点右键选edit,开始修改……

6.弹出来是一个这样内容的窗口,这时候我们要理清思路了。

首先红色的是二层传输信息,修改正确包才会正确送达到目的地,红色字的信息与ARP表无关。

目标MAC是包需要到达的那台电脑的MAC地址,源MAC地址是本机的MAC地址。

蓝色的就是ARP应答包的信息,这里修改的内容才会更改被攻击者电脑中的ARP映射表。

发送者为本机,接受者为目的地。

我们修改的目的就是产生一个错误的MAC地址和IP地址间的映射关系。

7.这个就是一个已经修改过的ARP应答包,这个包是欺骗网关的,让它将发送给A用户的包发到用户C上。

(请参照上面给出的IP和MAC信息以及图片理解,你会发现ARP应答包里面发送者IP地址是A用户,可是发送者MAC地址却是C用户,这就是一个错误的映射关系。

)

修改好了按RE-INTERPRET重新解释这个包,然后按右键选择“sentcurrentframe”就可以发送这个数据包了。

8.同上,这也是已经修改好的ARP应答包,是欺骗A用户将需要发往网关的数据包先发到C用户主机。

9.这是在A用户电脑中的ARP映射表,攻击前电脑中的ARP缓存中的映射关系是正确的。

10.开始攻击,A用户电脑中的ARP映射被修改,IP是网关的IP可是MAC已经成为C用户电脑的MAC地址,在局域网内是通过MAC地址进行数据包交换的,所以A用户送往网关的数据包会先发到C用户电脑上。

11.A用户上网正常,因为C用户开启了路由转发功能,所有嗅探到的数据包会被转发。

12.开始了邪恶的嗅探~先选择合适的过滤器,默认就是什么包就获取。

13.可以发现用户A(192.168.20.131)访问163网页的数据包已经获取到了,如果有传输什么用户名和密码等等的信息的话嘿嘿~~

=====================================================================================

那么是不是用户A的所有信息都能获取到了呢?

并不是,因为你只是在用户A面前冒充了网关,如果它和用户B通讯,那些信息还是不过通过你这里的,不过~嘿嘿,如果你都能冒充网关了,再冒充一下用户B也是一样的,以下就是A用户和B用户之间的流量嗅探(过程略)。

嗅探工作在什么环境下才能进行

2010-06-2620:

41

我讨论的嗅探工作是在局域网下的嗅探,因为这种嗅探的成功率很高而且隐蔽性较强,网络初学者随手都可以进行攻击。

个人觉得在不同网段中进行嗅探,要不就是要能够在数据包经过的路径设备中做手脚(交换机路由器),要不要不就是在其电脑中装上木马等后门软件,通过专门的发送数据到攻击者的电脑中,不然基本上都不能进行嗅探吧。

嗅探工作在什么环境下才能进行

1.总线型的局域网

总线型的局域网最大的特点就是:

共用传输介质。

例如使用集线器的局域网,或者无线网络。

总线型的网络安全问题十分严重。

为什么呢?

因为数据包的发送并不是按照发送者和接受者这样一对一的发送,所有电脑都是共用传输介质。

也就是说,如果局域网中有ABCDE五台电脑,A发信息给D,这个数据包并不是只有D才收到,而是BCE也会收到这个信息,只不过BCE会因为“君子之约”看到这封信不是寄给自己的,而将这封信丢掉。

可是,如果网络中存在某些“小人”(网卡属于混杂模式的电脑),它就会不管这些信是不是寄给自己的,都会拆开来看,所以安全问题十分严重。

这么说无线网络也是共享介质的局域网,岂不是很不安全?

理论上是的,无线网络也可以很简单的进行嗅探,不过因为无线局域网在设计之初就已经考虑过安全问题。

使用无线网络的时候为了安全应该使用无线网络的加密技术,这样一来,即使别人获取到你的资料,也因为不知道如何解密,而毫无用处。

2.交换型的局域网

交换型的局域网最大的特点就是:

独享传输介质。

使用交换机传输数据。

交换型的局域网中使用了交换机这种设备来传输数据包。

交换机是一种智能的设备,交换机比集线器聪明的一点是它连接的每台计算机是独立的,交换机引入了“端口”的概念,它会产生一个地址表用于存放每台与之连接的计算机的MAC地址,从此每个网线接口便作为一个独立的端口存在,除了声明为广播或组播的报文,交换机在一般情况下是不会让其他报文出现类似共享式局域网那样的广播形式发送行为的,这样即使你的网卡设置为混杂模式,它也收不到发往其他计算机的数据,因为数据的目标地址会在交换机中被识别,然后有针对性的发往表中对应地址的端口,决不跑到别人家里去。

这样安全性就增加了。

这一改进迅速扼杀了传统的局域网监听手段,但是历史往往证明了人是难以被征服的……

(1).对交换机的攻击:

MAC洪水

不知道是谁第一个发现了这种攻击模式,大概是因为交换机的出现破坏了嗅探器的工作,所以一肚子气泄到了交换机身上,另一种看法则是精明的技术人员设想交换机的处理器在超过所能承受信息量的时候会发生什么情况而进行的试验,无论是从什么论点出发的,至少这个攻击模式已经成为现实了:

所谓MAC洪水攻击,就是向交换机发送大量含有虚假MAC地址和IP地址的IP包,使交换机无法处理如此多的信息而引起设备工作异常,也就是所谓的“失效”模式,在这个模式里,交换机的处理器已经不能正常分析数据报和构造查询地址表了,然后,交换机就会成为一台普通的集线器,毫无选择的向所有端口发送数据,这个行为被称作“泛洪发送”,这样一来攻击者就能嗅探到所需数据了。

不过使用这个方法会为网络带来大量垃圾数据报文,对于监听者来说也不是什么好事,因此MAC洪水使用的案例比较少,而且设计了端口保护的交换机可能会在超负荷时强行关闭所有端口造成网络中断,所以如今,人们都偏向于使用地址解析协议ARP进行的欺骗性攻击。

(2).地址解析协议带来的噩梦

回顾前面提到的局域网寻址方式,我们已经知道两台计算机完成通讯依靠的是MAC地址而与IP地址无关,而目标计算机MAC地址的获取是通过ARP协议广播得到的,而获取的地址会保存在MAC地址表里并定期更新,在这个时间里,计算机是不会再去广播寻址信息获取目标MAC地址的,这就给了入侵者以可乘之机。

当一台计算机要发送数据给另一台计算机时,它会以IP地址为依据首先查询自身的ARP地址表,如果里面没有目标计算机的MAC信息,它就触发ARP广播寻址数据直到目标计算机返回自身地址报文,而一旦这个地址表里存在目标计算机的MAC信息,计算机就直接把这个地址作为数据链路层的以太网地址头部封装发送出去。

为了避免出现MAC地址表保持着错误的数据,系统在一个指定的时期过后会清空MAC地址表,重新广播获取一份地址列表,而且新的ARP广播可以无条件覆盖原来的MAC地址表。

假设局域网内有两台计算机A和B在通讯,而计算机C要作为一个窃听者的身份得到这两台计算机的通讯数据,那么它就必须想办法让自己能插入两台计算机之间的数据线路里,而在这种一对一的交换式网络里,计算机C必须成为一个中间设备才能让数据得以经过它,要实现这个目标,计算机C就要开始伪造虚假的ARP报文。

ARP寻址报文分两种,一种是用于发送寻址信息的ARP查询包,源机器使用它来广播寻址信息,另一种则是目标机器的ARP应答包,用于回应源机器它的MAC地址,在窃听存在的情况下,如果计算机C要窃听计算机A的通讯,它就伪造一个IP地址为计算机B而MAC地址为计算机C的虚假ARP应答包发送给计算机A,造成计算机A的MAC地址表错误更新为计算机B的IP对应着计算机C的MAC地址的情况,这样一来,系统通过IP地址获得的MAC地址都是计算机C的,数据就会发给以监听身份出现的计算机C了。

但这样会造成一种情况就是作为原目标方的计算机B会接收不到数据,因此充当假冒数据接收角色的计算机C必须担当一个转发者的角色,把从计算机A发送的数据返回给计算机B,让两机的通讯正常进行,这样,计算机C就和计算机AB形成了一个通讯链路,而对于计算机A和B而言,计算机C始终是透明存在的,它们并不知道计算机C在偷听数据的传播。

只要计算机C在计算机A重新发送ARP查询包前及时伪造虚假ARP应答包就能维持着这个通讯链路,从而获得持续的数据记录,同时也不会造成被监听者的通讯异常。

计算机C为了监听计算机A和B数据通讯而发起的这种行为,就是“ARP欺骗”(ARPSpoofing)或称“ARP攻击”(ARPAttacking),实际上,真实环境里的ARP欺骗除了嗅探计算机A的数据,通常也会顺便把计算机B的数据给嗅探了去,只要计算机C在对计算机A发送伪装成计算机B的ARP应答包的同时也向计算机B发送伪装成计算机A的ARP应答包即可,这样它就可作为一个双向代理的身份插入两者之间的通讯链路。

网卡混杂模式的工作原理和过程:

在局域网的同一网段内,数据包的转发是通过OSI模型的第二层的MAC(物理地址)传输的。

每块网卡在出厂前都会由网卡厂商烧录一个全球唯一的MAC地址到网卡的芯片中。

当你需要和局域网的另外一台电脑通讯的时候,电脑会依据OSI模型从上往下依次封装和下传,直到第二层的时候,电脑会根据数据包需要传送的目标而写入目标的MAC地址,这样,交换型局域网中交换机就知道改将数据包发送到那台位置,而