计算机网络实验华科Word文件下载.docx

《计算机网络实验华科Word文件下载.docx》由会员分享,可在线阅读,更多相关《计算机网络实验华科Word文件下载.docx(29页珍藏版)》请在冰豆网上搜索。

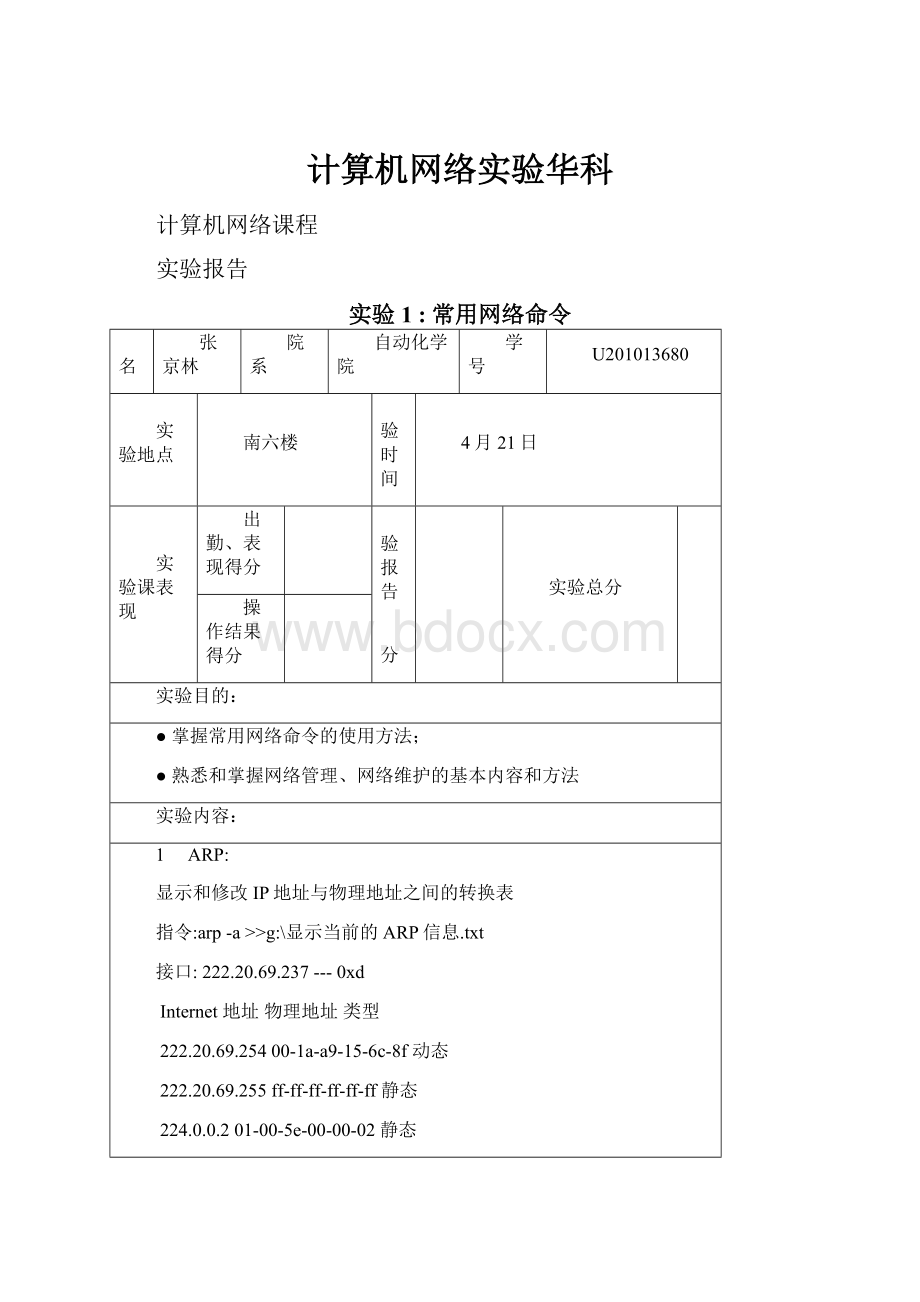

接口:

222.20.69.237---0xd

Internet地址物理地址类型

222.20.69.25400-1a-a9-15-6c-8f动态

222.20.69.255ff-ff-ff-ff-ff-ff静态

224.0.0.201-00-5e-00-00-02静态

224.0.0.2201-00-5e-00-00-16静态

224.0.0.10001-00-5e-00-00-64静态

224.0.0.25101-00-5e-00-00-fb静态

224.0.0.25201-00-5e-00-00-fc静态

224.0.0.25301-00-5e-00-00-fd静态

224.0.1.24201-00-5e-00-01-f2静态

238.184.9.12301-00-5e-38-09-7b静态

239.192.152.14301-00-5e-40-98-8f静态

239.255.255.23901-00-5e-7f-ff-ef静态

arp-a222.20.69.254>

\显示指定网络地址的ARP信息.txt

指令:

arp-s222.20.69.23900-aa-bb-cc-dd-ff>

\添加ARP表项.txt

arp-a222.20.69.239

222.20.69.23900-aa-bb-cc-dd-ff静态

2 Ipconfig

该诊断命令显示所有当前的TCP/IP网络配置值。

该命令在运行DHCP系统上的特殊用途,允许用户决定DHCP配置的TCP/IP配置值。

ipconfig>

\显示当前网络配置的值.txt

WindowsIP配置

以太网适配器本地连接:

连接特定的DNS后缀.......:

本地链接IPv6地址........:

fe80:

:

ed73:

9ef0:

43b5:

8b41%17

IPv4地址............:

202.114.25.171

子网掩码............:

255.255.255.128

默认网关.............:

202.114.25.254

隧道适配器isatap.{0C80237A-D3B7-42BB-B819-89E374C7E39C}:

媒体状态............:

媒体已断开

(省略部分配置内容)

ipconfig/displaydns>

\显示本机上的DNS域名解析列表.txt

----------------------------------------

记录名称.......:

记录类型.......:

1

生存时间.......:

183

数据长度.......:

4

部分.........:

答案

A(主机)记录....:

202.114.0.245

(省略部分内容)

3Nbtstat

该诊断命令使用NBT(TCP/IP上的NetBIOS)显示协议统计和当前TCP/IP连接。

该命令只有在安装了TCP/IP协议之后才可用。

nbtstat-A202.114.25.169>

e:

\查找周围主机的名称.txt

本地连接:

节点IP址址:

[202.114.25.171]范围ID:

[]

NetBIOS远程计算机名称表

名称类型状态

---------------------------------------------

D169<

00>

唯一已注册

WORKGROUP<

组已注册

20>

1E>

MAC地址=8C-89-A5-25-B1-83

nbtstat-n>

\列出本地NetBIOS名称.txt

以太网:

[222.20.69.237]范围ID:

NetBIOS本地名称表

ZJL-PC<

Wi-Fi:

[0.0.0.0]范围ID:

缓存中没有名称

4net:

许多Windows2000网络命令都以词net开头。

由于在windowsXP之后的操作系统版本中已经没有Messenger服务了,故此处粘贴实验记录,但是我在实验室的XP上实现了用Netsend对话.

5Netstat

显示协议统计和当前的TCP/IP网络连接。

该命令只有在安装了TCP/IP协议后才可以使用。

netstat>

\显示所有连接和侦听端口.txt

活动连接

协议本地地址外部地址状态

TCP222.20.69.237:

24924tf-in-f125:

5222ESTABLISHED

24936sinwns2012615:

httpsESTABLISHED

25013tf-in-f100:

2587258.205.210.234:

httpCLOSE_WAIT

2587358.205.210.234:

25882163.177.65.209:

imapsESTABLISHED

TCP[2001:

250:

4000:

8211:

1463:

433b:

62b4:

fec3]:

24985pa-in-x6d:

netstat-s>

\显示每个协议的统计.txt

IPv4统计信息

接收的数据包=1385152

接收的标头错误=0

接收的地址错误=57598

转发的数据报=590110

接收的未知协议=93

丢弃的接收数据包=204968

传送的接收数据包=673479

输出请求=464222

路由丢弃=0

丢弃的输出数据包=9962

输出数据包无路由=34

需要重新组合=712

重新组合成功=60

重新组合失败=0

数据报分段成功=65

数据报分段失败=0

分段已创建=762

netstat-r>

\显示路由表内容.txt

==========================================================

接口列表

18...e006e6ce860b......Microsoft托管网络虚拟适配器

14...e006e6ce860b......MicrosoftWi-FiDirect虚拟适配器

13...b888e3e558bd......RealtekPCIeGBEFamilyController

12...e006e6ce860b......1x111b/g/nWirelessLANPCIExpressHalfMiniCardAdapter

1...........................SoftwareLoopbackInterface1

15...00000000000000e0MicrosoftISATAPAdapter

16...00000000000000e0TeredoTunnelingPseudo-Interface

17...00000000000000e0Microsoft6to4Adapter

==========================================================

IPv4路由表

活动路由:

网络目标网络掩码网关接口跃点数

0.0.0.00.0.0.0222.20.69.254222.20.69.237276

127.0.0.0255.0.0.0在链路上127.0.0.1306

127.0.0.1255.255.255.255在链路上127.0.0.1306

127.255.255.255255.255.255.255在链路上127.0.0.1306

222.20.69.0255.255.255.0在链路上222.20.69.237276

222.20.69.237255.255.255.255在链路上222.20.69.237276

222.20.69.255255.255.255.255在链路上222.20.69.237276

224.0.0.0240.0.0.0在链路上127.0.0.1306

224.0.0.0240.0.0.0在链路上222.20.69.237276

255.255.255.255255.255.255.255在链路上127.0.0.1306

255.255.255.255255.255.255.255在链路上222.20.69.237276

6Ping

验证与远程计算机的连接。

ping202.114.25.170>

\Ping指定的计算机.txt

正在Ping202.114.25.170具有32字节的数据:

来自202.114.25.170的回复:

字节=32时间=1msTTL=64

字节=32时间<

1msTTL=64

202.114.25.170的Ping统计信息:

数据包:

已发送=4,已接收=4,丢失=0(0%丢失),

往返行程的估计时间(以毫秒为单位):

最短=0ms,最长=1ms,平均=0ms

routeprint>

\打印路由表.txt

=====================================================

255.255.255.255255.255.255.255在链路上222.20.69.237276

routeadd10.13.0.0mask255.255.0.010.111.142.1

添加一项路由,再次打印路由表,可见10.13.0.0

10.13.0.0255.255.0.010.111.142.1222.20.69.23721

routedelete10.13.0.0

删除一项路由,再次打印路由表,可见10.13.0.0已不在表中

⑽Tracert

该诊断实用程序将包含不同生存时间(TTL)值的Internet控制消息协议(ICMP)回显数据包发送到目标,以决定到达目标采用的路由。

tracert>

\跟踪路由.txt

通过最多30个跃点跟踪

到[202.114.0.245]的路由:

11ms1ms1ms222.20.69.254

21ms1ms1ms115.156.255.149

32ms1ms1ms115.156.255.129

41ms1ms1ms115.156.255.105

51ms1ms1ms115.156.255.13

61ms1ms1ms[202.114.0.245]

跟踪完成。

实验过程中遇到的问题如何解决的?

本次实验的体会(结论)

指导教师评语:

日期:

实验2:

使用包嗅探及协议分析软件Ethereal分析Ethernet帧

1.在windows中安装Ethereal软件。

2.配置包捕获模式为混杂模式,捕获网络中所有机器的数据包.当捕获到一定数量的数据报后,停止捕获,观察捕获到的数据包,并对照解析结果和原始数据包的具体字段(如了解本机网卡地址字段、IP地址字段、端口号等)

3.配置包捕获过滤器,只捕获特定IP地址、特定端口或特定类型的包,然后重新开始捕获

(1)用netstat命令查看系统正在开放的端口及状态:

C:

\Users\ZJL>

netstat

28439tb-in-f125:

28455163.177.65.209:

TCP222.20.69.237:

28777.:

httpESTABLISHED

28778.:

可以看到28778端口为Http端口,然后设置捕获规则如下,捕捉本地发出的或者接收的28778端口的tcp协议包

(2)CaptureFilter:

tcpport28778andhost222.20.69.237

0000001aa9156c8fb888e3e558bd08004500....l.....X...E.

001000283dba40004006e235de1445ed7587.(=.@.@..5..E.u.

00208157706a00508dc98c53003d5ee05011.Wpj.P...S.=^.P.

0030019aa9640000...d..

分析以上捕获的包,请看加下划线的部分:

06表示TCP协议,de1445ed是本机IP222.20.69.237的十六进制,706a表示源端口为28778

4.(a)捕捉任何主机发出的Ethernet802.3格式的帧(帧的长度字段<

=1500),Ethereal的capturefilter的filterstring设置为:

ether[12:

2]<

=1500

00000180c2000000001aa9c26e2e00274242..........n..'

BB

001003000002027c1000001aa9156c8e0000.....|......l...

00204a388000001aa9c26e2e800501001400J8......n.......

003002000f0000000f00003010fa.........0..

IEEE802.3Ethernet

Destination:

Spanning-tree-(for-bridges)_00(01:

80:

c2:

00:

00)

Source:

FujianSt_c2:

6e:

2e(00:

1a:

a9:

2e)

Length:

39

Trailer:

000f00003010fa

Logical-LinkControl

DSAP:

SpanningTreeBPDU(0x42)

IGBit:

Individual

SSAP:

CRBit:

Command

Controlfield:

U,func=UI(0x03)

SpanningTreeProtocol

由以上分析可知所抓的18个包上层协议都为STP(SpanningTreeProtocol)

(b)捕捉任何主机发出的DIXEthernetV2(即EthernetII)格式的帧(帧的长度字段>

1500,帧的长度字段实际上是类型字段),Ethereal的capturefilter的filterstring设置为:

2]>

1500

00100028caa100007f0696e4de1445ed3ad7.(..........E.:

.

00207b716ca500500cbe66e4