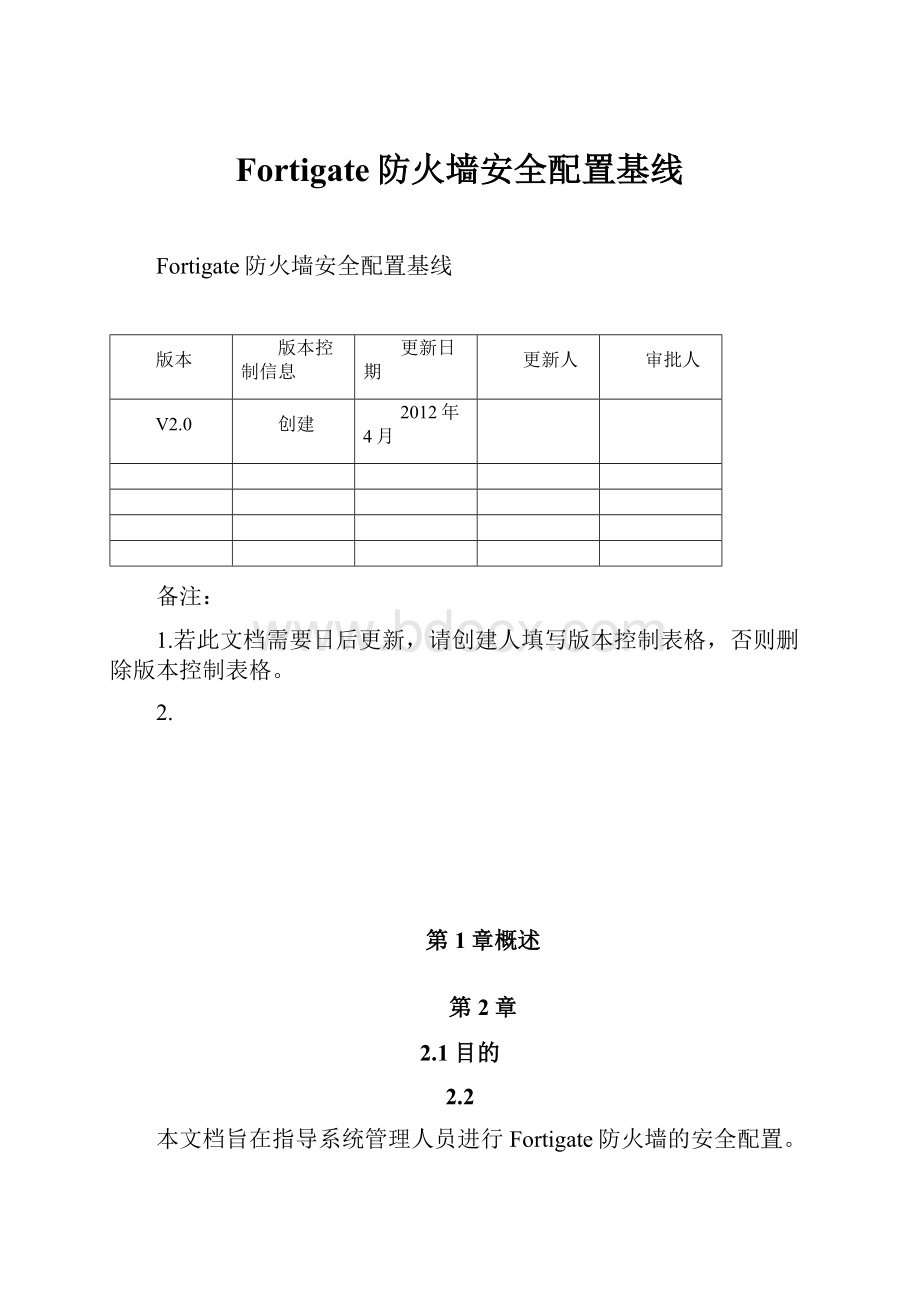

Fortigate防火墙安全配置基线Word下载.docx

《Fortigate防火墙安全配置基线Word下载.docx》由会员分享,可在线阅读,更多相关《Fortigate防火墙安全配置基线Word下载.docx(27页珍藏版)》请在冰豆网上搜索。

4.1管理*

4.2

4.2.1用户管理*

安全基线项目名称

用户管理安全基线要求项

安全基线编号

SBL-FortiFW-02-01-01

安全基线项说明

应按照用户分配。

避免不同用户间共享。

避免用户和设备间通信使用的共享。

检测操作步骤

1、参考配置操作

2、

使用命令showsystemadmin查看是否有多余

2、补充说明

无。

基线符合性判定依据

1、判定条件

用配置中没有的用户名去登录,结果是不能登录

3、参考检测操作

4、

showsystemadmin

删除:

Configsystemadmin

delete<

name_str>

5、补充说明

6、

备注

需要手工判定检测。

4.2.2删除无关的*

无关的安全基线要求项

SBL-FortiFW-02-01-02

应删除或锁定与设备运行、维护等工作无关的。

1.参考配置操作

usrobjdel<

name>

3.补充操作说明

4.

使用usrobjlistadmin显示信息。

5.判定条件

6.

配置中用户信息被删除。

7.检测操作

8.

查看配置。

9.补充说明

10.

需要手工判定检测,无关更多属于管理层面,需要人为确认。

4.2.3登录超时*

登录超时安全基线要求项

SBL-FortiFW-02-01-03

配置定时自动登出,空闲5分钟自动登出。

登出后用户需再次登录才能进入系统。

设置超时时间为5分钟

configsystemglobal

setadmintimeout5

1.判定条件

在超出设定时间后,用户自动登出设备。

3.参考检测操作

showsystemglobal

5.补充说明

需要手工检查

4.2.4密码错误自动锁定*

密码错误自动锁定安全基线要求项

SBL-FortiFW-02-01-04

在10次尝试登录失败后锁定,不允许登录。

解锁时间设置为300秒

设置尝试失败锁定次数为10次

setadmin-lockout-threshold10

setadmintimeout1

setadmin-lockout-duration300

超出重试次数后锁定,不允许登录,解锁时间到达后可以登录。

注意!

此项设置会影响性能,建议设置后对访问此设备做源地址做限制。

需要手工检查。

4.3口令

4.4

4.4.1口令复杂度

口令复杂度安全基线要求项

SBL-FortiFW-02-02-01

防火墙的密码必须符合密码复杂度要求,口令长度至少8位,并包括数字、小写字母、大写字母和特殊符号四类中至少两类。

且5次以不得设置相同的口令。

密码应至少每90天进行更换。

configsystempassword-policy

setstatusenable

setapply-to[admin-passwordipsec-preshared-key]

setchange-4-charactersenable

setexpire90

setminimum-length8

setmust-contain[lower-case-letterUpper-case-letternon-alphanumeriumber]

end

密码长度要求8位,大小写字母和特殊字符混合,密码超时时间90天。

Showsystempassword-policy

4.5授权

4.6

4.6.1远程维护的设备使用加密协议

远程维护使用加密协议安全基线要求项

SBL-FortiFW-02-03-01

对于防火墙远程管理的配置,必须是基于加密的协议。

如SSH或者WEB

SSL,如果只允许从防火墙部进行管理,应该限定管理IP。

系统默认支持ssh及WEBSSL两种加密管理方式,查看及增加管理IP操作如下:

查看管理IP

adminhostlist

增加管理IP

adminhostadd<

ip>

只支持ssh及WebSSL管理,对于非允许的ip地址不能登陆。

3.检测操作

使用非允许的ip地址登陆。

第5章日志安全要求

第6章

6.1日志服务器

6.2

6.2.1启用日志服务器

启用日志服务器安全基线要求项

SBL-FortiFW-03-01-01

设备应支持远程日志功能。

所有设备日志均能通过远程日志功能传输到日志服务器。

设备应支持至少一种通用的远程标准日志接口,如SYSLOG、FTP等。

configlogsyslogdsetting

是否正确配置了相应的日志服务器地址,日志服务器正确记录了日志信息。

Showlogsyslogdsetting

6.2.2配置远程日志服务器

配置远程日志服务器安全基线要求项

SBL-FortiFW-03-01-02

1.参考配置操作

setserverXXX.XXX.XXX.XXX

setportXXX

2.补充操作说明

6.3告警配置要求

6.4

6.4.1配置对防火墙本身的攻击或部错误告警

配置对防火墙本身的攻击或部错误告警安全基线要求项

SBL-FortiFW-03-02-01

设备应具备向管理员告警的功能,配置告警功能,报告对防火墙本身的攻击或者防火墙的系统严重错误。

参考日志配置模块

查看防火墙是否生成相应告警

6.4.2配置DOS和DDOS攻击告警

配置DOS和DDOS攻击防护功能安全基线要求项

SBL-FortiFW-03-02-02

可打开DOS和DDOS攻击防护功能。

对攻击告警。

DDOS的攻击告警的参数可由维护人员根据网络环境进行调整。

维护人员可通过设置白方式屏蔽部分告警。

查看是否已经将此功能打开。

6.4.3配置扫描攻击检测告警*

配置扫描攻击检测告警安全基线要求项

SBL-FortiFW-03-02-03

可打开扫描攻击检测功能。

对扫描探测告警。

扫描攻击告警的参数可由维护人员根据网络环境进行调整。

维护人员可通过设置白方式屏蔽部分网络扫描告警。

检测是否开启此功能

无

无

需手工判定。

6.5安全策略配置要求

6.6

6.6.1访问规则列表最后一条必须是拒绝一切流量

访问规则列表最后一条必须是拒绝一切流量安全基线要求项

SBL-FortiFW-03-03-01

所有防火墙在配置访问规则时,最后一条必须是拒绝一切流量。

设备默认最后一条为拒绝所有其他。

设备也支持主动建立禁止一切的策略。

查看策略配置及测试访问。

6.6.2配置访问规则应尽可能缩小围

配置访问规则应尽可能缩小围安全基线要求项

SBL-FortiFW-03-03-02

在配置访问规则时,源地址和目的地址的围必须以实际访问需求为前提,尽可能的缩小围。

根据实际访问需求,缩小地址围。

需要禁止anytoanyall和anyall和服务为all的规则。

我们在防火墙上可以定义不同围的地址对象,在策略中进行引用即可。

如下命令用来建立不同围的地址对象,供策略引用。

根据实际访问需求,测试是否达到要求;

6.6.3VPN用户按照访问权限进行分组*

VPN用户按照访问权限进行分组安全基线要求项

SBL-FortiFW-03-03-03

对于VPN用户,必须按照其访问权限不同而进行分组,并在访问控制规则中对该组的访问权限进行严格限制。

policyadd<

service>

<

netfrom>

netto>

act>

[options][toname]

设备部分支持此项功能。

按照需求访问进行检测。

根据应用场景的不同,如部署场景需开启此功能,则强制要求此项。

6.6.4配置NAT地址转换*

配置NAT地址转换安全基线要求项

SBL-FortiFW-03-03-04

配置NAT,对公网隐藏局域网主机的实际地址。

检测是否启用NAT功能。

从外网用NAT地址访问网的IP

6.6.5关闭仅开启必要服务

仅开启必要服务安全基线要求项

SBL-FortiFW-03-03-05

防火墙设备必须仅开启必要服务。

与生产无关的服务端口不能开放规则。

查看策略,检查是否有不必要的服务

Policylist

6.6.6禁止使用any

toanyall允许规则

尽量不允许使用any

toany安全基线要求项

SBL-FortiFW-03-03-06

防火墙策略配置时不允许使用any

toanyall允许规则,对于从防火墙部到外部的访问也应指定策略;

应定期的对防火墙策略进行检查和梳理

查看访问控制策略

policylist

配置防火墙策略

6.7攻击防护配置要求

6.8

6.8.1配置应用层攻击防护*

配置应用层攻击防护安全基线要求项

SBL-FortiFW-03-04-01

建议采用防火墙自带的入侵检测模块对应用层攻击进行防护

enable[level]

其中级别如下,建议采用默认级别1

0-disable

1-duplicatepass-policymatchedpackets,

2-duplicatemorepass-policymatchedpackets

3-duplicateallpackets

6.8.2配置网络扫描攻击防护*

配置网络扫描攻击防护安全基线要求项

SBL-FortiFW-03-04-02

建议采用防火墙自带的入侵检测模块对网络扫描攻击行为进行检测

启用流探测功能模块:

选择启用即可

6.8.3限制ping包大小*

限制ping包大小安全基线要求项

SBL-FortiFW-03-04-03

限制ping包的大小,以及一段时间同一主机发送的次数。

部分功能实现。

查看配置;

需求测试。

6.8.4启用对带选项的IP包及畸形IP包的检测

启用对带选项的IP包及畸形IP包的检测安全基线要求项

SBL-FortiFW-03-04-04

启用对带选项的IP包及畸形IP包的检测

antisetfragon

第7章IP协议安全要求

第8章

8.1管理IP限制

8.2

8.2.1管理IP限制

管理IP限制安全基线要求项

SBL-FortiFW-04-01-01

系统远程管理服务TELNET、SSH默认可以接受任何地址的连接,出于安全考虑,应该只允许特定地址访问。

Edit<

Settrusthost1XXX.XXX.XXX.XXXXXX.XXX.XXX.XXX

Settrusthost2XXX.XXX.XXX.XXXXXX.XXX.XXX.XXX

Settrusthost3127.0.0.1255.255.255.255

通过设定,成功过滤非法的访问。

Showsystemadmin

第9章SNMP安全

第10章

10.1SNMP管理

10.2

10.2.1使用SNMPV2或以上版本

使用SNMPV2或V3版本安全基线要求项

SBL-FortiFW-05-01-01

系统应配置为SNMPV2或V3版本。

configsystemsnmpmunity

edit<

setnameSNMP_1

setquery-v1-statusdisable

settrap-v1-statusdisable

setquery-v2c-statusenable

2、补充说明

成功使能snmpv2c或V3版本。

Showsystemsnmpmunity

10.3SNMP访问控制

10.4

10.4.1SNMP访问控制

SNMP访问控制安全基线要求项

SBL-FortiFW-05-02-01

设置SNMP访问安全限制,只允许特定主机通过SNMP访问网络设备。

confighosts

setinterfaceinternal

setipXXX.XXX.XXX.XXX

通过设定acl来成功过滤特定的源才能进行访问。

第11章评审与修订

第12章