验证地址解析协议ARP的工作过程Word文档格式.docx

《验证地址解析协议ARP的工作过程Word文档格式.docx》由会员分享,可在线阅读,更多相关《验证地址解析协议ARP的工作过程Word文档格式.docx(12页珍藏版)》请在冰豆网上搜索。

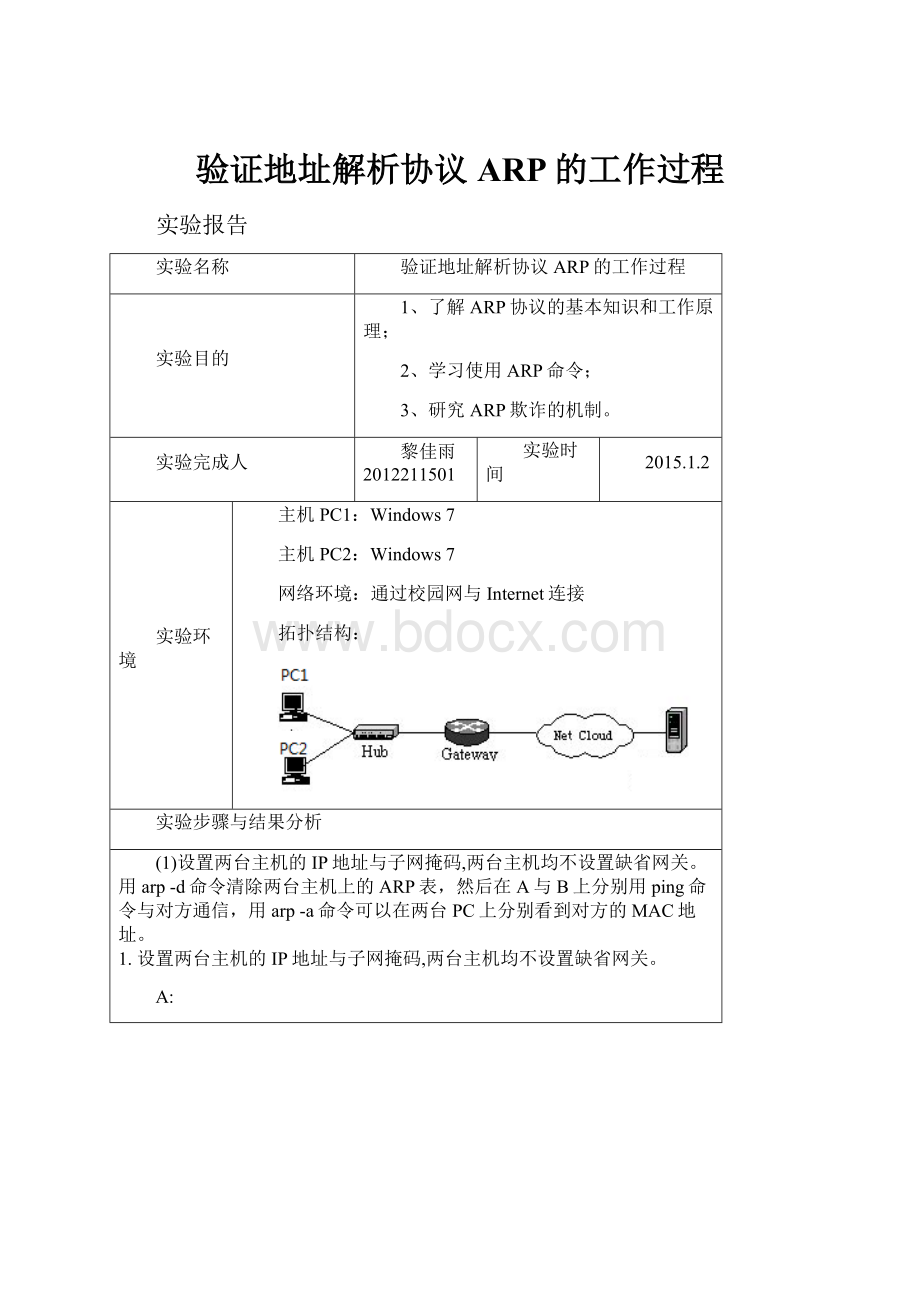

实验环境

主机PC1:

Windows

7

主机PC2:

网络环境:

通过校园网与Internet连接

拓扑结构:

实验步骤与结果分析

(1)设置两台主机的IP地址与子网掩码,两台主机均不设置缺省网关。

用arp-d命令清除两台主机上的ARP表,然后在A与B上分别用ping命令与对方通信,用arp-a命令可以在两台PC上分别看到对方的MAC地址。

1.设置两台主机的IP地址与子网掩码,两台主机均不设置缺省网关。

A:

B:

2.用arp-d命令清除两台主机上的ARP表。

3.在A与B上分别用ping命令与对方通信。

A上pingB:

B上pingA:

4.用arp-a命令可以在两台PC上分别看到对方的MAC地址

B;

5.分析

1)首先本机与另一台电脑在同一局域网中,在本机ping另一台主机时,本机向整个网段广播ARP包,询问IP为10.2.2.2的主机的MAC地址。

2)然后网段中的另一台主机收到包后比对自己的IP地址发现符合条件,于是向本机回一个ARP包告诉它自己的MAC地址,

3)最后本机就会向另一台主机发送4个ECHO报文完成ping命令。

另一台主机收到ICMP报文后广播一个ARP包询问本机(10.2.2.2)的MAC地址,得到后会向本机回复ECHO报文,完成整个通信过程。

(2)将A的子网掩码改为:

255.255.255.0,其他设置保持不变。

操作1:

用arp-d命令清除两台主机上的ARP表,然后在A上"

ping"

B,观察并分析结果。

用arp-a命令在两台PC上均不能看到对方的MAC地址。

操作2:

接着在B上"

A,观察并分析结果。

操作3:

用arp-a命令可以在两台PC上分别看到对方的MAC地址。

1.将A的子网掩码改为:

A:

2.用arp-d命令清除两台主机上的ARP表,然后在A上"

A上"

B:

3.接着在B上"

B上"

A:

4.用arp-a命令可以在两台PC上分别看到对方的MAC地址。

分析:

1)实验时出现了这样一种情况:

即各自修改IP地址使两台主机都在不同网段时,也能互相ping通,通过arp-a也能看到对方的MAC地址,因为宿舍的交换机转发表没有清空。

实际执行ping命令时,主机通过交换机的转发表也能Ping通。

2)在本机ping

另一台主机时要将自己的IP地址(10.2.1.1)和自己的子网掩码(255.255.255.0)相与得到自己所在的网段号

2)然后和目标(10.2.2.2)与自己的子网掩码相与得到的网段号相比较,发现不在同一网段,不可以开始发包,所以显示所发的包不能到达,ping不通,显示失败。

3)而当另一台主机发送包时,它发现自己的IP地址(10.2.1.1)和自己的子网掩码相与后得到的网段号和本机与其子网掩码相与得到的网段号在同一网段,开始发包,但是由于本机在回送包的时候和另一台主机不在同一网段,所以不能回送包,导致另一台主机可以ping通,但是请求超时。

(3)在前面实验的基础上,设置A的缺省网关并将网关的子网掩码为255.255.0.0。

在A与B上分别用ping命令与对方通信,观察并分析各自的显示结果。

在A与B上分别用tracert命令追踪数据的传输路径,观察显示结果。

1.设置A的缺省网关并将网关的子网掩码为255.255.0.0

2.在A与B上分别用ping命令与对方通信,观察并分析各自的显示结果。

用tracert命令跟踪A的路径:

用tracert命令跟踪B的路径:

1)实验时出现了另外一种情况,本机ping另一台主机时,只经过一跳就ping通。

原因是没有清空交换机的转换表。

2)网关是实现不同网段互联的工具。

当另一台主机设置默认网关后,它要发向外网段的所有报文都要经过网关的转发。

在本机

ping

另一台主机时,本机经过判断认为另一台主机与自己在不同网段,因此将ARP包和ICMP包都发给网关,经由网关发给另一台主机,所以跟踪时有两步。

3)但是在另一台主机在ping

本机的过程中,本机默认自己和另一台主机属于同一网段,因而之间发包给另一台主机,而虽然另一台主机回包给本机时是经过网关转发的,但是本机不知道此时经过了网关,因此跟踪时只有一步。

(4)用arp-d命令清除A中的ARP表,在A上ping一台外网段的主机,再用arp-a可观察到A的ARP表中只有缺省网关的MAC地址信息。

1.设置A的缺省网关并将网关的子网掩码为255.255.0.0。

2.用arp-d命令清除A中的ARP表

3.在A上ping一台外网段的主机

3.再用arp-a可观察到A的ARP表中只有缺省网关的MAC地址信息。

由于A设置为自动分配IP地址,所以A恢复了和Internet的互联,可以访问远程主机。

MAC地址欺诈实验设计

当网络中具有不同IP地址的多个主机拥有相同的MAC地址时,网络的通信会发生混乱,这就是MAC欺诈。

那么如何进行MAC欺诈呢?

请同学利用前面实验学到的网络命令设计一个实验步骤,使主机A、B各自具有不同的IP地址,但MAC地址相同。

1.本机MAC地址(修改前)

2.修改本机MAC地址

3.修改后本机mac地址(自动获取IP,结果两台主机MAC地址相同,IP地址相同)

MAC地址是对每个网卡是唯一的,但上网时,用到的MAC地址其实是虚拟的,一般默认为电脑的网卡地址,可以自己进行设定。

当本机和另一台主机设置相同的MAC地址时,IP地址也变成了和另一台主机相同,这是因为DHCP协议分配IP时就会给同一个MAC地址同样的IP。

分析与思考

1.

以太网地址比IPv4地址多多少位?

可以表示出多少个唯一的MAC地址?

以太网的地址比IPV4的地址多16bit,可以表示出2^48个唯一的MAC地址。

2.当使用DHCP为主机分配IP地址时,如果某两台主机具有相同的MAC地址,DHCP

server如何给其分配不同的IP地址?

如果两个主机不在同一局域网,是没有什么影响的;

如果在同一局域网,DHCP按理说是会给主机分配相同的ip地址。

3

.比较IPv6使用的邻机发现地址解析方法与ARP有什么不同?

IPv6不再执行地址解析协议(ARP)或反向地址解析协议(RARP),而以邻居发现协议中的相应功能代替,IPv6邻居发现协议与IPv4地址解析协议主要区别如下:

IPv4中地址解析协议ARP是独立的协议,负责IP地址到链路层地址的转换,对不同的链路层协议要定义不同的ARP协议。

IPv6中邻居发现协议NDP包含了ARP的功能,且运行于因特网控制报文协议ICMPv6上,更具有一般性,包括更多的内容,而且适用于各种链路层协议;

ARP协议以及ICMPv4路由器发现和ICMPv4重定向报文基于广播,而NDP协议的邻居发现报文基于高效的组播和单播;

可达性检测的目的是确认相应IP地址代表的主机或路由器是否还能收发报文,IPv4没有统一的解决方案。

NDP中定义了可达性检测过程,保证IP报文不会发送给“黑洞”。

实验总结

实验中的各种错误层出不穷,通过各种查资料最后才大概解决了问题。

通过这次实验,使我对ARP协议和ARP攻击的理解更加深刻,也明白了MAC地址欺诈的过程及原理,并且通过实验得到了实践。