设定 Active Directory 网域基础结构Word下载.docx

《设定 Active Directory 网域基础结构Word下载.docx》由会员分享,可在线阅读,更多相关《设定 Active Directory 网域基础结构Word下载.docx(22页珍藏版)》请在冰豆网上搜索。

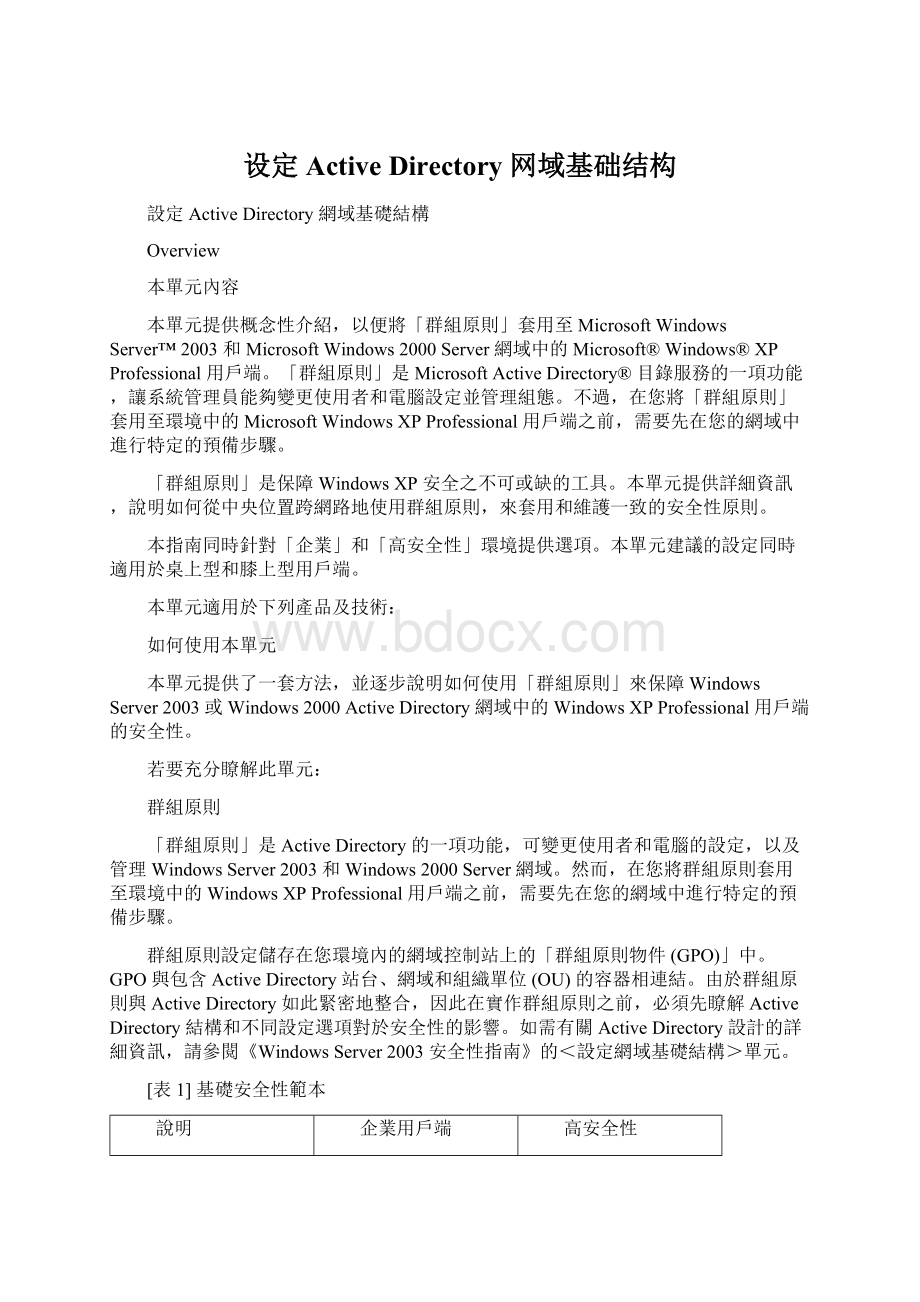

說明

企業用戶端

高安全性

用戶端的基準安全性範本

企業用戶端-domain.inf

高安全性-domain.inf

支援安全性管理的OU設計

OU是ActiveDirectory網域當中的一個容器。

OU可以包含使用者、群組、電腦和其他組織單位,稱為子OU。

您可將GPO與OU連結,這是ActiveDirectory階層中最低層的容器。

您也可以委派系統管理授權給OU。

OU提供一個簡單的方法,可以為使用者、電腦和其他安全性主體分組,也是區隔系統管理界限的有效方法。

請將使用者和電腦指定到不同的OU,因為部份設定只能套用到使用者,而部份只能套用到電腦。

您可以使用ActiveDirectory使用者和電腦MicrosoftManagementConsole(MMC)嵌入式管理單元所提供的「委派精靈」,來委派對群組或個別OU的控制權。

請參閱本單元最後的<其他資訊>,即可連結至有關委派授權的說明文件。

設計環境OU結構的主要目標,是要提供一個根基來建立完整的群組原則實作,以涵蓋存在ActiveDirectory中的所有的工作站,同時確保它們符合貴組織的安全性標準。

另外,OU結構的設計必須針對組織內的特定使用者類型,提供適合的安全性設定。

例如,准許開發人員在他們的工作站上進行的工作,可以是不允許一般使用者進行的工作。

膝上型電腦使用者的安全性需求,可能會與桌上型電腦使用者稍有差異。

下圖代表一個簡單的OU結構,可搭配本單元針對群組原則的討論。

此OU的結構可能與您環境中的組織需求不太一樣。

[圖1]

WindowsXP電腦的OU結構

部門OU

隨著組織內部安全性需求經常的變化,在您的環境中建立部門OU應該蠻實用的。

部門安全性設定可經由GPO套用到個別部門OU中的電腦和使用者。

安全的XP使用者OU

此OU包含同時參與「企業用戶端」和「高安全性」環境的使用者帳戶。

套用至此OU的設定在<WindowsXP的系統管理範本>單元的<使用者組態>一節有加以討論。

WindowsXPOU

此OU包含您環境中每種WindowsXP用戶端的子OU。

此處涵蓋了桌上型和膝上型用戶端的指引。

也因此建立了「桌上型電腦OU」和「膝上型電腦OU」。

•

桌上型電腦OU:

此OU包含與您的公司網路經常保持連線的桌上型電腦。

套用至此OU的設定在<WindowsXP用戶端的安全性設定>和<WindowsXP的系統管理範本>兩單元有詳加探討。

膝上型電腦OU:

此OU包含並未與您的公司網路始終保持連線之行動使用者的膝上型電腦。

支援安全性管理的GPO設計

請使用GPO來確保特定設定、使用者權限和行為已套用到所有的工作站或OU當中的使用者。

透過使用群組原則而非手冊上的步驟,比較容易更新在未來需要其他變更的大量工作站或使用者。

代替使用GPO來套用這些設定另外可行的方法是,派遣一位技術人員在每一用戶端上進行手動設定。

[圖2]

GPO應用程式物件層次

上列圖表說明GPO套用至屬於子OU成員之一的電腦之順序。

群組原則會先從每一WindowsXP工作站的本機原則開始套用。

在套用本機原則之後,接著會套用在站台層級的所有GPO,然後是網域層級。

對於巢放在不同OU層的WindowsXP用戶端而言,GPO會以階層中最高的OU層級到最低層級的順序套用。

最後的GPO會從包含用戶端電腦的OU套用。

GPO處理的順序-本機原則、站台、網域、父OU和子OU-非常重要,因為在過程中稍後套用的GPO會覆寫先前套用的GPO。

使用者GPO也是以相同的方式套用,唯一的差別在於使用者帳戶並沒有本機安全性原則。

在設計群組原則時,請將下列考量事項謹記在心。

系統管理員必須設定您將多個GPO與OU連結的順序,否則將依其與OU連結的預設順序套用原則。

如果在多個原則中指定相同的順序,會優先採用該容器之原則清單當中最高的原則。

您可以[無覆寫]選項來設定GPO。

藉由選取此選項,其他GPO就無法覆寫為此原則設定的設定值。

您可以[封鎖原則繼承]選項來設定ActiveDirectory、站台、網域或OU。

此選項會封鎖處於ActiveDirectory較高階層的GPO之GPO設定,除非它們已選取[無覆寫]選項。

群組原則設定會根據使用者或電腦物件於ActiveDirectory中所在的位置來套用到使用者和電腦。

在某些情況下,使用者物件可能需要原則根據電腦物件的位置,而不是使用者物件的位置套用到它們身上。

群組原則回送處理功能讓系統管理員有能力根據使用者登入哪台電腦來套用使用者「群組原則」設定。

如需有關回送處理支援的詳細資訊,請參閱本單元<其他資訊>中所列出的《群組原則》白皮書。

下圖展開了初步的OU結構來說明GPO可能如何套用至屬於膝上型和桌上型OU且執行WindowsXP的用戶端。

[圖3]

展開的OU結構與執行Windows的桌上型和膝上型電腦的安全性GPO

在上述範例中,膝上型電腦是「膝上型電腦OU」的成員。

第一個套用的原則是執行WindowsXP的膝上型電腦上的「本機安全性原則」。

因為在此範例中只有一個站台,因此站台層級尚未套用任何GPO,使得「網域GPO」成為下一個要套用的原則。

最後套用的是「膝上型電腦GPO」。

注意:

「桌上型電腦原則」並未套用到任何膝上型電腦,因為它不與內含「膝上型電腦OU」的階層內的任何OU相連結。

此外,「安全的XP使用者OU」也沒有相對應的安全性範本(.inf檔),因為它只包含「系統管理範本」的設定。

為了示範GPO之間的優先順序是怎麼運作的,[允許透過終端機服務登入]的WindowsXPOU原則設定會設為[系統管理員]群組。

而[允許透過終端機服務登入]的膝上型GPO設定則設為[進階使用者(PowerUser)]和[系統管理員]群組。

在此例中,其帳戶屬於[進階使用者]群組的使用者可使用終端機服務登入膝上型電腦。

這是因為「膝上型電腦OU」是WindowsXPOU的子項。

如果啟用了WindowsXPGPO中的[無覆寫]選項,則只有其帳戶屬於[系統管理員]群組的人才能使用「終端機服務」登入用戶端。

安全性範本

群組原則範本是以文字為主的檔案。

您可以使用MMC的「安全性範本」嵌入式管理單元或使用文字編輯器(例如記事本)來變更這些檔案。

範本檔案的部份區段包含特定的存取控制清單(ACL),由SecurityDescriptorDefinitionLanguage(SDDL)所定義。

有關編輯安全性範本和SDDL的詳細資訊,請參閱本單元中的<其他資訊>一節。

安全性範本管理

將實際執行的環境中所使用之安全性範本,儲存在基礎結構中一個安全的位置內是相當重要的。

對安全性範本的存取權應該只授予負責實作「群組原則」的系統管理員。

安全性範本預設會存放在所有執行WindowsXP和WindowsServer2003的電腦上的%SystemRoot%\security\templates資料夾。

此資料夾不會跨多網域控制站複寫。

因此,您需要選擇一個網域控制站來保存安全性範本的主複本,這樣一來就不會碰到範本的版本控制問題。

這個最佳作法可確保您修改的永遠都是範本的相同版本。

匯入安全性範本

請使用下列步驟來匯入安全性範本。

若要將安全性範本匯入GPO中:

1.

巡覽至「群組原則物件編輯器」中的[Windows設定]資料夾。

2.

展開[Windows設定]資料夾並選取[安全性設定]。

3.

在[安全性設定]資料夾上按一下滑鼠右鍵,再按一下[匯入原則]。

4.

選取您要匯入的安全性範本,再按一下[開啟]。

此檔案的設定接著便會匯入到GPO中。

系統管理範本

名為「系統管理範本」的Unicode檔內有提供額外的安全性設定。

系統管理範本是包含影響WindowsXP及其元件,以及其他應用程式(例如MicrosoftOfficeXP)登錄設定的檔案。

系統管理範本可包含電腦設定,也可包含使用者設定。

電腦設定是存放在HKEY_LOCAL_MACHINE登錄群組中。

使用者設定則存放在HKEY_CURRENT_USER登錄群組中。

系統管理範本管理

將實際執行的環境中所使用之系統管理範本,儲存在基礎結構中一個安全的位置內是相當重要的,就跟上述儲存安全性範本的最佳作法一樣。

只有負責實作群組原則的系統管理員才應該具有此位置的存取權。

WindowsXP和Windows2003Server隨附的系統管理範本乃儲存在%systemroot%\inf目錄中。

OfficeXP的其他範本則包含在OfficeXPResourceKit中。

這些範本都不應該編輯,因為他們可能會在ServicePack發行時有所變更。

新增系統管理範本到原則中

除了WindowsXP隨附的系統管理範本之外,也請將OfficeXP範本套用至您希望設定OfficeXP的該些GPO中。

請使用下列步驟新增額外的範本到GPO中。

若要新增系統管理範本到GPO:

巡覽至「群組原則物件編輯器」中的[系統管理範本]資料夾。

在[系統管理範本]資料夾上按一下滑鼠右鍵,再按一下[新增/移除範本]。

在[新增/移除範本]對話方塊中,按一下[新增]。

巡覽至內含您的系統管理範本檔的資料夾。

5.

選取您要新增的範本,再按一下[開啟],接著按[關閉]。

網域層級的群組原則

網域層級的群組原則包含套用到網域內所有電腦和使用者的設定。

網域層級安全性在《WindowsServer2003安全性指南》的<在WindowsServer2003環境中設定網域基礎結構>中有詳加探討,位於:

密碼原則

定期變更的複雜密碼可降低成功密碼攻擊的可能性。

密碼原則設定控制著密碼的複雜度和存留期。

本節將探討「企業用戶端」及「高安全性」環境的每一密碼原則設定。

請在「群組原則物件編輯器」中的以下位置設定下列「網域群組原則」中的值:

ComputerConfiguration\WindowsSettings\SecuritySettings\AccountPolicies\PasswordPolicy

下表包括針對本指南中定義的兩種安全環境,所建議的密碼原則。

強制執行密碼歷程記錄

[表2]設定

網域控制站預設值

24組密碼

[強制執行密碼歷史記錄]設定指出重複使用舊密碼之前,必須與使用者帳戶相關聯的唯一新密碼數量。

此設定的值必須介於0到24組密碼。

WindowsXP的預設值為0組密碼,但網域的預設值則為24組密碼。

為了維護密碼歷程記錄的有效性,請使用[密碼最短使用期限]設定以防止使用者重複變更他們的密碼來規避[強制執行密碼歷程記錄]設定。

請針對本指南中定義的兩種安全性環境,將[強制執行密碼歷程記錄]設定設為[24組密碼]。

設定上限值可確保使用者無法輕易重複使用密碼,無論是不小心或有意,進而強化密碼安全。

它還可幫助確保攻擊者所偷竊的密碼會在破解使用者帳戶之前就失效。

設定此值的上限並沒有相關的已知問題。

密碼最長使用期限

[表3]設定

42天

此設定的值範圍介於1至999天。

您也可將此值設為0以指定該密碼永遠不會過期。

此設定定義了破解密碼的攻擊者在密碼過期之前,可能會利用該密碼存取網路上的電腦的期間。

此設定的預設值為42天。

請針對本指南中定義的兩種安全性環境,將[密碼最長使用期限]設定設為[42天]。

大多數的密碼都可以破解。

因此密碼變更的頻率越高,攻擊者使用已破解之密碼的機會就越渺茫。

不過,此值設得越小,打給服務支援的電話量增加的可能性就越高。

將[密碼最長使用期限]設定的值設為42可確保密碼定期循環,進而提高密碼的安全性。

密碼最短使用期限

[表4]設定

1天

2天

[密碼最短使用期限]設定指出在使用者變更密碼之前必須使用的天數。

此設定的值範圍介於1到998天,或者您可將此設定的值設為0,允許密碼馬上變更。

此設定的預設值為0天。

[密碼最短使用期限]設定的值必須小於比[密碼最長使用期限]設定所指定的,除非[密碼最長使用期限]設定的值是設為0,而這使得密碼永遠都不會過期。

如果[密碼最長使用期限]設定的值設為0,則[密碼最短使用期限]設定的值必須設為任何介於0至999之間的值。

如果您希望[強制執行密碼歷程記錄]設定能產生預期效果,請將此值設為大於0。

[密碼最短使用期限]設定若未設定值,使用者就可重複循環密碼,直到找到之前愛用的為止。

此設定的預設值並不遵循此建議。

這樣一來系統管理員即可為使用者指定密碼,並要求他在登入的時候,變更系統管理員定義的密碼。

如果[強制執行密碼歷程記錄]設為0,那麼使用者就不需要選擇新密碼。

請針對本指南中定義的兩種安全性環境,將[密碼最短使用期限]設定設為[2天]。

當此設定與[強制執行密碼歷程記錄]設定類似的短期值搭配使用時,2天的值就蠻恰當的。

這項限制可確保使用者必須等候足足兩天才能變更密碼,進而防止使用者再次循環利用相同的密碼。

此值同樣也強制使用者使用密碼至少兩天才能重設,以鼓勵使用者記住他們的新密碼,並藉由快速設定24組新密碼來防止使用者規避[強制執行密碼歷程記錄]設定的限制。

密碼長度下限

[表5]設定

7個字元的密碼

8個字元的密碼

12個字元的密碼

[密碼長度下限]設定會要求密碼必須包括特定數量的字元。

長密碼-八個或以上的字元-通常比短密碼還要強固。

有了此項設定,使用者就無法使用空白密碼,而且他們必須建立含特定字元數量的密碼長度。

此設定的預設值為0個字元。

增加密碼複雜性需求可降低字典攻擊的可能性,在這類的攻擊中,攻擊者會嘗試使用字典內已知的字和無數常用的密碼名稱來嘗試猜測密碼。

複雜性需求將於本單元的下一節中討論。

強制使用太短的密碼會降低安全性,因為短密碼可能很容易就能用對密碼執行字典或暴力攻擊的工具加以破解。

在暴力攻擊的情況下,攻擊者會藉由嘗試所有可能的密碼或金鑰直到找出正確的密碼或金鑰,來試圖尋找秘密的密碼或對稱的加密金鑰。

強制使用過長的密碼可能會產生一大堆打錯的密碼,而導致鎖定帳戶及相關服務支援電話量的增加。

另外,強制使用相當長的密碼實際上會降低組織的安全性,因為使用者很有可能因為怕忘記而將他們的密碼寫下來。

另一方面,密碼中每多增一個字元就使它的複雜度成指數性成長。

透過強制使用至少含8個字元的密碼,即使是最孱弱的LMHash也跟著強壯許多,因為長一點的密碼會迫使攻擊者要破解每一密碼的兩個部份,而不是只有一部份。

如果密碼只有7個或以下的字元,LMHash的第二半會解析成特定值,因而能通知攻擊者密碼少於8個字元。

對於8個字元的密碼在存有LMHash時比7個字元的密碼還不安全的爭論,延續了很長一段時間。

如果密碼只有七個或以下的字元,LMHash的第二半會解析成特定值,因而能通知攻擊者密碼少於八個字元。

透過強制使用至少含八個字元的密碼,可使即使是孱弱的LMHash都更加堅固,因為長一點的密碼會迫使攻擊者要解密每一密碼的兩個部份,而不是只有一部份。

由於您能夠同時平行攻擊LM雜湊的兩個部份,而LM雜湊的第二部份只有1個字元長;

它在毫秒內就會屈從於暴力攻擊,因此這麼做並沒有辦法真正改進環境中的安全性太多,除非密碼是ALT字元集。

較長的密碼向來比較恰當,而如果未存有LMHashes,8個字元的密碼在比7個字元的密碼在數量級上要安全得多。

基於這些原因,我們建議使用較長的密碼來取代短密碼。

在「企業用戶端」環境中,確定[密碼長度下限]設定的值已設為預設值[8個字元的密碼]。

此密碼設定長到足以提供充分的安全性,但仍短到讓使用者能夠輕易記住。

在「高安全性」環境中,將該值設為[12個字元的密碼]。

密碼必須符合複雜性需求

[表6]設定

啟用

[密碼必須符合複雜性需求]設定會檢查所有的新密碼,以確保它們達到強性密碼的基本需求。

此設定的值在WindowsXP中預設設定為[停用],但此設定在WindowsServer2003網域中是[啟用]的。

另外,密碼中每多增一個字元就使它的複雜度成指數性成長。

例如,一個七個數字的密碼會有267,或1x107種可能的組合。

七個字母字元的密碼加上大小寫就有527種的組合。

七個分大小寫字母字元的密碼不加標點符號有627種的組合。

以每秒進行1,000,000次嘗試的速度,只需要48分鐘就可以破解。

一個八個字元的密碼會有268,或2x1011種可能的組合。

表面上看來,這好像是很驚人的數字。

然而,以許多破解密碼公用程式每秒進行1,000,000次嘗試的能力來說,只需要花59個小時就可以嘗試所有可能的密碼。

記住,這些數字隨著使用ALT字元和其他特殊鍵盤字元(例如!

或@)的密碼而大幅增加。

搭配使用這些設定可讓暴力攻擊的準備工作難上加難(但不是不可能)。

使用可還原的加密來存放網域中所有使用者的密碼

[表7]設定

停用

[使用可還原的加密來存放網域中所有使用者的密碼]設定指出作業系統是否使用可還原的加密來儲存密碼。

此設定提供對使用通訊協定來獲知使用者的密碼以供驗證用途的應用程式的支援。

使用可還原的加密來儲存密碼跟儲存純文字版本的密碼基本上是一樣的。

基於此原因,除非應用程式需求比保護密碼資訊還重要,否則決不應該啟用本原則。

此設定的預設值為[停用]。

在透過遠端存取或「網際網路驗證服務(IAS)」使用「Challenge-Handshake驗證通訊協定(CHAP)」時,必須要用到此原則。

在MicrosoftInternetInformationServices(IIS)中使用「摘要式驗證」時也需要用到此原則。

確保[使用可還原的加密來存放網域中所有使用者的密碼]設定的值已設為[停用]。

此設定在WindowsServer2003的預設網域GPO,以及在工作站和伺服器的本機安全性原則中是停用的。

因為啟用此設定所造成的重大弱點,Microsoft建議在本指南中定義的兩種環境中強制執行[停用]預設值。

防止使用者在除非必要時變更密碼

除了上述的密碼原則外,集中控制所有使用者對部份組織也是必備的。

本節將說明如何防止使用者在除非必要的時候變更他們的密碼。

集中控制使用者密碼是精心設計之WindowsXP安全性配置的基石。

您可以使用「群組原則」來設定稍早討論到的密碼最短及最長使用期限。

但要注意,要求密碼經常變更會讓使用者規避您環境中的密碼歷程記錄設定。

要求使用過長的密碼可能也會因使用者忘記密碼而導致服務支援電話量的增加。

使用者可以在密碼最短和最長使用期限的期間內變更他們的密碼。

不過,「高安全性」環境的安全性設計會要求使用者只有在他們的密碼達到42天的上限而作業系統提示他們的時候,才能變更密碼。

系統管理員可設定Windows只允許使用者在作業系統提示他們變更密碼的時候才能變更。

若要防止使用者變更他們密碼(除非必要),您可以停用在您按下CTRL+ALT+DELETE時出現的[Windows安全性]對話方塊中的[變更密碼]按鈕。

您可以使用群組原則針對整個網域實作此項設定,或藉由編輯登錄針對一個或多個特定的使用者來實作此設定。

有關此設定的詳細指示,請參閱微軟知識庫文件324744《HowTo:

PreventUsersfromChangingaPasswordExceptWhenRequiredinWind