等级保护测评网络安全文档格式.docx

《等级保护测评网络安全文档格式.docx》由会员分享,可在线阅读,更多相关《等级保护测评网络安全文档格式.docx(71页珍藏版)》请在冰豆网上搜索。

1)Routerospf100area1authenticationmessage-digestinterfaceFastEthernet0/0ipospfmessage-digest-key1md5xxxx

2)routereigrp100redistributeospf100metric1000010012551500route-mapcisco

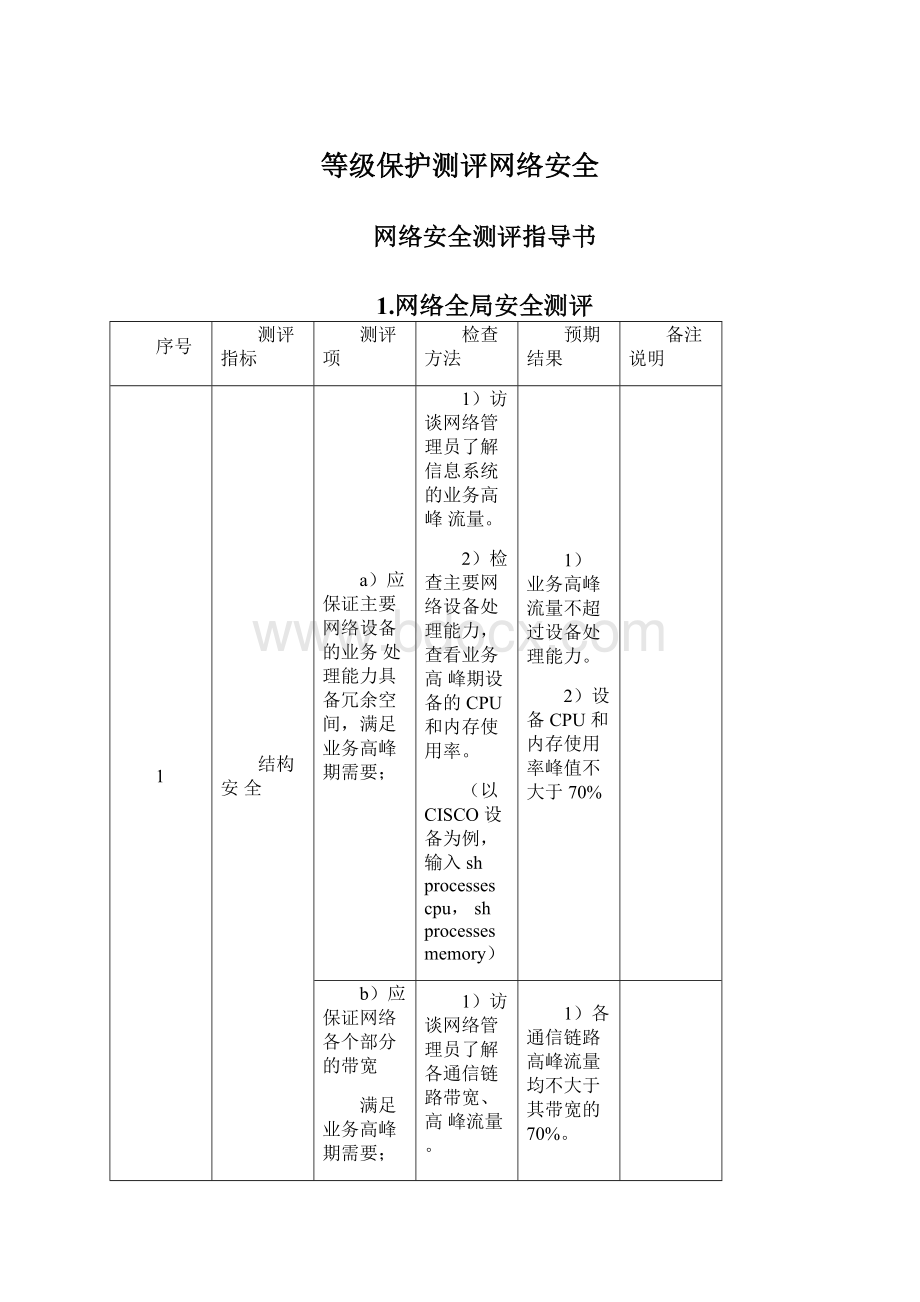

d)应绘制与当前运行情况相符

的网络拓扑结构图;

1)查看网络拓扑图。

1)网络拓扑图与当前运行情况一致。

e)应根据各部门的工作职能、重要性和所涉及信息的重要程度等因素,划分不同的子网或网段,并按照方便管理和控制的原则为各子网、网段分配地址段;

1)访谈网络管理员依据何种原则划分不同的子网或网段。

并检查相关网络设备配置信息,验证划分的子网或网段是否与访谈结果一致。

1)根据各部门的工作职能、重要性和所涉及信息的重要程度等因素,划分不同的子网或网段。

f)应避免将重要网段部署在网络边界处且直接连接外部信息系统,重要网段与其他网段之间采取可靠的技术隔离手段;

1)访谈网络管理员并查看网络拓扑图重要网段是否部署在网络边界处且直接连接外部信息系统;

2)访谈网络管理员并查看网络拓扑图重要网段与其他网段之间是否采取可靠的技术隔离手段,如网闸、防火墙、ACL等。

1)重要网段未部署在网络边界处。

2)在重要网段与其他网段之间采取了网闸、防火墙或

ACL等技术隔离手段。

g)应按照对业务服务的重要次序来指定带宽分配优先级别,保证在网络发生拥堵的时候优先保护重要主机。

1)访谈网络管理员了解配置QoS的具体设备(如防火墙、路由、交换设备或专用带宽管理设备),并检查该设备的QoS配置情况。

(以CISCO设备为例,输入showrun命令)

1)有如下类似配置:

class-mapmatch-allvoicematchaccess-group100policy-mapvoice-policyclassvoicebandwidth60interfaceSerial1service-policyoutputvoice-policy

2

访问控制

1)访谈网络管理员并查看网络拓扑图,是否所有网络边界都有访问控制措施。

1)在网络各个边界处部署了访问控制技术措施,如部署网闸、防火墙或ACL等。

3

边界完整性检查

a)应能够对非授权设备私自联到内部网络的行为进行检查,准确定出位置,并对其进行有效阻断;

1)访谈网络管理员是否部署终端管理软件或采用网络准入控制技术手段防止非授权设备接入内部网络,并进行验证。

2)检查交换机配置信息,所有闲置端口是否关闭。

1)终端均部署了终端管理软件或交换机上启用了网络准入控制。

2)交换机闲置端口均已关闭。

应存在如下类似配置:

InterfaceFastEthernet0/1shutdown

b)应能够对内部网络用户私自联到外部网络的行为进行检查,准确定出位置,并对其进行有效阻断。

1)访谈网络管理员是否部署终端管理软件或采取其它技术手段防止非法外联行为,并进行验证。

1)部署了终端管理软件或其它技术手段,限制终端设备相关端口的使用,如禁止双网卡、USB接口、Modem、无线网络等。

4

恶意代码防范

a)应在网络边界处对恶意代码

进行检测和清除;

1)检查是否在网络边界处部署恶意代码防范技术措施,是否启用了检测和阻断功能。

1)网络边界处部署了恶意代码防范设备并有相关检测记录。

b)应维护恶意代码库的升级和检测系统的更新。

1)查看防恶意代码产品特征库的更新情况。

1)恶意代码库版本为最新。

5

入侵防范

a)应在网络边界处监视以下攻击行为:

端口扫描、强力攻击、木马后门攻击、拒绝服务攻击、缓冲区溢出攻击、IP碎片攻击和网络蠕虫攻击等;

1)检查在网络边界处是否有对网络攻击进行检测的相关措施。

1)在网络边界处部署了IDS(IPS)系统,或UTM启用了入侵检测(保护)功能。

b)当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目的、攻击时间,在发生严重入侵事件时应提供报警。

1)检查网络攻击检测日志。

2)检查采用何种报警方式。

1)有网络攻击相关日志记录。

2)在发生严重事件时应能够提供监控屏幕实时报警,最好有主动的声、光、电、短信、邮件等形式的一种或多种报警方式。

6

备份与

恢复

c)应采用冗余技术设计网络拓扑结构,避免关键节点存在单点故障;

1)访谈管理员并查看网络拓扑图,系统是否采用冗余技术设计网络拓扑结构。

1)系统采用冗余技术设计网络拓扑结构,关键节点不存在单点故障。

d)应提供主要网络设备、通信线路和数据处理系统的硬件冗余,保证系统的高可用性。

1)访谈管理员并查看网络拓扑图,系统是否有主要网络设备、通信线路和数据处理系统的硬件冗余。

1)网络设备、通信线路、数据处理系统具备硬件冗余。

2.路由器安全测评

1)思科路由器

序号

安全审计

a)对网络设备进行日志记录

检查:

输入命令showrunning,检查配置文件中是否存在类似如下配置项:

access-list100denyip192.168.0.0.0.0.255anylog⋯

loggingtrapdebugging

loggingX.X.X.X

loggingon

存在类似如下配置:

loggingtrapdebuggingloggingX.X.X.Xloggingon

b)分析记录数据,生成审计报表

访谈:

访谈并查看如何实现审计记录数据的分析和报表生成。

生成日志记录的报表。

c)审计记录内容

查看是否启用了审计功能

启用了日志功能。

d)保护审计记录。

访谈是否避免了审计日志的未授权修改、删除和破坏。

输入命令showlogging,检查配置文件中是否存在类似如下配置项:

loggingx.x.x.x

有专门的日志服务器存放日志,对这台服务器的访问需经过授权。

访问控制

a)应启用路由器的访问控制功能

检查网络拓扑结构和相关路由器配置,查看是否在网络边界路由器上启用了访问控制功能。

输入命令showrunning-config,检查配置文件中是否存在以下类似配置项:

ipaccess-listextended111

denyipx.x.x.00.0.0.255anylog

ipaccess-listextended111denyipx.x.x.00.0.0.255anylog

b)提供访问控制能力,关闭不需

要服务

输入命令showipaccess-list检查配置文件中是否存在类似如下配置项:

interfacef0/0

ipaccess-group111in流入流量过滤:

过滤掉源地址IP不是公网IP的数据包;

流出流量过滤:

只允许源地址IP地址是公司内部合法IP的数据包被转发出去。

关闭掉路由器的一些不需要的服务,如:

nocdprun,nocdp

enable,noservicetcp-small-servers,noserviceudp-small-servers,noipfinger,noservicefinger,noipbootpserver,noipsource-route,noipproxy-arp,noipdirected-broadcast,noipdomain-lookup等。

ipaccess-listextended111denyipx.x.x.00.0.0.255anyloginterfacef0/0

ipaccess-group111in路由器一些不需要的服务都关闭。

c)限制网络最大流量数及网络

连接数

询问网络管理员,根据网络现状是否需要限制网络最大流量及网络连接数;

检查路由器配置,输入命令showrunning-config如限制主机10.1.1.1的最大连接数为200,则检查配置文件中是否存在类似如下配置项:

ipnattranslationmax-entrieshost10.1.1.1200鉴于现在网络应用类型的复杂程度,推荐使用专用的带宽管理设备来实现网络流量的控制。

有专用的带宽管理设备来实现网络流量的控制或存在类似如下配置:

ipnattranslationmax-entrieshost10.1.1.1200

d)重要网段防止地址欺骗

输入命令showiparp或showrun检查配置文件中是否存在类似如下配置项:

arp10.0.0.10000.e268.9980arpa

存在类似如下配置:

e)控制远程拨号用户对受控系

统的资源访问

输入命令showrunning-config检查配置文件中是否有类似如下VPN相关配置项:

cryptoisakmppolicy10hashmd5authenticationpre-sharecryptoisakmpkeyciscoaddress10.0.0.1255.255.255.0access-list100permittcphost1.1.1.1host2.2.2.2cryptoipsectransform-settestah-md5-hmacesp-descryptomaptestmap10ipsec-isakmpsetpeer10.0.0.1settracsform-settestmatchaddress100

VPN和远程用户访问受控资源需经过认证,存在类似如左配置。

f)限制具有拨号访问权限的用户数量。

输入命令showrunning-config检查配置文件中是否存在类似如下配置项:

encapsulationppp

pppauthenticationchap

dialermapip200.10.1.1namerouterbroadcast7782001pppmultilink

dialeridle-timeout30

dialerload-threshold128

限制VPN和远程拨号用户的数量,存在类似如左配置。

网络设备防护

a)登录用户身份鉴别

输入命令showrunning-config

1)查看配置文件,是否存在类似如下登录口令设置:

存在类似如下配置

linevty04

login

password******

linecon0

lineaux0

passwrod******

enblesecret******

aaanew-model

tacacs-serverhost192.168.1.1sigle-

connecting

或

2)使用enablesecret命令为特权用户设置口令,如:

enblesecret

radius-serverhost192.168.1.1

sigle-connecting

3)如果设备启用了AAA认证,查看配置文件中是否存在类似

radius-serverkeysharedl

如下配置项:

livevty04

tacacs-serverhost192.168.1.1sigle-connecting或

radius-serverhost192.168.1.1sigle-connectingradius-serverkeysharedl

aaaauthorizationlogin

输入命令showrunning-config查看配置文件里是否存在类似如

b)登录地址限制

下配置项:

access-list3permitx.x.x.x

access-list3permitx.x.x.xlinevty04

access-class3in

c)用户标识唯一

输入命令showrunning-config检查配置文件是否存在类似如下配置项:

usernameadminprivilege10passwordadminusernameuserprivilege1passworduser

usernameadminprivilege10passwordadmin

usernameuserprivilege1passworduser

d)两种或两种以上身份鉴别技

术

访谈采用了何种鉴别技术实现双因子鉴别,并在网络管理员的配合下验证双因子鉴别的有效性。

两种认证方式同时作用鉴别身份。

e)身份鉴别信息复杂

询问网络管理员使用口令的组成、长度和更改周期等。

检查:

servicepassword-encryption

口令组成满足复杂性和长度要求并定期更新,存在类似如下配置:

servicepassword-encryption

f)具有登录失败处理功能

linevty04exec-timeout50lineaux0exec-timeout50linecon0exec-timeout50

linevty04exec-timeout50linecon0exec-timeout50

g)安全的远程管理方法

询问是否采用安全的远程管理方法。

输入命令showrunning-config查看配置文件中是否存在类似如下配置项:

ipsshauthentication-reties3linevty04transportinputssh

使用SSH或SSL等安全的远程管理方法,存在类似如下配置:

ipsshauthentication-reties3linevty04transportinputssh

h)特权用户权限分离

usernamerootprivilege10G00DpASSW0rdprivilegeexeclevel10sshprivilegeexeclevel10showlog

usernamerootprivilege10

G00DpASSW0rd

privilegeexeclevel10ssh

privilegeexeclevel10showlog

备份和恢复

a)提供本地数据备份与恢复

访谈设备配置文件备份策略。

ipftpusernamexxxipftppasswordxxx

b)提供异地数据备份功能

c)冗余的网络拓扑结构

查看网络拓扑结构看是否采用了冗余技术来避免关键节点存在单点障。

拓扑结构冗余。

d)提供硬件冗余。

查看主要路由器是否有硬件冗余。

设备硬件冗余。

2)华为路由器

输入命令displaycurrent-configuration检查配置文件中是否存在类似如下配置项:

aclnumberXX

rule5permitsourceX.X.X.Xinfo-centerloghostX.X.X.Xinfo-centerenable

info-centerloghostX.X.X.Xinfo-centerenable

info-centerloghostX.X.X.X

a)应启用路由器的访问控制功

能

输入命令displaycurrent-configuration检查配置文件中是否存在以下类似配置项:

aclnumber2000

rule5permitsourceX.X.X.X

存在类似如左配置

aclnumber2000rule5denysourceX.X.X.Xinterfacef0/0ipaccess-group111in流入流量过滤:

关闭掉路由器的一些不需要的服务,如:

noipfinger,noservicefinger,noipbootpserver,noipsource-route,noipproxy-arp,noipdirected-broadcast,noipdomain-lookup等。

存在类似配置,路由器一些不需要的服务都关闭。