CCNA综合实验集合Word下载.docx

《CCNA综合实验集合Word下载.docx》由会员分享,可在线阅读,更多相关《CCNA综合实验集合Word下载.docx(25页珍藏版)》请在冰豆网上搜索。

R2上使用ACL使得内网的地址不会出现在外网中

DHCP需求:

地址池网段-192.168.1.0/24

排除地址:

192.168.1.1~192.168.1.50

DNS:

218.30.19.40

网关:

192.168.1.254

Domain:

租约期:

无限

实验步骤:

步骤1将R1配置成DHCP服务器

R1(config)#ipdhcppoolstsd

R1(dhcp-config)#network192.168.1.0255.255.255.0

R1(dhcp-config)#default-router192.168.1.1

R1(dhcp-config)#dns-server218.30.19.40

R1(dhcp-config)#domain-name

R1(dhcp-config)#leaseinfinite

配置排除地址:

R1(config)#ipdhcpexcluded-address192.168.1.1192.168.1.50

使路由器接口通过DHCP获取IP地址可以使用命令ipaddressdhcp

步骤2在R1上做静态NAT,使WEB服务器可以通过12.1.1.3被访问

R1(config)#ipnatinsidesourcestatic192.168.1.112.1.1.3

步骤3在R1上做PAT,使内网可以访问Internet

R1(config)#access-list1deny192.168.1.10.0.0.0

R1(config)#access-list1permit192.168.1.00.0.0.255

R1(config)#ipnatinsidesourcelist1interfaces0overload

步骤4指定NAT的内部接口和外部接口

R1(config)#interfacef0/0

R1(config-if)#ipnatinside

R1(config)#interfaces0

R1(config-if)#ipnatoutside

步骤5在R2上做ACL,防止内网地址在外网中出现

R2(config)#access-list1deny192.168.1.00.0.0.255

R2(config)#access-list1permitany

R2(config)#interfaces0

R2(config-if)#ipaccess-group1in

常用DHCP以及NAT查看命令:

Router#showipnattranslations

显示NAT转换表

Router#showipnatstatistics

显示NAT状态

Router#clearipnattranslations*

清除所有NAT转换

Router#showipdhcpbinding

显示已有的DHCP绑定信息

Router#showipdhcpdatabase

显示当前使用的DHCP数据库

Router#showipdhcpserverStatistics

列出DHCP服务运行状态信息

6.标准与扩展ACL实验

一标准访问控制列表实验:

掌握标准与扩展ACL的配置

拒绝R1到R3的所有流量

步骤1按如上拓扑做好底层配置,并检测相邻设备之间的连通性

步骤2起静态路由,使全网互通

R1(config)#iproute10.1.1.64255.255.255.25210.1.1.2

R3(config)#iproute10.1.1.0255.255.255.25210.1.1.65

步骤3在R3上做标准的ACL使R1不能访问R3

R3(config)#access-list1deny10.1.1.10.0.0.0

或者使用命令

R3(config)#access-list1denyhost10.1.1.1

因为访问控制列表默认有一个拒绝所有的隐含条目,所以需要在最后加入一条:

R3(config)#access-list1permitany

标准ACL要放置在离目标近的地方,所以配置在R3的S1的入向上面:

R3(config)#ints1

R3(config-if)#ipaccess-group1in

二扩展访问控制列表实验:

掌握扩展访问控制列表的配置

掌握如何使用扩展的访问控制列表实现网络的安全性

拒绝任何来自192.168.1.0网络的icmp流量

只有PC1可以访问FTP服务器

步骤1按如上拓扑在做好底层配置,在三台路由器上启RIPv2协议,使之互通

R1(config)#routerrip

R1(config-router)#version2

R1(config-router)#noauto-summary

R1(config-rotuer)#network10.0.0.0

R1(config-rotuer)#network172.16.0.0

R2(config)#routerrip

R2(config-router)#version2

R2(config-router)#noauto-summary

R2(config-rotuer)#network10.0.0.0

R3(config)#routerrip

R3(config-router)#version2

R3(config-router)#noauto-summary

R3(config-rotuer)#network10.0.0.0

R3(config-router)#network192.168.1.0

步骤3在R3上做扩展的ACL,拒绝来自192.168.1.0网络的icmp流量

R3(config)#access-list102denyicmp192.168.1.00.0.0.255any

R3(config)#access-list102permitipanyany

R3(config)#inte0

R3(config-if)ipaccess-group102in

步骤4在R1上做扩展的ACL使得只有PC1可以访问FTP服务器

注意FTP使用两个端口号,20与21:

R1(config)#access-list110permittcp192.168.1.10.0.0.0172.16.1.20.0.0.0eq21

R1(config)#access-list110permittcp192.168.1.10.0.0.0172.16.1.20.0.0.0eq20

R1(config)#ints0

R1(config-if)#ipaccess-group110in

三命名的访问控制列表试验:

实验需求与拓扑图通上,将访问控制列表转换成命名的ACL:

R3(config)#ipaccess-listextendeddeny_icmp

R3(config-ext-nacl)#denyicmp192.168.1.00.0.0.255any

R3(config-ext-nacl)#permitipanyany

R3(config-if)#ipaccess-groupdeny_icmpin

R1(config)#ipaccess-listextendeddeny_ftp

R1(config-ext-nacl)#permittcp192.168.1.10.0.0.0172.16.1.20.0.0.0eq20

R1(config-ext-nacl)#permittcp192.168.1.10.0.0.0172.16.1.20.0.0.0eq21

R1(config-if)#ipaccess-groupdeny_ftpin

命名ACL的最大优点在于可以修改其中任意一条,而使用编号的ACL则不能。

四:

使用ACL对vty线路进行限制:

实验需求:

在Router的VTY线路上通过ACL限制访问

只有PC1能够远程登录Router

Router(config)#access-list1permithost172.16.1.3

//因为ACL有隐含拒绝特性,所以不需要显式拒绝PC2

Router(config)#linevty015

Router(config-line)#passwordstsd

Router(config-line)#login

Router(config-line)#access-class1in

6.EIGRP基本配置

掌握EIGRP的基本配置

观察EIGRP的自动汇总情况

步骤1按如上拓扑做好底层配置,并检测相邻设备之间的连通性

步骤2在三台路由器上启EIGRP协议

R1(config)#routereigrp100//注意EIGRPAS号的全局意义

R1(config-router)#network172.16.1.00.0.0.255

R1(config-router)#network10.1.1.00.0.0.3

R2(config)#routereigrp100

R2(config-router)#network10.1.1.640.0.0.3

R2(config-router)#network10.1.1.00.0.0.3

R3(config)#routereigrp100

R3(config-router)#network172.16.1.00.0.0.255

R3(config-router)#network10.1.1.640.0.0.3

步骤3用showiproute命令查看路由表,观察EIGRP的默认自动汇总特性

步骤4关闭路由器上的自动汇总,然后再看其路由表有什么变化

R1(config)#routereigrp100

R3(config-router)#noauto-summary

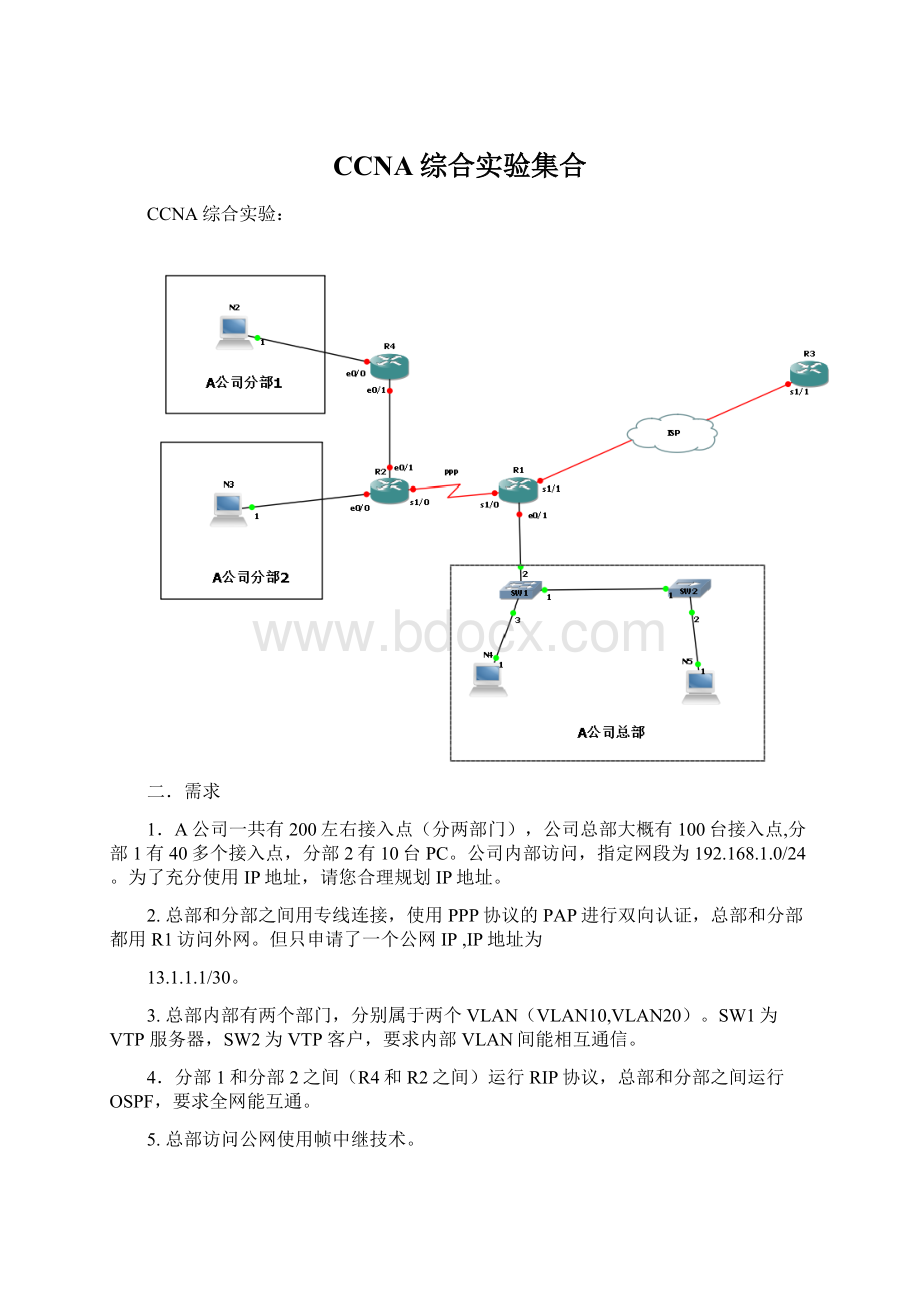

CCNA的一个综合实验

【背景描述】

该企业的具体环境如下:

1、企业具有2个办公地点,且相距较远,公司总共大约有200台主机。

2、A办公地点具有的部门较多,例如业务部、财务部、综合部等,为主要的办公场所,因此这部分的交换网络对可用性和可靠性要求较高

3、B办公地点只有较少办公人员,但是Internet的接入点在这里

4、公司只申请到了一个公网IP地址,供企业内网接入使用

5、公司内部使用私网地址

【网络拓补】

【需求分析】

需求一:

采取一定方式分隔广播域。

分析一:

在交换机上划分VLAN可以实现对广播域的分隔。

划分业务部VLAN10、财务部VLAN20、综合部VLAN30,并分配接口。

需求二:

核心交换机采用高性能的三层交换机,且采用双核心互为备份的形势,接入层交换机分别通过2条上行链路连接到2台核心交换机,由三层交换机实现VLAN之间的路由。

分析二

交换机之间的链路配置为Trunk链路

三层交换机上采用SVI方式(switchvirtualinterface)实现VLAN之间的路由

需求三:

2台核心交换机之间也采用双链路连接,并提高核心交换机之间的链路带宽

分析三

在2台三层交换机之间配置端口聚合,以提高带宽

需求四:

接入交换机的access端口上实现对允许的连接数量为4个,以提高网络的安全性

分析四

采用端口安全的方式实现

需求五:

三层交换机配置路由接口,与RA、RB之间实现全网互通

分析五

两台三层交换机上配置路由接口,连接A办公地点的路由器RA

RA和RB分别配置接口IP地址

在三层交换机的路由接口和RA,以及RB的内网接口上启用RIP路由协议,实

现全网互通

需求六:

RA和B办公地点的路由器RB之间通过广域网链路连接,并提供一定的安全性

分析六

RA和RB的广域网接口上配置PPP(点到点)协议,并用PAP认证提高安全性

需求七:

RB配置静态路由连接到Internet

分析七

两台三层交换上配置缺省路由,指向RA

RA上配置缺省路由指向RB

RB上配置缺省路由指向连接到互联网的下一跳地址

需求八:

在RB上用一个公网IP地址实现企业内网到互联网的访问

分析八

用PAT(网络地址转换)方式,实现企业内网仅用一个公网IP地址到互联网的

访问

需求九:

在RB上对内网到外网的访问进行一定控制,要求不允许财务部访问互联网,业务部只能访问WWW和FTP服务,而综合部只能访问WWW服务,其余访问不受控制

分析九

通过ACL(访问控制列表)实现

【配置如下】

【路由器R-B的配置】

初次进入路由器R-B时,我们进行如下的基本配置,配置主机名和各端口IP地址,配置信息如下.(两个路由器ping不通,记得设置时钟速率,千万别忘记了哦。

)

Router&

gt;

enable

Router#confter

Router(config)#hostnameR-B

R-B(config)#interfacefa0/0

R-B(config-if)#ipaddress201.1.1.1255.255.255.0

R-B(config-if)#noshutdown

R-B(config-if)#exit

R-B(config)#interfaceserial3/0

R-B(config-if)#ipaddress30.1.1.2255.255.255.0

R-B(config-if)#clockrate64000

R-B(config-if)#noshutdown

上面只是路由器R-B的基本配置,下面在R-B上启用动态路由协议Ripv2,同时配置一条连接到Internet的默认路由,并且配置pap验证,配置信息如下:

R-B(config)#routerrip

R-B(config-router)#version2

R-B(config-router)#noau

R-B(config-router)#network201.1.1.0

R-B(config-router)#network30.0.0.0

R-B(config-router)#exit

R-B(config)#iproute0.0.0.00.0.0.0fa0/0(注释:

默认路由)

R-B(config)#usernameR-Apasswordcisco//建立用户R-A,密码cisco

R-B(config)#interfaceserial3/0

R-B(config-if)#encapsulationppp//用PPP封装

R-B(config-if)#pppauthenticationpap//PPP验证方式为pap

R-B(config-if)#ppppapsent-usernameR-Bpasswordcisco

//发送用户名R-B,密码cisco到R-A上验证

下面通过ACL(访问控制列表)配置来实现财务部不能访问访问互联网,业务部只能访问WWW和FTP服务,而综合部只能访问WWW服务,其余访问不受控制,配置信息如下:

R-B&

R-B#confter

R-B(config)#access-list100denyip192.168.20.00.0.0.255any

R-B(config)#access-list100permittcp192.168.10.00.0.0.255anyeqwww

R-B(config)#access-list100permittcp192.168.10.00.0.0.255anyeqftp

R-B(config)#access-list100permittcp192.168.30.00.0.0.255anyeqwww

R-B(config)#access-list100permitipanyany

R-B(config)#interfaceserial3/0

R-B(config-if)#ipaccess-group100in

R-B(config-if)#exit

R-B(config)#

上面通过访问控制列表实现了网络的安全,下面进行NAT转换的配置,由于申请的只有一个公网IP地址,所以就用基于端口转换的NAT,即所说的PAT,其配置如下:

R-B(config)#access-list10permitany

R-B(config)#ipnatinsidesourcelist10interfacefa0/0overload(将局域网内的所有IP地址转换成interfacefa0/0上对应的202.1.1.1这个内部全局地址)

R-B(config)#interfacefa0/0

R-B(config-if)#ipnatoutside

R-B(config-if)#interfaceserial3/0

R-B(config-if)#ipnatinside

以上就是R-B的配置,R-B配置完成,下面进行R-A的配置

【路由器R-A的配置】

初次进入路由器R-A时,我们进行如下的基本配置,配置主机名和各端口IP地址,配置信息如下.还是被忘了陪时钟速率,其实可以用命令查看那端是DCE和DTE的,为了保险起见,就都设置了吧!

呵呵

Router(config)#hostnameR-A

R-A(config)#interfacefa0/0

R-A(config-if)#ipaddress10.1.1.1255.255.255.0

R-A(config-if)#noshutdown

R-A(config-if)#exit

R-A(config)#interfacefa0/1

R-A(config-if)#ipaddress20.2.2.1255.255.255.0

R-A(config)#interfaceserial3/0

R-A(config-if)#ipaddress30.1.1.1255.255.255.0

R-A(config-if)#clockrate64000

R-A(config-if)#noshutdown

上面只是路由器R-A的基本配置,下面在R-A上启用动态路由协议Ripv2,同时配置ppp中的pap验证,还要一条默认路由,配置信息如下:

R-A(config)#routerrip

R-A(config-router)#version2

R-A(config-router)#noau

R-A(config-router)#network10.0.0.0

R-A(config-router)#network20.0.0.0

R-A(config-router)#network30.0.0.0

R-A(config-router)#exit

R-A(config)#iproute0.0.0.00.0.0.030.1.1.2(配置一条到R-B默认路由)

R-A(config)#usernameR-Bpasswordcisco//建立用户R-B,密码cisco

R-A(config)#interfaceserial3/0

R-A(config-if)#encapsulationppp//用PPP封装

R-A(config-if)#pppauthenticationpap//PPP验证方式为pap

R-A(config-if)#ppppapsent-usernameR-Ap