L001001004口令破解04windows口令破解SaminsideWord文档下载推荐.docx

《L001001004口令破解04windows口令破解SaminsideWord文档下载推荐.docx》由会员分享,可在线阅读,更多相关《L001001004口令破解04windows口令破解SaminsideWord文档下载推荐.docx(11页珍藏版)》请在冰豆网上搜索。

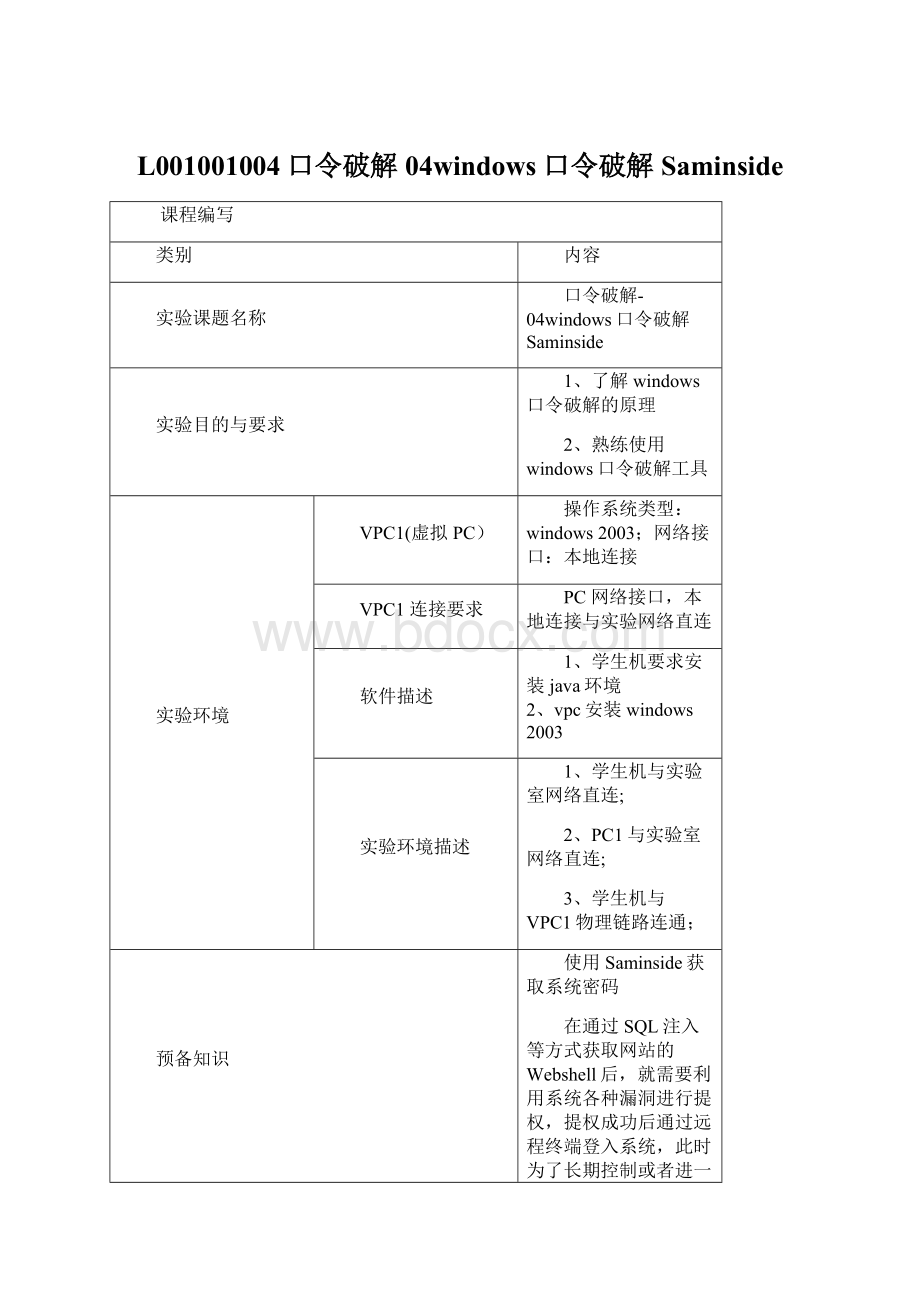

实验目的与要求

1、了解windows口令破解的原理

2、熟练使用windows口令破解工具

实验环境

VPC1(虚拟PC)

操作系统类型:

windows2003;

网络接口:

本地连接

VPC1

连接要求

PC

网络接口,本地连接与实验网络直连

软件描述

1、学生机要求安装java环境

2、vpc安装windows2003

实验环境描述

1、学生机与实验室网络直连;

2、PC1与实验室网络直连;

3、学生机与VPC1物理链路连通;

预备知识

使用Saminside获取系统密码

在通过SQL注入等方式获取网站的Webshell后,就需要利用系统各种漏洞进行提权,提权成功后通过远程终端登入系统,此时为了长期控制或者进一步渗透网络,就需要获取系统正常用户的密码。

获取系统密码哈希值的软件很多,在本小节中主要介绍如何通过Saminside来获取系统的Hash以及结合彩虹表快速破解操作系统用户密码。

使用Saminside

官方提供的是试用版本,有一些高级功能不能使用,但并不影响获取系统密码哈希值,Saminside可以获取包括Windows2008Server以下操作系统的用户密码哈希值,在获取这些哈希值后可以通过彩虹表或者字典等来进行破解,进而获取系统的密码。

Saminside不需要安装,将下载的Saminside.zip解压缩到本地磁盘即可使用。

SAM文件位于系统根目录下c:

\WINDOWS\system32\config,可以加载其它系统、DOS(NTFS分区需启动NTFSDOS)、Linux、WindowsPE、Bart'

sPE下启动,但是,如果系统密码经过Syskey双重加密,就不能直接用LC5直接导入SAM文件,需要用PWDUMP获取。

如何在Windows系统下复制SAM文件呢?

第一种:

使用WinHex这款软件,进入磁盘编辑,然后进入%windir%\system32\config下复制SAM和SYSTEM到任意目录即可.

第二种:

使用冰刃,直接用冰刃复制c:

\windows\system32\config下SAM和SYSTEM到任意目录即可.

经测试以上两种方法都需要系统管理员权限,第二种方法不能在Windows7系统下操作,前者在Windows7下测试成功。

注意:

复制SAM的同时还要复制SYSTEM这个文件。

实验内容

1.使用gethash工具获取sam表值

2.使用saminside工具破解sam表中

实验步骤

学生登录实验场景的操作

1、学生单击“网络拓扑”进入实验场景,单击windows2003中的“打开控制台”按钮,进入目标主机。

如图所示:

图1

2、学生输入账号administrator,密码123456,登录到实验场景中的目标主机。

如图所示:

图2

3、登录界面后:

登录系统到D:

\tools\目录,可以看见有gethash.exe执行文件和saminside文件。

4.点击“开始”——“运行”,然后输入cmd。

5.打开cmd命令提示符。

6.进入目录tools中,命令如下所示

7.使用命令:

Gethashes.exe$local进行获取本地SAM表。

8.使用命令:

Gethashes.exe$local>

dump.txt将SAM表输入到dump.txt文件中

9.切换到:

D:

\tools\saminside.v2.6.1.0.chs文件夹

10.双击SAMInside.exe文件

11.点击File,选择“从PWDUMP文件导入…”

12.弹出选择PWDUMPfile的窗口,选择dump.txt文件

13.Administrator密码显示出来

14.SAM存放目录,在%systemroot%\system32\config\

点击“开始”——“运行”输入%systemroot%\system32\config\

18、实验完毕,关闭所有窗口和虚拟机。