8021xWord格式.docx

《8021xWord格式.docx》由会员分享,可在线阅读,更多相关《8021xWord格式.docx(14页珍藏版)》请在冰豆网上搜索。

多台WindowsXPServicePack2的客户端。

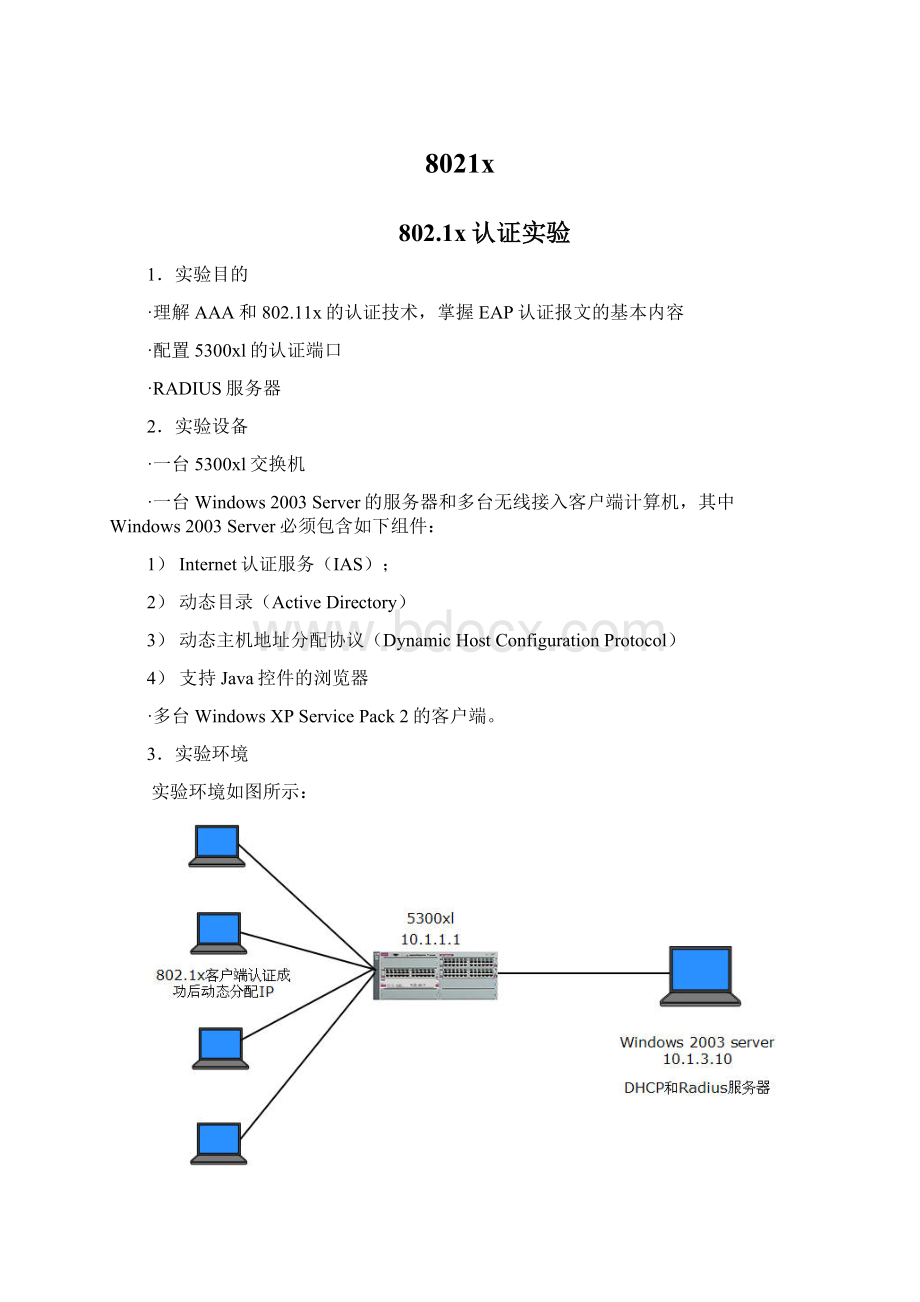

3.实验环境

实验环境如图所示:

图1实验环境

整个实验中设备的IP地址分配如表所示

设备

IP地址

子网掩码

地址分配方式

5300xl

10.1.1.1

255.255.255.0

静态指定

Windows2003Server

10.1.3.10

WindowsXP

客户端

动态(10.1.2.2~10.1.2.254)

由DHCP服务器动态分配

表1网络交换设备的IP分配表

4.实验内容

4.1理解AAA和802.1x认证,掌握EAP认证报文的基本内容

AAA主要包括验证(Authentication)、授权(Authorization)、计费(Accounting),其实现方式可分为两种,如图所示。

图2AAA两种实现方法

现在最主要是通过服务器来对客户端实现AAA功能。

RADIUS(RemoteAuthenticationDial-inUserService)是当前流行的安全服务器协议,它有如下特点:

●RADIUS协议采用客户机/服务器(Client/Server)结构,使用UDP协议作为传输协议

●RADIUS使用MD5加密算法对数据包进行数字签名,以及对口令进行加密

●RADIUS包结构灵活,扩展性好。

而802.1x协议则是基于逻辑端口在交换设备和Radius服务器之间实现AAA的功能。

IEEE802.1X的体系结构包括三部分:

●SupplicantSystem-用户接入设备

●AuthenticatorSystem-接入控制单元

●AuthenticationSeverSystem-认证服务器

传输介质:

点对点以太网(如果是共享式以太网需要采用加密的方式传递认证信息),基本结构和系统如图所示。

图380.1X基本结构图

图480.1X认证系统图

其中的EAP消息在高层协议中传送,其格式如图所示:

图5EAPOL消息格式

4.25300xl交换机设置VLAN成员和802.1x端口

实验中主要分了3个不同的VLAN,其中客户端通过VLAN2来获取动态IP地址,Windows2003Server放在VLAN3中,为客户端提供认证和DHCP服务,而所有网元处于VLAN1中分配10.1.1.0/25段的IP地址便于进行管理。

1.配置VLAN

a.为VLAN1分配IP地址,作为管理VLAN的网关,启用IP路由

ProCurveSwitch#configureterminal

ProCurveSwitch(config)#vlan1ipaddress10.1.1.1255.255.255.0

ProCurveSwitch(config)#iprouting

b.为VLAN2配置六个untagged端口,表示与802.1x客户端相连,并设为VLAN2的网关IP,并添加DHCP服务器地址

ProCurveSwitch(config)#vlan2untagged<

port#>

-<

ProCurveSwitch(config)#vlan2ipaddress10.1.2.1255.255.255.0

ProCurveSwitch(config)#vlan2iphelper-address10.1.3.10

c.将Windows2003Server连接的端口设为untagged,并设为VLAN3的网关IP

ProCurveSwitch(config)#vlan3untagged<

ProCurveSwitch(config)#vlan3ipaddress10.1.3.1255.255.255.0

d.保存交换机配置

ProCurveSwitch(config)#writememory

配置好之后用ping命令检查各网元的连通性。

2.配置5300xl交换机接入认证端口

a.配置Radius服务器地址和共享密码为:

procure

ProCurveSwitch(config)#radius-serverhost10.1.3.10keyprocurve

b.设置网络接入控制的基本认证框架为EAP,本实验为PEAP,并在认证之前让交换机发送开始和停止的消息给服务器

ProCurveSwitch(config)#aaaauthenticationport-accesseap-radius

ProCurveSwitch(config)#aaaaccountingnetworkstart-stopradius

c.定义用于802.1x的交换机端口,本实验中包括连接客户端和服务器的端口,本实验中为交换机的B1-B5端口

ProCurveSwitch(config)#aaaport-accessauthenticatorB1-B5

d.激活接入认证,启用802.1x

ProCurveSwitch(config)#aaaport-accessauthenticatoractive

ProCurveSwitch(config)#Enable802.1X

e.保存交换机配置

4.3Radius服务器的设置

1.设置服务器的动态目录服务(ActiveDirectory)

a.依次点击控制面板〉管理工具〉ActiveDirectory用户和计算机,打开域用户管理窗口;

b.在左侧面板中右键点击,从菜单中选择提升域功能级别,选择WindowsServer2003并提升;

c.点击完成。

如图所示。

图6提升服务器的域功能作用级别

2.在ActiveDirectory中创建本次实验的用户

a.在ActiveDirectory用户和计算机界面上,右键点击Users并从菜单中选择新建>

用户,显示如图所示:

图7创建802.1x用户

图8设置用户认证密码

b.总共有4个客户端,分别为user11~14。

c.点击下一步,在密码处输入procurve作为用户的接入密码,并去掉用户下次登陆时须更改密码的选项,如图示。

d.点击下一步并完成。

e.双击用户user11,配置其的拨入认证控制方法,如图示。

图9设置用户通过远程访问策略接入

3.在Internet验证服务中(IAS)中配置远程访问策略

a.依次点击管理工具>

Internet验证服务;

b.在左边的面板中选择远程访问策略;

c.右键选择创建新策略,名字设定为802.1x;

d.双击右侧面板的策略,点击编辑配置按钮,在拨入配置上选择认证按键,选择如下选项:

●MicrosoftEncryptedAuthenticationVersion2(MS-CHAPV2)

e.点击EAP方法按键选择受保护的EAP(PEAP),确认完成。

图10添加802.1x远程访问策略接入

图11编辑802.1x策略配置

图12为802.1x添加EAP验证方法

4.配置Internet验证服务的RADIUS客户端

a.右键点击Internet验证服务中的RADIUS客户端,选择新建。

如图示;

图13添加5300xl交换机为RADIUS客户端

b.输入和服务器共享的密码:

procurve

图14交换机和Radius服务器共享密码

c.完成,并关闭Internet验证服务界面。

5.配置DHCP服务器对802.1x客户端VLAN2的IP分配范围

a.依次点击管理工具>

DHCP;

b.右键点击域名选择新建作用域.在作用域名称中输入VLAN2,下一步;

c.输入IP地址的分配范围如图示,长度选择24;

图15无线客户端IP分配范围

e.在路由器(默认网关)中输入VLAN2IP地址:

10.1.2.1,点击添加;

图16VLAN2默认网关

f.激活此作用域。

至此服务器已建好。

6.配置WindowsXP客户端

a.在802.1x客户端(WindowsXPSP2)中右键点击网上邻居>

本地连接;

b.点击验证,从菜单中选择受保护的EAP(PEAP),去掉当计算机信息可用时验证为计算机选项,点击属性,去掉验证服务器证书选项,验证方法选择安全密码(EAP-MSCHAPV2),点击配置,去除自动使用Windows登录名和密码选项;

图17客户端802.1x网络设置

图18客户端网络验证设置

图19客户端网络EAP设置

最后点击确定完成,客户端出现登陆界面,输入在动态目录中添加的用户名和密码,认证通过并由DHCP服务器分到IP地址说明本实验成功。