第3章 古典密码Word下载.docx

《第3章 古典密码Word下载.docx》由会员分享,可在线阅读,更多相关《第3章 古典密码Word下载.docx(11页珍藏版)》请在冰豆网上搜索。

王先生:

来信收悉,你的盛情真是难以报答。

我已在昨天抵达广州。

秋雨连绵,每天需备伞一把方能上街,苦矣。

大约本月中旬我才能返回,届时再见。

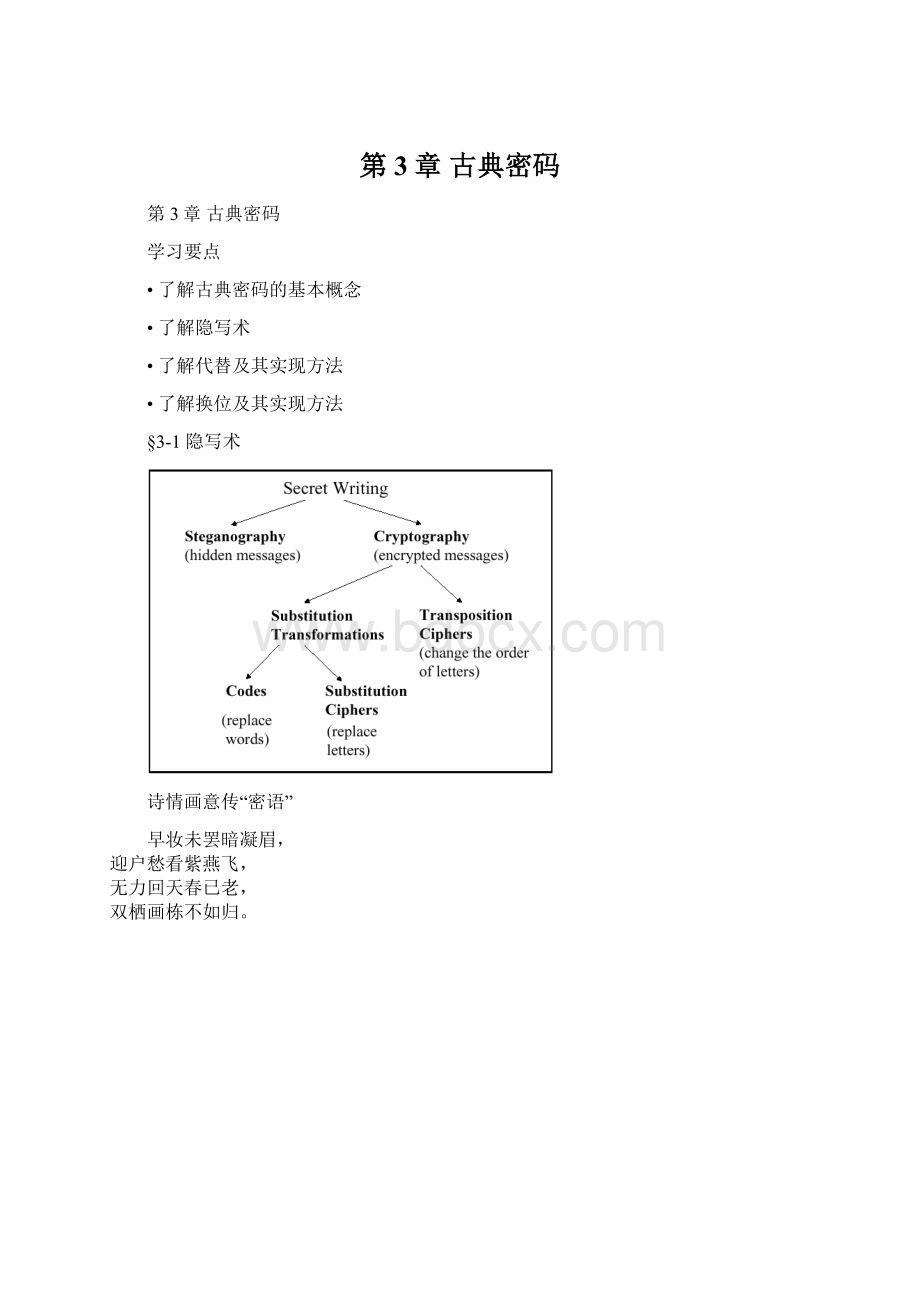

隐写术(信息隐藏)的另外一些例子

•悠扬琴声奏响“进军号角”

•显微镜里传递情报

•魔术般的密写术

•网络与数字幽灵

•量子技术隐形传递信息

隐写术的优点

☆能够被某些人使用而不容易被发现他们间在进行秘密通信

☆加密则很容易被发现谁与谁在进行秘密通信,这种发现本身可能具有某种意义或作用

隐写术的缺点

☆形式简单但构造费时,要求有大量的开销来隐藏相对较少的信息

☆一旦该系统的构造方法被发现,就会变得完全没有价值

☆隐写术一般无稳健性

3-2代替

•就是明文中的字母由其他字母、数字或符号所取代的一种方法

•具体的代替方案称之为密钥。

Caesar密码的特点

•属于单字母简单替换密码

•已知加密与解密算法:

C=E(P)=(P+3)mod26

P=D(C)=(C-3)mod26

•明文语言集已知且易于识别

•结构过于简单

代替密码的实现方法分类

•单表代替密码

–使用密钥的单表代替加密

–仿射加密

•多表代替密码

–Playfair密码

–Hill密码

–Vigenere密码

使用密钥的单表代替加密

•设密钥为:

spectacular。

•明文:

ABCDEFGHIJKLMNOPQRSTUVWXYZ

•对应的密文:

spectaulrbdfghijkmnoqvwxyz

•如果明文为“China”,则对应的密文为:

•elrhs

单表代替密码的特点:

•密钥量很小,不能抵抗穷尽搜索攻击

•没有将明文字母出现的概率掩藏起来,很容易受到频率分析的攻击

频率分析攻击

频率分析攻击的一般方法:

•第一步:

对密文中出现的各个字母进行出现的频率统计

•第二步:

根据密文中出现的各个字母的频率,和英语字母标准频率进行对比分析,做出假设,推论加密所用的公式

•第三步:

证实上述假设或继续作其他假设

Playfair密码

•基于一个5×

5字母矩阵

•该矩阵使用一个关键词(密钥)来构造

•构造方法:

从左至右,从上至下依次填入关键词的字母(去除重复的字母),然后再以字母表顺序依次填入其他的字母。

字母I和J被算作一个字母

加密方法:

•P1、P2同行:

•对应的C1和C2分别是紧靠P1、P2右端的字母。

其中第一列被看作是最后一列的右方。

(解密时反向)

•P1、P2同列:

•对应的C1和C2分别是紧靠P1、P2下方的字母。

其中第一行看作是最后一行的下方。

•P1、P2不同行、不同列:

•C1和C2是由P1和P2确定的矩形的其它两角的字母,并且C1和P1、C2和P2同行。

(解密时处理方法相同)

•P1=P2:

•则插入一个字母于重复字母之间,并用前述方法处理

•若明文字母数为奇数时:

•则在明文的末端添加某个事先约定的字母作为填充

例子:

•密钥是:

PLAYFAIR IS A DIGRAM CIPHER。

•如果明文是:

P=playfaircipher

•明文两个一组:

playfaircipher

•对应密文为:

LAYFPYRSMRAMCD

Playfair密码的特点:

•有676种双字母组合,因此识别各种双字母组合要困难得多

•各个字母组的频率要比单字母呈现出大得多的范围,使得频率分析困难得多

•Playfair密码仍然使许多明文语言的结构保存完好,使得密码分析者能够利用

Hill密码的特点:

•Hill密码完全隐藏了单字母的频率

•字母和数字的对应可以改成其它方案,使得更不容易攻击成功

•能比较好地抵抗频率法的分析,对抗仅有密文的攻击强度较高

•易受已知明文攻击

例子

•p=datasecurity,k=best

•首先将明文分解成长为4的序列:

datasecurity

•密文:

=EELT TIUN SMLR

威胁代替密码的因素:

•频率分析

•考虑最可能的字母及单词

•重复结构分析

•持久性、组织性、创造性和运气

•明文已知且易于识别

3-3换位

•换位就是重新排列消息中的字母,以便打破密文的结构特性

•典型处理方法:

将明文按行写在一张格纸上,然后再按列的方式读出结果

•为了增加变换的复杂性,可以设定读出列的不同次序(即密钥)

cryptographyisanappliedscience

•密钥:

encry

•

密文:

yripdncohniirgyaeepaspsctpalce