安全checklistWord格式.docx

《安全checklistWord格式.docx》由会员分享,可在线阅读,更多相关《安全checklistWord格式.docx(25页珍藏版)》请在冰豆网上搜索。

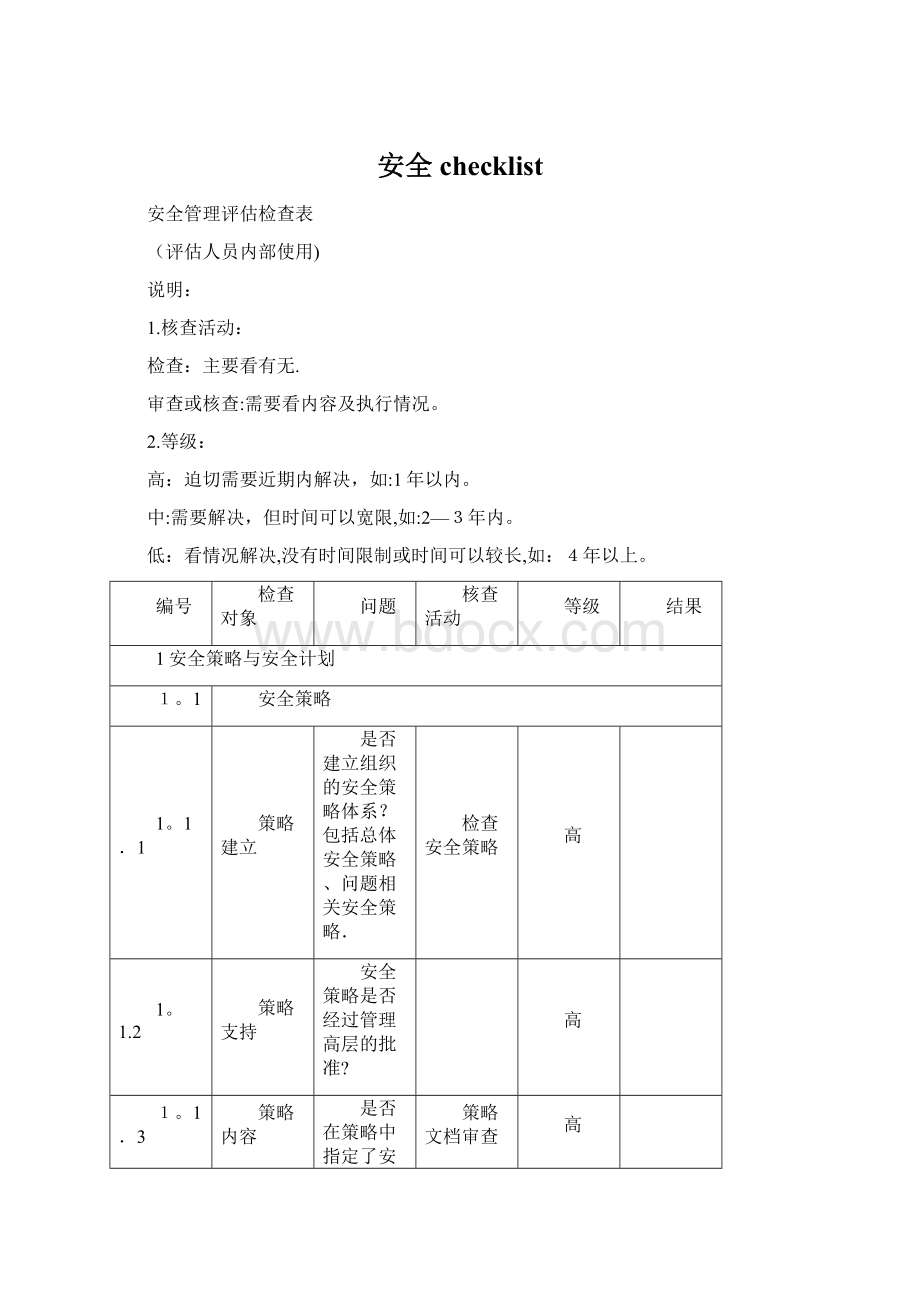

策略支持

安全策略是否经过管理高层的批准?

1.3

策略内容

是否在策略中指定了安全管理组织、职责、安全管理方法等?

策略文档审查

4

策略公布

员工是否了解组织的安全策略?

询问单个员工

低

5

策略维护

是否指定了专门机构维护策略?

包括策略内容,文档管理。

维护记录检查

中

是否定义策略审查或维护时机?

如:

出现安全事故、组织及系统变更等.

策略变更记录检查

是否具有策略维护流程?

维护流程文档检查

2

安全计划

1.2.1

计划建立

是否建立组织的安全计划或规划?

检查安全计划

安全计划是否符合安全策略?

安全计划文档审查

1.2.2

计划执行

安全计划或规划是否得到执行?

检查执行记录或安全方案或实施计划等等

2.3

计划实施回顾

是否对实施结果与计划的一致性进行审查?

检查变更记录

2组织和人员安全

2.1

安全组织

2.1。

安全管理机构建立

是否建立信息安全管理机构,统一负责组织的信息安全管理工作?

检查组织机构表

2.1.2

安全管理机构组成

机构成员是否来自相关各方?

业务部门、IT部门。

安全管理机构是否包括安全专业人士?

检查人员简历或资质

是否聘请外部专业人士?

2。

3

管理职责

管理机构内是否有明确的分工?

核查组织机构表

管理流程

是否有相应的管理授权流程来处理安全规划、安全规划实施。

检查流程文档

是否有相应的安全事件上报流程?

是否具有安全弱点上报流程?

1.5

行业合作

是否与相关行业或组织机构,如:

CNCERT、电信、公安等有联系?

定期获取相关信息。

1.6

角色分离

安全管理工作是否设置不同角色?

检查岗位表

个人安全

员工安全手册

是否具有员工安全手册?

检查员工安全手册

2

个人职责

个人对安全管理的责任是否明确?

如:

个人不能在PC上散播病毒?

核查员工安全手册

2.3

员工安全使用原则

是否对员工的资格进行限定与审核?

品德、学历、工作经历?

是否与员工签署保密协议?

2.2.4

员工培训

是否对员工进行内部或外部安全培训?

培训实施计划

2.5

岗位轮转

是否在一定范围内进行岗位轮转?

2。

2.6

奖惩机制

是否建立安全事故奖惩机制?

3安全评估

3.1

安全评估

3.1。

安全评估方法

是否建立安全评估方法论?

检查安全评估手册

3.1。

评估实施

是否定期或不定期进行风险评估?

评估时机?

检查评估记录或方案

3

第三方评估

是否聘请第三方评估?

4第三方组织与外包安全

4.1

第三方组织安全

4。

第三方访问的风险评估

是否具有第三方访问评估措施或活动?

例如:

标识哪些组织是可以访问的,标识是组织受限的,标识组织是不能访问的?

4.1。

控制流程

是否建立第三方访问控制流程?

检查第三方访问策略或流程或记录

第三方访问控制措施

是否对第三方的访问进行控制?

特殊标识、访问记录等?

4.1.4

第三方合同

是否签定保密协议?

1.5

与第三方的信息及软件交换

外包安全

外包合同

是否在合同中明确组织的安全需求?

保密要求、开发环境的安全要求、技术支持的要求、对代码质量的明确要求

5信息资产分类、分级

5.1

信息资产分类

5。

1.1

信息资产登记

是否对所有重要的信息资产进行了登记?

包括设备、介质、信息系统、信息等。

检查登记表

5.1.2

信息资产归类

是否对信息资产进行了归类以进行不同的管理?

5.1.3

信息资产责任人

是否对信息资产指定了责任人?

5。

信息资产清查

是否定期或不定期清查信息资产?

5.2

信息资产分级

2.1

等级保护政策

是否了解等级保护相关政策?

2.2

信息及系统分级指南

是否制定信息及信息系统分级指南?

检查等级划分指南

信息分级

是否对信息进行安全保护分级?

检查分级报告

2.4

信息系统分级

是否对信息系统进行安全保护分级?

5.2。

5

等级保护规划

是否建立等级保护规划?

6物理及环境的安全

6。

1

机房安全

6。

1.1

机房安全手册

是否制定机房安全手册?

检查安全手册

机房边界安全

是否具有边界安全设施?

围墙、保安、接待员、闭路监控等。

检查边界安全设施或访问登记记录

1.3

配套设施

是否按国家标准提供配电、照明、湿度、防水、防火、防雷及防盗等最基本的环境条件?

按国家标准审查各项设施

6.1。

机房分区

是否根据不同安全要求进行机房物理分区?

审查执行情况

是否存在外来人员办公区?

机房区域安全

敏感区域入口是否有控制措施?

敏感区域包括服务器区、控制室等。

审查门禁系统状态

6.1。

6

人员活动控制

是否对机房人员活动进行限制?

吃饭、抽烟、喝酒等。

6.1.7

安全检查

是否定期或不定期检查机房安全?

6.2

设备安全

6.2。

设备安全管理制度

是否制定了设备安全管理制度?

设备安全制度包含设备采购、出入、安装、使用、维护、废弃等方面的规定与流程。

检查安全制度

审查制度内容

6.2.2

安全制度实施

是否从正规渠道采购设备?

是否对采购设备进行测试?

设备出入是否经过授权?

审查执行记录

设备是否放置在安全区域?

设备使用是否经过授权?

是否采取了掉电保护措施?

UPS。

是否对处理敏感信息的设备进行电磁干扰?

是否采取措施监控设备运行状况?

发热、掉电等.

是否对设备进行定期维护?

是否保存设备维护记录?

审查维护记录

是否定期或不定期检查设备安全?

6.3

介质安全

6.3。

介质管理制度

是否制定了介质管理制度?

介质管理制度包含介质出入、使用、销毁等方面的规定与流程.

3。

制度实施

是否对介质出入执行访问控制?

介质包括纸介质、磁带、软盘、硬盘、U盘、磁卡、光盘等.

是否对介质的访问进行授权?

介质废弃时,是否销毁了敏感信息?

7安全开发管理

7。

开发过程

7.1.1

开发过程定义

是否定义一个标准的开发过程支持软件或系统的开发?

检查开发过程文档

7.1。

变更管理

是否建立变更流程?

检查变更流程

是否执行变更流程?

开发文档

是否提供标准的开发文档模板?

7。

开发过程安全

7.2.1

安全开发管理制度

是否建立安全开发管理制度?

描述为控制所开发软件或系统的安全而在组织、技术、人员以及其它方面采取的安全控制流程或措施?

检查安全开发管理制度

2.2

安全开发实施

是否进行开发培训?

是否进行风险评估?

是否进行设计审查?

是否具有缺陷报告流程?

是否记录每次缺陷纠正?

是否进行软件代码审查?

是否进行软件或系统安全测试?

是否进行过程文档审查?

是否对安全开发过程进行检查或审计?

交付和运行

7.3.1

交付流程

是否具有软件/系统交付流程?

7.3。

交付描述文档

是否具有交付描述文档?

内容包括:

版本、环境要求、模块等.

检查交付文档

交付完整性

是否采取措施保证交付软件或系统的不被篡改?

7.3。

缺省设置改变

软件或系统在安装运行后是否修改了缺省设置?

8运行管理

8。

日常操作与维护管理

8.1.1

制度与流程

是否建立日常运行操作制度与流程?

包括网络、主机、应用等方面的操作制度与流程.

检查各项制度、流程

8.1.2

职责

是否明确相关部门和人员的职责?

网络负责人、应用负责人。

审查制度

8.1.3

网络管理

网络是否划分安全域?

VLAN。

是否使用专业网管软件/硬件进行网络管理?

包括日常管理、网络监控、故障报警/排除等.

是否使用集中授权与管理平台管理网络设备?

是否在内网子域边界实施访问控制?

是否在内外网边界实施访问控制?

是否对远程接入进行接入控制?

生产网络与开发测试网络是否分离?

网络设备的接入与撤除是否经过授权?

审查变更记录

网络设备的软件是否定期或不定期打补丁或升级?

是否采取监控手段监控网络的性能?

监控内容包括:

网络流量、网络设备利用率等.

是否采取监控手段监控网络的安全?

定期扫描或实时监控?

是否记录管理及维护日志?

检查维护日志

是否定期或不定期审查管理及维护日志?

1.4

系统管理(含主机系统、重要服务器系统)

是否对系统帐号实行权限分离?

是否具有统一的系统帐号管理流程?

系统上所有软件安装是否经过授权?

是否对系统定期或不定期打补丁或升级?

是否记录管理及维护日志?

是否采取措施监控系统安全?

是否定期或不定期审查管理及维护日志?

应用管理

是否对应用帐号实行权限分离?