Windows注册表的攻击与防护Word文档格式.doc

《Windows注册表的攻击与防护Word文档格式.doc》由会员分享,可在线阅读,更多相关《Windows注册表的攻击与防护Word文档格式.doc(10页珍藏版)》请在冰豆网上搜索。

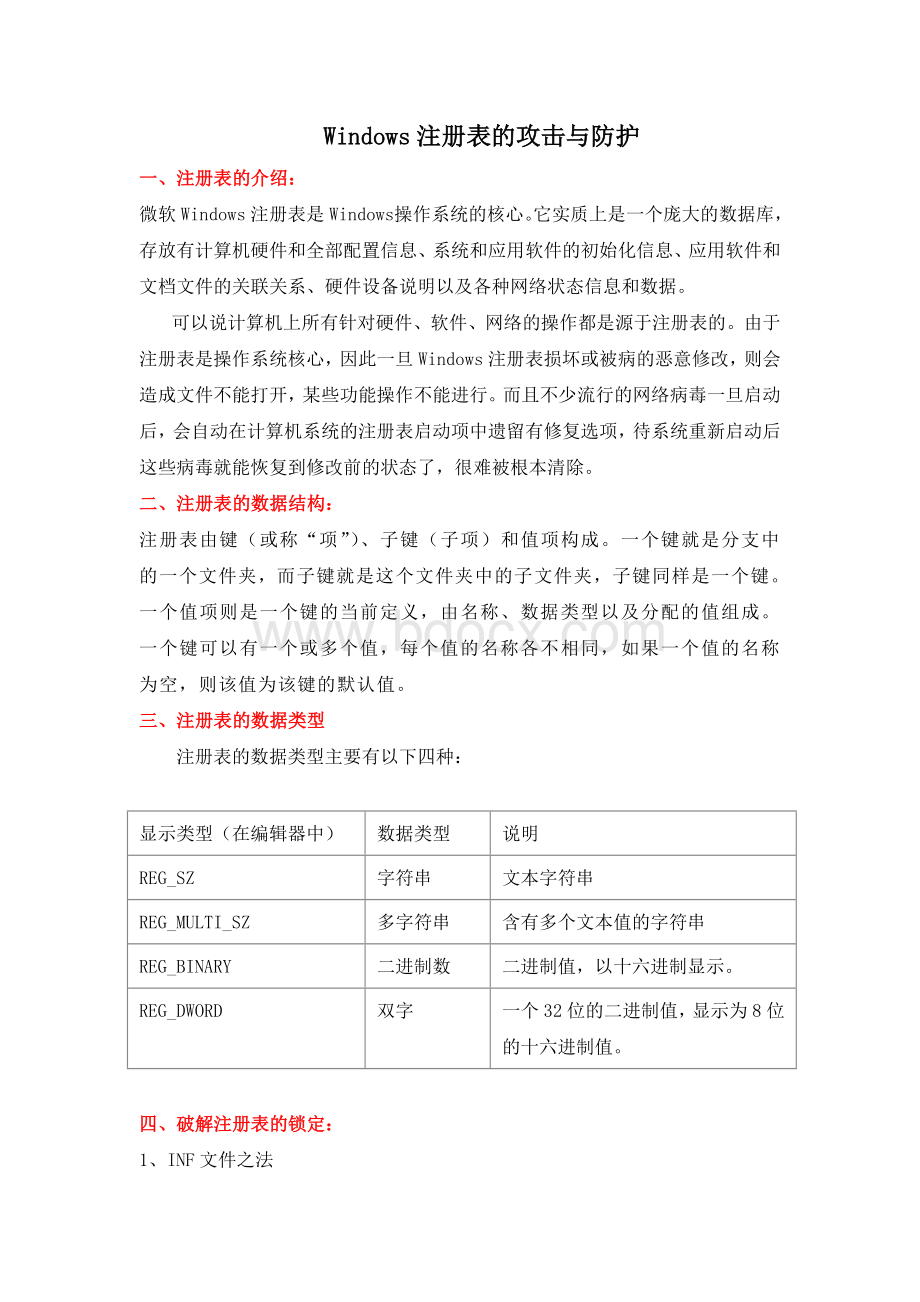

显示类型(在编辑器中)

数据类型

说明

REG_SZ

字符串

文本字符串

REG_MULTI_SZ

多字符串

含有多个文本值的字符串

REG_BINARY

二进制数

二进制值,以十六进制显示。

REG_DWORD

双字

一个32位的二进制值,显示为8位的十六进制值。

四、破解注册表的锁定:

1、INF文件之法

INF(设备信息文件)是微软公司为硬件设备制造商发布硬件设备驱动程序推出的一种文件格式。

在INF文件中包含了操作(如安装、卸载、驱动等)硬件设备的各种信息(或脚本),诸如显示器、打印机、Modem等设备的安装就是通过它来完成的。

所以,利用INF文件的命令也能解锁注册表编辑器。

具体的操作步骤如下:

(1)在“记事本”中输入以下语句,并保存为.inf文件:

[Version]

Signature="

$CHICAGO$"

[Defaultinstall]

DelReg=ClsReg

[ClsReg]

HKCU,Software\Microsoft\windows\currentwersion\policies\system,disablergeistrytools

(2)用鼠标右键单击该.inf文件;

在弹出的右键快捷菜单中,选择“安装”即可。

2、JS文件之法

JScript是一种解释型的、基于对象的脚本语言(ScriptingLanguage)。

用该语言编写的文件以.js作为文件名的扩展名。

.js文件既可以在网页中被调用,又可以像可执行程序那样直接双击运行。

利用JScript语言中的命令同样能解锁注册表编辑器,具体的操作步骤如下:

(1)在“记事本”中输入以下语句,并保存为.js文件:

varwshshell=wscript.createobject("

wscript.shell"

);

wshshell.regwrite

("

HKCU\\Software\\Microsoft\\windows\\currentwersion\\policies\\system\\disablergeistrytools"

o,"

reg_dword"

wshshell.regdelete

("

HKCU\\Software\\Microsoft\\windows\\currentwersion\\policies\\system\\"

(2)直接用鼠标双击该.js文件即可。

在输入语句时需注意:

“;

”符号表示一个命令的结束,必须放在命令行尾;

“//”后的文字只是起注释的作用,不会被执行;

注册表中的各分支项必须用“\”分隔。

3、组策略功能

Windows2000/XP/2003的用户可以利用系统中的“组策略”功能来解锁注册表编辑器。

具体的操作步骤如下:

(1)依次单击“开始” “运行”,在弹出的“运行”对话框的“打开”下拉文本框中输入命令“gpedit.msc”,然后单击“确定”按钮。

(2)在弹出的“组策略”窗口中,依次展开左侧子窗口中的“本地计算机策略”à

“用户配置”à

“管理模板”à

“系统”子选项。

(3)在右侧子窗口中,双击“阻止访问注册表编辑工具”项目。

在弹出的“属性”对话框的“设置”选项卡中选定“已禁用”单选项后,单击“确定”按钮即可。

这种方法实质上是通过将“Disableregistrytools”键直接删除来解锁注册表编辑器的。

此方法非常简单,不需记忆命令语句。

4、防病毒软件

现在的防病毒软件几乎都集成了修复注册表的功能模块,利用该功能模块就能解锁注册表编辑器。

360安全卫士、金山卫士都具有注册表的清理功能,而且清理之后也会自动备份,以便恢复.

五、注册表的权限

当你选中一个键值的时候,鼠标右键单击,可以看到“权限”选项,用鼠标分别单击各个用户组就可以看到不同的权限限制,如果你觉得某一个用户组的权利太高了,就可以在下方修改权限(注意:

必须赋予Administrators组用户完全权限,否则一旦你或相应的软件、驱动程序要修改注册表,但是由于所有的组用户都没有权限修改,所以你将不能够成功安装。

所以必须把完全权限赋予Administrators组用户(系统默认)。

六、注册表中五个根键值的作用:

1、HKEY_CLASSES_ROOT包含了所有应用程序运行时必需的信息:

在文件和应用程序之间所有的扩展名和关联;

所有的驱动程序名称;

类的ID数字(所要存取项的名字用数字来代替);

用于应用程序和文件的图标。

2、HKEY_CURRENT_USER包含着在HKEY_USERS安全辨别里列出的同样信息。

任何在HKEY_CURRENT_USER里的改动也都会立即HKEY_USERS改动。

所有当前的操作改变只是针对当前用户而改变,并不影响其他用户。

3、HKEY_LOCAL_MACHINE是一个显示控制系统和软件的处理键。

HKLM键保存着计算机的系统信息。

它包括网络和硬件上所有的软件设置。

(比如文件的位置,注册和未注册的状态,版本号等等)这些设置和用户无关,因为这些设置是针对使用这个系统的所有用户的。

4、HKEY_USERS仅包含了缺省用户设置和登陆用户的信息。

虽然它包含了所有独立用户的设置,但在用户未登陆网络时用户的设置是不可用的。

这些设置告诉系统哪些图标会被使用,什么组可用,哪个开始菜单可用,哪些颜色和字体可用,和控制面板上什么选项和设置可用。

5、HKEY_CURRENT_CONFIG是在HKEY_LOCAL_MACHINE中当前硬件配置信息的映射,包括了系统中现有的所有配置文件的细节。

七、Windows注册表的安全:

(1)备份整个注册表

单击“开始→运行”菜单项,在“运行”对话框中输入“Regedit”,单击“确定”按钮后打开注册表编辑器,如果要备份整个注册表,要选择注册表根目录(即“我的电脑”节点),然后单击鼠标右键,选择“导出”命令,打开“导出注册表文件”对话框,在“文件名”框中输入注册表文件的名称及保存的路径,单击“保存”按钮即可。

注册表备份文件扩展名为REG。

(2)注册表还原

在Windows图形界面下,可双击备份的REG文件即可将注册表还原至备份时的状态。

(3)口令设置

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesNetwork]下建立以下DWORD值,则相应的设置有效:

“HideSharePwds”=1(使用星号(*)隐藏共享口令)

“DisablePwdCaching”=1(禁用口令缓存;

注意!

请慎用此项设置,此时控制面板中的“密码”属性中无法更改密码,登录时该用户使用任何一个密码或不用密码就可以登录。

)

“AlphanumPwds”=1(使Windows口令必须为数字和字母)

“MinPwdLen”=n(设置Windows口令的最小长度,n大于等于0小于等于8)

(4)禁用注册表编辑器

[HKEY_USERS“用户名”SoftwareMicrosoftWindowsCurrentVersionPoliciesSystem]下如果有DWORD值“DisableRegstryTools”=1,则禁止该用户使用注册表编辑工具。

(5)禁用“MSDOS”方式、禁用单一模式的MSDOS应用程序

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPolicies]后,新建主键“WinOldApp”,在该子键下新建DWORD值“Disabled”=1,则该用户的“MSDOS”方式被禁止;

“WinOldApp”下如有DWORD值“NoRealMode”=1,则该用户单一模式的MSDOS应用程序被禁用。

(6)设置自启动的程序

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun]其下的字符串值表示通过注册表自启动的程序;

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce]其下的字符串值表示只自启动一次的程序

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunServices]其下的字符串值表示通过Windows注册表自启动的服务程序;

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunServicesOnce]其下的字符串值表示只启动一次的服务程序。

由此,我们可以看出上面所有的DWORD值,如果其值为“1”时表示该值有效,其值为“0”时表示该值无效;

我们可以通过改变DWORD值或删除该DWORD,来轻松地使相应的限制有效或无效。

(7)限制显示器属性

进入HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPolicies后,在子键“System”下新建以下DWORD值(=1时为有效):

NoDispAppearancePage隐藏显示属性中的“外观”属性页;

NoDispBackgroundPage隐藏显示属性中的“背景”属性页;

NoDispCPL禁止设置显示属性;

NoDispScrSavPage隐藏显示属性中的“屏幕保护”属性页;

NoDispSettingsPage隐藏显示属性中的“设置”属性页;

(8)限制开始菜单和桌面

1)开始菜单

如果在[HKEY_USERS“用户名”SoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer]下有DWORD值“NoRun”=1时,则该用户的开始菜单中的“运行”命令被禁止;

如果有DWORD值“NoSetFolders”=1时,则该用户的开始菜单中的“设置文件夹选项”命令被禁止;

如果有DWORD“NoSetTaskbar”=1时,则该用户的开始菜单中的“设置任务栏和开始菜单”命令被禁止;

如果有DWORD值“NoFind”=1时,则该用户的开始菜单中的“查找”命令被禁止;

如果有DWORD值“NoStartMenuSubFolders”=1,则该用户“开始”菜单中的