系统安全是入侵检测实习报告.docx

《系统安全是入侵检测实习报告.docx》由会员分享,可在线阅读,更多相关《系统安全是入侵检测实习报告.docx(27页珍藏版)》请在冰豆网上搜索。

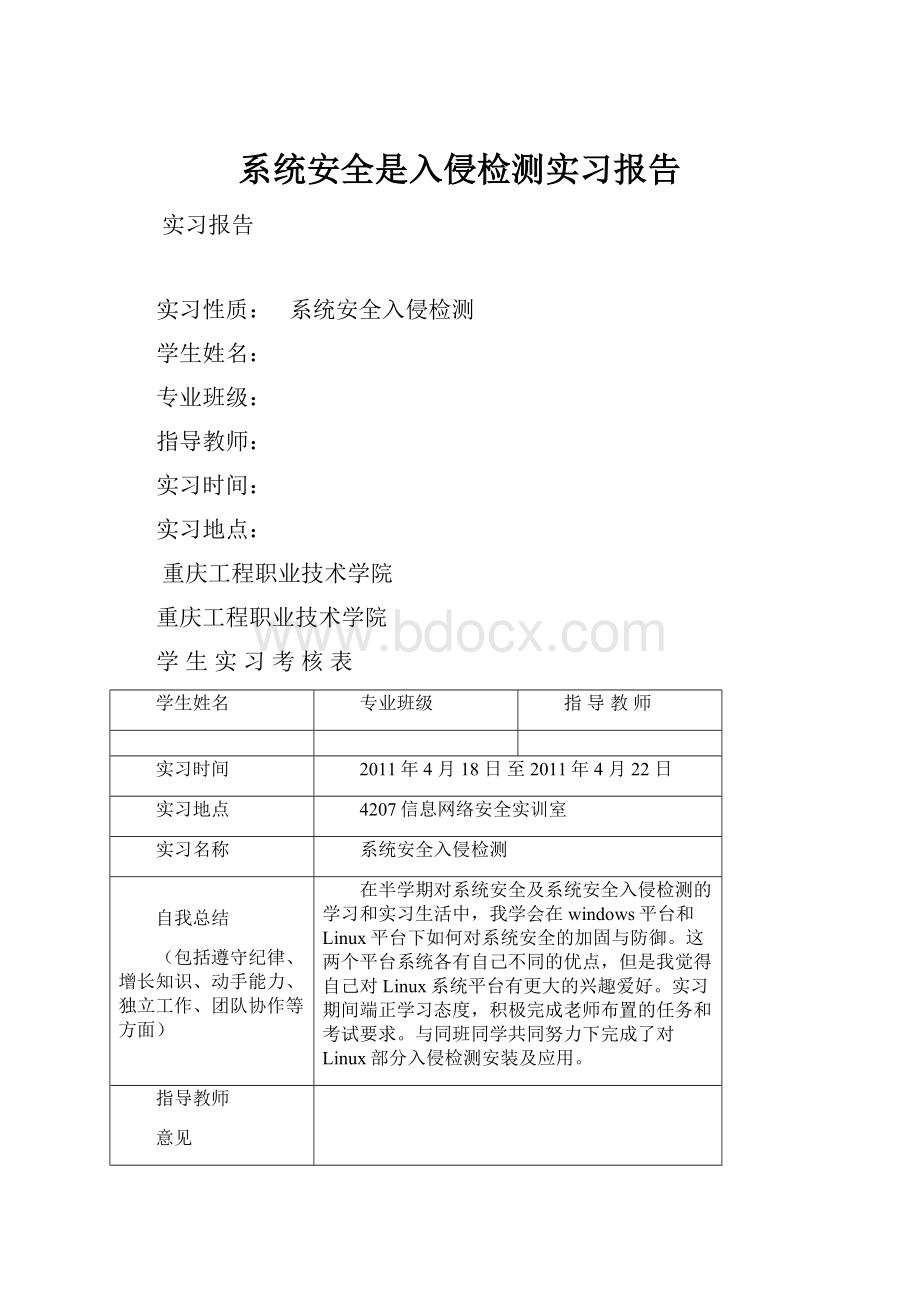

系统安全是入侵检测实习报告

实习报告

实习性质:

系统安全入侵检测

学生姓名:

专业班级:

指导教师:

实习时间:

实习地点:

重庆工程职业技术学院

重庆工程职业技术学院

学生实习考核表

学生姓名

专业班级

指导教师

实习时间

2011年4月18日至2011年4月22日

实习地点

4207信息网络安全实训室

实习名称

系统安全入侵检测

自我总结

(包括遵守纪律、增长知识、动手能力、独立工作、团队协作等方面)

在半学期对系统安全及系统安全入侵检测的学习和实习生活中,我学会在windows平台和Linux平台下如何对系统安全的加固与防御。

这两个平台系统各有自己不同的优点,但是我觉得自己对Linux系统平台有更大的兴趣爱好。

实习期间端正学习态度,积极完成老师布置的任务和考试要求。

与同班同学共同努力下完成了对Linux部分入侵检测安装及应用。

指导教师

意见

实习单位

意见并盖章

(院内实习由系签署)

考核等级

实习报告目录

一.Windows2000server……………………………………………………4

1.ARP欺骗……………………………………………………………………………………..4

2.注册表安全………………………………………………………………………………….4

3.IP安全策略………………………………………………………………………………….4

4.EFS加密文件破解………………………………………………………………………..4

二.Linux系统平台部分…………………………………………………….5

1.Samba服务器的缓冲区溢出………………………………………………….5

2.系统安全加固……………………………………………………………………..6

3.内核升级…………………………………………………………………………….7

4.Apache用户存取认证……………………………………………………………….7

三.系统入侵检测………………………………………………………………9

1.Snort-acid的安装及应用……………………………………………………………..9

2.Snortcenter安装及应用……………………………………………………………….11

3.Snort-inline安装及应用……………………………………………………………….13

4.Guardian的安装及配置……………………………………………………………….15

四.实习总结………………………………………………………………………17

1.实习总结……………………………………………………………………………………….17

任务一:

win2000Server

1.ARP欺骗:

目标主机:

172.17.2.99,利用arp监听该主机正在通讯的TCP协议21端口,要求获得该主机通讯的FTP帐号与密码,保存在嗅探软件的日志文件中。

(1)在正规的网站下载ARPsniffer软件,解压到指定的盘符。

(2)在运行中输入cmd命令打开字符操作界面,在运行软件之前要先查看一下这台机子的ARP表,里面有记录就运行arpsniffer软件。

(3):

按照正确的格式输入被欺骗的主机的ip地址,现在的目标主机是172.17.2.99,再输入服务器的ip地址,必须要在指定的盘符里建一个文本文件存放已获取的信息。

2.注册表安全:

任务:

winnt的默认共享关闭,IPC$的空连接关闭,本地安全策约密码最短期限2天;密码最长期限30天;启用密码必须符合复杂性要求;账户锁定时间20分钟;账户锁定阀值5次无效登陆;复位账户锁定计数器15分钟。

(1)开始”→“运行”输入“regedit”确定后,打开注册表编辑器,找到“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters”项,双击右侧窗口中的“AutoShareServer”项将键值由1改为0,这样就能关闭硬盘各分区的共享。

如果没有AutoShareServer项,可自己新建一个再改键值。

然后还是在这一窗口下再找到“AutoShareWks”项,也把键值由1改为0,关闭admin$共享。

最后到“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa”项处找到“restrictanonymous”,将键值设为1,关闭IPC$共享。

(2)打开控制面板的本地安全策略,分别在账户策略,账户锁定策略,审核策略,安全选项,去设置。

3.IP安全策约

任务:

利用IP安全策略关闭135,139,445端口,阻止ICMP包对本机进行的ping指令。

(1)打开控制面板的安全策略再在选中最后一项IP安全策略里面新建一个我的安全策略

(2)我的安全策略→添加(取消动态IP筛选器)→其它复选框都默认,直到安全规则向导,选择所有ICMP通讯量→添加→添加(源地址:

任何IP地址→目标地址:

我的IP地址→协议类型:

ICMP→确定)→关闭IP筛选器列表→下一步→编辑(下一步→筛选器操作名称:

阻止→筛选器操作常规选项:

阻止→下一步→完成)→筛选器操作:

阻止→下一步→完成(这是阻止ICMP包)。

(3)我的安全策略→添加→下一步→其它复选框默认,直到安全规则向导;点开所有ICMP通讯量→IP筛选器列表(名称:

135)→确定→选择135IP筛选器→编辑→添加(下一步→源地址:

任何IP地址→目标地址:

我的IP地址→选择协议类型:

TCP→IP协议端口:

到此端口:

135→下一步→完成)→关闭IP筛选器列表→在IP筛选器列表中选择135→下一步→筛选器操作:

阻止→下一步→完成(这个做的是利用IP完全策略关闭135端口;在关闭139和445端口时也是采用同样的办法,只需将“到此端口”改为你所想关闭的端口号就可以了,在涉及到输入名称时,只要不与前面的重复就可以了)。

4.EFS加密文件破解

任务:

用3389的终端登陆到172.17.2.99的计算机,用户名为iusr_1,密码77169,去

解d:

\esf\esf.txt的加密文件,把破解后的文件下载到自己的本地盘。

(1)连接到计算机:

首先在本机上正确安装EFS(在安装的过程当中需要注册,不注册有一些高级功能用不起),然后将安装好了的EFS软件共享出来,然后我们通过3389端口利用iuser_1登录到计算机上;由于d:

\esf\esf.txt这个文件是一个加密文件,所以我们普通用户进去之后无法查看这个文件,所以也就需要EFS软件来破解这个加密文件。

(2)EFS的使用:

通过特权进入到软件操作界面后,先扫描你需要破解文件的磁盘(例:

d:

\esf\esf.txt,我们就去扫描D:

就可以了);当文件被扫描出来了之后,我们就会看到加密后的文件,我们在选择我们需要破解的文件就可以了;当文件破解完毕之后,我们在通过共享的方式下载到我们的本地磁盘;这样我们EFS破解加密文件就算完成了。

Windows2000系统安全拓展:

局域网ARP欺骗的应对

一、故障现象及原因分析

情况一、当局域网内某台主机感染了ARP病毒时,会向本局域网内(指某一网段,比如:

10.10.75.0这一段)所有主机发送ARP欺骗攻击谎称自己是这个网端的网关设备,让原本流向网关的流量改道流向病毒主机,造成受害者不能正常上网。

情况二、局域网内有某些用户使用了ARP欺骗程序(如:

网络执法官,QQ盗号软件等)发送ARP欺骗数据包,致使被攻击的电脑出现突然不能上网,过一段时间又能上网,反复掉线的现象。

关于APR欺骗的具体原理请看我收集的资料ARP欺骗的原理

二、故障诊断

如果用户发现以上疑似情况,可以通过如下操作进行诊断:

点击“开始”按钮->选择“运行”->输入“arp–d”->点击“确定”按钮,然后重新尝试上网,如果能恢复正常,则说明此次掉线可能是受ARP欺骗所致。

注:

arp-d命令用于清除并重建本机arp表。

arp–d命令并不能抵御ARP欺骗,执行后仍有可能再次遭受ARP攻击。

三、故障处理

1、中毒者:

建议使用趋势科技SysClean工具或其他杀毒软件清除病毒。

2、被害者:

(1)绑定网关mac地址。

具体方法如下:

1)首先,获得路由器的内网的MAC地址(例如网关地址10.10.75.254的MAC地址为0022aa0022aa)。

2)编写一个批处理文件AntiArp.bat内容如下:

@echooffarp-darp-s10.10.75.25400-22-aa-00-22-aa 将文件中的网关IP地址和MAC地址更改为您自己的网关IP地址和MAC地址即可,计算机重新启动后需要重新进行绑定,因此我们可以将该批处理文件AntiArp.bat文件拖到“windows--开始--程序--启动”中。

这样开机时这个批处理就被执行了。

(2)使用ARP防火墙(例如AntiArp)软件抵御ARP攻击。

AntiArp软件会在提示框内出现病毒主机的MAC地址

任务二:

Linux平台部分

1.samba服务的缓冲区溢出

我们做这个samba溢出的时候是在windows2000的平台通过framework-3.4.1软件来实现的。

(1)先安装好framework-3.4.1软件

(2)在到开始→所有程序→附件→metaspoitFramework→Msfweb

(3)当弹出上面这个界面时,不要关闭这个对话框,在到IE当中输入

HTTP:

//127.0.0.1:

5555

(4)进入到了IE这个界面时,我们选择OS:

:

Linux→Sambatrans2openOverflow→linuxX86→Linuxia32bind→ADDR(我们需要攻击服务器的IP地址),PORT(我们需要自定义一个端口);其它选项都默认→Check→LaunchExploit→session1;到了这一步之后我们就可以进行相关的操作来破解ROOT用户的密码和给自己留一个后门,方便下一次进入。

(5)进行Root用户密码文件的下载:

uname–a→pwd→ls/usr/sbin/user*→cat/etc/passwd→/usr/sbin/useraddiusr_4→fingeriusr_4→passwdiusr_4(修改iusr_4用户的密码,在修改密码的过程当中需要重复输入两次新的密码);用iusr_4在SSH上登录进行相关操作:

whoami→w(当我们查看/etc/shadow我们会发现权限不够,我们就把密码文件下载到我们的本地磁盘在用John软件来对这个密码文件进行破解就可以了)

(6)生成字典:

在运用字典工具时,我们先要运行一下注册补丁,对这个字典工具进行注册;进入到了字典生成器我们在基本字符→数字(全选,由于我们已知密码的位数,到时再实际的运用当中还是需要参考实际情况)→生成字典(这里可以选择字典的生成位子与密码的位数,这里我们选择5位和8位)→生成字典

(7)John破解软件的使用:

先到运行→CMD→在转到我们John软件所存放的位置,如:

D:

\系统安全\linux\John171W\John1701\run→John-mmx(查看John破解软件的使用方法)→在再这个路径下去执行John-mmx–wordlist=c:

\dic.txt(字典的位置)D:

\系统安全\LINUX\11.txt(密码文件,当我们在运用John破解时可以只需要破解ROOT用户的密码文件,这样可以缩短破解);

运用D:

\系统安全\linux\John171W\John1701\run>john-mmxD:

\系统安全\Linux\11.txt可以查看你所破解密码的结果。

如图所示:

图2-1

2.系统安全加固:

(1):

首先去修改/etc/sshd/sshd_config文件(在文件37行的地方把permitrootloginyes前面加个#号屏蔽掉),root就不能通过ssh登录了。

(2):

需要修改/etc/login.defs文件(在文件19行的地方把pass_min_len5改为8)。

(3)修改/etc/host.conf文件用vi编辑进入后在文件的第2.3行处添加mution和nospooton两行。

(4):

禁止Ctrl+Alt+delete重新启动机器命令,首先要编辑/etc/inittab在32行处将Ca:

:

ctrlaltdel:

/sbin/shutdown–t3–rnow注释掉。

(5)编辑/etc/pam.d/su进入vim后把语句authrequried/lib/security/$isa/pam_wheel.souse.uid添加到第6行,并把这行注释掉。

把语句authrequired/lib/security/$isa/pam_wheel.sogroup=lcf添加到第7行。

图2-2限制su命令

3.对Linux主机打上系统补丁,更新系统内核,要求能在新内核下启动Linux系统

(1):

在指定的官方网站上去下载新的内核版本,在/usr/src的目录下解压内核

#tar-xvzf/software/linux-6.2.24.tar.gz

连接好以后进入新系统进行编译首先打开终端

#cd/usr/src/kernels/linux-2.6.24/

#makexconfig进行编译这时候会出现一个图形界面(如图1-7)在界面里LoadableModulesupport选项中,一定要选上“Moduleunloading”和在“Automatickernemoduleloading”这两项,Processortypeandfeatures中一定要选上“PreemptibleKernel”选项,内存选中4G的,DeviceDrivers——BlockDevices中一定要选上loopback和ramdisk的支持,DeviceDrivers——Multi-devicesupport(RAIDandLVM)”处要选上“devicemapper”;DeviceDrivers——Inputdevicesupport”处要选上“Keyboards”和“Mice”的支持(否则认不出键盘鼠标!

);DeviceDrivers——Graphicssupport”,要选上对framebuffer的支持;ALSA选项中要选上“OSSAPIemulation”选项(今后装声卡更方便);DeviceDrivers——USB部分全选;

Filesystem记住选,ext2,ext3,NTFS支持。

(2):

#make(编译终端)

#makemodules(差了这个模块编译,会造成系统没有模块5).

#makemodules_install(安装)

#makeinstall(这个过程是编译和安装内核的过程)

#vim/etc/grub.conf如果有了新的内核启动项就升级成功了。

#uname–a命令来查看新旧内核如图所示:

图2-3新旧内核的对比

(3):

进入新内核之后如果rpm命令不能用了就用#vim/etc/profile编辑文件在在文件的末尾加上几句(if[`uname-r`="2.6.0"];thenexportLD_ASSUME_KERNEL=2.2.5)就可以了。

4.apache用户取证

#mkdirpassword#cdpassword

#/usr/local/apache2/bin/htpasswd-cpasswdiusr_1

输入密码:

77169

#cd/home/bbs

#vim.htaccess

将下面的内容复制到文件中:

AuthName"刺刀论坛"

AuthTypeBasic

AuthUserFile"/password/passwd"

requireuseriusr_1

保存退出

#cd/usr/local/apache2/conf

#vimhttpd.conf

在最后一行加上

Aliasbbs/home/bbs/www

OptionsFollowSymlinks

AllowOverrideALL

保存退出

cdextra

vimhttpd-userdir.conf

修改地方UserDirwww

重启apache

apache-ssl的安装

安装openssl

#tar-zxvfopenssl-0.9.8g.tar.gz#cdopenssl-0.9.8g

#./config#make#makeinstall

安装http

#tarzxvfhttpd-2.2.3.tar.gz

#./configure--prefix=/usr/local/apache2\

--enable-so\

--enable-ssl=static\

--with-ssl=/usr/local/ssl\

--enable-mods-shared=all\

#make#makeinstall

产生CA证书

为你的Apache创建一个RSA私用密钥

#cd/#mkdirkey#cdkey

#/usr/local/ssl/bin/opensslgenrsa-des3-outserver.key1024

输入密码

生成证书签署请求CSR

#/usr/local/ssl/bin/opensslreq-new-keyserver.key-outserver.csr

填写以下内容

CountryName:

两个字母的国家代号

StateorProvinceName:

省份名称

LocalityName:

城市名称

OrganizationName:

公司名称

OrganizationalUnitName:

部门名称

CommonName:

你的姓名

EmailAddress:

地址

生成证书CRT文件

/usr/local/ssl/bin/opensslx509-days365-req-inserver.csr-signkeyserver.key-outserver.crt

输入前面你输入的密码

#cd/usr/local/apache2/conf#cp/key/*.

#vimhttpd.conf

需要编辑的内容:

取消这一行前面的#

Includeconf/extra/httpd-ssl.conf

保存退出

#cdextra

vimhttpd-ssl.conf

需要编辑的内容:

SSLCertificateFile/usr/local/apache2/conf/server.crt

SSLCertificateKeyFile/usr/local/apache2/conf/server.key

重启apache服务

#cd/usr/local/apache2/bin

#./apachectlrestart

启动完成后用端口扫描软件扫面80和443端口,如图所示:

图2-4

任务三.入侵检测(Linux平台)

1.Snort+acid的安装和应用:

#cd/software/snort#ls#tar–xvzflibpcap-0.9.4.tar.gz

#cdlibpcap-0.9.4#./configure#make

#makeinstall#tar–xvzfpcre-7.2.tar.gz#cdpre-7.2

#./configure#make#makeinstall

#tar–xvzfsnort-2.4.4.tar.gz#cdsnort-2.4.4#ls

#./configure–with-mysql=/usr/local/mysql#make#makeinstall

#cd/etc#mkdirsnort#cdsnort#ls#pwd

#tar–xvzf/software/snort/snortrules-snapshot-2.4.tar.gz#ls

#cd/software/snort/snort-2.4.4#ls#cdschemas#ls

#cd..#ls#cdetc#ls#cp*.conf/etc/snort/.

#cp*.config/etc/snort/.

#cp*.map/etc/snort/.#cpgenerators/etc/snort/.#snort-?

(出错:

libmysqlclient.so.15)#cd/etc#vimld.so.conf

添加共享调用:

/usr/local/mysql/lib/mysql

/usr/local/lib#ldconfig

#snort-?

(有帮助可执行)#cd/etc#cdsnort/#ls

#vimsnort.conf转到目录:

(:

/RULE_PATH)

修改为:

varRule_path/etc/snort/rules转到587行处:

添加

outputdatabase:

log,mysql,user=rootdbname=snort_loghost=localhost

outputdatabase:

alert,mysql,user=rootdbname=snort_alerthost=localhost

安装数据表:

#cd/software/snort/snort-2.4.4#ls#cdschemas/

#ls#/usr/local/mysql/bin/mysql–uroot#/usr/local/mysql/bin/mysql–uroot安装配置接口:

#cd/home#ls#tar–xvzf/software/snort/jpgraph-2.1.1.tar.gz

#ls#mvjpgraph-2.1.1jpgraph#tar–xvzf/software/snort/adodb480.tar.gz

#ls

2.#tar–xvzf/software/snort/ac-0.9.6b23.tar.gz#ls

#cdacid#vimacid_conf.php找到12行处:

修改为$DBlib_path=“/home/adob”转到32行处修改为:

$alert_dbname=“snort_alert”,

#$alert_password=“mypassword”

转到39行处:

$arhcive_dbname=“snort_log”

#$archiv