漏洞说明写渗透测试报告必备.docx

《漏洞说明写渗透测试报告必备.docx》由会员分享,可在线阅读,更多相关《漏洞说明写渗透测试报告必备.docx(10页珍藏版)》请在冰豆网上搜索。

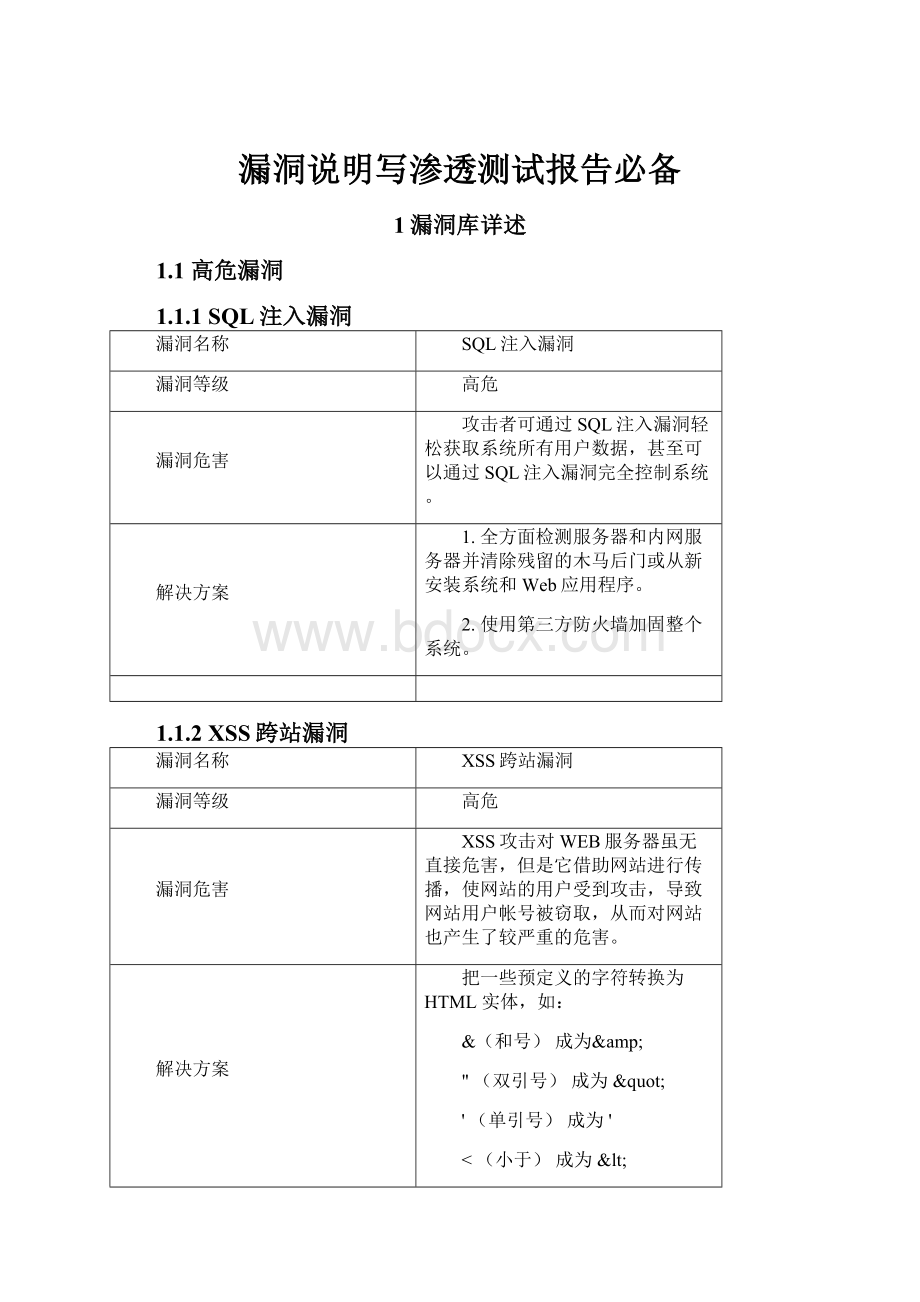

漏洞说明写渗透测试报告必备

1漏洞库详述

1.1高危漏洞

1.1.1SQL注入漏洞

漏洞名称

SQL注入漏洞

漏洞等级

高危

漏洞危害

攻击者可通过SQL注入漏洞轻松获取系统所有用户数据,甚至可以通过SQL注入漏洞完全控制系统。

解决方案

1.全方面检测服务器和内网服务器并清除残留的木马后门或从新安装系统和Web应用程序。

2.使用第三方防火墙加固整个系统。

1.1.2XSS跨站漏洞

漏洞名称

XSS跨站漏洞

漏洞等级

高危

漏洞危害

XSS攻击对WEB服务器虽无直接危害,但是它借助网站进行传播,使网站的用户受到攻击,导致网站用户帐号被窃取,从而对网站也产生了较严重的危害。

解决方案

把一些预定义的字符转换为HTML实体,如:

&(和号)成为&

"(双引号)成为"

'(单引号)成为'

<(小于)成为<

>(大于)成为>

1.1.3文件上传漏洞

漏洞名称

文件上传漏洞

漏洞等级

高危

漏洞危害

攻击者可通过文件上传漏洞,上传木马文件至服务器,直接影响到网站,用户数据。

解决方案

1.对文件扩展名做白名单

2.对文件进行重命名操作

3.使用单独图片服务器

1.1.4命令执行漏洞

漏洞名称

命令执行漏洞

漏洞等级

高危

漏洞危害

攻击者利用此漏洞,可以直接执行系统命令,存在此漏洞的主机,已经是攻击者的后花园。

比如著名的Struts2命令执行漏洞。

解决方案

1.尽量不使用命令执行函数

2.限制用户执行命令权限

1.1.5文件包含漏洞

漏洞名称

文件包含漏洞

漏洞等级

高危

漏洞危害

文件包含可以将图片,文本文件当做网页木马文件来运行。

解决方案

文件包含漏洞又分为本地包含漏洞和远程包含漏洞,一般只出现在PHP系统中,将被包含文件写为固定格式,不要试图用变量去包含,一般即可解决包含漏洞。

1.1.6WebDAV漏洞

漏洞名称

WebDAV漏洞

漏洞等级

高危

漏洞危害

攻击者可以通过WebDAV漏洞直接上传网页木马到服务器。

解决方案

取消IISWebDAV的扩展支持。

1.1.7任意文件下载

漏洞名称

任意文件下载

漏洞等级

高危

漏洞危害

攻击者可通过此漏洞下载服务器任意文件,包括数据库密码配置文件。

解决方案

此类问题属于逻辑漏洞,可将允许下载的文件限制的某个目录中。

1.1.8编辑器漏洞

漏洞名称

编辑器漏洞

漏洞等级

高危

漏洞危害

攻击者可通过此漏洞上传木马文件到服务器。

解决方案

此类问题属于插件文件上传漏洞,解决方案请参见文件上传漏洞。

1.1.9敏感文件泄露

漏洞名称

敏感文件泄露

漏洞等级

高危

漏洞危害

敏感文件泄露是高危漏洞之一,敏感文件包括数据库配置信息,网站后台路径,物理路径泄露等,此漏洞可以帮助攻击者进一步攻击,敞开系统的大门。

解决方案

1、使用非常规的文件名称。

2、特定的文件设置合理的权限。

3、删除一些不需要的敏感文件。

1.1.10CSRF漏洞

漏洞名称

CSRF漏洞

漏洞等级

高危

漏洞危害

CSRF(Cross-siterequestforgery)跨站请求伪造,攻击方式比较隐秘,通过CSRF漏洞攻击者完全可以盗取用户财产,会话等信息。

完全公职当前用户。

解决方案

1、在敏感操作时添加二次认证措施(推荐)。

2、使用验证码手段。

1.1.11解析漏洞

漏洞名称

解析漏洞

漏洞等级

高危

漏洞危害

解析漏洞一般与文件上传漏洞相配合,通过配合可以直接拿到网站系统权限。

解决方案

升级Web容器。

1.1.12逻辑漏洞

漏洞名称

逻辑漏洞

漏洞等级

高危

漏洞危害

逻辑漏洞与普通的Web层次的漏洞不一,逻辑漏洞属于程序员代码编写问题,此类漏洞的危害是巨大的,通过此类漏洞可以修改任意用户密码,盗取用户数据等。

解决方案

代码逻辑升级。

1.1.13历史遗留后门

漏洞名称

历史遗留后门

漏洞等级

高危

漏洞危害

历史遗留后门代表此系统已经被攻击者入侵,并留下后门方便下次入侵。

解决方案

删除后门文件。

1.1.14远程部署漏洞

漏洞名称

远程部署漏洞

漏洞等级

高危

漏洞危害

远程部署漏洞属于服务器中间件配置问题,攻击者可通过远程部署漏洞获取系统权限,远程部署漏洞经常出现在Tomcat,JBoos,WebLogic等Web容器之上。

解决方案

重新配置Web容器。

1.1.15系统弱口令

漏洞名称

远程部署漏洞

漏洞等级

高危

漏洞危害

攻击者可以通过系统弱口令轻易进入任意系统,严格意义上来讲并不是程序代码的问题,而是管理人员的安全意识较低。

解决方案

加强密码措施。

1.2中危漏洞

1.2.1列目录漏洞

漏洞名称

列目录漏洞

漏洞等级

中危

漏洞危害

攻击者可通过列目录漏洞轻松发现网站敏感文件。

解决方案

关闭Web容器(如IIS/Apache等)的目录浏览功能:

IIS中关闭目录浏览功能:

在IIS的网站属性中,勾去“目录浏览”选项,重启IIS。

Apache中关闭目录浏览功能:

打开Apache配置文件httpd.conf,查找”OptionsIndexesFollowSymLinks”,修改为“Options-Indexes”(减号表示取消),保存退出,重启Apache。

1.2.2CGI信息泄露漏洞

漏洞名称

CGI信息泄露漏洞

漏洞等级

中危

漏洞危害

该信息泄露会暴露服务器的敏感信息,使攻击者能够通过泄露的信息进行进一步入侵。

解决方案

升级到最新版本

1.2.3IIS短文件名信息泄露漏洞

漏洞名称

IIS短文件名信息泄露漏洞

漏洞等级

中危

漏洞危害

攻击者可以利用“~”字符猜解或遍历服务器中的文件名,或对IIS服务器中的.NetFramework进行拒绝服务攻击。

解决方案

如果你的web环境不需要的支持你可以进入Internet信息服务(IIS)管理器---Web服务扩展-ASP.NET选择禁止此功能。

升级netframework至4.0以上版本.

1.2.4服务器环境探针

漏洞名称

服务器环境探针文件

漏洞等级

中危

漏洞危害

该信息会导致网站的大量架构信息泄露,有助于攻击者更全面了解网站的架构,为攻击者入侵网站提供帮助。

解决方案

删除检测出的服务器环境探针文件。

1.25日志信息文件

漏洞名称

日志信息文件

漏洞等级

中危

漏洞危害

该文件包含的错误信息会导致网站的一些架构信息泄露,该信息有助于攻击者更全面了解网站的架构,为攻击者入侵网站提供帮助。

解决方案

删除检测出的日志信息文件。

1.2.6JSP示例文件

漏洞名称

JSP示例文件

漏洞等级

中危

漏洞危害

该文件的弱口令会导致网站的大量架构信息泄露,该信息有助于攻击者更全面了解网站的架构,为攻击者入侵网站提供帮助。

解决方案

删除检测出的JSP示例文件。

1.3低危漏洞

1.3.1网站程序调试信息

漏洞名称

网站程序调试信息

漏洞等级

低危

漏洞危害

页面上存在数据库信息,例如数据库名、数据库管理员名,该信息有助于攻击者更全面了解网站的架构,降低攻击难度。

解决方案

关闭网站程序的调试机制,这个机制经常被用于网站的测试调试,该机制能显示出很详细的网站报错信息。

1.3.2后台登陆地址

漏洞名称

后台登陆地址

漏洞等级

低危

漏洞危害

攻击者经常使用这个地址进行网站的后台登陆,比如弱密码、表单绕过、暴力破解等,从而得到网站的权限。

解决方案

将后台登录地址隐藏,改个不容易猜到的路径。

配置好后台登录地址的访问权限,比如只允许某个IP或IP段的用户访问。

1.3.3服务端统计信息

漏洞名称

服务端统计信息文件

漏洞等级

低危

漏洞危害

该文件会导致网站的一些架构信息泄露,有助于攻击者更全面了解网站的架构,为攻击者入侵网站提供帮助。

解决方案

删除检测出的服务端统计信息文件。

1.3.4敏感目录

漏洞名称

敏感目录

漏洞等级

低危

漏洞危害

该信息有助于攻击者更全面了解网站的架构,为攻击者入侵网站提供帮助。

解决方案

这些目录经常用于存放敏感的文件,可以考虑从网站目录中分离出,或改个不易猜测到的路径,并配置好访问权限。

1.3.5内容泄露漏洞

漏洞名称

内容泄露漏洞

漏洞等级

低危

漏洞危害

内网ip泄露:

可能会使攻击者渗透进入内网产生更大危害。

数据库信息泄露:

让攻击者知道数据库类型,会降低攻击难度。

绝对路径泄露:

某些攻击手段依赖网站的绝对路径,比如用SQL注入写webshell。

电子邮件泄露:

邮件泄露可能会被垃圾邮件骚扰,还可能被攻击者利用社会工程学手段获取更多信息,扩大危害。

解决方案

对数据库连接信息进行加密;

绝对路径泄露:

由WEB应用程序实现自己的错误处理/管理系统;

PHP修改php.inidisplay_errors=On改为:

display_errors=Off;

修改httpd.confapache2.conf中行:

php_flagdisplay_errors为Off;

电子邮件服务器设置反垃圾邮件检测,对垃圾邮件进行过滤;

电子邮箱密码使用复杂密码,不定时更新!