计算机试题集.docx

《计算机试题集.docx》由会员分享,可在线阅读,更多相关《计算机试题集.docx(75页珍藏版)》请在冰豆网上搜索。

计算机试题集

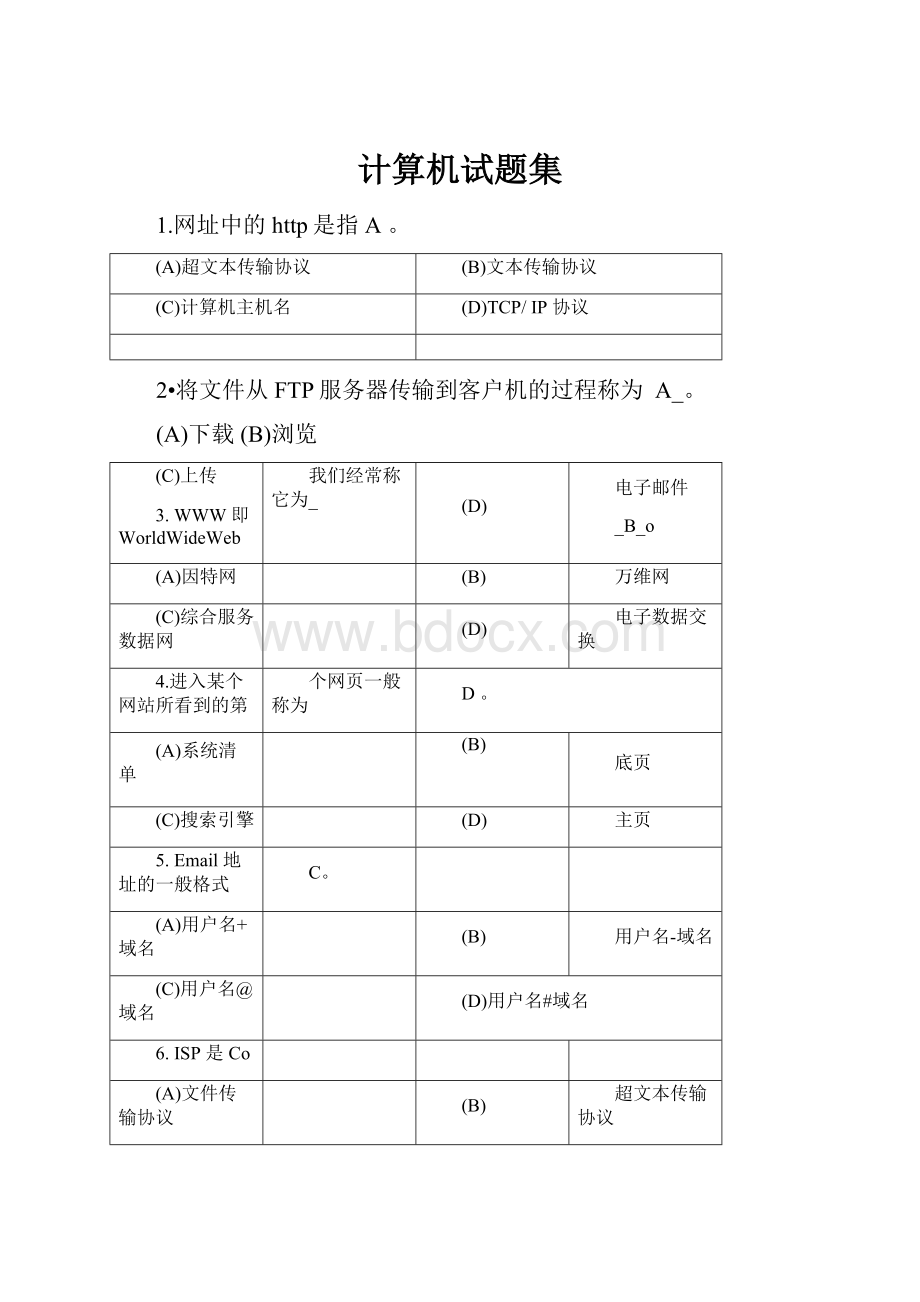

1.网址中的http是指A。

(A)超文本传输协议

(B)文本传输协议

(C)计算机主机名

(D)TCP/IP协议

2•将文件从FTP服务器传输到客户机的过程称为A_。

(A)下载(B)浏览

(C)上传

3.WWW即WorldWideWeb

我们经常称它为_

(D)

电子邮件

_B_o

(A)因特网

(B)

万维网

(C)综合服务数据网

(D)

电子数据交换

4.进入某个网站所看到的第

个网页一般称为

D。

(A)系统清单

(B)

底页

(C)搜索引擎

(D)

主页

5.Email地址的一般格式

C。

(A)用户名+域名

(B)

用户名-域名

(C)用户名@域名

(D)用户名#域名

6.ISP是Co

(A)文件传输协议

(B)

超文本传输协议

(C)\ternet服务供应商

(D)Internet连接协议

7.利用FTP功能在网上

C。

(A)只能传输文本文件

(B)

只能传输二进制码格式的文件

(C)可以传输任何类型的文件(D)传输直接从键盘上输入的数据,不是文件

8.统一资源定位器的英文缩写是C_。

(A)http

(B)

WWW

(C)URL

(D)

-

I

FTP

9.要想在OutlookExpress中通过Internet收发电子邮件,需要做些准备工作,其中不

需要做的工作是D。

(A)在OutlookExpress

中设置电子邮件账

(B)

申请自己的电子邮箱

号

(C)将本地计算机与Internet网连接

(D)

启动Telnet远程登录到对方主机

10.在我国,Internet

是指B。

(A)邮电通信网

(B)

互联网

(C)数据通信网

(D)局域网

11.计算机病毒是一种C。

(A)微生物感染

(B)化学感染

(C)特制的具有破坏性的程序

(D)幻觉

12.下列说法中错误的是_D.

(A)计算机病毒是一种程序

(B)

计算机病毒具有潜伏性

(C)计算机病毒是通过运行外来程序传染的

(D)

用防病毒卡和查病毒软件能确保微机不受病毒危害

13.计算机病毒是一种__B_O

(A)幻觉

(B)程序

(C)生物体

(D)

化学物

14.__B_是计算机感染病毒的可能途径。

(A)从键盘输入统计数据

(B)

运行外来程序

(C)U盘表面不清洁

(D)机房电源不稳定

15.计算机病毒对于操作计算机的人_C__。

(A)只会感染,不会致病=(B)会感染致病,但无严重危害

(C)不会感染(D)产生的作用尚不清楚

16.文件型病毒传染的对象主要是_C一类文件。

(A)DBF

(B)

DOC

(C)COM和EXE

17.计算机病毒的特点具有_A__o

(D)

EXE和DOC

(A)传播性,潜伏性,破坏性

(B)

传播性,破坏性,易读性

(C)潜伏性,破坏性,易读性

1|_

18.计算机病毒是一种C。

(D)

传播性,潜伏性,安全性

厂・・『■■■・■■■・・・■・・—・・・■・・"・・■・・■

(A)生物病菌

(B)

生物病毒

(C)计算机程序||

19.计算机病毒除具有破坏性、潜伏性和激发性外

(D)有害的言论文档

,还有一个最明显的特性是C

(A)隐蔽性

(B)

自由性

(C)传染性|

20.计算机病毒的主要特点是B

(D)

危险性

(A)人为制造,手段隐蔽

(B)

破坏性和传染性

(C)可以长期潜伏,不易发现

(D)

危害严重,影响面广

21.计算机病毒是一种C

(A)特殊的计算机部件

(B)

游戏软件

(C)人为编制的特殊程序

(D)

能传染的生物病毒

22.下列关于计算机病毒的四条叙述中,有错误的一条是:

A

(A)计算机病毒是一个标记或一个命令(B)计算机病毒是人为制造的一种程序

■■am■■■■■■■■■■■■■vb■u・■■■■ua■・■■■・atiM・・f・■・”■・■・・e^b■・■■:

・■^Hia■■■■■an■■■■■■■b»■■■■■■b

(C)计算机病毒是一种通过磁盘、网络等媒介(D)计算机病毒是能够实现自身复制,并借助

传播、扩散,并能传染其它程序的程序ii一定的媒体存在的具有潜伏性、传染性和

ij破坏性的程序

23.下列叙述中,哪一条是正确的A

(A)反病毒软件通常滞后于计算机新病毒的Hi

(B)反病毒软件总是超前于病毒的出现,它可

以查、杀任何种类的病毒

出现

(C)感染过计算机病毒的计算机具有对该病

毒的免疫性

(D)计算机病毒会危害计算机用户的健康

24.下面关于计算机病毒描述正确的有D

(A)计算机病毒是程序,计算机感染病毒后,可以找出所有的病毒程序,进而完全清除它

(B)只要计算机系统能够使用,就说明没有被

病毒感染

(C)只要计算机系统的工作不正常,一定是被

病毒感染了

■.L-

(D)

优盘写保护后,使用时一般不会被感染上

病毒

25.下列选项中,不属于计算机病毒特征的是:

D

(A)破坏性

(B)潜伏性

(C)传染性

(D)免疫性

26.下列有关计算机病毒的说法中,是错误的。

B

(A)网上下载的无法验证发行者的软件常常是计算机病毒的载体

(B)

用杀毒软件将一个U盘杀毒之后,该U盘

一定没有计算机病毒了

(C)尽量做到专机专用或安装正版软件,是预防计算机病毒的有效措施

(D)计算机病毒在某些条件下被激活之后,才开始起干扰和破坏作用

27.计算机病毒是D

(A)一种令人生畏的传染病

(B)一种使硬盘无法工作的细菌

(C)一种可治的病毒性疾病

(D)一种使计算机无法正常工作的破坏性程序

(A)检查计算机是否染有病毒,消除已感染的任何病毒

(B)

杜绝病毒对计算机的感染

(C)查出计算机已感染的任何病毒,消除其中

(D)

检查计算机是否染有病毒,消除已感染的

的一部分

部分病毒

29.下面哪个渠道不是计算机病毒传染的渠道

?

C

(A)硬盘

(B)j计算机网络

(C)操作员身体感冒

(D)光盘

30.下列哪一个不是计算机病毒具有的特性?

C

(A)传染性

(B)潜伏性

(C)自我复制

(D)自行消失

31.下面哪种行为不属于计算机犯罪?

A

(A)下载共享软件

(B)利用计算机网络窃取国家机密

11

(C)盗取他人信用卡密码

(D)传播复制色情内容

32.下面哪种网站是安全的?

B

(B)

(A)挂马网站

(C)钓鱼网站

游戏网站

(D)流氓网站

33.一般说来,下面哪种方式传播病毒速度最快?

B

(B)

(A)优盘

(C)光盘

计算机网络

(D)硬盘

34.按照病毒的破坏性,可以把病毒分为恶性病毒、极恶性病毒、灾难性病毒及(A)。

(A)■生病毒||

(B)引导区病毒

(C)磁碟机病毒

(D)宏病毒

35.下面哪种手段不属于计算机安全措施?

D

(A)安全使用与管理密码(B)合适地安排文件在计算机上的存储、容灾

「|备份

(C)数字签名与数字证书(D)经常清洁屏幕,给计算机喷消毒剂

36.下面哪种恶意程序对网络威胁不大?

D

(A)计算机病毒

(B)

蠕虫病毒

(C)特洛伊木马

(D)

死循环脚本

(A)抵挡网络入侵和攻击

(B)提供灵活的访问控制

(C)防止信息泄露

(D)

自动计算

38.下面哪种软件不是杀病毒软件?

C

(A)KV

(B)NortonAntiVirus

■

(C)WinRAR

(D)金山毒霸

39.下面哪种软件是杀病毒软件?

A

(A)瑞星

(B)Photoshop

(C)WinRAR

(D)FoxMail

40.计算机病毒的主要危害有

A

(A)干扰计算机的正常运行

i(b)影响操作者的健康

(C)损坏计算机的外观(D)破坏计算机的硬件

41.计算机病毒是指C

(A)带细菌的磁盘

(B)

已损坏的磁盘

(C)具有破坏性的特制程序

42.思维导图的作用不是D。

(D)

被破坏的程序

(A)计划,项目管理,记忆,笔记,写报告

(B)

(D)

A

■***JIM'li—f

画流程图

(C)思考,集中注意力

43.在Raptor流程图中必须具有的部件是

88■一

运行程序

。

(A)[Start]和[End]

(B)

[Input]和[Output]

(C)[Output]

44.为解决问题而米用的方法和DI

(D[End]

■

就是算法。

(A)过程

(B)

代码

(C)语言

A的实现。

45.从计算机完成任务的角度,一个计算机程序就是与其兼容的

(B)

(A)

(C)语言

代码

(D)过程

(A)过程

(B)代码

(C)语言

(D)方法

46.相对于硬件,计算机软件就是算法及实现算法的计算机

B

O

47.算法有三种结构,也是程序的三种逻辑结构,它们是B

(A)顺序、条件、分支

(B)顺序、分支、循环

(C)顺序、条件、递归

(D)

顺序、分支、迭代

48.计算n!

的算法可以使用A

(A):

递归

(B)

迭代

(C)排序

(D)

_______

49.在一组已经排序好的数据中确定某一个数据个位置,最佳算法是D

(A)递归查找

(B)迭代查找

(C)顺序查找

(卩折半查找

11

50.A是算法的自我调用。

(A)递归

(B)迭代

(C)排序

(D)查找

51.计算思维的本质是对求解问题的抽象和实现问题处理的C

(A)高精度

(B)

高速度

(C)自动化

(D)

程序化

52.B是计算机感染病毒的可能途径。

(A)从键盘输入统计数据(B)运行外来程序

(C)U盘表面不清洁(D)机房电源不稳定

53.以下不是算法的特征的是D

(A)确定性

(B)有穷性

1

(C)可行性

(D)数值性

54.以下不能表示算法的是___B

(A)Word软件

r

(B)[Excel软件

(C)Raptor软件

(D)Freemind软件

55.算法可以有0〜n(n为正整数)个输入,有_C个输出。

(A)0

r

(B)

1

(C)1〜n

(D)

2〜n

56.利用FreeMind软件画思维导图不可以

D

。

(A)在节点上添加图标

(B)在节点上插入表格

(C)在节点上添加超链接

(D)在节点上添加视频

57.在一组无序的数据中确定某一个数据的位置,只能使用__B算法。

(A)递归查找

(B)顺序查找

(C)折半查找

(D)迭代查找

58.利用Raptor软件可以A。

(A)绘制算法的流程图(B)制作表格

■I

(C)制作演示文稿|(D)执行命令行

59.算法的时间复杂度是指B。

(A)执行算法程序所需的时间(B)算法执行过程中所需要的基本运算次数

ii

(C)算法程序中的指令条数(D)算法程序的长度

60.n个数据最少需要比较C次就可以求出这n个数据中的最大值,

厂…—■■厂

(A)n*(n-1)(B)n

(C)n-1(D)n*n

61.n个数据至少需要D趟冒泡排序才能完成排序操作。

(A)n*(n-1)(B)n*n

(C)n(D)n-1

62.关于程序中的变量,下面说法中错误的是:

B。

(A)一旦将数据存入某变量,读取变量中的值,(B)一旦将数据存入某变量,以后就不能将新不会改变变量的内容的数据存入该变量

..i^n■■van!

・・■・・■・■■■■an■aea■■■■aa■■■■■■■■»■mb■■■■■■■■■■■■・■■・■■■■an■an■■■■■■■■an■■■■■■■■anan■

(C)一旦将数据存入某变量,以后可以将新的(D)—旦将数据存入某变量,只要不把新的数

数据存入该变量据存入,变量的内容不会改变

63.下面属于逻辑运算符的是___A。

(A)or(B)False

(C)Yes(D)!

=

64.鸡、兔共笼问题,有腿共100条,问鸡、兔各有多少只(鸡、兔至少一只)?

下面鸡

和兔只数最合理的范围是C。

(范围确定了循环的起始值和终止值)

(A)鸡:

1到50,兔:

1至U25(B)鸡:

1到48,兔:

1至U25

"1■""""""I

(C)鸡:

2到48,兔:

1到24(D)鸡:

2到48,兔:

1到25

65.信息安全的目标是保护信息的机密性、完整性、可用性、可识别性和B。

(A)真实性(B)不可否认性

(C)连续性(D)独立性

66.攻击信息安全的基本手段有合法搜集泄露的信息、寻找漏洞入侵、欺骗和C

(A)伏击

(B)植入木马

(C)窃听

(D)偷拍输入密码过程

67.将被传输的数据转换成表面看起来杂乱无章的数据,合法的接收者通过逆变换可以恢

复成原来的数据,而非法窃取得到的则是毫无意义的数据,这是D。

(A)访问控制

(B)防火墙

(C)入侵检测

68.某个系统使用

(D)数据加密

6位数字密码,则密码变化的组合数是

D。

(A)60

(B)26的6次方

(C)6的10次方

(D)|0的6次方

69.设置在被保护的内部网络和外部网络之间的软件和硬件设备的组合,对内网和外网之

间的通信进行控制的设备是

A

。

(A)防火墙

=(B)访问控制

(C)数据加密

(D)病毒实时监控

70.现在管理规范、注重安全的软件发行商的程序都会附上其数字签名,若系统在运行程

序前能校验出其数字签名有效并显示其发行商,则以下说法错误的是A

(A)

该程序肯定不属流氓软件

(B)该程序从发行商到用户的过程中没有感染

过病毒

(C)

该程序从发行商到用户的过程中没有被附加木马

(D)该程序从发行商到用户的过程中没有发生任何改变,若有问题,则肯定是发行商的责任

71.以下各项哪个是主机域名的正确写法

A:

(A)

(B)10011110.11100011.01100100.00001100

(C)202.210.198.2

(D)WHO@XYZ.UVW.COM

72.下面哪些技术不是因特网采用的基本技术D__。

(A)客户机/服务器技术

(B)

分组交换技术

(C)TCP/IP通信协议

(D)

图像压缩/解压缩技术

73.ADSL即非对称数字用户环路,这里的非对称是指___B___。

(A)下行数据量大,上行数据量小(B)用户线路下行速率高,上行速率低

(C)下行带宽小,上行带宽大(D)用户线路上行速率高,下行速率低

74.Internet

最初创建的目的是用于

A

。

(A)军事

(B)

教育

(C)政治

75.中国科学技术互联网的英文简称是

C

(D)

。

经济

(A)ChinaNET

(B)|CERNET

■

(C)CStne

T

(D

ChinaGBN

76.最先提出信息高速公路的国家是B

(A)中国

(B)美国

(C)英国

(D)日本

77.文件传输服务采用的通信协议是A

(A)FTP

(B)HTTP

(C)SMTP

(D)Telnet

78.HTML是指A

(A)超文本标记语言

(B)JAVA语言

(C)一种网络传输协议

(D)网络操作系统

79.因特网中的大多数服务如WW,/VFTP,Email等采用的模型是_B.

(A)主机/终端

(B)

"1~

客户机/服务器

(C)星型

(D)

总线

80.在访问某WWW站点时,由于某些原因造成网页未完整显示,可通过单击重新传输。

(A)

C按钮

主页(B)停止

(C)刷新(D)收藏

I...II

81.通过电话线连接上网,用户必须使用_B。

(A)网卡

(B)调制解调器

(C)电视接受卡

(D)交换机

82.下列域名中,属于教育部门的是A

(A)(

(B)

ftp.cna.cn

(C)

83.接入Internet的计算机之间必须使用_

(D)

C

ftp.btnet.cn

一通讯协议才能相互交换信息。

(A)CSM*CD

(B)

IEEE802.5

(C)TCP/IP

(D)

X.25

(A)ftp

(B)

WWW

(C)BBS

(D)

E-mail

85.用户申请电子邮箱后,就可以在Internet上收发电子邮件。

用户的电子邮箱是设在

___C__o

厂—厂亠…—・一・—-“・ij■■…・ii■二厂■■一■一—亠―一…■一B.sj—

(A)用户的计算机上(B)发信给用户的计算机上

(C)用户的isp的邮件服务器上(D根本不存在电子邮箱

86.用户想在网上查询WWW信息,必须安装并运行一个被称为C的软件。

(A)万维网

(B)搜索引擎

(C)浏览器||

87.Telnet功能是B。

(D)

I

客户端

(A)软件下载

(B)

远程登录

(C)WWW浏览

88.在Internet上给在异地的同学发一封邮件

务。

(D)

新闻广播

是利用了Internet提供的B服

.—1八八丄一-_L11u,—一—11_'"''"-'1

(A)FTP

(B)

E—Mail

(C)Telnet

89.系统对WWW网页存储的默认格式是_C

(D)

BBS

o

(A)PPT(B)

TXT

(C)HTML

90.D不是普通用户计算机接入Internel

(D)

DOC

的方式。

(A)家庭方式接入

(B)i局域网方式接入

(C)无线方式接入

91.为了指导计算机网络的互联、互通和互操作,构分为C

(D)

分组方式接入

ISO颁布了OSI参考模型,其基本结

(A)6层

(B)

5层

(C)|层

92.下列设备中,不是局域网必需的设备是

(D)

D

4层

。

(A)网络接口卡(网卡)

a—m--■■—■■—■*——■■

(B)

~'-■—"・=・亠一■■—■■—.—■*---■—■■—■■…3—"J

长度有限的咼速传输介质

(C)网络连接设备

(D)

多媒体套件

(A)ARPANET

(B)NSFNET

(C)ANSNET

(D)MILNET

94.因特网的前身是ARPANET建立该网的最初目的是

D。

(A)发展对外合作

(B)为经济建设服务

(C)发展教育文化

(D)为美国军队服务

95.下列网络符合计算机局域网的是A。

(B)国家网

(C)城市网

(D)因特网

(A)网卡

(B)调制解调器

I1

(C)■各服务器||

(D)集线器

11

96.在局域网中,运行网络操作系统的设备是

97.计算机网络系统中的资源可分成三大类:

数据资源、软件资源和

C。

C。

(A)设备资源

[(B)程序资源

(C)硬件资源

|(D)文件资源

3!

.■■

98.制定各种传输控制规程(即传输协议)OSI/RM的国际标准化组织是

B。

(A)Intel

|(B)ISO

(C)APRA

(D)IBM

99.网络软件系统包括网络操作系统、网络应用软件和

(A)WindowsNT

严

(B)

1~八一-—■■—=1a—■—■■—

SQLServer

(C)■各通信协议|

100.在IPV4中,网络主机的IP地址由一个

(D)

C

Unix

;的二进制数字组成。

…-八.一■■■LLUM.U.L-J■--■~_

(A)8位

(B)16位

(C)32位

(D)

64位

101.计算机网络是把不同地点的计算机互连起来,实现数据传送和资源共享。

它是计算机

C。

技术与C相结合的产物。

(A)卫星技术

(B)INTERNET

(C)通讯技术

(D)电子技术JI

102.为网络提供共享资源并对这些资源进行管理的计算机称为

(A)网卡

(B)服务器

(C)工作站

(D)网桥

103.计算机网络的拓扑结构是指B

B。

(A)网络中的通信线路的物理连接方法

(B)网络中的通信线路和结点的连接关系和几

I\I何结构

(C)互相通信的计算机之间的逻辑联系

(D)互连计算机的层次划分

104.一座办公大楼内各个办公室中的微机进行连网,这个网络属于B

(A)WAN

……|(B)LAN

(C)MAN

=(D)GAN

105.计算机网络按其覆盖的范围,可划分为:

C

(A)以太网和移动通信网

(B)电路交