网络层协议数据的捕获.docx

《网络层协议数据的捕获.docx》由会员分享,可在线阅读,更多相关《网络层协议数据的捕获.docx(13页珍藏版)》请在冰豆网上搜索。

网络层协议数据的捕获

实验报告

实验名称

网络层协议数据的捕获

实验时间

2013-4-28

实验地点

A1-510

指导教师

实验目的与要求:

1、掌握IP协议数据的捕获与分析

2、掌握ARP协议数据的捕获与分析

3、掌握ICMP协议数据的捕获与分析

实验内容

1、IP协议数据的捕获与分析

2、ARP请求、响应的捕获与分析

3、Ping命令工作原理分析(ICMPEchoReply&ICMPEchoRequest)

实验步骤:

根据实际捕获过程填写

一、IP协议数据的捕获与分析

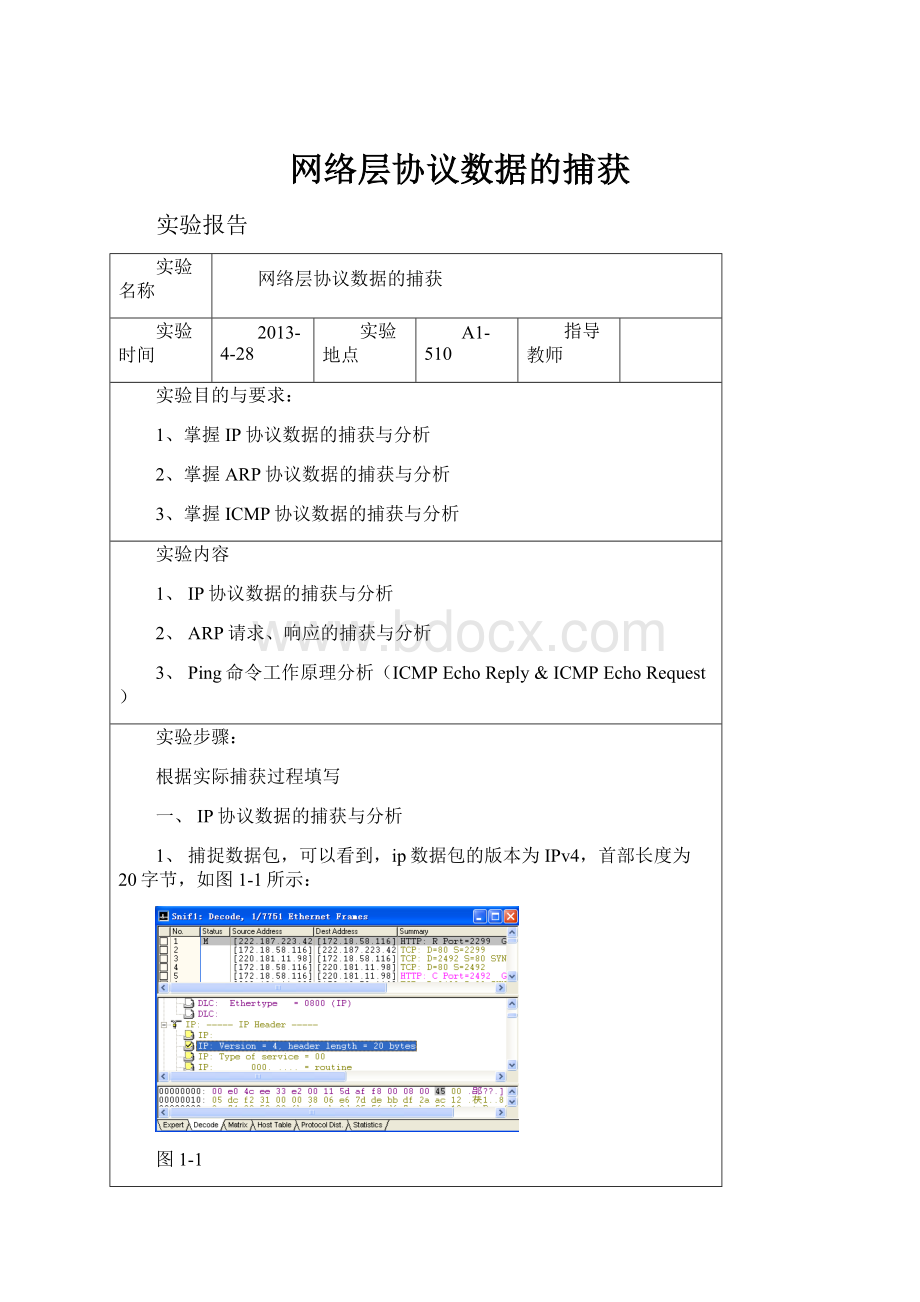

1、捕捉数据包,可以看到,ip数据包的版本为IPv4,首部长度为20字节,如图1-1所示:

图1-1

2、typeofservice字段表示服务器类型,优先权为普通优先级,延迟要求、通信量要求和可靠性要求均为普通值,如图1-2所示:

图1-2

3、TotalLength字段表示整个IP数据包的大小,为1500字节,如图1-3所示:

图1-3

4、Identification字段用来表示16位标识,即序列号,序列号为62001,如图1-4所示:

图1-4

5、flags字段表示标志,如图1-5所示:

图1-5

6、FragmentOffser字段用来表示片偏移,值为0,表示数据包没有被分片,如图1-6所示:

图1-6

7、Timetolive字段用来表示生存时间,值为56senconds/hops,如图1-7所示:

图1-7

8、Protocol字段用来识别IP数据包中的上层协议类型,值为6,即TCP协议,如图1-8所示:

图1-8

9、HeaderChecksum用以存储该IP首部的校验和,值为E67D,如图1-9所示:

图1-9

10、Sourceaddress标识该数据包的源发送者,IP地址为222.187.223.42,如图1-10所示:

图1-10

11、Destinationaddress标识数据包的最终目的IP地址,为172.18.58.116,如图1-11所示:

图1-11

二、ARP请求、响应的捕获与分析

1、arp请求分析

(1)、Hardwaretype标识被请求的硬件地址类型,值为1,即类型为DIX-Ethernet,如图2-1.1所示:

图2-1.1

(2)、Protocoltype标识使用的高层协议,值为0800,即IP协议,如图2-1.2所示

图2-1.2

(3)、Lengthofhardwareaddress指目的硬件地址的长度,值为6bytes,如图2-1.3所示:

图2-1.3

(4)、Lengthofprotocoladdress指定高层协议地址的长度,值为4bytes,如图2-1.4所示:

图2-1.4

(5)、Opcode1字段表示这个是ARP请求报文,如图2-1.5所示:

图2-1.5

(6)、Sender’shardwareaddress标识发送该ARP包的主机的硬件地址,为00E04CEE33E2,如图2-1.6所示:

图2-1.6

(7)、Sender’sprotocoladdress标识发送该ARP包的主机的IP地址,为172.18.58.116,如图2-1.7所示:

图2-1.7

(8)、Targethardwareaddress标识该ARP包的目的地的硬件地址,值为000000000000,即说明ARP请求一个已知IP地址对应的硬件地址,如图2-1.8所示:

图2-1.8

(9)、Targetprotocoladdress标识ARP报文的目的端的IP地址,为172.18.58.113,如图2-1.9所示:

图2-1.9

2、arp应答包分析

(1)、Opcode2字段表示该ARP数据包是应答包,如图2-2.1所示:

图2-2.1

(2)、Sender’sprotocoladdress标识发送该ARP包的主机的IP地址,为172.18.58.113,如图2-2.2所示:

图2-2.2

(3)、Targetprotocoladdress标识ARP报文的目的端的IP地址,为172.18.58.116,如图2-2.3所示:

图2-2.3

三、Ping命令工作原理分析

1、ICMP请求分析

(1)、Type字段标识类型,值为8,如图3-1.1所示:

图3-1.1

(2)、Code字段标识代码,值为0,如图3-1.2所示:

图3-1.2

(3)、Checksum字段标识整个数据包的校验和,值为0E5C,如图3-1.3所示:

图3-1.3

(4)、Identifier字段标识本ICMP进程,值为512,如图3-1.4所示:

图3-1.4

(5)、Sequencenumber字段用于判断回应应答数据包,值为15616,如图3-1.5所示:

图3-1.5

(6)、Data字段值为32字节,如图3-1.6所示:

图3-1.6

2、ICMP应答分析

(1)、Type字段标识类型,值为0,如图3-2.1所示:

图3-2.1

结果综述:

通过本次实验,使我们对网络层协议的数据的捕获和分析有了更为深刻的了解