高速网络原理试巻.docx

《高速网络原理试巻.docx》由会员分享,可在线阅读,更多相关《高速网络原理试巻.docx(12页珍藏版)》请在冰豆网上搜索。

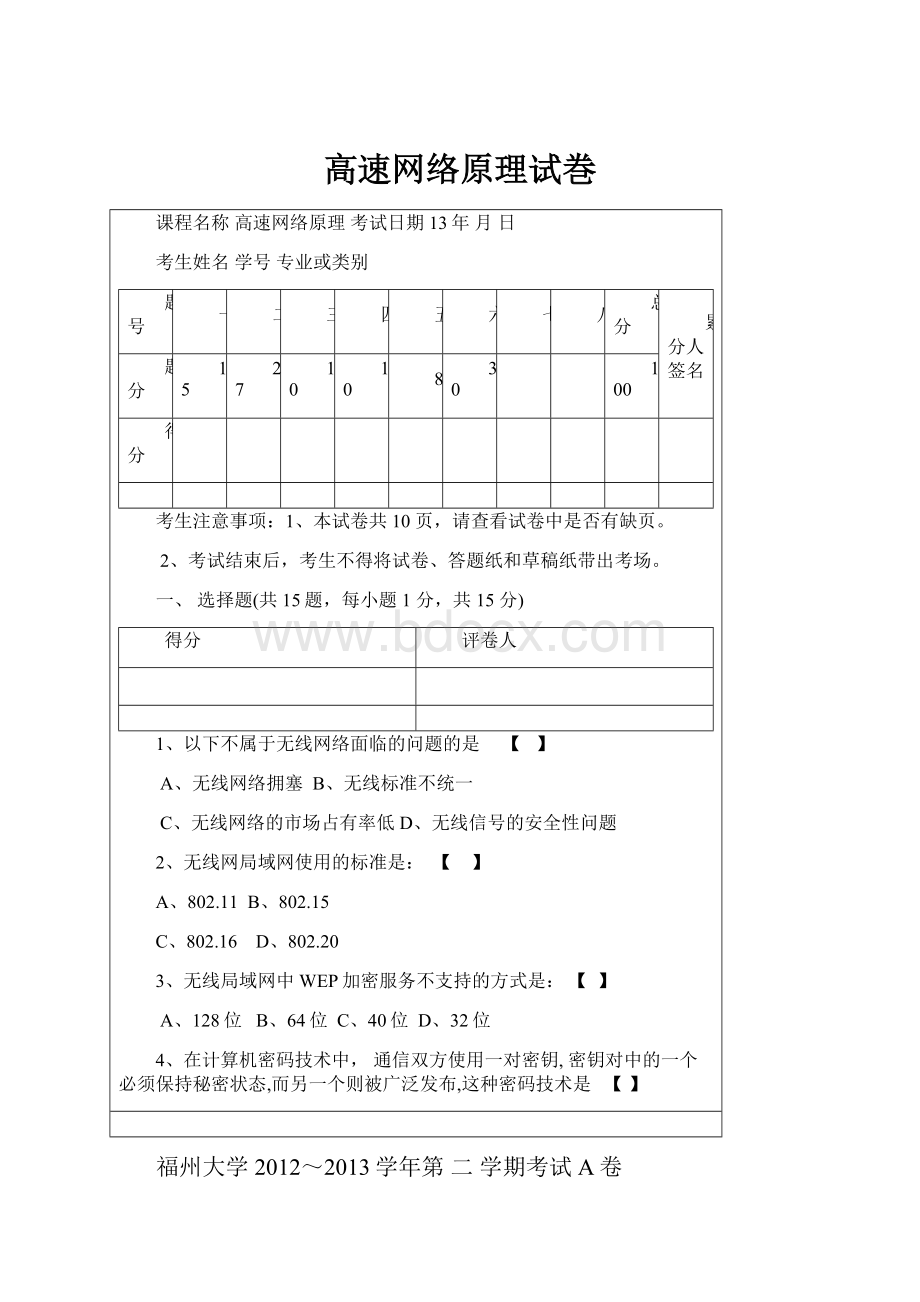

高速网络原理试巻

课程名称高速网络原理考试日期13年月日

考生姓名学号专业或类别

题号

一

二

三

四

五

六

七

八

总分

累分人签名

题分

15

27

10

10

8

30

100

得分

考生注意事项:

1、本试卷共10页,请查看试卷中是否有缺页。

2、考试结束后,考生不得将试卷、答题纸和草稿纸带出考场。

一、选择题(共15题,每小题1分,共15分)

得分

评卷人

1、以下不属于无线网络面临的问题的是【】

A、无线网络拥塞B、无线标准不统一

C、无线网络的市场占有率低D、无线信号的安全性问题

2、无线网局域网使用的标准是:

【】

A、802.11B、802.15

C、802.16D、802.20

3、无线局域网中WEP加密服务不支持的方式是:

【】

A、128位B、64位C、40位D、32位

4、在计算机密码技术中,通信双方使用一对密钥,密钥对中的一个必须保持秘密状态,而另一个则被广泛发布,这种密码技术是【】

福州大学2012~2013学年第二学期考试A卷

A、对称算法B、保密密钥算法

C、公开密钥算法D、数字签名

1、1974年,IBM首先公布了世界上第一个计算机网络体系结构是【】

A、DNAB、SNA

C、DCAD、FNA

2、数据链路层的流量控制主要在【】

A、端到端之间进行B、相邻结点之间进行

C、源结点到目的结点之间进行D、主机到主机之间进行

1、下面属于被动攻击的手段是【】

A、假冒B、修改信息

C、窃听D、拒绝服务

3、排队延迟什么时候比较大,什么时候却又显得微不足道呢?

这很大程度上取决于哪些因素:

【】

A、输出队列的分组到达速率B、输出链路的传输速率

C、分组到达时刻的分布特性D、以上都是

9、WLAN技术使用了哪种介质【】

A、无线电波B、双绞线

C、光波D、沙浪

10、下列哪种不属于无线网卡的接口类型?

【】

A、PCIB、PCMCIA

C、IEEE1394D、USB

11、为什么安全性在无线网络中如此重要?

【】

A、无线网络的速度通常比有线网络慢

B、电视及其它设备可能干扰无线信号

C、无线网络采用了非常易于接入的介质来广播数据

D、雷暴等环境因素可能影响无线网络

12、下列关于无线对等网络的陈述,哪一项是正确的?

【】

A、由点对点网络的无线客户端互联组成

B、由无线客户端与一个中央接入点互联组成

C、由多个无线基本服务集通过分布系统互联组成

D、由无线客户通过ISR与有线网络互联组成

11、对于使用TCP的系统,发送窗口大小取决于【】

A、接收方的窗口大小B、发送方的窗口大小

C、拥塞窗口大小D、接收方和拥塞窗口的大小最小值

16、SCTP是一个【】

A、面向字节、可靠的协议B、面向信息、可靠的协议

C、面向字节、不可靠的协议D、面向信息、不可靠的协议

15、哪个WLAN组件通常被称为STA?

【】

A、移动电话B、天线

C、无线网桥D、无线客户端

2、填空题(每空1分,共27分)

得分

评卷人

3、无线网络可根据数据传输的距离分为四种不同类型:

____________________、__________________、_____________________、____________________。

4、WLAN(WirelessLocalAreaNetwork)是指传输范围在__________左右的无线网络。

3、无线网状网(WiFiMesh),是一种基于___________而发展出来的一种新型的无线城域网解决方案。

4、___________是全球通数字移动电话的一张个人资料卡,储存着用户的数据,鉴权方法及密钥,可供GSM系统对用户身份进行鉴别。

5、密码体制分为______________________和______________________两大类。

6、一套数字签名通常定义两种互补的运算,一个用于____________,另一个用于____________。

7、WEP提供3个方面的安全保护:

____________________、___________________、以及_______________________。

8、两种类型的WLAN形态:

________________和___________________。

9、目前两个主要的WPAN技术是________________和________________。

10、无线局域网遭受到的攻击主要分为三大类:

______________、______________、_________________。

11、IEEE802.1X认证的体系结构包括3个实体:

__________________、______________________、________________________。

12、MANET路由面临的问题主要有________________________、__________________________、__________________________。

三、判断题:

(每题1分,共10分)在对的后面打“T”,错的后面打“F”。

得分

评卷人

5、无线局域网中的AP就是通常所说的无线路由器。

【】

6、OSI协议规范是网络体系结构的中心,因此狭义上讲,网络体系结构就是网络

协议。

【】

1、研究制定计算机网络体系结构的方法可分为抽象化、虚拟化、分层化,抽象

化又可分为三级抽象:

一是参考模型,二是服务定义,三是协议规范。

【】

7、DOS是一种简单又有效的进攻方式,它的目的就是拒绝用户的服务访问,破坏系统的的正常运行,最终使用户的部分Internet连接和网络系统失效,甚至系统完全瘫痪。

【】

5、所谓无线网络,是指无需布线能实现计算机互联的网络。

【】

6、WLAN可以免去或减少了网络布线的工作量,一般只要安装一个或多个接入点设备,就可建立覆盖整个建筑或地区的局域网络。

【】

7、公钥密码算法比对称密钥密码算法更安全。

【】

7、HTTP和FTP的共同点是都是文件传送协议和都是运行在TCP之上。

【】9、密钥管理负责密钥的生成、存储、分配、使用、备份/恢复、更新、撤销和销毁。

【】

10、CA(CertificateAuthority)是数字证书认证中心的简称,是指发放、管理、废除数字证书的机构。

【】

四、名词解释(共10分)

得分

评卷人

8、(3分)什么是移动自组网(MobileAdhocNetwork)?

答:

2、(3分)什么是无线网状网(WiFiMesh)?

答:

3、(4分)在密码体制中,什么是对称加密?

什么是非对称加密?

答:

五、计算题(共8分)

得分

评卷人

(8分)利用RSA算法进行加密,假设

,

。

计算

?

,

?

。

当取

,求

的逆元

。

六、综合题(共30分)

得分

评卷人

1、(6分)无线网络安全与有线网络安全有哪些区别?

答:

2、(6分)请画出当数字签名和加密同时使用时的模型图。

3、(8分)试说明Mesh网络与传统WLAN无线局域网的比较。

4、(10分)简要阐述WLAN面临的安全威胁,以及WLAN采用了哪几种安全机制?

一、选择题

CADCCDCBAACAADD

二、填空题

1.无线广域网(WWAN)、无线城域网(WMAN)、无线城域网(WLAN)、无线个人网(WPAN)

2.100米

3.WiFi技术

4.SIM卡

5.对称密码体制非对称密码体制(公钥密码)

6.签名验证

7.数据机密性数据完整性访问控制

8.Infrastructured网(有固定基础设施的网络)

AdHoc网(特定网络,或称自组网络,无固定基础设施)

9.Bluetooth红外线

10.逻辑攻击物理攻击DoS攻击

11.请求者系统、认证者系统、认证服务器系统。

12.路由信息不易获得、路由信息不完整、路由信息可能过期。

三、判断题

FTFTTTFTTT

四、名称解释

1、移动自组网(MANET),无基础设施,没有基本服务集中的接入点AP,而是由一些处于平等状态的移动站之间相互通信组成的临时网络。

移动自组网络中的每一个移动设备都具有路由器的转发分组的功能。

1、无线网状网(WiFiMesh),是一种基于WiFi技术而发展出来的一种新型的无线城域网解决方案,由于其具有自组网,自修复,自平衡,自动扩展等特点,目前正在世界范围内尤其是欧美等发达国家掀起应用热潮。

与传统无线网络完全不同,WiFi-Mesh大幅降低运营商对网络部署的成本和复杂程度。

2、对称加密:

简单的讲就是加密和解密使用的相同的密钥的技术。

非对称加密:

简单的讲就是加密和解密分别使用不同的密钥的一种技术。

五、计算题

例设p=43,q=59,r=p•q=43*59=2537,(r)=(p-1)(q-1)=42*58=2436,取e=13,求e的逆元d

解方程d•e=1mod2436

2436=13*187+5,13=2*5+3

5=3+2,3=2+1

所以1=3-2,2=5-3,3=13-2*5

5=2436-13*187

所以,1=3-2=3-(5-3)=2*3-5

=2*(13-2*5)-5=2*13-5*5

=2*13-5*(2436-13*187)

=937*13-5*2346

即937*13≡1mod2436

取e=13时d=937

六、综合题

1、无线网络安全与有线网络安全的区别

无线网络的开放性使得网络更易受到恶意攻击

✧无线链路使得网络更容易受到被动窃听或主动干扰等各种攻击。

✧有线网络的网络连接是相对固定的,具有确定的边界,攻击者必须物理地接入网络或经过物理边界,如防火墙和网关,才能进入到有线网络。

✧无线网络则没有一个明确的防御边界,攻击者可能来自四面八方和任意节点,每个节点必须面对攻击者直接或间接的攻击。

无线网络的这种开放性带来了信息截取、未授权使用服务、恶意注入信息等一系列信息安全问题

无线网络的移动性使得安全管理难度更大。

✧有线网络的用户终端与接入设备之间通过线缆连接,终端不能在大范围内移动,对用户的管理比较容易。

✧而无线网络终端不仅可以在较大范围内移动,而且还可以跨区域漫游,这增大了对接入节点的认证难度,且移动节点没有足够的物理防护,从而易被窃听、破坏和劫持。

✧通过网络内部已经被入侵的节点实施内部攻击造成的破坏更大,更难以检测,且要求密码安全算法能抗密钥泄露,抗节点妥协。

无线网络动态变化的拓扑结构使得安全方案的实施难度更大。

✧有线网络具有固定的拓扑结构,安全技术和方案容易部署;

✧而在无线网络环境中,动态的、变化的拓扑结构缺乏集中管理机制,使得安全技术更加复杂。

✧另一方面,无线网络环境中做出的许多决策是分散的,许多网络算法必须依赖大量节点的共同参与和协作来完成。

攻击者可能实施新的攻击破坏来破坏协作机制。

无线网络传输信号的不稳定性带来无线通信网络及其安全机制的鲁棒性问题。

✧有线网络的传输环境是确定的,信号质量稳定,而无线网络随着用户的移动其信道特性是变化的,会受到干扰、衰落、多径、多普勒频移等多方面的影响,造成信号质量波动较大,甚至无法进行通信。

无线信道的竞争共享访问机制也可能导致数据丢失。

✧因此,这对无线通信网络安全机制的鲁棒性提出了更高的要求。

协作机制。

2、

2、传统的WLAN无线局域网

--热点覆盖

--依赖有线连接

--无线性能较差

--数据固定路径转发

无线MESH网络

--热区覆盖

--无线自成网络,不依赖有线连接

--无线性能大幅增强

--自动适应最佳路由,网络自组织,自均衡

3、WLAN安全威胁

a)非授权访问

入侵者访问未授权的资源或使用未授权的服务。

入侵者可查看、删除或修改未授权访问的机密信息,造成信息泄漏、完整性破坏,以及非法访问和使用资源。

b)窃听

入侵者能够通过通信信道来获取信息。

AP的无线电波难以精确地控制在某个范围之内,所以在AP覆盖区域内的几乎任何一个STA都能够窃听这些数据。

c)伪装

入侵者能够伪装成其他STA或授权用户,对机密信息进行访问;或者伪装成AP,接收合法用户的信息。

d)篡改信息

当非授权用户访问系统资源时,会篡改信息,从而破坏信息的完整性。

e)否认

接受信息或服务的一方事后否认曾经发送过请求或接收过该信息或服务。

这种安全威胁通常来自系统内的合法用户,而不是来自未知的攻击者。

f)重放、重路由、错误路由、删除消息

重放攻击是攻击者复制有效的消息事后重新发送或重用这些消息以访问某种资源;重路由攻击是指攻击者改变消息路由以便捕获有关信息;错误路由攻击能够将消息路由到错误的目的地;而删除消息是攻击者在消息到达目的地前将消息删除掉,使得接收者无法收到消息。

g)网络泛洪

入侵者发送大量伪造的或无关消息从而使得AP忙于处理这些消息而耗尽信道资源和系统资源,进而无法对合法用户提供服务。

WLAN的安全机制

a)WEP加密机制

b)WEP认证机制

c)IEEE802.1X认证机制

d)IEEE802.11i接入协议

e)IEEE802.11iTKIP和CCMP协议

f)WAPI协议

g)SMS4密码算法