开题报告唐弈.docx

《开题报告唐弈.docx》由会员分享,可在线阅读,更多相关《开题报告唐弈.docx(10页珍藏版)》请在冰豆网上搜索。

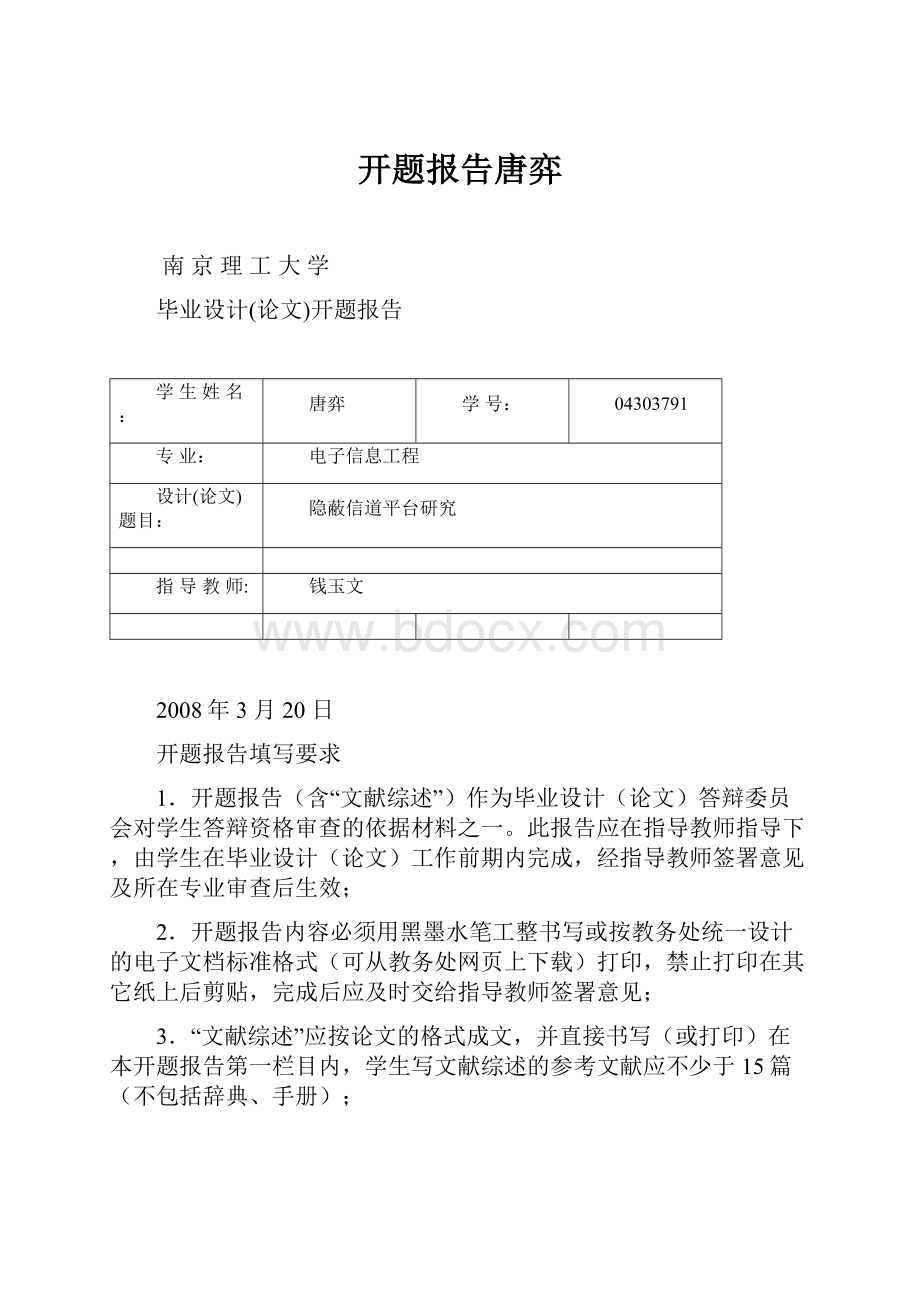

开题报告唐弈

南京理工大学

毕业设计(论文)开题报告

学生姓名:

唐弈

学号:

04303791

专业:

电子信息工程

设计(论文)题目:

隐蔽信道平台研究

指导教师:

钱玉文

2008年3月20日

开题报告填写要求

1.开题报告(含“文献综述”)作为毕业设计(论文)答辩委员会对学生答辩资格审查的依据材料之一。

此报告应在指导教师指导下,由学生在毕业设计(论文)工作前期内完成,经指导教师签署意见及所在专业审查后生效;

2.开题报告内容必须用黑墨水笔工整书写或按教务处统一设计的电子文档标准格式(可从教务处网页上下载)打印,禁止打印在其它纸上后剪贴,完成后应及时交给指导教师签署意见;

3.“文献综述”应按论文的格式成文,并直接书写(或打印)在本开题报告第一栏目内,学生写文献综述的参考文献应不少于15篇(不包括辞典、手册);

4.有关年月日等日期的填写,应当按照国标GB/T7408—2005《数据元和交换格式、信息交换、日期和时间表示法》规定的要求,一律用阿拉伯数字书写。

如“2007年3月15日”或“2007-03-15”。

毕业设计(论文)开题报告

1.结合毕业设计(论文)课题情况,根据所查阅的文献资料,每人撰写

2000字左右的文献综述:

文献综述

1问题定义

隐秘信道(CovertChannel)是一种违背系统安全性的信道,秘密信息通过它由系统的一个用户传送到另一个用户[1]。

基于网络的隐秘信道以计算机网络数据传输方式、数据传输协议为载体,而传统的信息隐藏以多媒体为载体。

依据最常见的分类方法,隐秘信道可分为两种模式:

基于存储的隐秘信道(StorageCovertChannel)与基于时间的隐秘信道(TimingCovertChannel)[2,3]。

基于存储的隐秘信道是将隐藏的信息嵌入到网络数据包的某些未用位,随着网络包一起发送出去;基于时间的隐秘信道,是利用计算机网络中正常数据包的时间特性,将信息调制进包速率、包间隔、包时延等特征中去,从而传递传递信息。

通过隐秘信道,数据从高安全级的网络泄漏至低安全级的网络,破坏了计算机网络的安全性。

本课题设计一个计算机网络中的时间隐秘信道,研究从概率统计角度对其进行数学建模,估计这一信道的理论容量,并以模型为指导研究对此信道的检测、干扰算法。

这一课题对提高计算机网络的安全性有着重要的理论和实际意义。

2研究现状

网络中的隐秘信道问题最初是在基于TCP/IP协议的多级安全系统中,为实现两个可控的网络节点隐蔽通信而提出来的[4]。

隐秘信道根据其特点分成基于存储的隐秘信道与基于时间的隐秘信道[2,3]。

基于存储的隐秘信道可以通过防火墙、交换机和路由器等设备破坏附加信息位而使隐蔽信息遭到破坏,然而,基于时间的隐秘信道无法通过这些方法来消除。

因而,基于时间的隐秘信道成为网络安全领域内研究的一个新的问题。

目前,该领域较为典型的研究工作集中在以下三个方面[3]:

(1)基于时间的隐秘信道的设计;

(2)基于时间的隐秘信道的检测;(3)对基于时间的隐秘信道信息的主动干扰

。

大部分早期的研究集中于基于时间的隐秘信道的设计。

以计算机网络协议为载体,设计出更安全、更可靠的基于时间的隐秘信道通信协议和算法,是此方面研究的主要工作。

有如下两种具有代表性的隐秘信道设计思想:

在数据包到达次序中嵌入信息[5,6];在数据包发送或到达间隔中嵌入信息[7,8]。

Cabuk等人在研究后一种基于时间的隐秘信道的过程中提出了锁相环的同步机制,并将数据传输时间若干个时间间隔,每个时间间隔内可以发送一个包,若某个时间间隔发送包则编码为1,否则,编码为0,并且这个时间间隔的长度是可变的[9,10]。

基于时间的隐秘信道的检测和干扰是在前述的隐秘信道算法基础上提出来的。

监测与干扰的首要任务就是对基于时间的隐秘信道的数学建模,VenkatAnantharam与SergioVerd从信息论和排队论的角度提出单服务队列模型,并分析了这一信道的容量[11],为之后大量对隐秘信道的建模工作打下了良好的理论基础。

以单服务队列模型为基础,针对基于时间的隐秘信道,AaronB.Wagner与VenkatAnantharam进一步发展了这一模型[12]。

Moskowitz也在数学模型上做了许多工作,他研究了离散、无记忆并且无噪的简单时间信道[13],并在之后分析了一种基于时间的隐秘信道:

“Z信道”的容量[14]。

Cabuk等人通过考察包到达时间间隔的波形特征,提出了一系列概率统计指标来检测基于时间的隐秘信道[9,10],在低噪声的环境下这一方法对二进制编码的基于时间的隐秘信道检测效果良好。

从信息熵角度考察信道是另一种典型的方法,而这种方法能更好地适应各种环境、各种网络协议为载体的隐秘信道。

StevenGianvecchio和HainingWang考察信道的熵与条件熵,指出信道熵与条件熵的变化可以反映基于时间的隐秘信道的出现[15]。

上述这些检测方法目前还只停留于理论或实验阶段,而且多以无噪或低噪声网络环境为前提,离实际应用还有很远的距离。

对基于时间的隐秘信道信息的主动干扰技术或称为隐秘信道消除技术以Moskowitz等人提出的NetworkPump技术为典型[16]。

将NetworkPump置于高安全级内部网络与低安全级外部网络的出口处,内部网络发出的数据包经由NetworkPump缓存,并由其依据一定策略发出,从而干扰或消除可能存在的网络隐秘信道。

JamesGile和BruceHajek研究了针对时间信道干扰的理论[17],他们将干扰机的类型分成如下三种:

最长时间延时的干扰机模型,平均时间延时的干扰基模型,最大缓存干扰机模型。

国内的王昌达等人也对隐秘信道的消除做了理论研究以及实验仿真[18,19,20]。

由以上对计算机网络中基于时间的隐秘信道现状的分析可见:

我国在这一领域的研究还非常有限,尤其在相关理论和检测问题上还基本处于空白阶段;国外在这一领域正在开展了全面的研究,但是在相关理论上仍需更加深入的研究,在高噪声网络环境下的检测问题需要解决,还需要有更好的可以运用于实际的干扰算法。

时间隐秘信道的研究在如下的方向上还需进步与完善:

(1)设计可应用于实际网络通信的时间隐秘信道,具有可靠、高效率以及隐蔽性好等特点。

(2)建立时间隐秘信道的精确的概率统计模型,从信息理论、队列理论分析其模型,并给出时间隐秘信道的理论容量。

(3)基于时间隐秘信道的模型设计出有效的检测算法,尤其是在正常网络通信中存在大量干扰的情况下的有效检测算法。

(4)寻找有效的干扰算法,能干扰时间隐秘信道中的通信,降低其信道容量。

。

。

。

。

。

。

3本课题的意义

网络中的时间隐秘信道能够将大量的数据传输从高安全级的网络传出至地安全级的网络,数据传输效率大大超越了以多媒体为载体的隐写技术传输数据的传输效率。

由于计算机网络的庞大与复杂、网络协议和以及隐秘算法的多样性,网络中的时间隐秘信道难以总结出规律,从而更难被检测和干扰,因此它具有很大的危害性。

而这一危害性目前还未受到足够的重视。

同时,我们也可以利用网络中的时间隐秘信道来传送授权、认证等敏感信息,配合加密手段的运用,使得这类信息的传输更加安全、可靠。

这在实际应用中也有着独特的价值。

基于时间的隐秘信道的设计、建模、检测和干扰的研究必要而紧迫,有着广阔的研究前景与实际意义。

本课题从以上几个方面入手进行更深入的研究,在理论与实践上都具有较高的价值。

[1]S.Berg,GlossaryofComputerSecurityTerms.NationalComputerSecurityCenter,USA,1998.

[2]Kemmerer,R.A.Apracticalapproachtoidentifyingstorageandtimingchannels.InProceedingsofthe1982IEEESymposiumonSecurityandPrivacy.April1982.

[3]R.A.Kemmerer.SharedResourceMatrixMethodology:

AnApproachtoIdentifyingStorageandTimingChannel:

Twentyyearslater.Proc.18thAnnualComputerSecurityApplicationsConference(ACSAC),pages109–118,2002.

[4]20YearsofCovertChannelModelingandAnalysis.JonathanMillen,SRIInternationalIEEESymposiumonSecurityandPrivacy,1999.

[5]邹听光,金海军,郝克成,孙圣和.基于HTTP协议的参数排序通信隐藏算法.计算机工程.Vol.32No.20.2006年10月.

[6]邹昕光.基于FTP协议的命令序列隐蔽信道.哈尔滨工业大学学报.Vol.39No.3.2007年3月

[7]KamranAhsan.CovertchannelanalysisanddatahidinginTCP/IP.Master'sthesis,UniversityofToronto,2000.

[8]KamranAhsanandDeepaKundur.PracticaldatahidinginTCP/IP.InProc.WorkshoponMultimediaSecurityatACMMultimedia,December2002.

[9]Cabuk,S.,Brodley,C.,andShields,C.IPcoverttimingchannels:

Designanddetection.InProceedingsofthe2004ACMConferenceonComputerandCommunicationsSecurity.October2004.

[10]Cabuk,S.NetworkCovertChannels:

Design,Analysis,Detection,andElimination.PhDthesis,Purdueuniversity,WestLafayette,IN.,USA,December2006.

[11]VenkatAnantharam,SergioVerd.BitsTroughQueues.IEEETransactionsonInformationTheory,Vol.42,No.1,January1996.

[12]AaronB.Wagner,VenkatAnantharam.InformationTheoryofCovertTimingChannels.2003.

[13]I.S.MoskowitzandA.R.Miller.SimpleTimingChannels.ProceedingsofIEEEComputer

SymposiumonResearchinSecurityandPrivacy,pp.56-64,May1994.

[14]I.S.Moskowitz,S.J.Greenwald,andM.H.Kang.AnAnalysisoftheTimed-ZChannel.ProceedingsofIEEEComputerSymposiumonSecurityandPrivacy,pp.2-11,May1996

[15]StevenGianvecchio,HainingWang.Detectingcoverttimingchannels:

anentropy-basedapproach.Proceedingsofthe14thACMconferenceonComputerandcommunicationssecurity.2007.

[16]MyongH.Kang,IraS.Moskowitz,DanielC.Lee.ANetworkPump.IEEETransactionsonSoftwareEngineering.Vol.22, Issue5.May1996.

[17]JamesGiles,BruceHajek.AnInformation-TheoreticAndGame-TheoreticStudyOfTimingChannels.IEEETransactionsonInformationTheory.Vol.48,No.9.September2002.

[18]杨珍,鞠时光,王昌达,郭殿春.隐通道消除技术.计算机工程.2004年18期.

[19]王昌达,鞠时光,杨珍,郭殿春.隐通道存在的最小条件及其应用.计算机科学.2005年01期.

[20]王昌达,鞠时光.隐通道的仿真分析.系统仿真学报.2006年06期.

毕业设计(论文)开题报告

2.本课题要研究或解决的问题和拟采用的研究手段(途径):

一.拟解决问题

1.设计一个可应用于实际网络通信的基于时间的隐秘信道,具有可靠、高效率以及隐蔽性好等特点。

2.建立基于时间的隐秘信道的精确的数学模型,并给出其理论容量。

3.基于数学模型设计出有效的检测算法,尤其是在正常网络通信中存在大量干扰的情况下的有效检测算法。

4.寻找有效的干扰算法,能干扰时间隐秘信道中的通信,降低其信道容量。

并实现这一算法。

二.研究手段

1.基于VisualC++平台设计实现基于时间的隐秘信道。

2.运用信息论、排队论等理论建立数学模型,并进行计算机仿真。

3.利用计算机产生并获取网络数据集,在数据集的基础上进行检测、干扰的仿真实验。

4.基于VisualC++平台结合Linux下的Squid网关设计实现基于时间的隐秘信道的干扰机制。

毕业设计(论文)开题报告

指导教师意见:

1.对“文献综述”的评语:

本课题要求抽象出隐秘信道的模型,分别实现多种基于时间和基于存储的隐蔽信道。

课题涉及计算机的许多专业理论以及数学理论例如队列理论。

文章综述了当前隐蔽信道的典型研究工作和相关研究取得的成果并给出该领域的发展趋势,并根据这些成果提取了建模的思路。

因此,该文是一篇典型的综述性文章。

文章思路清晰,结构合理,语句通顺。

2.对本课题的深度、广度及工作量的意见和对设计(论文)结果的预测:

本课题要求给出一般性隐秘信道的实现方式和模型分析。

本课题需要有扎实的信息论、概率论以及排队论方面的基础知识,有较大的理论深度度。

另外,在实现上需要有计算机机网络与可是化编程的实践技术,具有很大的难度。

通过前期的考察,作者具有独立科研的能力,以及刻苦钻研的精神,而且,学习成绩很好。

因此,可以达到预期的效果。

指导教师:

年月日

所在专业审查意见:

负责人:

年月日

.