EAS平安认证明施指南.docx

《EAS平安认证明施指南.docx》由会员分享,可在线阅读,更多相关《EAS平安认证明施指南.docx(51页珍藏版)》请在冰豆网上搜索。

EAS平安认证明施指南

实施指南_平安认证

版,未评审)

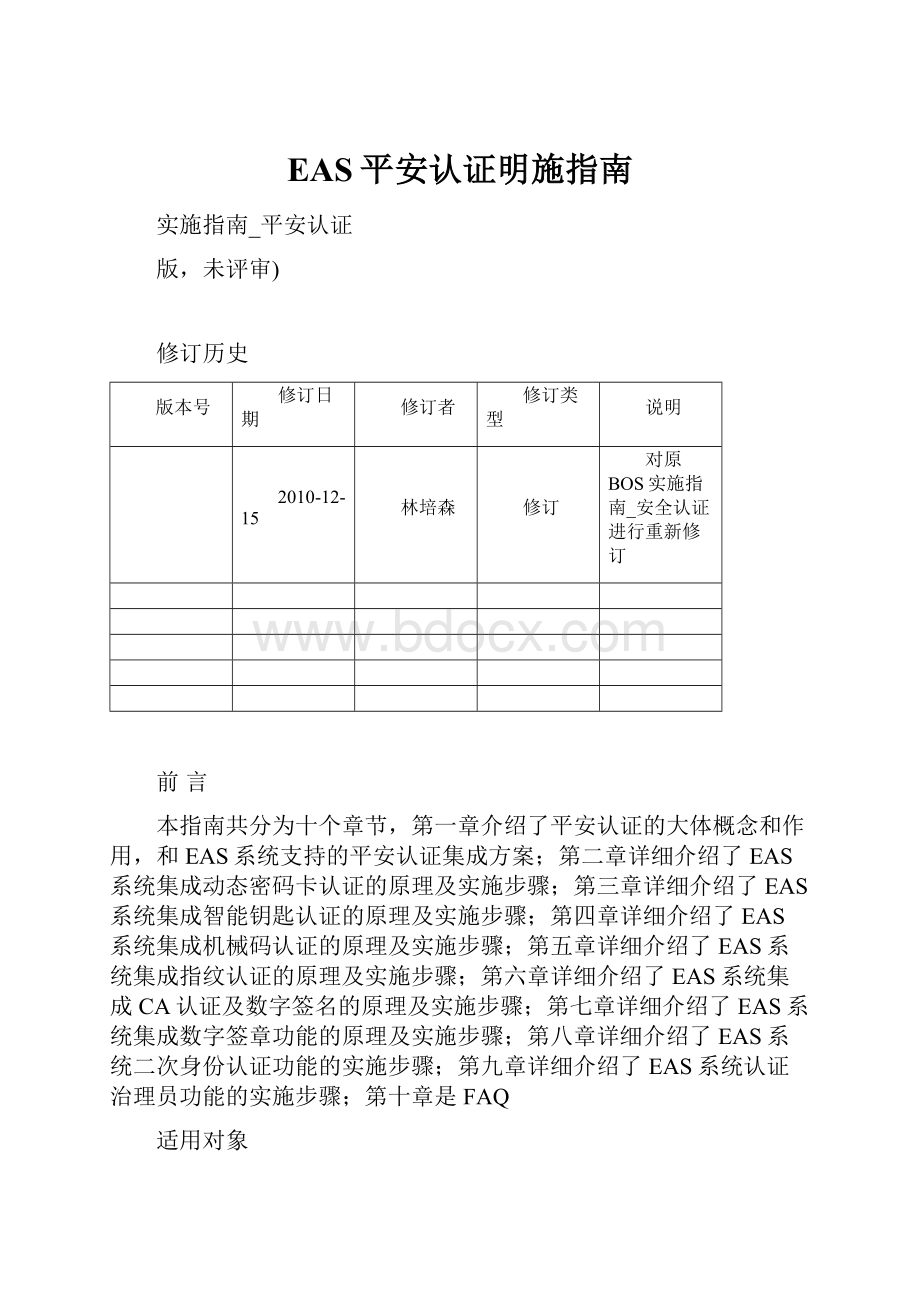

修订历史

版本号

修订日期

修订者

修订类型

说明

2010-12-15

林培森

修订

对原BOS实施指南_安全认证进行重新修订

前言

本指南共分为十个章节,第一章介绍了平安认证的大体概念和作用,和EAS系统支持的平安认证集成方案;第二章详细介绍了EAS系统集成动态密码卡认证的原理及实施步骤;第三章详细介绍了EAS系统集成智能钥匙认证的原理及实施步骤;第四章详细介绍了EAS系统集成机械码认证的原理及实施步骤;第五章详细介绍了EAS系统集成指纹认证的原理及实施步骤;第六章详细介绍了EAS系统集成CA认证及数字签名的原理及实施步骤;第七章详细介绍了EAS系统集成数字签章功能的原理及实施步骤;第八章详细介绍了EAS系统二次身份认证功能的实施步骤;第九章详细介绍了EAS系统认证治理员功能的实施步骤;第十章是FAQ

适用对象

本指南适用于EAS平安认证实施和二次开发人员。

通过本指南的学习能够使实施或开发人员把握EAS平安认证各方案的实施进程及集成其它第三方平安认证厂商的开发方式。

第一章概述

什么是平安认证

认证的官方含义是:

由能够充分信任的第三方证明某一经鉴定的产品或效劳符合特定标准或标准性文件的活动。

平安认证是指信息系统的用户在进入系统或访问系统资源时,系统确认该用户的身份是不是真实、合法和唯一的进程。

目前,平安认证的方式和形式多种多样,通常在实际应用中经常使用的平安认证的方式要紧有口令密码、动态密码卡、智能钥匙、指纹、数字证书、条码卡等。

而且,很多系统为了提高平安性,其采纳的平安认证方式是上述多种方式的组合。

平安认证的作用

随着企业信息系统的进展和普及,目前信息系统已普遍应用与各个领域,如此如何保障企业信息系统的平安性就显得尤其重要。

通过应用平安认证技术,能够有效的确保系统用户身份的真实、合法和唯一性。

如此,就能够够避免非法人员进入系统,进行违法操作或获取不合法利益,访问受控信息,歹意对系统进行破坏等损害系统平安及企业利益的行为。

同时,在一些需要具有较高平安性的系统中,通过平安认证技术能够确保用户身份的唯一性,系统能够自动记录用户所作的操作,对用户的行为进行准确的监控和操纵。

因此,平安技术的应用关于提高企业信息系统的平安性,保障企业信息系统的正常运行,和操纵和治理信息系统的用户具有重大意义。

EAS支持的平安认证方案

目前,EAS的标准产品中要紧支持以下几种平安认证集成方案:

(1)动态密码卡认证

(2)智能钥匙认证

(3)机械码认证

(4)指纹认证

(5)CA认证

目前,EAS的标准产品中要紧支持以下几种平安应用的功能:

(1)数字签名

(2)数字签章

(3)二次身份认证

(4)认证治理员

第二章动态密码卡认证

应用处景

随着企业信息化的快速进展,企业员工的日常的工作中愈来愈依托各类软件系统,业务系统的登录要紧依托静态密码,由于静态密码大体上固定不变,存在着如下的平安隐患:

(1)输入密码时容易被人偷看或摄像机记录;

(2)用户的密码容易在传输的过程中被软件截取;

(3)用户的密码一般有一定的规律性,容易被猜测;

(4)用户的密码长期不变,容易泄漏;

(5)病毒,木马程序的恶意盗取;

(6)内部的防范意识不强,内部员工的恶意操作;

(7)因为工作需要,告诉同事密码,事后忘记修改;

尽管在一个企业内部的系统相对照较平安,但一旦密码被盗用,专门是一些重要的用户密码,如单位的领导,财务等,那么造成的损失将是庞大的,如此的情形并非少见。

利用动态密码的投入不大,能够有效的防范因为静态密码泄漏造成的风险,保证系统的平安。

大体实现原理

在EAS系统中,动态密码卡认证的实现原理如下图:

图动态密码卡认证实现原理图

启用了动态密码卡认证后,用户在登录系统的时候,系统取得用户输入的密码后,会自动连接到动态密码验证效劳器中进行验证,验证通事后,那么登录到EAS系统中。

EAS的动态密码卡密码的验证完全委托动态密码卡厂商提供的验证机制,从而保证系统的平安性和靠得住性。

整体实施流程

图动态密码卡认证明施流程图

在EAS系统中实现动态密码卡认证要紧需要做以下几步工作:

(1)第一步,环境预备:

实现动态密码卡认证第一需要确信动态密码卡供给商(注:

EAS标准产品已支持动联、海月和ActiveCard三家供给商,若是选用其它供给商需要进行二次开发,请参考内容),然后由所选的动态密码卡供给商提供支持搭建指纹认证效劳器环境。

(2)第二步,初始化:

在成功搭建指纹认证效劳器环境后,需要在该效劳器中创建EAS系统中对应的用户(或从EAS系统中导出用户,再导入到指纹认证效劳器环境中),而且将相应的动态密码卡与用户进行绑定。

(3)第三步,启用认证:

在完成指纹认证效劳器的初始化工作后,接着登录到EAS系统中设置指纹认证效劳器的相关参数,然后选择要启用动态密码卡认证的EAS用户,然后启用动态密码卡认证。

做完以上工作后,重启EAS效劳器后,那么能够对EAS用户的登录进行动态密码卡认证了。

具体实现步骤

在EAS系统中进行动态密码卡认证的集成具体的实现步骤详细说明如下:

指纹认证效劳器环境搭建及初始化

该步的要紧工作确实是中所述整体实施流程中的环境预备和初始化的工作,由于该步应由动态密码卡供给商提供支持来完成,因此那个地址再也不进行详述。

效劳器参数配置

在完成指纹认证效劳器环境的配置后,接着在EAS系统中需要进行相关配置,不同的EAS版本配置方式不同,具体步骤如下:

EAS及以上配置步骤

注意:

请确认环境中已打PTM044223补丁。

(1)利用administrator用户登录到EAS系统中,打开【系统平台】—>【平安治理】—>【平安认证中心】—>【动态密码卡认证设置】界面,如图所示:

图动态密码卡认证设置界面

(2)点击“效劳器设置”按钮,打开效劳器参数设置界面,如图所示:

图动态密码卡认证设置界面

(3)在效劳器参数设置界面中,选择具体的动态密码卡供给商,然后咨询供给商填入各项参数,然后保留设置。

注意:

若是是扩展非EAS标准产品所支持的供给商,需要在“动态密码卡厂商”下拉框当选择“自概念”,然后在“自概念实现类名称”中填入自概念供给商的二次开发的实现类全名,实现类的开发请参考内容。

EAS及以下配置步骤

(1)打开EAS效劳端server\profiles\server1\config目录下的文件,增加或修改以下两个参数:

a)DynamicCardPwdCheckClass:

动态密码卡厂商实现类名

该参数配置如下:

若是利用海月动态密码卡那么修改成;若是利用动联动态密码卡那么修改成;若是利用ActiveCard动态密码卡那么修改成。

b)DynCardUserNumberType:

动态密码卡用户验证方式

该参数配置如下:

设置为1那么表示采纳EAS用户id进行认证;设置为2那么表示采纳EAS用户编码进行认证,通常设置为2。

(2)打开EAS效劳端server\profiles\server1\deploy目录的文件(注:

没有该目录和文件那么新建一个),在该文件中配置指纹认证效劳器参数,不同的动态密码卡厂商配置的参数不同,具体配置需要联系具体的动态密码卡厂商进行配置。

例如:

海月动态密码卡参数格式为:

动联动态密码卡参数格式为:

ServerIP=选择用户及启用认证

(1)利用administrator用户登录到EAS系统中,若是是EAS及以上版本那么打开【系统平台】—>【平安治理】—>【平安认证中心】—>【动态密码卡认证设置】界面;若是是EAS及以下版本那么打开【系统平台】—>【平安治理】—>【权限治理】—>【动态密码卡认证设置】界面,如图所示:

图动态密码卡认证设置界面

(2)点击“选择用户”按钮,选择需要启用动态密码卡认证的用户,然后选顶用户点击“启用认证”按钮,如图所示:

图动态密码卡认证设置界面

完成以上几步设置后,那么动态密码卡认证功能已经启用,然后重启EAS效劳器,就能够够进行动态密码卡认证了。

扩展集成第三方供给商

EAS标准产品已支持动联、海月和ActiveCard三家供给商,若是选用其它供给商需要进行二次开发,通过扩展标准产品中提供的动态密码认证接口,能够实现EAS与其它第三方动态密码卡供给商的集成。

二次开发接口说明

若是想实现EAS与其它非标准产品所支持的第三方供给商的集成,需要由第三方供给商提供相关集成方案或接口,然后二次开发一个集成类,该类要实现标准产品概念的接口;接口概念如下:

publicinterfaceIDynCardPasswordCheck{

publicbooleancheckPwd(StringuserName,StringuserPwd)throwsException;

publicvoidinitCardService(Filefile)throwsException;

}

接口方式及参数说明:

(1)checkPwd方式:

在该方式中需要实现校验动态密码的逻辑;

参数说明:

userName参数代表用户输入的用户账号;userPwd参数代表用户输入的动态密码。

(2)initCardService方式:

在该方式中能够实现在校验动态密码之前的初始化逻辑(例如:

预备指纹认证效劳器参数,连接指纹认证效劳器等动作);

参数说明:

file参数代表打开的server\profiles\server1\deploy目录下的文件。

在开发完该实现类后,可依照步骤进行相关配置,然后即可实现扩展第三方供给商的动态密码卡认证。

第三章智能钥匙(Usbkey)认证

注意:

目前EAS系统只支持通过天威诚信CA认证和智能钥匙的集成,不支持单独和飞天或明华的智能钥匙进行认证集成。

因此以下配置进程都是指进行天威诚信CA认证集成关于智能钥匙这部份的配置说明。

应用处景

智能钥匙身份认证方式是EAS系统身份认证方式的一种,与传统的认证方式相较要更平安,更先进,应用面也更广,该身份认证方式被普遍的应用于银行、网上银行、电子政务、电子海关、公安系统和电信系统。

智能钥匙认证方式能帮忙咱们确认身份,又能避免他人盗用和歹意解决。

智能钥匙平安要紧表现为双保险,用户必需同时拥有智能钥匙的密码和智能钥匙才能用自己的身份登录系统,缺一不可。

而且钥匙的密码寄存在钥匙内,外部系统无法读取或复制到钥匙内的任何信息。

钥匙发放到用户手中后,连治理员都没有方法清空或窜改用户的密码,有效的避免了治理员的作弊行为。

大体实现原理

在EAS系统中,智能钥匙认证的实现原理如下图:

图动态密码卡认证实现原理图

启用了智能钥匙认证后,用户在登录系统的时候,系统会第连续接校验是不是已插入Usbkey,然后通过Usbkey相关组件读取Usbkey中的信息,而且校验输入的用户名和密码与Usbkey中的用户和密码信息是不是一致,验证通事后,那么登录到EAS系统中。

整体实施流程

图智能钥匙认证明施流程图

在EAS系统中实现智能钥匙认证要紧需要做以下几步工作:

(1)第一步,环境预备:

实现智能钥匙认证第一需要确信智能钥匙供给商(注:

EAS标准产品已支持飞天和明华两家供给商,若是选用其它供给商需要进行二次开发,请参考内容),然后由所选的智能钥匙供给商提供支持安装或配置智能钥匙驱动程序和治理工具等工作。

(2)第二步,初始化:

完成相关程序的安装和配置后,检查机械是不是能够正常读取智能钥匙,然后利用智能钥匙治理工具初始化智能钥匙而且导入用户信息到智能钥匙中。

(3)第三步,启用认证:

在完成智能钥匙的初始化工作后,接着登录到EAS系统中设置智能钥匙认证的相关参数,然后选择要启用动态密码卡认证的EAS用户,然后在EAS系统中初始化而且启用智能钥匙,最后启用智能钥匙认证。

做完以上工作后,重启EAS效劳器后,那么能够对EAS用户的登录进行智能钥匙认证了。

具体实现步骤

在EAS系统中进行智能钥匙认证的集成具体的实现步骤详细说明如下:

智能钥匙驱动安装及初始化

该步的要紧工作确实是中所述整体实施流程中的环境预备和初始化的工作,由于该步应由智能钥匙供给商提供支持来完成,因此那个地址再也不进行详述。

注意:

若是需要portal也集成智能钥匙认证,那么需要将智能钥匙供给商提供的OCX控件()文件拷贝到EAS效劳端server\deploy\\\common\include目录下。

智能钥匙认证参数配置

在完成智能钥匙驱动安装及初始化的工作后,接着在EAS系统中需要进行相关配置,不同的EAS版本配置方式不同,具体步骤如下:

EAS及以上配置步骤

注意:

请确认环境中已打PTM044223补丁。

(1)利用administrator用户登录到EAS系统中,打开【系统平台】—>【平安治理】—>【平安认证中心】—>【智能钥匙认证设置】界面,如图所示:

图智能钥匙认证设置界面

(2)点击“效劳器设置”按钮,打开智能钥匙参数设置界面,如图所示:

图智能钥匙认证设置界面

(3)在智能钥匙参数设置界面中,选择“启用智能钥匙认证”,而且选择具体的智能钥匙供给商,然后咨询供给商填入EASPortal登录所需要的OCX控件的名称,然后保留设置。

注意:

若是是扩展非EAS标准产品所支持的供给商,需要在“智能钥匙厂商”下拉框当选择“自概念”,然后在“自概念实现类名称”中填入自概念供给商的二次开发的实现类全名,实现类的开发请参考内容。

EAS及以下配置步骤

打开EAS效劳端server\profiles\server1\config目录下的文件,增加或修改以下三个参数:

a)USBKEY_USEABLE:

是不是启用智能钥匙认证

该参数配置如下:

设置为false表示不启用认证;设置为true表示启用认证。

b)USBKEYIMP:

智能钥匙供给商实现类

该参数配置如下:

利用明华的智能钥匙那么修改成:

;利用飞天的智能钥匙那么修改成:

。

c)WebOjbImp:

EASPortal登录智能钥匙认证OCX控件概念名称

该参数配置如下:

该参数需要向智能钥匙供给商获取,参数值例如如下:

5431CC87-B32F-4DFE-AC37-F7C83DB8743F"codebase\=./\#version\=1,0,0,3>

智能钥匙登录处置器配置

打开EAS效劳端server\deploy\\easWebClient\deploy\client目录下的文件,检查sysloginlistener节点下面是不是包括value值为的节点,若是没有该节点则增加一个,其中key值为sysloginlistener节点下最大key值加1,value值为。

选择用户及启用认证

(1)利用administrator用户登录到EAS系统中,若是是EAS及以上版本那么打开【系统平台】→【平安治理】→【平安认证中心】→【智能钥匙认证设置】界面;若是是EAS及以下版本那么打开【系统平台】→【平安治理】→【权限治理】→【智能钥匙认证设置】界面,如图所示:

图智能钥匙认证设置界面

(2)点击“选择用户”按钮,选择需要启用智能钥匙认证的用户,然后选顶用户,并插上该用户的智能钥匙,然后点击“初始化”按钮,然后点击“启用钥匙”按钮,如图所示:

图智能钥匙认证设置界面

(3)最后,点击“启用认证”按钮,如图所示:

图智能钥匙认证设置界面

完成以上几步设置后,则智能钥匙认证功能已经启用,然后重启EAS效劳器,就能够够进行智能钥匙认证了。

扩展集成第三方供给商

EAS标准产品已支持飞天和明华两家供给商,若是选用其它供给商需要进行二次开发,通过扩展标准产品中提供的智能钥匙认证接口,能够实现EAS与其它第三方智能钥匙供给商的集成。

二次开发接口说明

若是想实现EAS与其它非标准产品所支持的第三方供给商的集成,需要由第三方供给商提供相关集成方案或接口,然后进行二次开发。

客户端(GUI)登录二次开发接口

客户端登录集成需要二次开发一个集成类,该类要实现标准产品概念的接口;接口概念如下:

publicclassAbstractUsbKeyBaseOperatorExt{

publicStringreadFile(intfileName)throwsException{}

publicStringgetNo()throwsException{}

publicvoidverifyPwd(StringnewPwd)throwsException{}

}

接口方式及参数说明:

(1)readFile方式:

在该方式中需要实现获取UsbKey顶用户账号的逻辑;

参数说明:

fileName参数能够不利用。

(2)getNo方式:

在该方式中需要实现获取UsbKey编号的逻辑;

(1)verifyPwd方式:

在该方式中需要实现校验UsbKey密码的逻辑;

参数说明:

newPwd参数代表用户输入的密码。

Portal(Web)登录二次开发接口

由于智能钥匙认证涉及读取Usbkey硬件设备,因此在EASPortal登录时利用智能钥匙认证功能还需要开发一个OCX控件用于读取Usbkey中的用户信息,或采纳第三方供给商提供的能够直接在web页面中获取Usbkey顶用户信息的方式,那么可不需要OCX控件。

开发若是要开发OCX控件,那么要实现以下方式:

控件名称:

EASUsbkeyOcxFileCtrl

实现方式:

(1)VerifyUsbkeyPin(pin,userType):

在该方式中实现校验UsbKey密码的逻辑。

参数说明:

pin参数代表用户输入的密码,userType参数用户类型,能够不利用。

(2)ReadUserInfo(lReadFileLen,lReadFileID):

在该方式中实现获取UsbKey顶用户账号的逻辑

参数说明:

lReadFileLen参数代表读取的文件长度,lReadFileID参数代表读取的文件id号

关于OCX控件的开发能够找第三方供给商提供支持。

在开发完该客户端的实现类及Web的登录控件后,可依照步骤进行相关配置,然后即可实现扩展第三方供给商的智能钥匙认证。

第四章机械码认证

应用处景

机械码是运算机的唯一编号,一样是由运算机的硬件(CPU,硬盘,网卡)信息生成的唯一识别码。

EAS系统的机械码认证功能能够保证用户只能在通过认证的机械上进行登录。

这种认证方式适用于企业对信息系统的访问和利用范围有较严格的操纵,对信息系统的平安性有很高要求的应用处景。

机械码认证的平安性要紧体此刻通过这种认证方式能够实现只许诺通过认证的运算机访问EAS系统,从而能够轻易的避免任何非法的用户以任何途径访问或解决EAS系统,因此专门大程度的提高了企业信息系统的平安性,降低了平安隐患。

大体实现原理

在EAS系统中,机械码认证的实现原理如下图:

图机械码认证实现原理图

启用了机械码认证后,用户在登录系统的时候,系统会检查该客户端机械是不是已通过认证,若是没有认证过那么提示用户进行机械码认证申请;然后,客户申请认证该机械,EAS系统获取机械码并保留申请信息。

以后,需要治理员登录到EAS系统中对申请认证的机械进行认证,认证通事后,该客户端机械那么能够利用用户名和密码登录到系统中。

具体实现步骤

设置机械码生成策略

利用administrator用户登录到EAS系统中,打开【系统平台】—>【系统配置】—>【参数设置】界面,修改“机械码生成策略”参数为实际需要的策略。

启用机械码认证

机械码认证的启用不同的EAS版本步骤有所不同,具体步骤如下:

EAS及以上实现步骤

注意:

请确认环境中已打PTM044223补丁。

(1)利用administrator用户登录到EAS系统中,打开【系统平台】—>【平安治理】—>【平安认证中心】—>【机械码认证设置】界面,如图所示:

图机械码认证设置界面

(2)点击“启用认证”按钮,然后关闭客户端,重启EAS效劳器。

EAS及以下实现步骤

(1)利用administrator用户登录到EAS系统中,打开【系统平台】—>【系统配置】—>【参数设置】界面,修改“是不是启用机械码认证”参数为true。

(2)打开EAS效劳端server\deploy\\easWebClient\deploy\client目录下的文件,检查sysloginlistener节点下面是不是包括value值为的节点,若是没有那么增加一个,其中key值为sysloginlistener节点下最大key值加1,value值为。

申请机械码认证

(1)重启EAS效劳器后,启动客户端,这时就会弹出机械码认证申请提示框,如图所示:

图机械码认证申请提示框界面

(2)点击“确信”按钮,弹出机械码认证申请界面,如图所示:

图机械码认证申请界面

(3)点击“获取机械特点码”按钮,获取机械码后,点击“提交认证”按钮,然后关闭客户端,通知并等待治理员认证该机械。

认证客户端机械

(1)利用administrator用户登录到EAS系统中,若是是EAS及以上版本那么打开【系统平台】—>【平安治理】—>【平安认证中心】—>【机械码认证设置】界面;若是是EAS及以下版本那么打开【系统平台】—>【平安治理】—>【权限治理】—>【用户治理】界面,然后在“文件”菜单当选择“客户机械认证”菜单项,打开机械码认证设置界面。

如图所示:

图动态密码卡认证设置界面

(2)选中申请机械码认证的记录,然后点击“认证通过”按钮。

完成以上几步步骤后,在申请并通过认证的机械上就能够够登录EAS系统,而没有通过认证的机械上那么无法登录系统。

注:

由于机械码认证需要治理员administrator用户对其它用户机械进行认证,因此关于第一次启用机械码认证后,利用administrator用户申请认证的机械将自动通过认证,提交认证后即可直接登录EAS系统。

若是administrator用户不能登录系统,那么需要连接到EAS数据库中执行如下SQL语句:

Updatet_pm_machineRegistersetFisRegistered=1wherefip=’’

第五章指纹认证

应用处景

随着企业对平安性的提高,EAS集成了一种较新的认证方式——指纹认证。

这种方式要求用户在登录的时候,利用指纹搜集设备,“输入”用户的指纹,系统通过生物识别技术,进行指纹的比对,若是识别成功,系统自动识别出用户的身份和登录账号,即可登录到系统中,达到了即平安又方便的目的。

大体实现原理

在EAS系统中,指纹认证的实现原理如下图:

图指纹认证实现原理图

启用了指纹认证后,用户在登录系统的时候,第一,系统会通过指纹搜集器搜集指纹,然后连接到指纹效劳器中依照搜集的指纹匹配对应的用户而且返回用户名,最后EAS系统依照返回的用户名进行登录。

整体实施流程