交换三级网综合实验.docx

《交换三级网综合实验.docx》由会员分享,可在线阅读,更多相关《交换三级网综合实验.docx(27页珍藏版)》请在冰豆网上搜索。

交换三级网综合实验

交换三级网综合实验

【实验名称】

交换三级网综合实验。

【实验目的】

构建交换网络的三级结构。

【背景描述】

你是某系统集成公司的技术工程师,公司现在承接一个企业网的搭建项目,经过现场勘测及充分与客户沟通,你建议该网络采用经典的三级网络构架,现项目方案已经得到客户的认可,并且请你负责整个网络的实施。

【实现功能】

通过合理的三层网络架构,实现用户接入网络的安全、快捷。

【实验设备】

RG-S2126G(两台)、RG-S3550-24/RG-3550-48/RG-S3750-24/RG-S3760-48(任选型号,两台)、RG-WALL50(1台)、RG-R1762(1台)

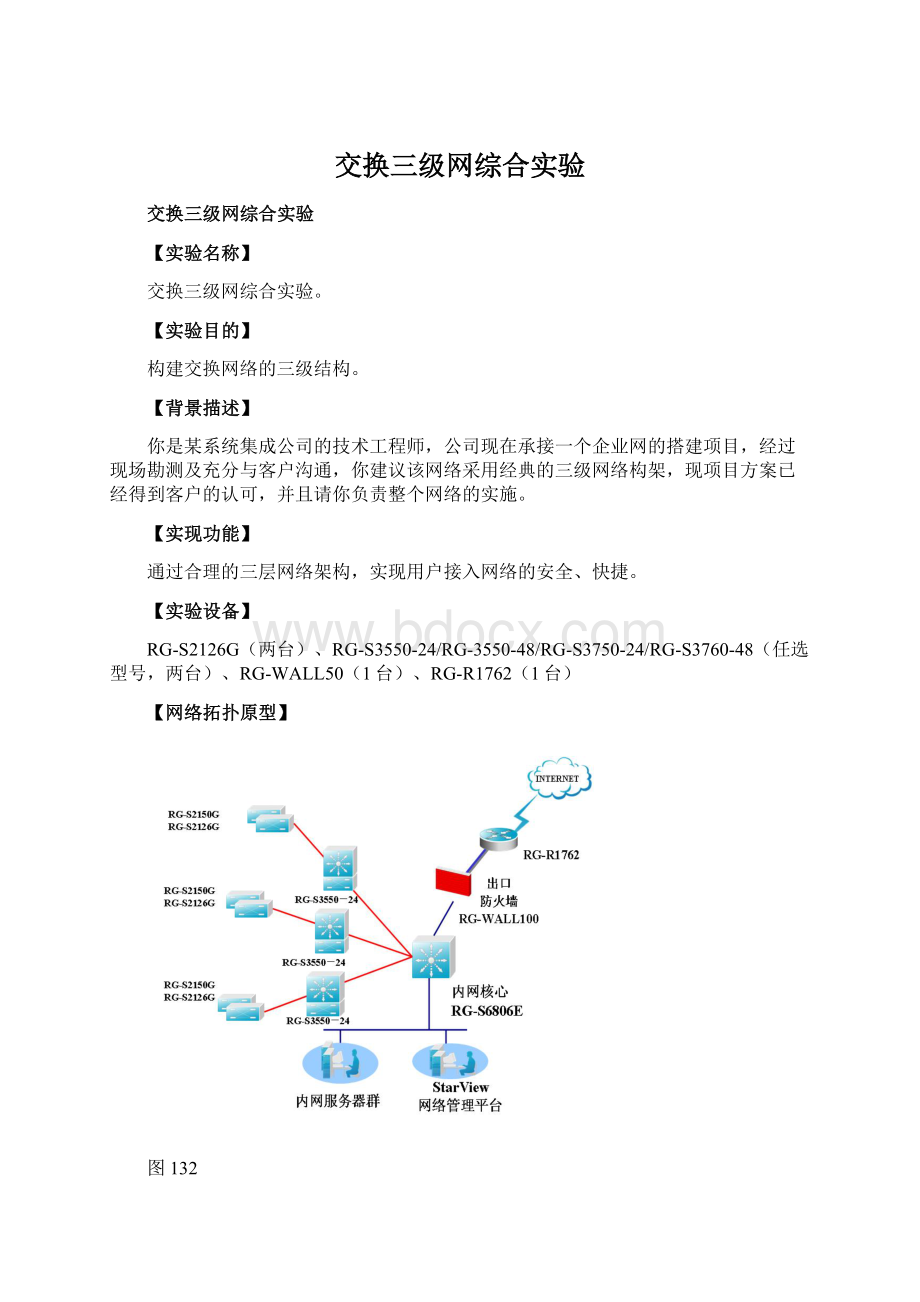

【网络拓扑原型】

图132

【实验拓扑】

图133

【客户需求】

整个网络采用核心—汇聚—接入三级结构,出口防火墙做相应的防止外网攻击关键端口的规则,通过出口路由器做NAT供内网用户访问外网,同时要求VLAN1内网用户不能访问VLAN24的FTP服务,VLAN2不作限制。

接入层交换机要实现防冲击波的功能。

【实验拓扑说明】

整个实验用RG-S2126G1模拟VLAN1用户接入交换机,RG-S2126G2模拟VLAN2用户接入交换机,VLAN1与VLAN2的用户通过RG-S3760-48-1实现VLAN间路由。

RG-S3760-48-1与RG-S3760-48-2之间通过静态路由,实现内网用户的对外数据包转发及对内网服务器的访问。

RG-S3760-48-2及R1通过防火墙连接,防火墙启用桥模式,并对容易被攻击的端口进行安全防护。

在R1上启用NAT功能,保证内网用户可以访问外网,实验拓扑中以R2模拟Internet。

【IP地址规划】

设备名称

VLAN端口名称

IP地址

端口连接状况

RG-S3760-48-1

VLAN1

192.168.11.1/24

F0/1--RG-S2126G1

VLAN2

192.168.12.1/24

F0/2--RG-S2126G2

VLAN10

192.168.13.1/24

F0/10--RG-S3760-48-2F0/10

VLAN10

192.168.13.2/24

F0/10--RG-S3760-48-1F0/10

(续表)

设备名称

VLAN端口名称

IP地址

端口连接状况

RG-S3760-48-2

VLAN11

192.168.1.11/24

F0/11--防火墙eth0

VLAN24

192.168.24.1/24

F0/24--内网服务器

R1

Fastethernet1/0

192.168.1.12/24

F1/0--防火墙eth1

Serial1/2(DTE)

202.202.1.1/24

S1/2—R2S1/2

R2

Serial1/2(DCE)

202.202.1.2/24

S1/2—R1S1/2

【基本配置】

步骤1.S2126G1基本配置。

switch(config)#hostRG-2126G-1

RG-2126G-1(config)#interfacerangefa0/1-24!

该步骤可省略

RG-2126G-1(config-if-range)#switchportaccessvlan1!

该步骤可省略

步骤2.S2126G2基本配置。

switch(config)#hostRG-2126G-2

RG-2126G-2(config)#vlan2

RG-2126G-2(config-vlan)#exit

RG-2126G-2(config)#interfacerangefa0/1-24

RG-2126G-2(config-if-range)#switchportaccessvlan2

步骤3.RG-3760-48-1基本配置。

switch(config)#hostRG-3760-48-1

RG-3760-48-1(config)#vlan2

RG-3760-48-1(config-vlan)#exit

RG-3760-48-1(config)#vlan10

RG-3760-48-1(config-vlan)#exit

RG-3760-48-1(config)#interfacefa0/1

RG-3760-48-1(config-if)#switchaccessvlan1

RG-3760-48-1(config-if)#exit

RG-3760-48-1(config)#interfacefa0/2

RG-3760-48-1(config-if)#switchaccessvlan2

RG-3760-48-1(config-if)#exit

RG-3760-48-1(config)#interfacefa0/10

RG-3760-48-1(config-if)#switchacessvlan10

RG-3760-48-1(config-if)#exit

RG-3760-48-1(config)#interfacevlan1

RG-3760-48-1(config-if)#ipaddress192.168.11.1255.255.255.0

RG-3760-48-1(config-if)#nosh

RG-3760-48-1(config-if)#exit

RG-3760-48-1(config)#interfacevlan2

RG-3760-48-1(config-if)#ipaddress192.168.12.1255.255.255.0

RG-3760-48-1(config-if)#nosh

RG-3760-48-1(config-if)#exit

RG-3760-48-1(config)#interfacevlan10

RG-3760-48-1(config-if)#ipaddress192.168.13.1255.255.255.0

RG-3760-48-1(config-if)#nosh

RG-3760-48-1(config-if)#exit

步骤4.RG-3760-48-2基本配置。

switch(config)#hostRG-3760-48-2

RG-3760-48-2(config)#vlan10

RG-3760-48-2(config-vlan)#exit

RG-3760-48-2(config)#vlan11

RG-3760-48-2(config-vlan)#exit

RG-3760-48-2(config)#vlan24

RG-3760-48-2(config-vlan)#exit

RG-3760-48-2(config)#interfacefa0/10

RG-3760-48-2(config-if)#switchaccessvlan10

RG-3760-48-2(config-if)#exit

RG-3760-48-2(config)#interfacefa0/11

RG-3760-48-2(config-if)#switchaccessvlan11

RG-3760-48-2(config-if)#exit

RG-3760-48-2(config)#interfacefa0/24

RG-3760-48-2(config-if)#switchaccessvlan24

RG-3760-48-2(config-if)#exit

RG-3760-48-2(config)#interfacevlan10

RG-3760-48-2(config-if)#ipaddress192.168.13.2255.255.255.0

RG-3760-48-2(config-if)#nosh

RG-3760-48-2(config-if)#exit

RG-3760-48-2(config)#interfacevlan11

RG-3760-48-2(config-if)#ipaddress192.168.1.11255.255.255.0

RG-3760-48-2(config-if)#nosh

RG-3760-48-2(config-if)#exit

RG-3760-48-2(config)#interfacevlan24

RG-3760-48-2(config-if)#ipaddress192.168.24.1255.255.255.0

RG-3760-48-2(config-if)#nosh

RG-3760-48-2(config-if)#exit

步骤5.R1基本配置。

Red-Giant>en

Red-Giant#conft

Red-Giant(config)#hostR1

R1(config)#interfacefa1/0

R1(config-if)#ipadd192.168.1.12255.255.255.0

R1(config-if)#nosh

R1(config)#interfaceserial1/2

R1(config-if)#ipadd202.202.1.1255.255.255.0

R1(config-if)#nosh

步骤6.R2基本配置。

Red-Giant>en

Red-Giant#conft

Red-Giant(config)#hostR2

R2(config)#intserial1/2

R2(config-if)#ipadd202.202.1.2255.255.255.0

R2(config-if)#clockrate64000

R2(config-if)#nosh

步骤7.测试各个直连接口能够ping通(步骤略)。

步骤8.防火墙配置。

1、登录防火墙,打开管理IP地址功能。

图134

2、设置防火墙的管理地址为192.168.1.2/24和192.168.1.3/24。

图135

3、设置防火墙的工作模式为:

网桥模式。

图136

图137

图138

图139

【路由配置】

步骤9.RG-S3760-48-1路由配置。

RG-3760-48-1(config)#iprouting

RG-3760-48-1(config)#iproute0.0.0.00.0.0.0192.168.13.2

RG-3760-48-1#showiproute

!

Type:

C-connected,S-static,R-RIP,O-OSPF,IA-OSPFinterarea

N1-OSPFNSSAexternaltype1,N2-OSPFNSSAexternaltype2

E1-OSPFexternaltype1,E2-OSPFexternaltype2

!

TypeDestinationIPNexthopInterfaceDistanceMetricStatus

----------------------------------------------------------------------

S0.0.0.0/0192.168.13.2VL1010Active

C192.168.11.0/240.0.0.0VL100Active

C192.168.12.0/240.0.0.0VL200Active

C192.168.13.0/240.0.0.0VL1000Active

步骤10.RG-S3760-48-2路由配置。

RG-3760-48-2(config)#iprouting

RG-3760-48-2(config)#iproute0.0.0.00.0.0.0192.168.1.12

RG-3760-48-2(config)#iproute192.168.11.0255.255.255.0192.168.13.1

RG-3760-48-2(config)#iproute192.168.12.0255.255.255.0192.168.13.1

!

RG-3760-48-2#showiproute

!

Type:

C-connected,S-static,R-RIP,O-OSPF,IA-OSPFinterarea

N1-OSPFNSSAexternaltype1,N2-OSPFNSSAexternaltype2

E1-OSPFexternaltype1,E2-OSPFexternaltype2

!

TypeDestinationIPNexthopInterfaceDistanceMetricStatus

------------------------------------------------------------------

S0.0.0.0/0192.168.1.12VL1110Active

C192.168.1.0/240.0.0.0VL1100Active

S192.168.11.0/24192.168.13.1VL1010Active

S192.168.12.0/24192.168.13.1VL1010Active

C192.168.13.0/240.0.0.0VL1000Active

C192.168.24.0/240.0.0.0VL2400Active

步骤11.R1路由配置。

R1(config)#iproute192.168.11.0255.255.255.0192.168.1.11

R1(config)#iproute192.168.12.0255.255.255.0192.168.1.11

R1(config)#iproute0.0.0.00.0.0.0serial1/2

!

R1#shiproute

!

Codes:

C-connected,S-static,R-RIP

O-OSPF,IA-OSPFinterarea

N1-OSPFNSSAexternaltype1,N2-OSPFNSSAexternaltype2

E1-OSPFexternaltype1,E2-OSPFexternaltype2

*-candidatedefault

!

Gatewayoflastresortis0.0.0.0tonetwork0.0.0.0

!

S*0.0.0.0/0isdirectlyconnected,serial1/2

C192.168.1.0/24isdirectlyconnected,FastEthernet1/0

C192.168.1.12/32islocalhost.

S192.168.11.0/24isdirectlyconnected,FastEthernet1/0

S192.168.12.0/24isdirectlyconnected,FastEthernet1/0

C202.202.1.0/24isdirectlyconnected,serial1/2

C202.202.1.1/32islocalhost.

【安全配置】

步骤12.RG-S2126G1与RG-S2126G2防病毒配置(以RG-S212G2为例)。

RG-2126G-2(config)#ipaccess-listextendeddeny_worms

RG-2126G-2(config-ext-nacl)#denytcpanyanyeq135

RG-2126G-2(config-ext-nacl)#denytcpanyanyeq136

RG-2126G-2(config-ext-nacl)#denytcpanyanyeq137

RG-2126G-2(config-ext-nacl)#denytcpanyanyeq138

!

RG-2126G-2(config-ext-nacl)#denytcpanyanyeq139

RG-2126G-2(config-ext-nacl)#denytcpanyanyeq445

RG-2126G-2(config-ext-nacl)#denyudpanyanyeq135

!

RG-2126G-2(config-ext-nacl)#denyudpanyanyeq136

RG-2126G-2(config-ext-nacl)#denyudpanyanyeqnetbios-ns

RG-2126G-2(config-ext-nacl)#denyudpanyanyeqnetbios-dgm

RG-2126G-2(config-ext-nacl)#denyudpanyanyeqnetbios-ss

!

RG-2126G-2(config-ext-nacl)#denyudpanyanyeq445

RG-2126G-2(config-ext-nacl)#permitipanyany

RG-2126G-2(config-ext-nacl)#exi

!

RG-2126G-2(config)#interrangefa0/1-24

RG-2126G-2(config-if-range)#ipaccess-groupdeny_wormsin

说明:

RG-2126G-1配置同上。

步骤13.RG-S3760-48-1安全配置。

RG-3760-48-1(config)#

RG-3760-48-1(config)#ipaccess-listextendeddeny_ftp

RG-3760-48-1(config-ext-nacl)#denytcp192.168.11.00.0.0.255

192.168.24.00.0.0.255eqftp

!

RG-3760-48-1(config-ext-nacl)#denytcp192.168.11.00.0.0.255

192.168.24.00.0.0.255eqftp-data

!

RG-3760-48-1(config-ext-nacl)#permitipanyany

RG-3760-48-1(config-ext-nacl)#end

步骤14.防火墙安全策略。

1、登录防火墙。

2、选择“策略”→“服务”选项。

图140

图141

3、在服务中添加服务名称,并在服务名称中指定相关协议与接口。

图142

4、添加多个规则,并且加入到服务组中(服务组名称可在“服务组”选项中设定)。

图143

5、规则添加完毕。

图144

6、在“策略”→“规则”选项中将服务与源地址及目标地址关联。

图145

图146

7、将访问规则中定义的接口的所有源到所有目的的动作指定为拒绝,可在允许、拒绝、拒绝(ICMP)拒绝(重设)这4个选项中,点选第二项(拒绝)。

图147

【R1的NAT配置】

R1(config)#access-list1permit192.168.11.00.0.0.255

R1(config)#access-list1permit192.168.12.00.0.0.255

R1(config)#intfa1/0

R1(config-if)#ipnatinside

R1(config-if)#exit

R1(config)#ints1/2

R1(config-if)#ipnatoutside

R1(config-if)#exit

R1(config)#ipnatinsidesourcelist1interfaceserial1/2overload

【注意事项】

1、防火墙设置为桥模式后,工作模式相当于1台二层交换机,路由器静态路由指向内网时要明确指明下一跳地址。

2、在添加安全规则之前要保证全网路由正常。

3、安全访问控制列表要添加允许所有的条目,并在交换机相关接口下运用。

4、R2作为模拟外网的路由器,在本实验中无需添加路由条目。

5、R2的S1/2接口为DCE接口,要设置时钟速率。

6、各个接口地址及连线要保证正确。

7、路由器接口与防火墙接口相连请用交叉线。

【参考配置】

RG-3760-48-1#showrunning-config

Systemsoftwareversion:

1.02BuildOct172005Release

Buildingconfiguration...

Currentconfiguration:

625bytes

!

version1.0

!

hostnameRG-3760-48-1

vlan1

!

vlan2

!

vlan10

!

interfaceFastEthernet0/2

switchportaccessvlan2

!

interfaceFastEthernet0/10

switchportaccessvlan10

!

interfaceVlan1

ipaddress192.168.11.1255.255.255.0

!

interfaceVlan2

ipaddress192.168.12.1255.255.255.0

!

interfaceVlan10

ipaddress192.168.13.1255.255.255.0

!

iproute0.0.0.00.0.0.0Vlan10192.168.13.21enabled

end

RG-3760-48-2#showrunning-config

Systemsoftwareversion:

1.03

(1)BuildDec12005Release

Buildingconfiguration...

Currentconfiguration:

786bytes

!

version1.0

!

hostnameRG-3760-48-2

vlan1

!

vlan10

!

vlan11

!

vlan24

!

interfaceFastEthernet0/10

switchportaccessvlan10

!

interfaceFastEthernet0/11

swit