实验十三 访问控制列表基础.docx

《实验十三 访问控制列表基础.docx》由会员分享,可在线阅读,更多相关《实验十三 访问控制列表基础.docx(21页珍藏版)》请在冰豆网上搜索。

实验十三访问控制列表基础

实验十三访问控制列表

实验目标

1、路由器:

R1、R2

2、交换机:

SW1、SW2(在本实验中没有进行配置)

3、电脑:

PC1、PC2、PC3、PC4

4、实验结果:

PC1(192.168.1.2)不能Telnet到R2(192.168.2.2)

PC3网段(192.168.3.0)中的计算机不能到达PC1(192.168.1.0)的网段

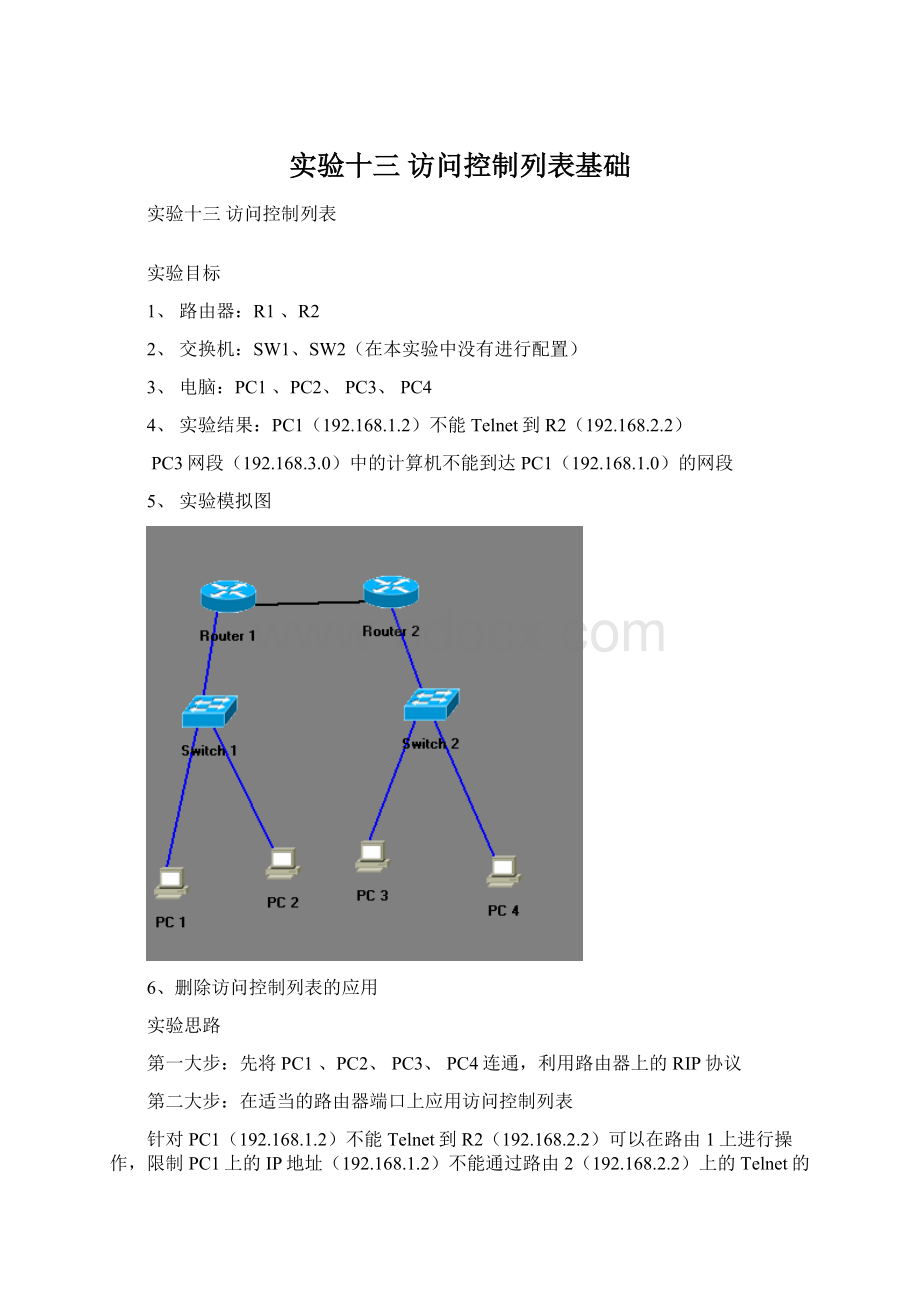

5、实验模拟图

6、删除访问控制列表的应用

实验思路

第一大步:

先将PC1、PC2、PC3、PC4连通,利用路由器上的RIP协议

第二大步:

在适当的路由器端口上应用访问控制列表

针对PC1(192.168.1.2)不能Telnet到R2(192.168.2.2)可以在路由1上进行操作,限制PC1上的IP地址(192.168.1.2)不能通过路由2(192.168.2.2)上的Telnet的接口23,而它能Telnet访问除R2意外的路由器,使用扩展访问控制列表(100~199)最佳,在本实验中我们以将扩展访问控制列表的序号设置成101

而对于PC3网段(192.168.3.0)中的计算机不能到达PC1(192.168.1.0)的网段,可以在路由2上进行操作,限制PC3的网段(192.168.3.0)出去,直接使用标准访问控制列表(1~99)即可,在本实验中我们以将扩展访问控制列表的序号设置成1。

第三大步:

验证试验的完整性

实验过程

第一大步(基本配置)

配置路由器1

1、首先设置R1的主机设备名

en

conft

hostR1设置路由器名R1

exit

2、先配置R1上的S0端口

ints0

ipadd192.168.2.1255.255.255.0设置s0的IP地址

clockrate64000必须设置S0端口上的时钟频率

noshut打开端口

exit

3、再配置R1上的E0端口

inte0

ipadd192.168.1.1255.255.255.0设置e0的IP地址

noshut打开端口

exit

4、最后配置R1上的RIP协议

routerrip进入路由RIP设置

network192.168.1.0定义网段

network192.168.2.0定义网段

exit

Ctrl+Z返回特权模式

配置路由器2

1、首先设置R2的主机设备名

en

conft

hostR2设置路由器名R2

exit

2、先配置R4上的S1端口

ints0

ipadd192.168.2.2255.255.255.0设置s1的IP地址

noshut打开端口

exit

3、再配置R2上的E0端口

inte0

ipadd192.168.3.1255.255.255.0设置e0的IP地址

noshut打开端口

exit

4、最后配置R4上的RIP协议

routerrip进入路由RIP设置

network192.168.2.0定义网段

network192.168.3.0定义网段

exit

Ctrl+Z返回特权模式

5、另外还需要配置R2上telnet密码(与实验结合)

conft

linevty04进入telnet用户设置

password123456设置vty密码

login重新载入

exit

查看RIP协议的应用情况

执行查看路由表命令

在任意一台路由器上(且必须是特权模式)

例如:

在R1上

执行命令shiproute

在R2上

执行命令shiproute

配置PC1

1、直接输入命令w

2、按图中所示

输入IP地址192.168.1.2

输入子网掩码255.255.255.0

输入网关192.168.1.1

配置PC2

1、直接输入命令w

2、按图中所示

输入IP地址192.168.1.3

输入子网掩码255.255.255.0

输入网关192.168.1.1

配置PC3

1、直接输入命令w

2、按图中所示

输入IP地址192.168.3.2

输入子网掩码255.255.255.0

输入网关192.168.3.1

配置PC4

1、直接输入命令w

2、按图中所示

输入IP地址192.168.3.3

输入子网掩码255.255.255.0

输入网关192.168.3.1

第二大步(应用访问控制列表)

配置路由器1

1、首先配置R1上的访问控制列表(扩展:

101)

conft

access-list101denytcp192.168.1.20.0.0.0192.168.2.20.0.0.0eq23新建扩展访问控制列表101并屏蔽Telnet端口23

access-list101permitipanyany允许其它数据(任何IP地址到任何IP地址)

exit

2、应用R1上设置的的访问控制列表(扩展:

101)

conft

ints0进入s0端配置

ipaccess-group101out应用访问控制列表101

exit

在虚拟器V6.0版本上操作略有不同

conft

access-list101denytcphost192.168.1.2host192.168.2.2eqtelnet新建扩展访问控制列表101并屏蔽Telnet端口23

或者输入:

access-list101denytcphost192.168.1.2192.168.2.20.0.0.0eqtelnet

access-list101permitipanyany允许其它数据(任何IP地址到任何IP地址)

ints0进入s0端配置

ipaccess-group101out应用访问控制列表101

exit

****实现的结果:

拒绝R1上的PC1(192.168.1.2)使用路由器的E0端口建立Telnet会话

配置路由器2

1、首先配置R2上的访问控制列表(标准:

1)

conft

access-list1deny192.168.3.00.0.0.255新建标准访问控制列表1并禁止192.168.3.0网段(出去)

access-list101permitipanyany允许其它数据(任何IP地址到任何IP地址)

ints1进入s1端配置

ipaccess-group1out应用访问控制列表1

exit

在虚拟器V6.0版本上操作与上面的相同

****PC3上的计算机不能到达PC1的网段(也就是说自己R2的3.0的网段出不去)

第三大步(测试实验)

测试实验一:

***PC1(192.168.1.2)不能Telnet到R2(192.168.2.2)

在PC1(192.168.1.2)上telnet到R2(192.168.2.2)

未配置访问控制列表

在PC1上telnet192.168.2.2

输入R2的telnet密码123456后

在password后面输入123456

已配置访问控制列表

在PC1上telnet192.168.2.2

测试实验二:

***PC3网段(192.168.3.0)中的计算机不能到达PC1(192.168.1.0)的网段

在PC3或PC4上执行命令ping192.168.1.1

未配置访问控制列表

在PC3上ping192.168.1.1

配置后的访问控制列表

在PC3上ping192.168.1.1

在生活实际中,有时还可能遇到要删除某段口上的访问控制列表配置

删除访问控制列表

格式:

第一步:

进入要删除的设置好的访问控制列表端口

第二步:

noaccess-list号码

在V6.0版本上则是noipaccess-list号码

第三步:

退出

例如:

在V6.0版本上

conft

ints0进入要删除的设置好的访问控制列表端口

noipaccess-group101out在s0端口上删除扩展访问控制列表101

exit

Ctrl+Z

实验总结

通过本章的学习,您应该掌握以下内容:

•识别IP访问列表的主要作用和工作流程

•配置标准的IP访问列表

•利用访问列表控制虚拟会话的建立

•配置扩展的IP访问列表

•查看IP访问列表

为什么要使用访问列表

•管理网络中逐步增长的IP数据

•当数据通过路由器时进行过滤

访问列表的应用

•允许、拒绝数据包通过路由器

•允许、拒绝Telnet会话的建立

•没有设置访问列表时,所有的数据包都会在网络上传输

访问列表的其它应用

基于数据包检测的特殊数据通讯应用

什么是访问列表

•标准

–检查源地址

–通常允许、拒绝的是完整的协议

•扩展

–检查源地址和目的地址

–通常允许、拒绝的是某个特定的协议

进方向和出方向

访问列表的测试:

允许和拒绝

访问列表配置指南

•访问列表的编号指明了使用何种协议的访问列表

•每个端口、每个方向、每条协议只能对应于一条访问列表

•访问列表的内容决定了数据的控制顺序

•具有严格限制条件的语句应放在访问列表所有语句的最上面

•在访问列表的最后有一条隐含声明:

denyany-每一条正确的访问列表都至少应该有一条允许语句

•先创建访问列表,然后应用到端口上

•访问列表不能过滤由路由器自己产生的数据

访问列表设置命令

Step1:

设置访问列表测试语句的参数

access-list标号{permit|deny}{testconditions}

Step2:

在端口上应用访问列

{protocol}access-groupaccess-list-number{in|out}

IP访问列表的标号为1-99和100-199

如何识别访问列表

•标准访问列表(1to99)检查IP数据包的源地址

•扩展访问列表(100to199)检查源地址和目的地址、具体的TCP/IP协议和目的端口

•其它访问列表编号范围表示不同协议的访问列表

通配符:

如何检查相应的地址位

•0表示检查与之对应的地址位的值

•1表示忽略与之对应的地址位的值

通配符掩码指明特定的主机

•例如172.30.16.290.0.0.0检查所有的地址位

•可以简写为host(host172.30.16.29)

通配符掩码指明所有主机

•所有主机:

0.0.0.0255.255.255.255

•可以用any简写

配置标准的IP访问列表

•为访问列表设置参数

•IP标准访问列表编号1到99

•缺省的通配符掩码=0.0.0.0

•“noaccess-listaccess-list-number”命令删除访问列表

格式:

access-listaccess-list-number{permit|deny}source[mask]

应用标准访问控制列表

•在端口上应用访问列表

•指明是进方向还是出方向

•缺省=出方向

•“noipaccess-groupaccess-list-number”命令在端口上删除访问列表

格式:

ipaccess-groupaccess-list-number{in|out}

标准访问列表举例1

access-list1permit172.16.0.00.0.255.255

(implicitdenyall-notvisibleinthelist)

(access-list1deny0.0.0.0255.255.255.255)

interfaceethernet0

ipaccess-group1out

interfaceethernet1

ipaccess-group1out

Permitmynetworkonly只

标准访问列表举例2

access-list1deny172.16.4.130.0.0.0

access-list1permit0.0.0.0255.255.255.255

interfaceethernet0

ipaccess-group1out

Denyaspecifichost

标准访问列表举例3

access-list1deny172.16.4.00.0.0.255

access-list1permitany

(implicitdenyall)

(access-list1deny0.0.0.0255.255.255.255)

interfaceethernet0

ipaccess-group1out

Denyaspecificsubnet

扩展IP访问列表的配置

标准访问列表和扩展访问列表比较

扩展IP访问列表的配置

设置访问列表的参数

access-listaccess-list-number{permit|deny}protocolsource

source-wildcard[operatorport]destinationdestination-wildcard

[operatorport][established][log]

在端口上应用访问列表

Router(config-if)#ipaccess-groupaccess-list-number{in|out}

端口号

扩展访问列表应用举例1

access-list101denytcp172.16.4.00.0.0.255172.16.3.00.0.0.255eq21

access-list101denytcp172.16.4.00.0.0.255172.16.3.00.0.0.255eq20

access-list101permitipanyany

(implicitdenyall)

(access-list101denyip0.0.0.0255.255.255.2550.0.0.0255.255.255.255)

interfaceethernet0

ipaccess-group101out

•

•拒绝子网172.16.4.0的数据使用路由器e0口ftp到子网172.16.3.0

•允许其它数据

扩展访问列表应用举例2

access-list101denytcp172.16.4.00.0.0.255anyeq23

access-list101permitipanyany

(implicitdenyall)

interfaceethernet0

ipaccess-group101out

•拒绝子网172.16.4.0内的主机使用路由器的E0端口建立Telnet会话

•允许其它数据

使用名称访问列表

适用于IOS版本号为11.2以后

ipaccess-list{standard|extended}name

所使用的名称必须一致

Router(config{std-|ext-}nacl)#

{permit|deny}{ipaccesslisttestconditions}

{permit|deny}{ipaccesslisttestconditions}

no{permit|deny}{ipaccesslisttestconditions}

•允许和拒绝语句不需要访问列表编号

•“no”命令删除访问列表

访问列表配置准则

•访问列表中限制语句的位置是至关重要的

•将限制条件严格的语句放在访问列表的最上面

•使用noaccess-listnumber命令删除完整的访问列表

例外:

名称访问列表可以删除单独的语句

•隐含声明denyall

在设置的访问列表中要有一句permitany

创建并激活一命名IP访问权限表

键入命名访问权限表配置模式

Router(config)#ipaccess-list{standard|extended}name

•在访问权限表配置模式中键入监测条件,所使用的名称必须一致

•在访问权限表配置模式中键入监测条件,所使用的名称必须一致

Router(config{std-|ext-}nacl)#{permit|deny}{testconditions}

Router(config{std-|ext-}nacl)#no{permit|deny}{testconditions}

Router(config{std-|ext-}nacl)#{permit|deny}{testconditions}

Router(config{std-|ext-}nacl)#no{permit|deny}{testconditions}

允许和拒绝语句不需要访问列表编号;“no”命令删除访问列表

在端口上应用访问列表

Router(config-if)#ipaccess-groupname{in|out}

访问列表的放置原则

•将扩展访问列表置于离源设备较近的位置

•将标准访问列表置于离目的设备较近的位置

查看访问列表

wg_ro_a#showipinte0

查看访问列表的语句

wg_ro_a#show{protocol}access-list{access-listnumber}

wg_ro_a#showaccess-lists{access-listnumber}

例子

wg_ro_a#showaccess-lists

StandardIPaccesslist1

permit10.2.2.1

permit10.3.3.1

permit10.4.4.1

permit10.5.5.1

ExtendedIPaccesslist101

permittcphost10.22.22.1anyeqtelnet

permittcphost10.33.33.1anyeqftp

permittcphost10.44.44.1anyeqftp-data

完成本章的学习后,你应该能够掌握:

•了解IP访问列表的工作过程

•配置标准的IP访问列表

•用访问列表控制vty访问

•配置扩展的IP访问列表

•查看IP访问列表

热身练习

1.IP访问列表有哪两种类型?

2.在访问列表的最后有哪一个语句是隐含的?

责任制作人:

解春顺

2009年11月18日星期三