计算机网络原理实验 实验一.docx

《计算机网络原理实验 实验一.docx》由会员分享,可在线阅读,更多相关《计算机网络原理实验 实验一.docx(12页珍藏版)》请在冰豆网上搜索。

计算机网络原理实验实验一

实验一Wireshark的安装与使用

一、实验目的

1、熟悉并掌握Wireshark的基本使用;

2、熟悉并掌握GNS3的基本使用

3、了解网络协议实体间进行交互以及报文交换的情况。

4、了解PC、交换机、路由器的基本配置

二、实验环境

与因特网连接的计算机,操作系统为Windows,安装有Wireshark、IE、GNS3等软件。

三、预备知识

1、Wireshark

要深入理解网络协议,需要观察它们的工作过程并使用它们,即观察两个协议实体之间交换的报文序列,探究协议操作的细节,使协议实体执行某些动作,观察这些动作及其影响。

这种观察可以在仿真环境下或在因特网这样的真实网络环境中完成。

观察正在运行的协议实体间交换报文的基本工具被称为分组嗅探器(packetsniffer),又称分组捕获器。

顾名思义,分组嗅探器捕获(嗅探)你的计算机发送和接收的报文。

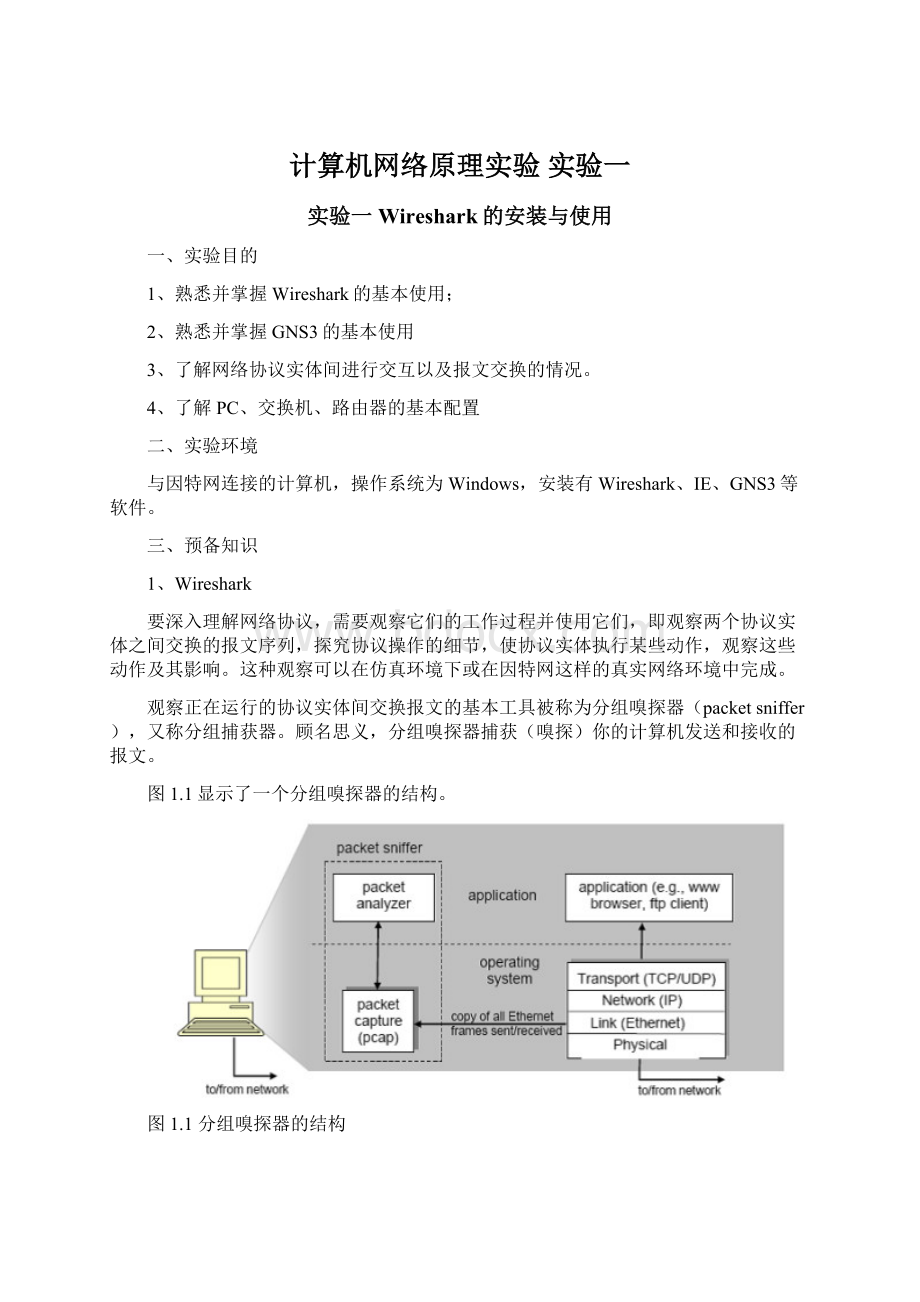

图1.1显示了一个分组嗅探器的结构。

图1.1分组嗅探器的结构

图1.1右边是计算机上正常运行的协议和应用程序(如:

Web浏览器和FTP客户端)。

分组嗅探器(虚线框中的部分)主要有两部分组成:

第一是分组捕获器,其功能是捕获计算机发送和接收的每一个链路层帧的拷贝;第二个组成部分是分组分析器,其作用是分析并显示协议报文所有字段的内容(它能识别目前使用的各种网络协议)。

Wireshark是一种可以运行在Windows,UNIX,Linux等操作系统上的分组嗅探器,是一个开源免费软件,可以从http:

//www.wireshark.org下载。

备注:

64位和32位的区别,主要是针对CPU而已的。

其实32位和64位的区别有很多,具体的我就不说太多了。

主要有2点

1.CPU处理器的处理机制不同

相对而言,64位对计算机处理器在RAM(随机存取储存器)处理信息的效率比32位做了优化,更加高效快速。

2.操作系统可支持的有效内存的容量不同

64位版本可以处理的物理内存(RAM)在4GB以上,高达128GB,

而32位版本最多可以处理4GB的内存。

(对于我们普通用户而言这点最重要啦)

假如你的电脑配置有4G或更多的内存,同时CPU又支持64位,那么久建议安装64位系统,不要浪费资源了。

如何查看:

计算机右键,属性,64位操作系统

或者:

运行-cmd-systeminfo

加载完成命令之后,输出的信息,如下图找到

如果是X86就是32位系统,

如果是显示X64就是64位系统

2、GNS3:

GNS3是一款具有图形化界面可以运行在多平台(包括Windows,Linux,andMacOS等)的网络虚拟软件。

Cisco网络设备管理员或是想要通过CCNA,CCNP,CCIE等Cisco认证考试的相关人士可以通过它来完成相关的实验模拟操作。

同时它也可以用于虚拟体验Cisco网际操作系统IOS或者是检验将要在真实的路由器上部署实施的相关配置。

简单说来它是dynamips的一个图形前端,相比直接使用dynamips这样的虚拟软件要更容易上手和更具有可操作性。

GNS3整合了如下的软件:

Dynamips:

一款可以让用户直接运行Cisco系统(IOS)的模拟器

Dynagen:

是Dynamips的文字显示前端

Pemu:

PIX防火墙设备模拟器。

Winpcap:

windows平台下一个免费,公共的网络访问系统。

开发winpcap这个项

目的在于为win32应用程序提供访问网络底层的能力。

设计优秀的网络拓扑结构

模拟Cisco路由设备和PIX防火墙

仿真简单的Ethernet,ATM和帧中继交换机

能够装载和保存为Dynamips的配置格式,也就是说对于使用dynamips内核的虚拟软件具有较好的兼容性支持一些文件格式(JPEG,PNG,BMPandXPM)的导出

四、软件界面介绍

运行Wireshark程序时,其图形用户界面如图1.2所示。

最初,各窗口中并无数据显示。

Wireshark的界面主要有五个组成部分:

图1.2Wireshark主界面

●命令菜单(commandmenus):

命令菜单位于窗口的最顶部,是标准的下拉式菜单。

●协议筛选框(displayfilterspecification):

在该处填写某种协议的名称,Wireshark据此对分组列表窗口中的分组进行过滤,只显示你需要的分组。

●捕获分组列表(listingofcapturedpackets):

按行显示已被捕获的分组内容,其中包括:

分组序号、捕获时间、源地址和目的地址、协议类型、协议信息说明。

单击某一列的列名,可以使分组列表按指定列排序。

其中,协议类型是发送或接收分组的最高层协议的类型。

●分组首部明细(detailsofselectedpacketheader):

显示捕获分组列表窗口中被选中分组的首部详细信息。

包括该分组的各个层次的首部信息,需要查看哪层信息,双击对应层次或单击该层最前面的“+”即可。

●分组内容窗口(packetcontent):

分别以十六进制(左)和ASCII码(右)两种格式显示被捕获帧的完整内容。

GNS3界面介绍

四、实验步骤

1、Wireshark

1.启动Web浏览器(如IE);

2.启动Wireshark;

3.开始分组捕获:

单击工具栏的

按钮,出现如图1.3所示对话框,[options]按钮可以进行系统参数设置,在绝大部分实验中,使用系统的默认设置即可。

当计算机具有多个网卡时,选择其中发送或接收分组的网络接口(本例中,第一块网卡为虚拟网卡,第二块为以太网卡)。

单击“Start”开始进行分组捕获;

图1.3Wireshark配置界面

4.在运行分组捕获的同时,在浏览器地址栏中输入某个网页的URL,如:

5.当完整的页面下载完成后,单击捕获对话框中的“stop”按钮,停止分组捕获。

此时,Wireshark主窗口显示已捕获的你本次通信的所有协议报文;

6.在协议筛选框中输入“http”,单击“apply”按钮,分组列表窗口将只显示HTTP协议报文。

7.选择分组列表窗口中的第一条http报文,它是你的计算机发向服务器()的HTTPGET报文。

当你选择该报文后,以太网帧、IP数据报、TCP报文段、以及HTTP报文首部信息都将显示在分组首部子窗口中,其结果如图1.4。

2、GNS3:

1.首先对GNS3做些设置。

第一步:

点击Edit->Preferences…在弹出的对话框中右侧选择Dynampis

进行测试,测试成功方可使用。

第二步:

在workingdirectory中随便安排一个目录,这个目录将用来存放运行模拟器的时候产生的一些文件。

设置完毕后点击OK。

(略)

第三步:

点击Edit->Iosimageandhypervisors。

在imagefile中导入你的ciscoIOS。

IOS命名规则:

eg:

c3640-ik9o3s-mz.124-10.bin,那么platform就是3600,Chassis就是3640。

然后点击Save按钮就可以了。

(纯英文目录)

第四步:

画图。

直接拖曳相关原件到界面就可以,然后按照拓扑点击添加接口的按钮。

第五步:

运行设备,计算IDLE值。

打开任务管理器,也就是ctrl+alt+del。

然后观察任务管理器的cpu使用率应该非常大,这是因为模拟器模拟的是路由器的结构,因此他不知道路由器的cpu什么时候会空闲,所以一直是满载,这个时候我们进行如下处理:

右击,选择IDLE值计算(该value可以让cpu空闲,其目的就是降低cpu使用率)。

在弹出的对话框中就是可能的idlepcvalue,我们只要选[]内数值最大的那个(系统推荐的打*的数字最有可能合理的idlepcalue,但是不够理想)。

这个时候观察你的CPU使用率,如果没有下降,那么输入idlepc计算,重新选一个编号,然后观察,如此反复。

其他略,详见实验配置。

五、实验报告内容

1、Wireshark:

在实验基础上,回答以下问题:

(1)列出在分组列表子窗口所显示的所有捕获数据包的协议类型;

ARP,HTTP,TCP,NBNS

(2)从发出HTTPGET报文到接收到对应的HTTPOK响应报文共需要多长时间?

(分组列表窗口中Time列的值是从Wireshark开始追踪到分组被捕获的总的时间数,以秒为单位)

28.54-28.43=0.11秒

(3)你主机的IP地址是什么?

你访问的服务器的IP地址是什么?

主机ip地址:

10.16.56.25

服务器ip地址:

202.120.223.7

2、GNS3:

DEVICEID

IP-ADDRESS

INTERFACE

NEIGHBOR

R1

12.1.1.1

FASTETHERNET0/0

R2

R2

12.1.1.2

FASTETHERNET0/0

R1

实验步骤和相关配置

1.由console口登入路由器

2.设置路由器主机名,设置系统时间

Router>enable

Router#configureterminal

Router(config)#

<-路由器三模式的转换”>”表示用户模式,”#”表示特权模式,”config#”表示全局配置模式->

3.路由器必敲三命令:

关闭域名解析,配置console永不超时,配置console的日志同步

Router(config-line)#noexec-t/exec-t00

<-配置console永不超时->

Router(config-line)#loggingsynchronous

Router(config-line)#exit

<-退出控制台接口模式->

Router(config)#noipdomainlookup

<-关闭域名解析->

4.配置接口IP

6.1两台路由器的基础配置

Router(config)#hostnameR1

R1(config)#noipdomainlookup

R1(config)#lineconsole0

R1(config-line)#noexec-timeout

R1(config-line)#loggingsynchronous

R1(conifg-line)#exit

Router(config)#hostnameR2

R2(config)#noipdomainlookup

R2(config)#lineconsole0

R2(config-line)#noexec-timeout

R2(config-line)#loggingsynchronous

R2(conifg-line)#exit

4.2进入接口,配置IP

R1(config)#interfacefastethernet0/0

R1(config-if)#ipaddress12.12.12.1255.255.255.252

R1(config-if)#noshutdown

R2(config)#interfacefastethernet0/0

R2(config-if)#ipaddress12.12.12.2255.255.255.252

R2(config-if)#noshutdown

6.3查看当前设备接口状态

Route#showipinterfacebrief

6.4互ping测试

R1#ping12.12.12.2

R2#ping12.12.12.1

5查看配置

Router#showrunning-config

Router#showipinterfacebrief

结果截图

TCPTLSv1

9.69-6.59=3.1

Src220.181.156.34dst192.168.1.153