手把手教你设置无线路由WEP加密应用.docx

《手把手教你设置无线路由WEP加密应用.docx》由会员分享,可在线阅读,更多相关《手把手教你设置无线路由WEP加密应用.docx(51页珍藏版)》请在冰豆网上搜索。

手把手教你设置无线路由WEP加密应用

手把手教你设置无线路由WEP加密应用

WEP加密是最早在无线加密中使用的技术,新的升级程序在设置上和以前有点不同,功能当然比之前丰富一些,下面让我们来看看如何使用WEP。

当在无线“基本设置”里面“安全认证类型”选择“自动选择”、“开放系统”、“共享密钥”这三项的时,使用的就是WEP加密技术,“自动选择”是无线路由器可以和客户端自动协商成“开放系统”或者“共享密钥”。

下面我们就以TP-LINK公司的无线宽带路由器TL-WR641G和无线网卡TL-WN620G为例讲解无线网络WEP加密应用;

一、无线路由器配置

1、启用WEP加密。

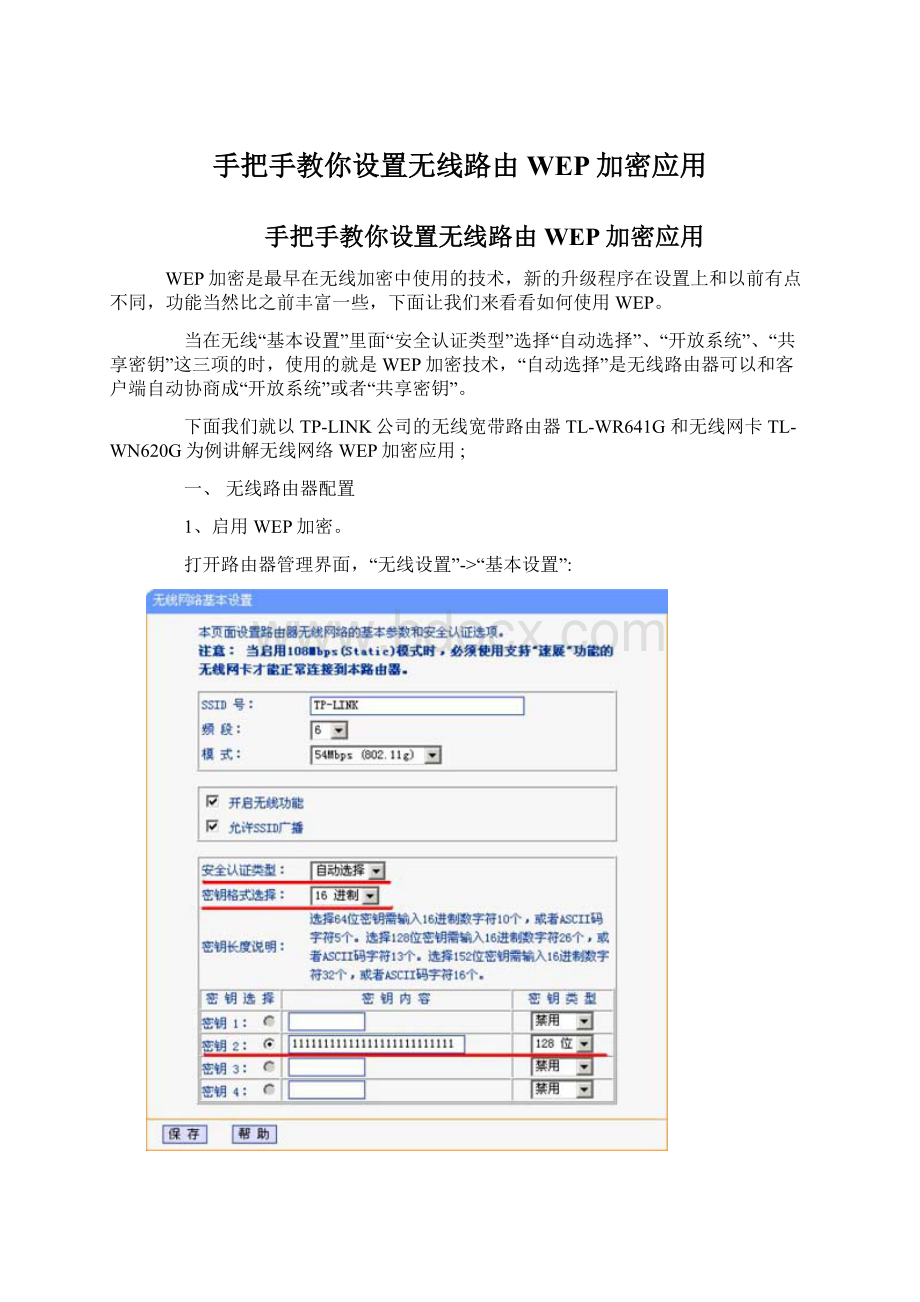

打开路由器管理界面,“无线设置”->“基本设置”:

图1

如上图所示:

“安全认证类型”选择“自动选择”,因为“自动选择”就是在“开放系统”和“共享密钥”之中自动协商一种,而这两种的认证方法的安全性没有什么区别。

“密钥格式选择”选择“16进制”,还有可选的是“ASCII码”,这里的设置对安全性没有任何影响,因为设置“单独密钥”的时候需要“16进制”,所以这里推荐使用“16进制”。

“密钥选择”必须填入“密钥2”的位置,这里一定要这样设置,因为新的升级程序下,密钥1必须为空,目的是为了配合单独密钥的使用(单独密钥会在下面的MAC地址过滤中介绍),不这样设置的话可能会连接不上。

密钥类型选择64/128/152位,选择了对应的位数以后“密钥类型”的长度会变更,本例中我们填入了26位参数11111111111111111111111111。

因为“密钥格式选择”为“16进制”,所以“密钥内容”可以填入字符是0、1、2、3、4、5、6、7、8、9、a、b、c、d、e、f,设置完记得保存。

如果不需要使用“单独密钥”功能,网卡只需要简单配置成加密模式,密钥格式,密钥内容要和路由器一样,密钥设置也要设置为“WEP密钥2”的位置(和路由器对应),这时候就可以连接上路由器了。

2、单独密钥的使用。

这里的MAC地址过滤可以指定某些MAC地址可以访问本无线网络而其他的不可以,“单独密钥”功能可以为单个MAC指定一个单独的密钥,这个密钥就只有带这个MAC地址的网卡可以用,其他网卡不能用,增加了一定的安全性。

打开“无线设置”->“MAC地址过滤”,在“MAC地址过滤”页面“添加新条目”,如下界面是填入参数的界面:

图2

如上图所示:

“MAC地址”参数我们填入的是本例中TL-WN620G的MAC地址00-0A-EB-88-65-06,

“类型”可以选择“允许”/“禁止”/“64位密钥”/“128位密钥”/“152位密钥”,本例中选择了64位密钥。

“允许”和“禁止”只是简单允许或禁止某一个MAC地址的通过,这和之前的MAC地址功能是一样的,这里不作为重点。

“密钥”填入了10位AAAAAAAAAA,这里没有“密钥格式选择”,只支持“16进制”的输入。

“状态”选择生效。

最后点击保存即可,保存后会返回上一级界面,结果如下图:

图3

注意到上面的“MAC地址过滤功能”的状态是“已开启”,如果是“已关闭”,右边的按钮会变成“开启过滤”,点击这个按钮来开启这一功能。

至此,无线路由器这一端配置完成!

顺便说一下怎样获取网卡MAC地址?

可以参考我司网站“网络教室”文档《路由器配置指南》相关内容,通过电脑DOS界面运行ipconfig/all这个命令会弹出如下类似信息,红线勾勒部分“PhysicalAddress”对应的就是处于连接状态的网卡的MAC地址;

图4

二、网卡TL-WN620G的配置

打开TL-WN620G客户端应用程序主界面——“用户文件管理”—>“修改”,会弹出用户配置文件管理对话框。

首先是“常规”页填入和无线路由器端相同的SSID——本例为“TP-LINK”,如下图所示:

图5

然后点击“高级”页,红线勾勒部分注意选择认证模式,可以保持和无线路由器端相同,由于我们的路由器上选择了“自动选择”模式,所以这里无论选择什么模式都是可以连接的。

如果这个选项是灰色,就请先配置“安全”页面的参数,回过头再来这里配置;

图6

接下来我们进入“安全”页,如下图所示:

图7

先选择“预共享密钥(静态WEP)”,然后点击“配置…..”按钮,进入设置共享密钥的界面:

图8

上面用红线勾勒的参数说明一下:

1)、“密钥格式”必须选择“十六进制(0-9,A-F);

2)、总共需要填入两个密钥,密钥1对应的是路由器“无线配置”->“MAC地址过滤”页面下设置的单独密钥,本例为64位长度的密钥AAAAAAAAAA;密钥2对应的是路由器“无线配置”->“基本设置”页面下设置的公共密钥,本例为128位长度的密钥:

11111111111111111111111111。

3)、最后要选中“WEP密钥1”。

(注意“WEP密钥1”后面的圆点)

4)、单独密钥和公共密钥的位置是不能更改的。

配置完成,连续点击两次“取定”回到客户端应用程序主界面,我们可以看到网卡和无线路由器已经建立了连接,如下图所示:

图9

这时候我们进入路由器“无线设置”-“主机状态”,可以看到已连接的网卡MAC地址;在“主机状态”页面,表里第一个显示的是无线路由器的MAC地址;

图10

Backtrack3破解WEP无线路由加密

Backtrack3破解无线网WEP

http:

//www.remote-exploit.org/backtrack_download.html 下载地址

我用的是BT3光盘版直接下载下来刻盘当然你可以用U盘版的也

用的无线网卡是INTEL3945网卡

步骤非常简单

1打开shell输入ifconfig-a查看网卡

2输入modprobe-riwl3945

modprobeipwraw

启用无线网卡

3输入airodump-ngwifi0(wifi0是你的无线网卡)

可以查看到搜索到的无线AP的MAC

4shell里面输入spoonwep

[快车下载]wifi.jpg:

无线路由器WEP加密破解!

今天闲来无事,无意中间打开了笔记本的无线开关,呵呵,居然看到有无线网络的信号,仔细一看,居然信号还是满格,不过加了密码。

呵呵,有戏了,今天就拿它练练手,看看能不能突破无线密码,用用邻居的网络信号!

于是搜集器材,翻出2年前的一个TP--LinkPC卡式无线网卡,下载了几个软件,开始破解之旅。

不到半小时,邻居的WEP密码已经出现在我的电脑屏幕上。

呵呵,现在就是用邻居的无线信号给大家讲讲我的破解过程,也请使用无线的朋友们注意了!

!

小心你的无线。

首先说明下,破解无线网络的密码是可行的,但是是违法的,所以本贴的宗旨是提醒大家注意自己的无线网络安全。

也希望大家不要利用本贴的方法干违法犯罪的事情!

!

!

!

基于此理由,我没有提供所用到的软件的下载,请大家谅解!

首先器材要求:

无线网卡必须是采用AtherosAR5001,AR5002,AR5004,AR5005或AR5006芯片组芯片,或者能使用Atheros兼容驱动的无线网卡。

所以基本上迅驰的机型不能使用此方法,只能使用在Lunix下的方法破解!

下载以下软件:

1、WinAirCrackPack工具包(WinAirCrackPack工具包是一款无线局域网扫描和密钥破解工具,主要包括airodump和aircrack等工具。

它可以监视无线网络中传输的数据,收集数据包,并能计算出WEP/WPA密钥。

我们用它来抓包和暴力破解密码)

2、NetworkStumbler(无线网络信号搜索软件,可以搜索到隐藏了SSID的AP。

用来搜索周围区域内的无线信号)

下面进入实战:

1、安装好无线网卡的驱动并禁用或者取下机器上的其它的无线网卡。

2、安装NetworkStumbler软件,打开NetworkStumbler,等几分钟后就可以看见所有的区域中工作中的无线AP,记录下MAC地址,SSID,信道(chan),是否加密(Encryption)[如果未加密就不需要破解了]。

3、下面再解压缩下载下来的WinAirCrackPack工具包。

可以看到如下文件:

62973

4、运行里头的airodump.exe,选择相应的网卡,输入对应无线网卡前的序号,例如我的是13。

62996

62997

5、输入o或者a选择网卡芯片类型,根据你的芯片类型选择,如果是使用兼容驱动的话选择a。

再选择搜索频段,输入0是代表所有频段都检测的意思。

接下来会提示你输入一个保存文件,这样该工具会把所有sniffer下来的数据包放到这个文件中。

随便建立一个就好了。

62998

6、onlywritewepivs是否只检测WEP加密数据包,我们选择“Y”即可。

7、如果出现下图的结果,那么说明你的网卡驱动不支持此程序,同时会自动打开浏览器让你选择合适的驱动。

62999

8、在安装好合适的驱动后会出现下图:

63001

9、当统计的数据包比较多的时候,就可以自动分析出无线网络对应的SSID号和无线设备的MAC地址以及无线速度,发射频段和是否加密,采用何种方式加密了。

63002

10、我们成功的实现了通过airodump找到没有开启SSID广播功能的无线网络对应的SSID号,所以说仅仅报着将SSID号隐藏并修改默认名字是不能阻止非法入侵者连接无线网络的。

不管你是否开启SSID广播,我们都可以通过无线网络的sniffer工具来找出你的真实SSID名称。

然后再对照第二步中获得的MAC地址和SSID是不是正确。

不过有一点要特别注意,那就是是否能够破解SSID名称是建立在airodump搜集到足够的数据包基础上的,也就是说也可能你的无线路由器开着,但是没有任何无线网卡和他通讯,这样airodump是无法检测到任何无线数据包并进行分析破解的。

11、再运行WinAirCrackPack工具包里面的winaircrack.exe程序。

12、在左边找到general,接下来点GENERAL界面中下方的clickheretolocatecapturefile...,让我们选择一个捕获文件。

63003

13、这个文件就是上面所提到的airodump保存下来的数据统计文件,前面已经为其起了一个名字叫softer了,那么我们到airodump.exe所在文件夹中找到softer.cap文件,这个文件就是捕获文件。

63004

14、回到general界面,在encryptiontype处选择WEP。

63005

15、在左边点WEP,在WEP设置标签中先检测64位密文,keyindex保持自动AUTO。

因为大部分用户在设置无线路由器WEP加密时都选择了最简单的64位密文,他也是破解所需时间最短的。

63006

16、设置完毕点右下角的“aircrackthekey...”按钮,winaircrack会自动根据softer.cap中保存的统计信息进行分析,暴力破解WEP密文。

63007

17、由于采取的是暴力破解方法,所以花费的时间会比较多,大概需要几个小时甚至更多的时间来破解一个64位的WEP密文。

当发现WEP密文后会显示出内容,如下图就能够发现出WEP加密信息为1111122222。

转自计算机世界笔记本论坛

本文来自最具魅力的菊乡亲情论坛『社区内乡BBS』(http:

//bbs.neixiang.org)做人要厚道,转载请保留此信息!

:

http:

//www.neixiang.org/bbs/thread-34725-1-1.html

无线路由加密的菜鸟设置

不在乎别人未经允许就共享你的无线路由器的就8要继续看了

偶用dlinkdi624+a,说一下自己的方法,水平和偶差不多菜的可以参考,欢迎高手指正

首先到dlink网站更新路由器固件2.06或者2.04

设置路由器密码,大小写字母+数字,自己记得就行

更改路由器ip

关掉ssid广播

更改信道

选择wpa-pskaes加密,设置20位以上的密码,包括大小写字母,数字和符号

设置ip过滤,禁止除自己的电脑ip地址以外的所有ip的所有服务

设置mac地址过滤,这个不知道是不是和ip过滤同时生效

关掉dhcp服务

禁止响应来自外网的ping

自己的电脑设置固定ip,关闭netbios,用intel的proset软件连接

这样应该差不多了,如果觉得还不够安全就经常换路由器和wpa加密的密码,把路由器放到自己家的中心位置,不定期开机,限制开机时间什么的自己选

除了专业黑客或者破门而入的基本上都可以死心

顺便说下偶这里加密基本不影响网速,还有做好自己电脑的防护,中了木马的话怎么设置都是白搭

如何解决Web服务器能Ping通但不能访问

访问Web服务器是许多局域网用户经常要做的一项“功课”,在频繁访问过程中,不少朋友积累了一些Web服务器访问经验,这些经验常常会帮助他们快速解决一些无法访问的小故障。

不过,本文下面贡献出来的Web服务器不能访问故障现象却比较特别,如果不加细细分析,单纯以经验来解决故障时,多半容易走弯路;为了帮助各位朋友高效访问Web服务器,笔者现在就将这种特别的网络访问故障排除过程还原出来,希望大家能从中收到启发!

能Ping通但是不能访问

某单位局域网规模不大,总共18台普通计算机,外加一台安装了Windows Server 2003系统的Web服务器,所有普通计算机以及Web服务器全部连接到一台可管理的核心交换机中,并通过宽带路由器实现局域网共享上网。

平时,18台普通计算机中安装使用的操作系统不尽相同,有使用Windows XP系统的,有安装Windows Vista系统的,也有两台计算机比较破旧仍然还在使用Windows 98系统,不过这些计算机都能正常访问局域网中的Web服务器。

可是,最近一段时间,局域网用户通过IE浏览器访问Web服务器站点内容时,系统屏幕上竟然出现了身份验证对话框,要求用户输入合适的用户名和密码信息;事实上Web服务器根本没有启用身份验证功能,它平时能允许局域网中的任何用户通过匿名身份登录、访问其中的站点内容,那为什么现在会出现这种现象呢?

更让人感到奇怪的是,网络管理员无论输入Web服务器的合法用户账号还是输入超级管理员账号,都无法顺利通过Web服务器的身份验证,这是什么原因呢?

网络管理员尝试使用Ping命令来测试局域网目标Web服务器的连通性时,发现Web服务器能够被正常Ping通,这也证明局域网普通计算机到Web服务器之间的物理连接线路是正常的;在线路通畅的情况下,遇到Web服务器访问不正常的故障现象,这很可能是Web服务器自身哪里出现了问题。

检查Web站点访问权限

起初,网络管理员还以为是Web服务器自身设置不当,造成了局域网用户不能正常访问。

考虑到Web服务器突然要求进行身份验证,网络管理员判断这肯定是Web服务器的访问权限被意外修改了,于是立即进入Windows Server 2003服务器系统,依次单击“开始”/“设置”/“控制面板”,双击控制面板中的“管理工具”图标,再双击其中的IIS控制图标,打开对应系统的IIS控制台窗口,从中找到目标Web服务器对应的站点名称,然后用鼠标右键单击目标站点名称,执行右键菜单中的“属性”命令打开目标站点的属性设置窗口;单击该设置窗口中的“目录安全性”选项卡,在对应选项设置页面的“身份验证和访问控制”处单击“编辑”按钮,打开如图1所示的设置对话框,在这里网络管理员无论是选中还是取消选中“匿名访问”、“集成Windows验证”等选项,Web服务器依然还要进行身份验证,这说明这种故障现象与目标Web服务器的访问权限设置无关。

检查服务器连接限制

由于输入了合法用户账号、甚至超级管理员账号也不能正确登录进Web服务器,网络管理员开始怀疑起Windows Server 2003服务器系统可能对用户的同时连接数量进行了限制,因为一旦对Web服务器的站点主目录用户连接数量进行限制时,延后登录的用户是无论如何也不会访问到Web服务器中的站点内容的。

想到这一点,网络管理员先是打开服务器系统的资源管理器窗口,从中找到Web服务器的站点主目录,并用鼠标右键单击该目录图标,执行快捷菜单中的“属性”命令,打开目标站点主目录的属性设置窗口;单击该设置窗口中的“共享”选项卡,在对应的选项设置页面中,网络管理员果然发现Windows Server 2003服务器系统将该目录的用户访问数量限制为了5,于是尝试将该参数修改成20,同时保存好该设置操作,之后再次访问Web服务器时,仍然出现了相同的故障现象。

后来,网络管理员上网查询了用户连接限制方面的信息时,发现Windows Server 2003服务器系统要是授权模式设置不当时,也会出现用户连接数量受到限制的现象。

搜索到这样的结果,网络管理员心中暗自兴奋了一下,看来Web服务器不能访问的故障现象马上就能解决了;他立即打开Windows Server 2003服务器系统的“开始”菜单,从中依次点选“设置”/“控制面板”命令,并双击其中的“授权”选项,在其后的界面中网络管理员发现服务器系统在默认状态下选用了“每服务器”选项,同时看到用户连接数量显示为“5”,很明显这里的参数没有设置正确。

网络管理员立即选用了这里的“每设备或用户”选项(如图2所示),之后在每设备或每客户授权对话框中选中了“我同意”选项,最后重新启动了一下服务器系统;原以为这样的努力肯定会有收获,可是重新从普通计算机中访问局域网Web服务器时,系统屏幕上还是出现了让人讨厌的身份验证对话框。

意外找到故障原因

就在网络管理员毫无头绪的情况下,某位局域网用户突然跑来向网络管理员求援,说他们部门为了工作需要,最近新买回来了一台网络打印机,将该网络打印机连接到单位的核心交换机中,并设置好相关的网络打印参数后,他们部门的所有用户都能正常使用网络打印机打印材料了,不过在今天,他自己的计算机却不能使用网络打印机了,而其他人却能正常进行网络打印。

听到这位用户的求援,网络管理员立即来到了网络打印机现场,登录到打印机后台管理界面,偶然之间打开了网络打印机的日志页面,发现网络打印机的IP地址与局域网中某台计算机IP地址发生了冲突,再仔细检查那个发生冲突的IP地址时,竟然是Web服务器使用的IP地址,怪不得Web服务器不能正常访问,原来网络打印机的IP地址与它使用的IP地址发生意外冲突了。

原来,为了管理和维护方便,网络打印机上也运行着一个Web服务,用户通过Web形式的后台管理界面,可以非常轻松地设置网络打印机的各种上网参数,不过网络打印机自带的Weh服务器在默认状态下不支持匿名访问。

当用户为网络打印机设置的IP地址与Web服务器地址发生冲突时,局域网用户再在IE浏览器窗口的地址栏中输入Web服务器的IP地址时,其实访问的是网络打印机的后台登录界面,这也是为什么访问Web服务器时系统屏幕上出现身份验证对话框的原因。

此时,使用Ping命令测试Web服务器的连通性时,却测试到了网络打印机身上,那样一来网络打印机可以被Ping通,但需要输入合法的用户账号才能访问。

弄清楚了故障原因后,网络管理员立即修改了网络打印机的IP地址,保证了Web服务器的IP地址没有与其他计算机的IP地址发生冲突,结果再次访问Web服务器时,果然能够很快速地打开其中的页面内容了,至此Web服务器能Ping通但不能访问的故障现象就被成功解决了。

最后的总结

这种网络故障解决起来其实并不十分复杂,顺藤摸瓜一定能够找到最终的故障原因。

不过,该故障从另一个角度提醒我们每一位网络管理员,解决网络故障不能盲目地套用经验,而应该先在解决故障之前熟悉网络环境的最新变化,熟悉工作环境中的各种网络设备的功能特性,只有知道了网络的最新变化以及网络设备的各种特性,我们才会在遇到网络故障的时候,下意识地进行思考与联想,只有这样才能迅速地找到具体的故障原因,并且能够及时地采取措施来快速解决网络故障。

华为HG520s无线猫开启路由

自己动手:

将中国电信'我的E家'华为HG520s无线猫开启路由[url=

[size=3]目前一家有多台电脑的越来越多了,电信也想着法的封堵路由,不过这下咱电信为我们免费送来了“无线路由”,只要去中国电信办个“我的E家”套餐,就可以拿个“无线猫”回来!

打开一看怎么看也不像猫,简直一个无线路由的加强版!

但是电信是不会这么慷慨,还是将其阉割了,但我们也不能辜负华为的一片好心,那就动手吧!

此方法适用V100R100B013版本.

1.下载FIRMWARE,

[url=

:

[url=[/color][/url]

2.登陆HG520s(打开IE在地址栏输入192.168.1.1)

默认的用户名和密码均为:

admin

[img]

3.升级步骤:

(工具-软件升级-浏览-选择已经下载的文件-上载)升级前先恢复出厂设置,以免冲突

[img]

点击上载后大约2分钟左右,这段时间是不用管,因为他是自动的,升级完了之后“猫”会自动重启,并有提示升级完毕!

4.到此已经升级完毕了,下面来设置路由和自动拔号:

基本配置-WAN配置-模式(将桥接点选为路由)

[img]

5.设置PPPoE自动拔号

我所在的安徽省马鞍山VIP:

0VCI:

35每个地区的值会不相同详见教程最后

[img]http:

//b