如何关闭路由器不需要的服务.docx

《如何关闭路由器不需要的服务.docx》由会员分享,可在线阅读,更多相关《如何关闭路由器不需要的服务.docx(7页珍藏版)》请在冰豆网上搜索。

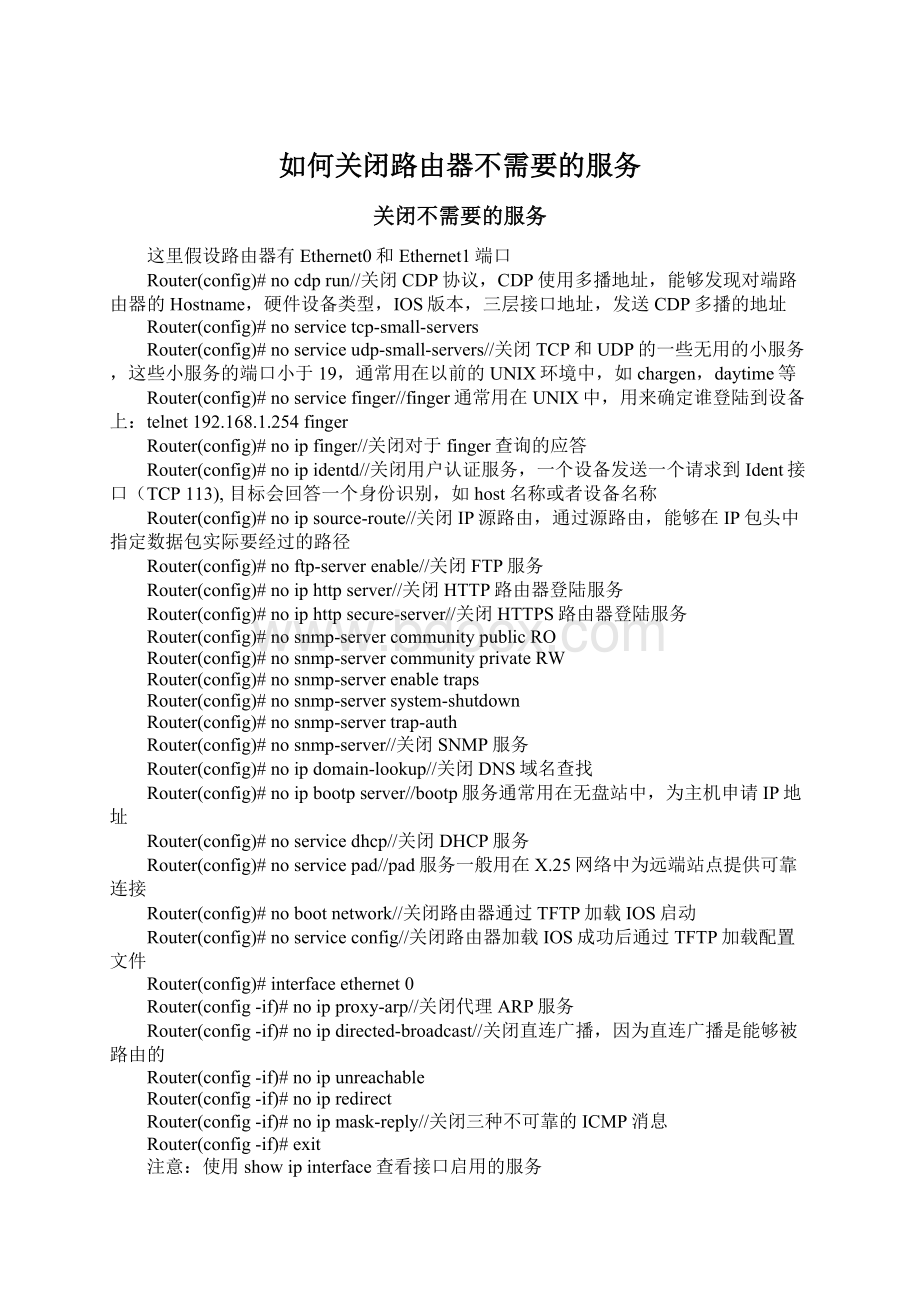

如何关闭路由器不需要的服务

关闭不需要的服务

这里假设路由器有Ethernet0和Ethernet1端口

Router(config)#nocdprun//关闭CDP协议,CDP使用多播地址,能够发现对端路由器的Hostname,硬件设备类型,IOS版本,三层接口地址,发送CDP多播的地址

Router(config)#noservicetcp-small-servers

Router(config)#noserviceudp-small-servers//关闭TCP和UDP的一些无用的小服务,这些小服务的端口小于19,通常用在以前的UNIX环境中,如chargen,daytime等

Router(config)#noservicefinger//finger通常用在UNIX中,用来确定谁登陆到设备上:

telnet192.168.1.254finger

Router(config)#noipfinger//关闭对于finger查询的应答

Router(config)#noipidentd//关闭用户认证服务,一个设备发送一个请求到Ident接口(TCP113),目标会回答一个身份识别,如host名称或者设备名称

Router(config)#noipsource-route//关闭IP源路由,通过源路由,能够在IP包头中指定数据包实际要经过的路径

Router(config)#noftp-serverenable//关闭FTP服务

Router(config)#noiphttpserver//关闭HTTP路由器登陆服务

Router(config)#noiphttpsecure-server//关闭HTTPS路由器登陆服务

Router(config)#nosnmp-servercommunitypublicRO

Router(config)#nosnmp-servercommunityprivateRW

Router(config)#nosnmp-serverenabletraps

Router(config)#nosnmp-serversystem-shutdown

Router(config)#nosnmp-servertrap-auth

Router(config)#nosnmp-server//关闭SNMP服务

Router(config)#noipdomain-lookup//关闭DNS域名查找

Router(config)#noipbootpserver//bootp服务通常用在无盘站中,为主机申请IP地址

Router(config)#noservicedhcp//关闭DHCP服务

Router(config)#noservicepad//pad服务一般用在X.25网络中为远端站点提供可靠连接

Router(config)#nobootnetwork//关闭路由器通过TFTP加载IOS启动

Router(config)#noserviceconfig//关闭路由器加载IOS成功后通过TFTP加载配置文件

Router(config)#interfaceethernet0

Router(config-if)#noipproxy-arp//关闭代理ARP服务

Router(config-if)#noipdirected-broadcast//关闭直连广播,因为直连广播是能够被路由的

Router(config-if)#noipunreachable

Router(config-if)#noipredirect

Router(config-if)#noipmask-reply//关闭三种不可靠的ICMP消息

Router(config-if)#exit

注意:

使用showipinterface查看接口启用的服务

Router(config)#interfaceethernet0

Router(config-if)#shutdown//手动关闭没有使用的接口

Router(config-if)#exit

Router(config)#servicetcp-keepalives-in

Router(config)#servicetcp-keepalives-out

//对活动的tcp连接进行监视,及时关闭已经空闲超时的tcp连接,通常和telnet,ssh一起使用

Router(config)#usernameadmin1privilege15secretgeekboy

Router(config)#hostnamejwy

Bullmastiff(config)#ipdomain-name

Bullmastiff(config)#cryptokeygeneratersa

Bullmastiff(config)#linevty04

Bullmastiff(config-line)#loginlocal

Bullmastiff(config-line)#transportinputssh

Bullmastiff(config-line)#transportoutputssh

//只允许其他设备通过SSH登陆到路由器

安全连接:

用SSH替代Telnet

如果你一直利用Telnet控制网络设备,你可以考虑采用其他更安全的方式。

本文告诉你如何用SSH替换Telnet。

使用Telnet这个用来访问远程计算机的TCP/IP协议

以控制你的网络设备相当于在离开某个建筑时大喊你的用户名和口令。

很快地,会有人进行监听,并且他们会利用你安全意识的缺乏。

SSH是替代Telnet和其他远程控制台管理应用程序的行业标准。

SSH命令是加密的并以几种方式进行保密。

在使用SSH的时候,一个数字证书将认证客户端(你的工作站)和服务器(你的网络设备)之间的连接,并加密受保护的口令。

SSH1使用RSA加密密钥,SSH2使用数字签名算法(DSA)密钥保护连接和认证。

加密算法包括Blowfish,数据加密标准

(DES),以及三重DES(3DES)。

SSH保护并且有助于防止欺骗,“中间人”攻击,以及数据包监听。

实施SSH的第一步是验证你的设备支持SSH。

请登录你的路由器或交换机,并确定你是否加载了一个支持SSH的IPSecIOS镜像。

在我们的例子中,我们将使用CiscoIOS命令。

运行下面的命令:

Router>Showflash

该命令显示已加载的IOS镜像名称。

你可以用结果对比你的供应商的支持特性列表。

在你验证了你的设备支持SSH之后,请确保设备拥有一个主机名和配置正确的主机域,就像下面的一样:

Router>configterminal

Router(config)#hostnamehostname

Router(config)#ipdomain-namedomainname

在这个时候,你就可以启用路由器上的SSH服务器。

要启用SSH服务器,你首先必须利用下面的命令产生一对RSA密钥:

Router(config)#cryptokeygeneratersa

在路由器上产生一对RSA密钥就会自动启用SSH。

如果你删除这对RSA密钥,就会自动禁用该SSH服务器。

实施SSH的最后一步是启用认证,授权和审计(AAA)。

在你配置AAA的时候,请指定用户名和口令,会话超时时间,一个连接允许的尝试次数。

像下面这样使用命令:

Router(config)#aaanew-model

Router(config)#usernamepassword

Router(config)#ipsshtime-out

Router(config)#ipsshauthentication-retries

要验证你已经配置了SSH并且它正运行在你的路由器上,执行下面的命令:

Router#showipssh

在验证了配置之后,你就可以强制那些你在AAA配置过程中添加的用户使用SSH,而不是Telnet。

你也可以在虚拟终端

(vty)连接中应用SSH而实现同样的目的。

这里给出一个例子:

Router(config)#linevty04

Router(config-line)#transportinputSSH

ssh-lgcs192.168.1.254

在你关闭现存的Telnet会话之前,你需要一个SSH终端客户端程序以测试你的配置。

我极力推荐PuTTY;它是免费的,而且它是一个优秀的终端软件。

路由器配置:

Router>enable

Router#configt

Router(config)#hostjintian

jintian(config)#enablepassword123

jintian(config)#intfa0/0

jintian(config-if)#ipadd192.168.1.1255.255.255.0

jintian(config-if)#noshut

jintian(config-if)#exit

jintian(config)usernamejintianpasswordjintian

jintian(config)#ipdomain-name

jintian(config)#cryptokeygeneratersa

Thenameforthekeyswillbe:

Choosethesizeofthekeymodulusintherangeof360to2048foryour

GeneralPurposeKeys.Choosingakeymodulusgreaterthan512maytake

afewminutes.

Howmanybitsinthemodulus[512]:

512

jintian(config)#linevty04

jintian(config-line)#transportinputssh

jintian(config-line)#loginlocal

jintian(config-line)#

测试:

在PC上:

PacketTracerPCCommandLine1.0

PC>ping192.168.1.1

Pinging192.168.1.1with32bytesofdata:

Replyfrom192.168.1.1:

bytes=32time=62msTTL=255

Replyfrom192.168.1.1:

bytes=32time=32msTTL=255

Replyfrom192.168.1.1:

bytes=32time=32msTTL=255

Replyfrom192.168.1.1:

bytes=32time=31msTTL=255

Pingstatisticsfor192.168.1.1:

Packets:

Sent=4,Received=4,Lost=0(0%loss),

Approximateroundtriptimesinmilli-seconds:

Minimum=31ms,Maximum=62ms,Average=39ms

PC>ssh-ljintian192.168.1.1

Password:

jintian>en

Password:

jintian#

R2(config)#aaanew-model启用AAA

R2(config)#aaaauthenticationlogindefaultlocal 启用aaa认证,设置在本地服务器上进行认证

R2(config)#usernameciscopasscisco创建一个用户cisco并设置其密码为cisco用于SSH客户端登录

R2(config)#linevty04

R2(config-line)#loginauthenticationdefault 设置使用AAA的default来进行认证

R2(config-line)#exit

R2(config)#

2.4.3配置Telnet和SSH

2.4.3配置Telnet和SSH

2009-04-1416:

24思科系统公司人民邮电出版社我要评论(0)字号:

T|T

《思科网络技术学院教程CCNAExplorations:

LAN交换和无线》为思科网络技术学院CCNAExploration第4版课程的配套书面教材,第2章讲述的是交换机基本概念和配置。

本节说的是配置Telnet和SSH。

2.4.3 配置Telnet和SSH

老式交换机可能不支持使用安全外壳(SSH)的安全通信。

本节将帮助您选择与交换机通信的方法:

Telnet和SSH。

Telnet是早期型号的Cisco交换机上支持的最初方法。

Telnet是用于终端访问的常用协议,因为大部分最新的操作系统都附带内置的Telnet客户端。

但是Telnet不是访问网络设备的安全方法,因为它在网络上以明文发送所有通信。

攻击者使用网络监视软件可以读取在Telnet客户端和Cisco交换机的Telnet服务之间发送的每一个击键。

由于Telnet协议存在安全性问题,因此SSH成为用于远程访问Cisco设备虚拟终端线路的首选协议。

SSH提供与Telnet相同类型的访问,但是增加了安全性。

SSH客户端和SSH服务器之间的通信是加密的。

SSH已经经历了多个版本,Cisco设备目前支持SSHv1和SSHv2。

建议尽可能实施SSHv2,因为它使用比SSHv1更强的安全加密算法。

1.配置Telnet

Telnet是Cisco交换机上支持vty的默认协议。

如果为Cisco交换机分配了管理IP地址,就可以使用Telnet客户端连接到交换机。

最初,vty线路并不安全,试图连接vty线路的任何用户都能接入交换机。

前一节中介绍了如何通过要求密码身份验证来保护通过vty线路对交换机的访问。

这可略微提高Telnet服务的安全性。

因为Telnet是vty线路的默认传输方式,因此在执行交换机初始配置之后,不需要指定Telnet。

但是,如果已将vty线路的传输协议更改为只允许SSH,则需要手动启用Telnet协议以允许Telnet访问。

如果需要在Cisco2960交换机上重新启用Telnet协议,可在线路配置模式下使用以下命令:

(config-line)#transportinputtelnet或(config-line)#transportinputall。

如果允许所有传输协议,则不仅允许Telnet访问,而且仍允许通过SSH访问交换机。

2.配置SSH

SSH是受到导出限制的一种加密安全功能。

要使用此功能,交换机上必须安装加密映像。

SSH功能有SSH服务器和SSH集成客户端,后者是在交换机上运行的应用程序。

可以使用PC上运行的任何SSH客户端或交换机上运行的CiscoSSH客户端来连接运行SSH服务器的交换机。

对于服务器组件,交换机支持SSHv1或SSHv2。

对于客户端组件,交换机只支持SSHv1。

SSH支持数据加密标准(DES)算法、三重DES(3DES)算法和基于密码的用户身份验证。

DES提供56位加密,而3DES提供168位加密。

加密需要时间,但是DES加密文本的时间比3DES少。

通常情况下,加密标准由客户指定,因此如果必须配置SSH,请询问客户使用哪一种标准(关于数据加密方法的讨论不属于本课程的范围)。

要实施SSH,需要生成RSA密钥。

RSA涉及公钥和私钥,公钥保留在公共RSA服务器上,而私钥仅由发送方和接收方保留。

公钥可对所有人公开,并用于加密消息。

用公钥加密的消息只能使用私钥解密。

这称为非对称加密。

非对称加密将在"AccessingtheWAN,CCNAExplorationCompanionGuide"课程中更详细地讨论。

如果要将交换机配置为SSH服务器,则需要从特权执行模式下开始,按照下面的步骤配置。

步骤1 使用configureterminal命令进入全局配置模式。

步骤2 使用hostnamehostname命令配置交换机的主机名。

步骤3 使用ipdomain-namedomain_name命令配置交换机的主机域。

步骤4 在交换机上启用SSH服务器以进行本地和远程身份验证,然后使用cryptokeygeneratersa命令生成RSA密钥对。

生成RSA密钥时,系统提示用户输入模数长度。

Cisco建议使用1024位的模数长度。

模数长度越长越安全,但是生成和使用模数的时间也越长。

这一步完成SSH服务器的基本配置,剩下的步骤描述优化SSH配置可以使用的几个选项。

步骤5 使用end命令返回到特权执行模式。

步骤6 使用showipssh或showssh命令显示交换机上的SSH服务器的状态。

步骤7 使用configureterminal命令进入全局配置模式。

步骤8 (可选)使用ipsshversion[1|2]命令将交换机配置为运行SSHv1或SSHv2。

如果未输入此命令或未指定关键字选项1或2,SSH服务器将选择SSH客户端支持的最高SSH版本。

例如,如果SSH客户端支持SSHv1和SSHv2,则SSH服务器选择SSHv2。

步骤9 配置SSH控制参数:

以秒为单位指定超时值;默认值为120秒。

该值的范围为0~120秒。

为了建立SSH连接,必须完成很多阶段,例如连接、协议协商和参数协商。

超时值规定了交换机为建立连接而留出的时间量。

默认情况下,最高可以有5个并存的加密SSH连接用于多个基于CLI的网络会话(会话0到会话4)。

在执行外壳启动后,基于CLI的会话的超时值将恢复为默认的10分钟。

指定客户端可向服务器重新验证身份的次数。

默认值为3;取值范围为0~5。

例如,用户可以允许SSH会话在终止之前连续3次持续10分钟以上。

当配置这两个参数时,请重复执行本步骤。

要配置这两个参数,请使用ipssh{timeoutseconds|authentication-retriesnumber}命令。

步骤10 使用end命令返回到特权执行模式。

步骤11 使用showipssh或showssh命令显示交换机上的SSH服务器连接的状态。

步骤12 (可选)使用copyrunning-configstartup-config命令在配置文件中保存您的输入。

要删除RSA密钥对,可使用cryptokeyzeroizersa全局配置命令、RSA密钥对删除之后,SSH服务器自动被禁用。

如果要阻止非SSH连接,可在线路配置模式下添加transportinputssh命令,将交换机限制为仅允许SSH连接。

直接(非SSH)Telnet连接将被拒绝。

例2-10列出了在Catalyst2960交换机上启用SSH的一套命令。

SSH默认版本为第2版,但我们可以任意配置它。

这种配置可以阻止虚拟终端线路上的Telnet访问。

假设本地用户数据库和vty口令已被设定,前面操作过程中的第3、4步会使用最少的命令来启动SSH。

例2-10 在Catalyst2960上启动SSH服务