ACS.docx

《ACS.docx》由会员分享,可在线阅读,更多相关《ACS.docx(10页珍藏版)》请在冰豆网上搜索。

ACS

一、安装ACS前需要先安装Jre

选择“典型安装”

二、安装JRE之后安装CiscoSecureACS

1.点击

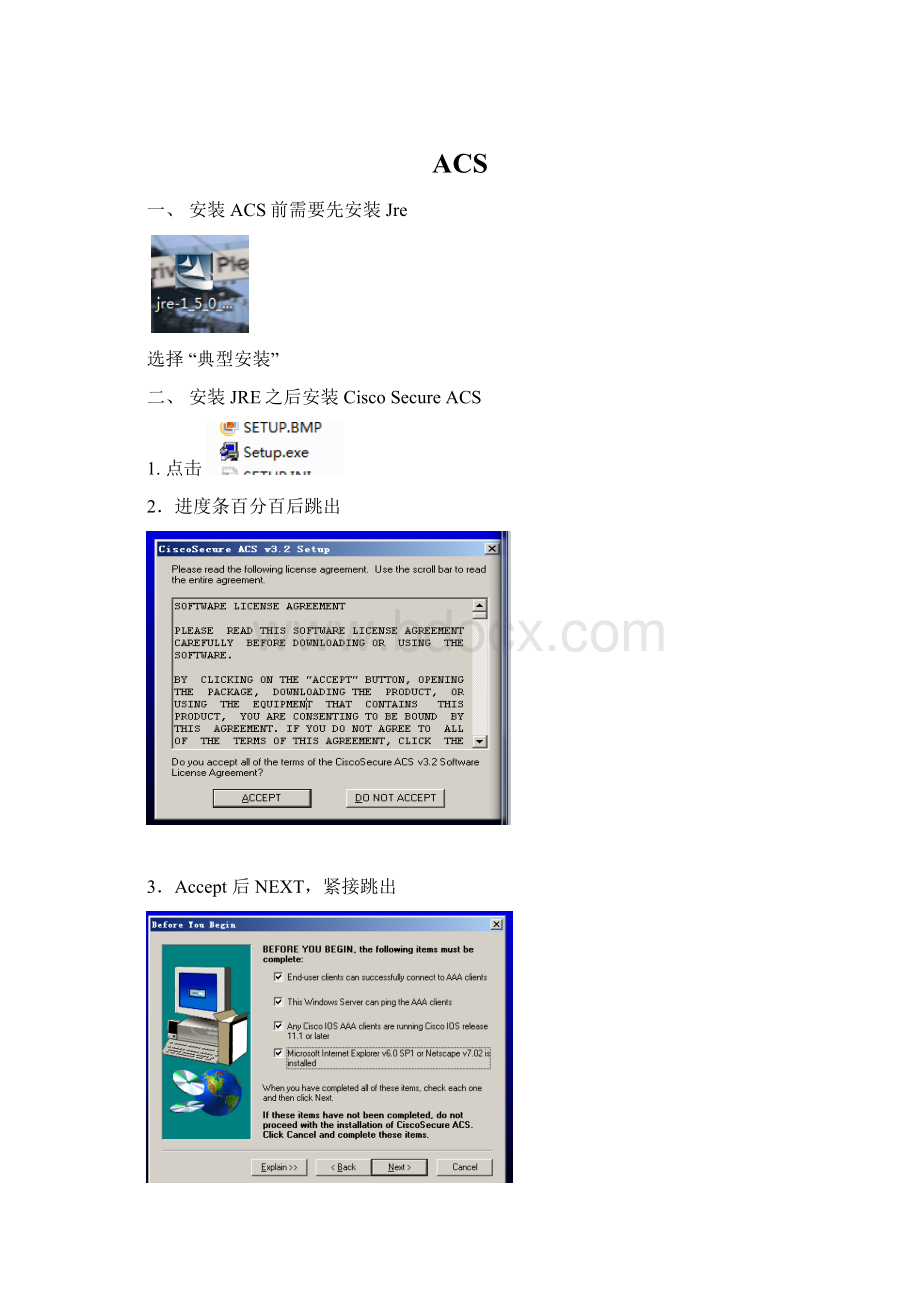

2.进度条百分百后跳出

3.Accept后NEXT,紧接跳出

4.全部勾选,然后Next

5.默认路径安装,再选择Next,跳出,选择第一个Checkthe………

6.选Next后跳出

这里可以随意填写,后期在软件中可以修改

(这里我的填写,依次为RADIUS(CiscoIOS/PIX),test,192.168.1.2,192.168.1.254,test)

7.

选择Next,开始安装,进度条满后跳出

8.全部勾选,然后Next,跳出

只选择第一个enablelog-inMonitoring,*RestartAll

9.之后跳出,不选,Next,最后跳出

选前两项即可,最后finish

10.如果跳出网页,并不能显示相应的网页,则应检查IE浏览器的安全级别是否太高

点击“工具”—“Internet选项”—“安全”—安全级降低到“高”以下

配置与实验

1.安装好ACS后,在桌面会有一个ACSAdmin的网页,双击打开

2.点击网页左侧导航条中的Networkconfiguration、建立AAAclient

输入ClientHostname、IP、key、选择AuthenticateUsing为Radius(CiscoIOS/PIX)

然后直接submit+Restart

(注意:

这里建立的客户端即要进行认证的交换机的IP,因此IP要输入提供验证服务的交换机的IP,key要和交换机上设置的key相同)

3.建立完Client后,要更改AAAServers,IP为提供aaa验证的服务器IP,一般即本机

Key和前面的key相同,填写完,submit+restart

4.在InternetConfiguration中对RADIUS(IETF)进行配置,在组用户属性中选中[64]Tunnel-Type、Tunnel-Medium-Type、[81]Tunnel-private-group-ID

5.用户组设置:

在GroupSetup中(以Group10为例)对RADIUSVendor-SpecificAttributes值进行编辑:

勾选[64]Tunnel-Type,将tag1的值选为VLAN;

勾选[65]Tunnel-Medium-Type,将tag1的值选为802;

勾选[81]Tunnel-private-group-ID,

将tag1的值设为2,表明为VLAN40,即认证成功后划入VLAN40,设置完后,Submit+Restart

6.创建用户test并划入Group10,密码123456

实验测试

1.首先要保证客户端开启了WiredAutoConfig

如果没开,进入服务,开启即可,这样才能保证有身份验证选项

2.实验拓扑

3.配置命令

En

Conft

Intvlan1

Ipadd192.168.1.1255.255.255.0

Noshu

Exit

Dot1xsystem-auth-control//全局下开启dot.1x认证功能,然后还需要到具体某个接口下制定认证的方式

Aaanew-model//启用AAA认证功能

Aaaauthenticationdot1xdefaultgroupradius//aaa通过802.1x认证radius服务器

Aaaauthorizationnetworkdefaultradius//aaa通过radius授权给网络

Radius-serverhost192.168.1.254auth-port1645acct-port1646keytest//指定radius服务的ip地址认证端口和授权以及口令

Radius-servervsasendauthentication//允许交换使用和识别VSA值,vsa是Vendor-SpecificattributesSpecific的缩写

Intf0/0

Switchportmodeaccess

Dot1xport-controlauto

//设置dot1x控制模式为自动,

//auto启用802.1x协议认证方式

4.配置完成后

先在交换机上输入testaaagroupradiustest123456(即认证用户名和密码)legacy

如果配置成功,则会出现图中的两行英文,表示成功

输入用户名和密码,即可

可以看到交换机上端口由down状态变为up

在客户端上ping服务器,可以连通