Oracle数据库系统加固规范.docx

《Oracle数据库系统加固规范.docx》由会员分享,可在线阅读,更多相关《Oracle数据库系统加固规范.docx(23页珍藏版)》请在冰豆网上搜索。

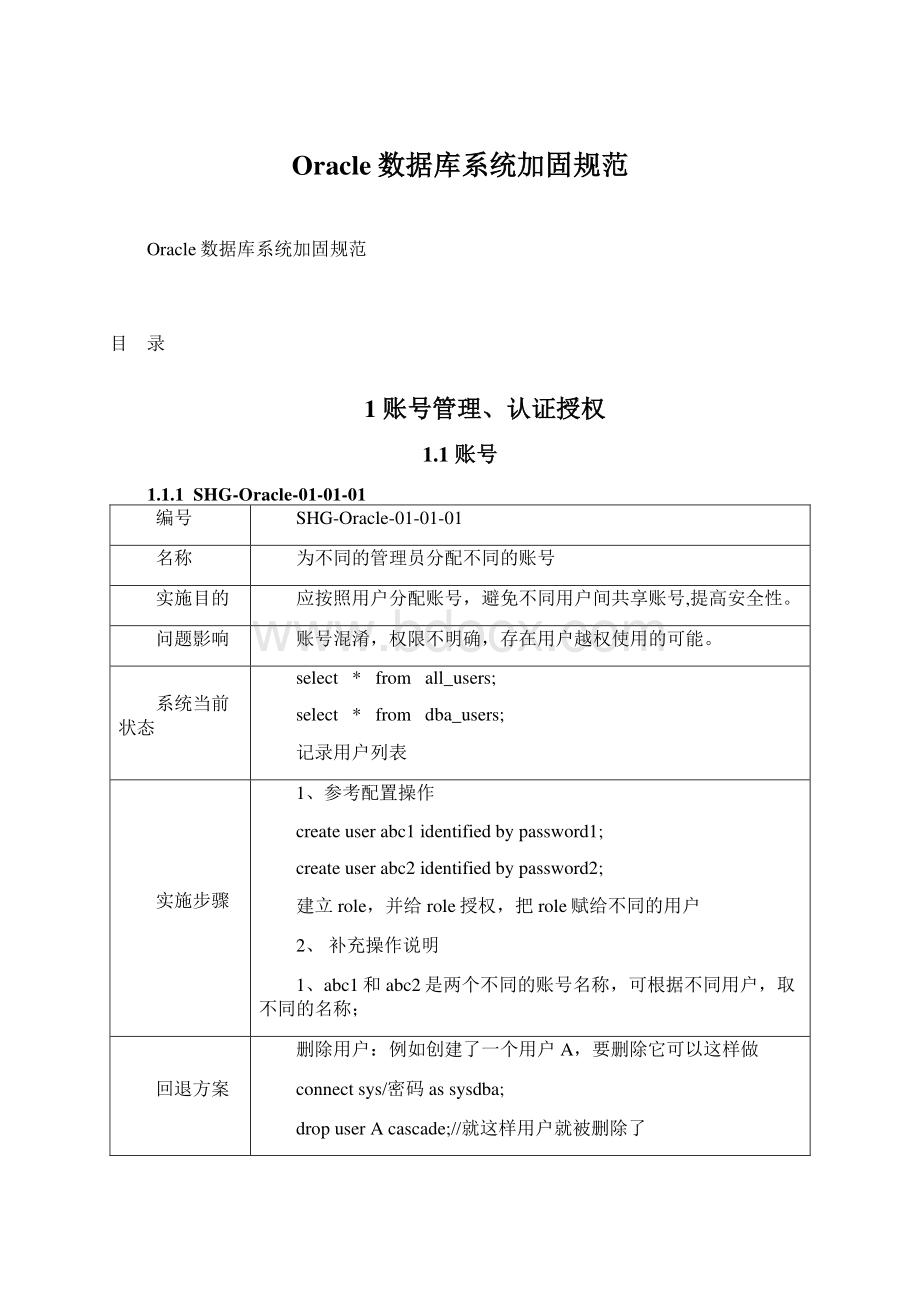

Oracle数据库系统加固规范数据库系统加固规范Oracle数据库系统加固规范目录1账号管理、认证授权账号管理、认证授权1.1账号账号1.1.1SHG-Oracle-01-01-01编号SHG-Oracle-01-01-01名称为不同的管理员分配不同的账号实施目的应按照用户分配账号,避免不同用户间共享账号,提高安全性。

问题影响账号混淆,权限不明确,存在用户越权使用的可能。

系统当前状态select*fromall_users;select*fromdba_users;记录用户列表实施步骤1、参考配置操作createuserabc1identifiedbypassword1;createuserabc2identifiedbypassword2;建立role,并给role授权,把role赋给不同的用户2、补充操作说明1、abc1和abc2是两个不同的账号名称,可根据不同用户,取不同的名称;回退方案删除用户:

例如创建了一个用户A,要删除它可以这样做connectsys/密码assysdba;dropuserAcascade;/就这样用户就被删除了判断依据标记用户用途,定期建立用户列表,比较是否有非法用户实施风险高重要等级备注1.1.2SHG-Oracle-01-01-02编号SHG-Oracle-01-01-02名称删除或锁定无效账号实施目的删除或锁定无效的账号,减少系统安全隐患。

问题影响允许非法利用系统默认账号系统当前状态select*fromall_users;select*fromdba_users;记录用户列表实施步骤1、参考配置操作alteruserusernamelock;/锁定用户dropuserusernamecascade;/删除用户回退方案删除新增加的帐户判断依据首先锁定不需要的用户在经过一段时间后,确认该用户对业务确无影响的情况下,可以删除实施风险高重要等级备注1.1.3SHG-Oracle-01-01-03编号SHG-Oracle-01-01-03名称限制超级管理员远程登录实施目的限制具备数据库超级管理员(SYSDBA)权限的用户远程登录。

问题影响允许数据库超级管理员远程非法登陆系统当前状态查看spfile,sqlnet.ora内容实施步骤1、参考配置操作在spfile中设置REMOTE_LOGIN_PASSWORDFILE=NONE来禁止SYSDBA用户从远程登陆。

在sqlnet.ora中设置SQLNET.AUTHENTICATION_SERVICES=NONE来禁用SYSDBA角色的自动登录。

回退方案还原spfile,sqlnet.ora文件配置判断依据判定条件1.不能通过Sql*Net远程以SYSDBA用户连接到数据库。

2.在数据库主机上以sqlplus/assysdba连接到数据库需要输入口令。

检测操作1.以Oracle用户登陆到系统中。

2.以sqlplus/assysdba登陆到sqlplus环境中。

3.使用showparameter命令来检查参数REMOTE_LOGIN_PASSWORDFILE是否设置为NONE。

ShowparameterREMOTE_LOGIN_PASSWORDFILE4.检查在$ORACLE_HOME/network/admin/sqlnet.ora文件中参数SQLNET.AUTHENTICATION_SERVICES是否被设置成NONE。

实施风险高重要等级备注1.1.4SHG-Oracle-01-01-04编号SHG-Oracle-01-01-04名称权限最小化实施目的在数据库权限配置能力内,根据用户的业务需要,配置其所需的最小权限。

问题影响账号权限越大,对系统的威胁性越高系统当前状态select*fromuser_sys_privs;select*fromuser_role_privs;select*fromuser_tab_privs;记录用户拥有权限实施步骤1、参考配置操作grant权限tousername;revoke权限fromusername;2、补充操作说明用第一条命令给用户赋相应的最小权限用第二条命令收回用户多余的权限回退方案还原添加或删除的权限判断依据业务测试正常实施风险高重要等级备注1.1.5SHG-Oracle-01-01-05编号SHG-Oracle-01-01-05名称数据库角色实施目的使用数据库角色(ROLE)来管理对象的权限。

问题影响账号管理混乱系统当前状态select*fromdba_role_privs;select*fromuser_role_privs;记录用户拥有的role实施步骤一创建角色,修改角色1.创建角色,不指定密码:

createroletestrole;2创建角色,指定密码:

createroletestroleidentifiedbypasswd;3修改角色:

alterroletestroleidentifiedbypasswd;4.给角色授予权限。

GrantselectonTable_nametotestrole;把角色赋予用户:

(特别说明,授予角色不是实时的。

如下:

)granttestroletoUser_Name;二、起用角色:

给用户赋予角色,角色并不会立即起作用。

1角色不能立即起作用。

必须下次断开此次连接,下次连接才能起作用。

2.或者执行命令:

有密码的角色setroletestroleidentifiedbypasswd立即生效;3无密码的角色:

setroletestrole;回退方案删除相应的Rolerevokerole_namefromuser_name判断依据对应用用户不要赋予DBARole或不必要的权限实施风险高重要等级备注1.1.6SHG-Oracle-01-01-06编号SHG-Oracle-01-01-06名称用户profile实施目的对用户的属性进行控制,包括密码策略、资源限制等。

问题影响账号安全性低.系统当前状态SELECTprofileFROMdba_usersWHEREusername=user_name;记录用户赋予的profile实施步骤可通过下面类似命令来创建profile,并把它赋予一个用户SQLshowparameterresource_limitSQLaltersystemsetresource_limit=true;CREATEPROFILEprofile_nameLIMITFAILED_LOGIN_ATTEMPTS6PASSWORD_LIFE_TIME60PASSWORD_REUSE_TIME60PASSWORD_REUSE_MAX5PASSWORD_VERIFY_FUNCTIONverify_functionPASSWORD_LOCK_TIME1/24PASSWORD_GRACE_TIME90;ALTERUSERuser_namePROFILEprofile_name;回退方案alteruserdinyaprofiledefault;恢复默认判断依据1.可通过设置profile来限制数据库账户口令的复杂程度,口令生存周期和账户的锁定方式等。

2.可通过设置profile来限制数据库账户的CPU资源占用。

4、检测操作1.以DBA用户登陆到sqlplus中。

2.查询视图dba_profiles和dba_usres来检查profile是否创建。

实施风险高重要等级备注1.1.7SHG-Oracle-01-01-07编号SHG-Oracle-01-01-07名称数据字典保护实施目的启用数据字典保护,只有SYSDBA用户才能访问数据字典基础表。

问题影响数据库安全性低.系统当前状态ShowparameterO7_DICTIONARY_ACCESSIBILITY记录当前状态实施步骤通过设置下面初始化参数来限制只有SYSDBA权限的用户才能访问数据字典。

altersystemsetO7_DICTIONARY_ACCESSIBILITY=FALSEscope=spfile;回退方案修改O7_DICTIONARY_ACCESSIBILITY为原来属性判断依据以普通用户登陆到数据库,不能查看X$开头的表,比如:

select*fromsys.x$ksppi;检测操作1.以Oracle用户登陆到系统中。

2.以sqlplus/assysdba登陆到sqlplus环境中。

3.使用showparameter命令来检查参数O7_DICTIONARY_ACCESSIBILITY是否设置为FALSE。

ShowparameterO7_DICTIONARY_ACCESSIBILITY实施风险高重要等级备注1.1.8SHG-Oracle-01-01-08编号SHG-Oracle-01-01-08名称检查DBA组用户实施目的限制在DBA组中的操作系统用户数量,通常DBA组中只有Oracle安装用户。

问题影响影响组用户管理系统当前状态Cat/etc/passwd实施步骤参考配置操作通过/etc/passwd文件来检查是否有其它用户在DBA组中。

删除用户:

#userdelusername;锁定用户:

1)修改/etc/shadow文件,用户名后加*LK*2)将/etc/passwd文件中的shell域设置成/bin/false3)#passwd-lusername只有具备超级用户权限的使用者方可使用,#passwd-lusername锁定用户,用#passwddusername解锁后原有密码失效,登录需输入新密码,修改/etc/shadow能保留原有密码。

回退方案还原/etc/passwd文件判断依据判定条件无其它用户属于DBA组。

检测操作通过/etc/passwd文件来检查是否有其它用户在DBA组中。

实施风险高重要等级备注1.2口令口令1.2.1SHG-Oracle-01-02-01编号SHG-Oracle-01-02-01名称缺省密码长度复杂度限制实施目的对于采用静态口令进行认证的数据库,口令长度至少6位,并包括数字、小写字母、大写字母和特殊符号4类中至少2类。

问题影响增加密码被暴力破解的成功率系统当前状态SELECTprofileFROMdba_usersWHEREusername=user_name;记录用户赋予的profile实施步骤1、参考配置操作为用户建profile,调整PASSWORD_VERIFY_FUNCTION,指定密码复杂度示例:

SQLCREATEORREPLACEFUNCTIONmy_password_verify(usernameVARCHAR2,passwordVARCHAR2,old_passwordVARCHAR2)RETURNBOOLEANIS2BEGIN3IFLENGTH(password)createprofileTEST_PROFILElimit2password_verify_functionMY_PASSWORD_VERIFY;回退方案alteruseruser_nameprofiledefault;判断依据1、判定条件修改密码为不符合要求的密码,将失败2、检测操作alteruseruser_nameidentifiedbypasswd;将失败实施风险低重要等级备注1.2.2SHG-Oracle-01-02-02编号SHG-Oracle-01-02-02名称缺省密码生存周期限制实施目的对于采用静态口令认证技术的设备,帐户口令的生存期不长于90天,减少口令安全隐患。

问题影响密码被非法利用,并且难以管理系统当前状态SELECTprofileFROMdba_usersWHEREusername=user_name;记录用户赋予的profile实施步骤1、参考配置操作为用户建相关profile,指定PASSWORD_GRACE_TIME为90天2、补充操作说明在90天内,需要修改密码回退方案alteruseruser_nameprofiledefault;判断依据3、判定条件到期不修改密码,密码将会失效。

连接数据库将不会成功4、检测操作connectusername/password报错实施风险低重要等级备注1.2.3SHG-Oracle-01-02-03编号SHG-Oracle-01-02-03名称密码重复使用限制实施目的对于采用静态口令认证技术的设备,应配置设备,使用户不能重复使用最近5次(含5次)内已使用的口令。

问题影响密码破解的几率增加系统当前状态SELECTprofileFROMdba_usersWHEREusername=user_name;记录用户赋予的profile实施步骤1、参考配置操作为用户建profile,指定PASSWORD_REUSE_MAX为2、补充操作说明当前使用的密码,必需在密码修改次后才能再次被使用回退方案alteruseruser_nameprofiledefault;判断依据3、判定条件重用修改次内的密码,将不能成功4、检测操作alteruserusernameidentifiedbypassword1;如果password1在次修改密码内被使用,该操作将不能成功实施风险低重要等级备注1.2.4SHG-Oracle-01-02-04编号SHG-Oracle-01-02-04名称密码重试限制实施目的对于采用静态口令认证技术的设备,应配置当用户连续认证失败次数超过6次(不含6次),锁定该用户使用的账号。

问题影响允许暴力破解密码系统当前状态SELECTprofileFROMdba_usersWHEREusername=user_name;记录用户赋予的profile实施步骤1、参考配置操作为用户建profile,指定FAILED_LOGIN_ATTEMPTS为2、补充操作说明如果连续次连接该用户不成功,用户将被锁定回退方案alteruseruser_nameprofiledefault;判断依据3、判定条件连续次用错误的密码连接用户,第次时用户将被锁定4、检测操作connectusername/password,连续次失败,用户被锁定实施风险中重要等级备注1.2.5SHG-Oracle-01-02-05编号SHG-Oracle-01-02-05名称修改默认密码实施目的更改数据库默认帐号的密码。

问题影响可能被破解密码系统当前状态询问管理员账号密码,并记录实施步骤参考配置操作1.可通过下面命令来更改默认用户的密码:

ALTERUSERuser_nameIDENTIFIEDBYpasswd;2.下面是默认用户密码列表:

CTXSYSCTXSYSDBSNMPDBSNMPLBACSYSLBACSYSMDDATAMDDATAMDSYSMDSYSDMSYSDMSYSOLAPSYSMANAGERORDPLUGINSORDPLUGINSORDSYSORDSYSOUTLNOUTLNSI_INFORMTN_SCHEMASI_INFORMTN_SCHEMASYSCHANGE_ON_INSTALLSYSMANCHANGE_ON_INSTALLSYSTEMMANAGER回退方案ALTERUSERuser_nameIDENTIFIEDBYpasswd;判断依据判定条件不能以用户名作为密码或使用默认密码的账户登陆到数据库。

检测操作1.以DBA用户登陆到sqlplus中。

2.检查数据库默认账户是否使用了用户名作为密码或默认密码。

实施风险中重要等级备注2日志配置日志配置2.1.1SHG-Oracle-02-01-01编号SHG-Oracle-02-01-01名称启用日志记录功能实施目的数据库应配置日志功能,对用户登录进行记录,记录内容包括用户登录使用的账号、登录是否成功、登录时间以及远程登录时用户使用的IP地址。

问题影响无法对用户的登陆进行日志记录系统当前状态实施步骤createtablelogin_log-登入登出信息表(session_idintnotnull,-sessionidlogin_on_timedate,-登入时间login_off_timedate,-登出时间user_in_dbvarchar2(30),-登入的dbusermachinevarchar2(20),-机器名ip_addressvarchar2(20),-ip地址run_programvarchar2(20)-以何程序登入);createorreplacetriggerlogin_on_info-记录登入信息的触发器afterlogonondatabaseBegininsertintologin_log(session_id,login_on_time,login_off_time,user_in_db,machine,ip_address,run_program)selectAUDSID,sysdate,null,sys.login_user,machine,SYS_CONTEXT(USERENV,IP_ADDRESS),programfromv$sessionwhereAUDSID=USERENV(SESSIONID);-當前SESSIONEND;createorreplacetriggerlogin_off_info-记录登出信息的触发器beforelogoffondatabaseBeginupdatelogin_logsetlogin_off_time=sysdatewheresession_id=USERENV(SESSIONID);-当前SESSIONexceptionwhenothersthennull;END;回退方案ALTERTRIGGER名称DISABLE;droptrigger名称;判断依据判定条件登录测试,检查相关信息是否被记录补充说明触发器与AUDIT会有相应资源开消,请检查系统资源是否充足。

特别是RAC环境,资源消耗较大。

实施风险低重要等级备注2.1.2SHG-Oracle-02-01-02编号SHG-Oracle-02-01-02名称记录用户对设备的操作实施目的数据库应配置日志功能,记录用户对数据库的操作问题影响无法对用户的操作进行日志记录系统当前状态实施步骤createtableemployees_log(whovarchar2(30),actionvarchar2(20);whendate);createorreplacetriggerbiud_employ_copybeforeinsertorupdateordeleteonemployees_copydeclarel_actionemployees_log.action%type;beginifinsertingthenl_action:

=insert;elsifupdatingthenl_action:

=delete;elsifdeletingthenl_action:

=update;elseraise_application_error(-2001,youshouleneverevergetthiserror.);endif;insertintoemployees_log(who,action,when)values(user,l_action,sysdate);endbiud_employ_copy;回退方案ALTERTRIGGER名称DISABLE;droptrigger名称;判断依据实施风险高重要等级备注2.1.3SHG-Oracle-02-01-03编号SHG-Oracle-02-01-03名称记录系统安全事件实施目的通过设置让系统记录安全事件,方便管理员分析问题影响无法记录系统的各种安全事件系统当前状态实施步骤参考配置操作createtablejax_event_table(eventnamevarchar2(30),timedate);createtriggertr_startupafterstartupondatabasebegininsertintojax_event_tablevalues(ora_sysevent,sysdate);end;createtriggertr_shutdownbeforeshutdownondatabasebegininsertintojax_event_tablevalues(ora_sysevent,sysdate);end;回退方案ALTERTRIGGER名称DISABLE;droptrigger名称;判断依据记录系统安全事件实施风险高重要等级备注2.1.4SHG-Oracle-02-01-04编号SHG-Oracle-02-01-04名称数据库审计策略实施目的根据业务要求制定数据库审计策略问题影响日志被删除后无法恢复。

系统当前状态showparameteraudit_sys_operations;showparameteraudit_trail;查看返回值,并记录.实施步骤1、参考配置操作SQLaltersystemsetaudit_sys_operations=TRUEscope=spfile;SQLaltersystemsetaudit_trail=dbscope=spfile;SQLshowparameteraudit;SQLauditallontable_name;回退方案noauditallontable_name;恢复audit_sys_operations,audit_trail属性判断依据判定条件对审计的对象进行一次数据库操作,检查操作是否被记录。

检测操作1.检查初始化参数audit_trail是否设置。

2.检查dba_audit_trail视图中或$ORACLE_BASE/admin/adump目录下是否有数据。

补充说明AUDIT会有相应资源开消,请检查系统资源是否充足。

特别是RAC环境,资源消耗较大实施风险低重要等级备注3通信协议通信协议3.1.1SHG-Oracle-03-01-01编号SHG-Ora