电力二次系统安全监控日志规范.docx

《电力二次系统安全监控日志规范.docx》由会员分享,可在线阅读,更多相关《电力二次系统安全监控日志规范.docx(13页珍藏版)》请在冰豆网上搜索。

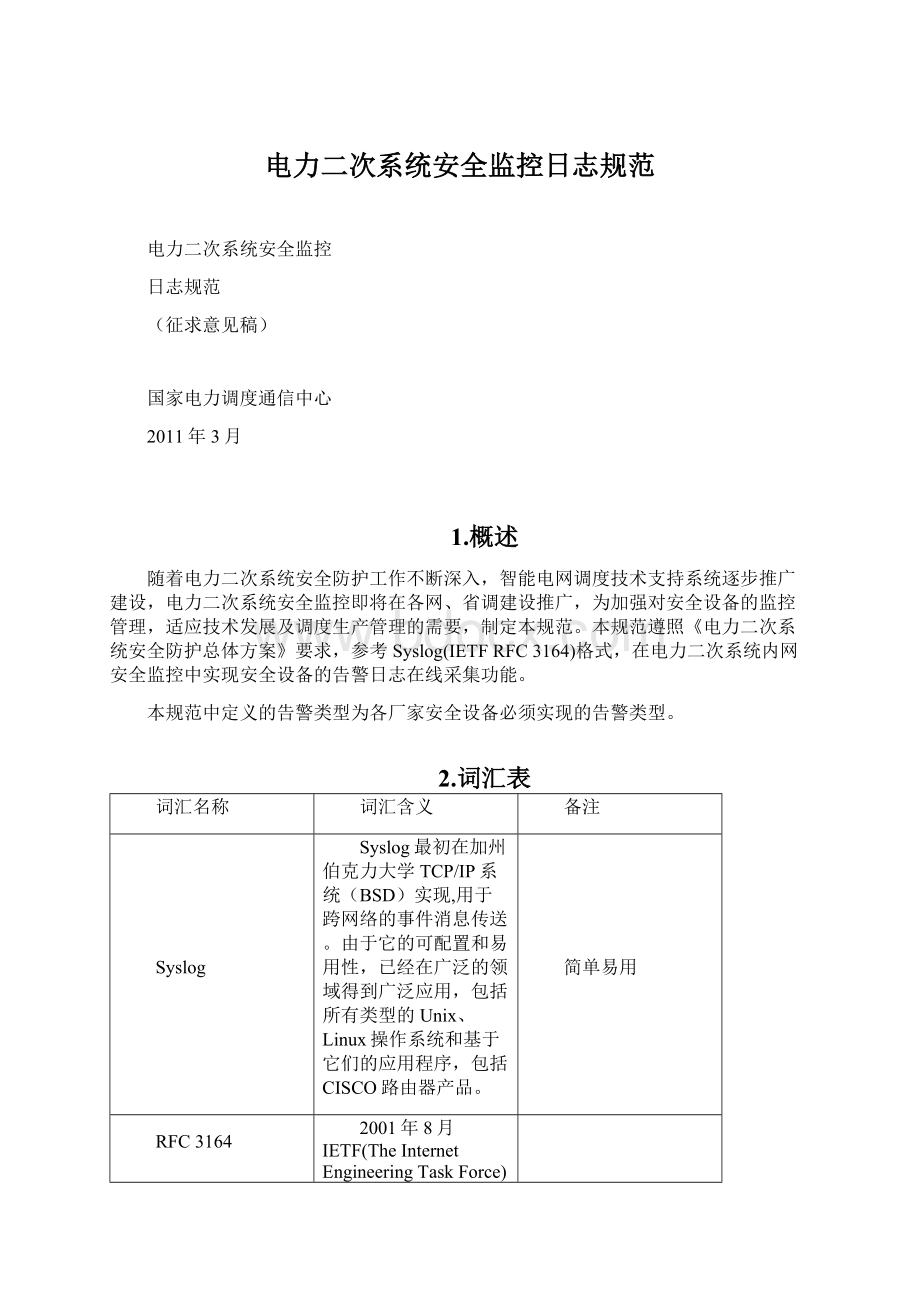

电力二次系统安全监控日志规范

电力二次系统安全监控

日志规范

(征求意见稿)

国家电力调度通信中心

2011年3月

1.概述

随着电力二次系统安全防护工作不断深入,智能电网调度技术支持系统逐步推广建设,电力二次系统安全监控即将在各网、省调建设推广,为加强对安全设备的监控管理,适应技术发展及调度生产管理的需要,制定本规范。

本规范遵照《电力二次系统安全防护总体方案》要求,参考Syslog(IETFRFC3164)格式,在电力二次系统内网安全监控中实现安全设备的告警日志在线采集功能。

本规范中定义的告警类型为各厂家安全设备必须实现的告警类型。

2.词汇表

词汇名称

词汇含义

备注

Syslog

Syslog最初在加州伯克力大学TCP/IP系统(BSD)实现,用于跨网络的事件消息传送。

由于它的可配置和易用性,已经在广泛的领域得到广泛应用,包括所有类型的Unix、Linux操作系统和基于它们的应用程序,包括CISCO路由器产品。

简单易用

RFC3164

2001年8月IETF(TheInternetEngineeringTaskForce)RFC3164对Syslog进行了完整述。

3.告警格式定义

电力二次系统安全监控日志格式定义如下:

<告警级别><空格>告警时间<空格>设备名称<空格>设备类型<空格>内容描述

其中加阴影底色的日志类型为告警日志,其余为审计日志。

告警日志为紧急和重要级别,一般用于电力二次系统重大安全事件的实时告警;审计日志为次要和通告级别,一般用于电力二次系统运行情况的事后统计分析。

在电力二次系统内网安全监控中使用开关模式控制接收日志的类型。

默认只有告警日志写入数据库,当审计开关打开后,开始接收审计日志,并写入数据库,直到审计开关关闭为止。

3.1.告警级别

根据告警级别定义,约束相关过滤条件。

通过筛选和过滤等手段,严格控制告警信息发布数量,分析并准确报送重要告警信息。

表示告警事件的紧急或者严重程度,采用如下4个值。

0

EMERG(0)

紧急(0)

1

ERR

(1)

重要

(1)

2

WARNNING

(2)

次要

(2)

3

NOTICE(3)

通告(3)

例如:

<0>2006-03-1220:

12:

23fw01FW0SystemEXCEPTION

安全设备异常属于重要告警,需要马上处理。

3.2.告警时间

告警发生日期和时间格式YYYY-MM-DDHH:

MM:

SS,YYYY表示年份,MM为月份,DD是日期。

24小时制,有效值为(00-23),MM和SS的值的范围为(00-59)。

月、日、时、分、秒各2个字符,小于10时十位应补0。

例如:

<0>2006-03-1220:

12:

23fw01FW0SystemEXCEPTION。

3.3.设备名称

标识产生告警事件的主机名字或者是主机IP地址。

例如:

<0>2006-03-1220:

12:

23fw01FW0SystemEXCEPTION

fw01为安全设备名称,也可以用设备IP地址描述。

3.4.设备类型

描述告警源的设备类型,是一个不超过32个字符的字符数字集。

例如:

<0>2006-03-1220:

12:

23fw01FW0SystemEXCEPTION

设备类型FW为防火墙,设备类型定义如下表:

FW

防火墙

IDS/IPS

入侵检测/保护系统

FID

横向正向隔离装置

BID

横向反向隔离装置

VEAD

纵向加密认证装置

SVR

服务器

AV

防病毒系统

3.5.内容描述

内容描述是日志的具体内容,其格式如下:

<日志类型><空格><日志子类型><空格><内容>

注:

某些类型安全设备日志不具有子类型;以下告警内容中描述语言仅为示意,使用蓝色字体标明该部分具体内容可由各厂商自行决定。

3

3.4

3.5

3.5.1.防火墙

3.5.1.1.管理日志

<类型=0><空格><子类型><空格><内容>

子类型定义如下:

1用户登录成功

Ø告警级别:

通告(3)

Ø日志子类型:

1

Ø内容格式:

用户名<空格>源地址

Ø示例:

<3>2006-03-1220:

12:

23fw01FW01admin10.1.1.1

2用户退出

Ø告警级别:

通告(3)

Ø日志子类型:

2

Ø内容格式:

用户名<空格>源地址

Ø示例:

<3>2006-03-1220:

12:

23fw01FW02admin10.1.1.1

3用户登录失败

Ø告警级别:

次要

(2)

Ø日志子类型:

3

Ø内容格式:

用户名<空格>源地址

Ø示例:

<2>2006-03-1220:

12:

23fw01FW03shtest10.1.1.1

4修改策略

Ø告警级别:

次要

(2)

Ø日志子类型:

4

Ø内容格式:

用户名<空格>源地址<空格>修改内容(包含策略ID)

Ø示例:

<2>2006-03-1220:

12:

23fw01FW04admin10.1.1.1Rule20added,permittcppacketsfrom10.10.10.0/24to20.20.20.0/24

3.5.1.2.系统日志

<类型=1><空格><子类型><空格><内容>

子类型定义如下:

1CPU利用率【num%】

Ø告警级别:

通告(3)

Ø日志子类型:

1

Ø示例:

<3>2006-03-1220:

12:

23fw01FW1180%

2内存使用率【num%】

Ø告警级别:

通告(3)

Ø日志子类型:

2

Ø示例:

<3>2006-03-1220:

12:

23fw01FW1280%

3防火墙电源故障

Ø告警级别:

紧急(0)

Ø日志子类型:

3

Ø示例:

<0>2006-03-1220:

12:

23fw01FW13Power_Supply_Error

4防火墙风扇故障

Ø告警级别:

紧急(0)

Ø日志子类型:

4

Ø示例:

<0>2006-03-1220:

12:

23fw01FW14Fan_Error

5防火墙温度异常

Ø告警级别:

重要

(1)

Ø日志子类型:

5

Ø示例:

<1>2006-03-1220:

12:

23fw01FW15Temperature_Over_Limit65°C

6网口状态异常(包含网口物理状态和逻辑状态)

Ø告警级别:

次要

(2)

Ø日志子类型:

7

Ø示例:

<2>2006-03-1220:

12:

23fw01FW17Eth1Linkdown

7网口状态恢复

Ø告警级别:

次要

(2)

Ø日志子类型:

8

Ø示例:

<2>2006-03-1220:

12:

23fw01FW18Eth1Linkup

3.5.1.3.安全日志

<类型=3><空格><子类型><空格><内容>

子类型定义如下:

1不符合安全策略访问

Ø告警级别:

重要

(1)

Ø日志子类型:

1

Ø内容格式:

协议<空格>源IP地址<空格>源端口<空格>目的IP地址<空格>目的端口

Ø示例:

<1>2006-03-1220:

12:

23fw01FW31TCP10.1.1.1409910.2.2.280

2攻击告警

Ø告警级别:

紧急(0)

Ø日志子类型:

2

Ø内容格式:

协议<空格>攻击类型<空格>攻击源IP地址<空格>攻击源端口<空格>攻击目标IP地址<空格>攻击目标端口

Ø示例:

<0>2006-03-1220:

12:

23fw01FW32UDPdos-attack192.168.2.2008081192.168.2.21480

<0>2006-03-1220:

12:

23fw01FW32TCPddos-attack192.168.2.2008081192.168.2.21480

<0>2006-03-1220:

12:

23fw01FW32ICMPport-scan-attack192.168.2.2008081192.168.2.21480

3.5.2.横向隔离装置

3.5.2.1.系统日志

<类型=0><空格><子类型><空格><内容>

子类型定义如下:

1CPU利用率【num%】

Ø告警级别:

通告(3)

Ø日志子类型:

3

Ø示例:

<3>2006-03-1220:

12:

23gddev001FID0385%

2内存使用率【num%】

Ø告警级别:

通告(3)

Ø日志子类型:

4

Ø示例:

<3>2006-03-1220:

12:

23gddev001FID0475%

3系统登录

Ø告警级别:

通告(3)

Ø日志子类型:

5

Ø内容格式:

用户名<空格>内容描述

Ø示例:

<3>2006-03-1220:

12:

23gddev001FID05rootsystem_login

4修改设备配置

Ø告警级别:

次要

(2)

Ø日志子类型:

6

Ø示例:

<2>2006-03-1220:

12:

23gddev001FID06policychanged

3.5.2.2.安全日志

<类型=2><空格><子类型><空格><内容>

子类型定义如下:

1不符合安全策略访问

Ø告警级别:

重要

(1)

Ø日志子类型:

1

Ø内容格式:

协议<空格>源IP地址<空格>源端口<空格>目的IP地址<空格>目的端口

Ø示例:

<1>2006-03-1220:

12:

23gddev001FID21TCP10.10.10.1409910.10.30.280

3.5.3.纵向加密认证装置

3.5.3.1.管理日志

<类型=0><空格><子类型><空格><内容>

子类型定义如下:

1用户登录成功

Ø告警级别:

通告(3)

Ø日志子类型:

1

Ø内容格式:

用户名

Ø示例:

<3>2006-03-1220:

12:

23vead01VEAD01admin

2用户登录失败

Ø告警级别:

次要

(2)

Ø日志子类型:

2

Ø内容格式:

用户名

Ø示例:

<2>2006-03-1220:

12:

23vead01VEAD02shtest

3修改配置

Ø告警级别:

次要

(2)

Ø日志子类型:

3

Ø内容格式:

配置ID

Ø示例:

<2>2006-03-1220:

12:

23vead01VEAD031

Ø配置ID:

1:

系统配置

2:

IP配置

3:

路由配置

4:

策略配置

5:

隧道配置

6:

装置管理配置

7:

更新证书

4用户退出

Ø告警级别:

通告(3)

Ø日志子类型:

4

Ø内容格式:

用户名

Ø示例:

<3>2006-03-1220:

12:

23vead01VEAD04admin

3.5.3.2.系统日志

<类型=1><空格><子类型><空格><内容>

子类型定义如下:

1CPU利用率【num%】

Ø告警级别:

通告(3)

Ø日志子类型:

2

Ø示例:

<3>2006-03-1220:

12:

23vead01VEAD1250%cpuloadavg

2内存使用率【num%】

Ø告警级别:

通告(3)

Ø日志子类型:

3

Ø示例:

<3>2006-03-1220:

12:

23vead01VEAD1365%

3网口状态异常

Ø告警级别:

次要

(2)

Ø日志子类型:

6

Ø示例:

<2>2006-03-1220:

12:

23vead01VEAD16ETH1down

4网口状态恢复

Ø告警级别:

次要

(2)

Ø日志子类型:

7

Ø示例:

<2>2006-03-1220:

12:

23vead01VEAD17ETH1up

5备机心跳丢失

Ø告警级别:

紧急(0)

Ø日志子类型:

8

Ø示例:

<0>2006-03-1220:

12:

23vead01VEAD18BackDeviceHeartBeatLost

3.5.3.3.安全日志

<类型=2><空格><子类型><空格><内容>

子类型定义如下:

1隧道建立错误

Ø告警级别:

紧急(0)、重要

(1)

Ø日志子类型:

1

Ø内容格式:

错误ID<空格>本地隧道地址<空格>远端隧道地址<空格>错误内容

Ø示例:

<0>2006-03-1220:

12:

23vead01VEAD21110.1.1.110.1.1.1RSADecryptedError

<0>2006-03-1220:

12:

23vead01VEAD21210.1.1.110.1.1.1RSAVerifyError

<1>2006-03-1220:

12:

23vead01VEAD21310.1.1.110.1.1.1CertNotexist

<1>2006-03-1220:

12:

23vead01VEAD21410.1.1.110.1.1.1NOSuchTunnel

<0>2006-03-1220:

12:

23vead01VEAD21510.1.1.110.1.1.1RSAEncryptedError

<0>2006-03-1220:

12:

23vead01VEAD21610.1.1.110.1.1.1RSASignError

<1>2006-03-1220:

12:

23vead01VEAD21710.1.1.110.1.1.1VPNDisabled

<1>2006-03-1220:

12:

23vead01VEAD21810.1.1.110.1.1.1VPNCreated

Ø错误ID:

1:

私钥解密错误*

2:

验证签名错误*

3.证书不存在*

4:

隧道没有配置*

5:

公钥加密错误*

6:

私钥签名错误*

7:

隧道由密通变明通

8:

隧道由明通变密通

2装置链路异常

2.1不符合安全策略的访问告警

Ø告警级别:

重要

(1)

Ø日志子类型:

7

Ø内容格式:

异常ID<空格>源IP地址<空格>源端口<空格>目的IP地址<空格>目的端口

Ø示例:

<1>2006-03-1220:

12:

23vead01VEAD278192.168.2.2005400192.168.2.21480

Ø异常ID:

8:

不符合安全策略的访问

3.5.4.服务器

3.5.4.1.外设接入

<类型=0><空格><内容>

1移动介质配置信息

Ø告警级别:

次要

(2)

Ø日志类型:

0

Ø内容格式:

移动介质的盘符

Ø示例:

<2>2006-03-1220:

12:

23WEB01SVR0/dev/sdb

3.5.4.2.网络连接

<类型=1><空格><子类型><空格><内容>

子类型定义如下:

1启动不在安全策略范围内的监听服务

Ø告警级别:

紧急(0)

Ø日志子类型:

1

Ø内容格式:

监听IP地址<空格>监听端口

Ø示例:

<0>2006-03-1220:

12:

23WEB01SVR11127.0.0.122

2不符合IP安全策略的网络连接

Ø告警级别:

重要

(1)

Ø日志子类型:

2

Ø内容格式:

源IP地址<空格>源端口<空格>目的IP地址<空格>目的端口

Ø示例:

<1>2006-03-1220:

12:

23WEB01SVR1210.1.1.1409910.2.2.280

3不符合端口安全策略的网络连接

Ø告警级别:

重要

(1)

Ø日志子类型:

3

Ø内容格式:

源IP地址<空格>源端口<空格>目的IP地址<空格>目的端口

Ø示例:

<1>2006-03-1220:

12:

23WEB01SVR1310.1.1.1409910.2.2.280

3.5.4.3.系统应用

<类型=2><空格><子类型><空格><内容>

子类型定义如下:

1系统关键进程退出

Ø告警级别:

紧急(0)

Ø日志子类型:

1

Ø内容格式:

进程名称

Ø示例:

<0>2006-03-1220:

12:

23WEB01SVR21/usr/sbin/sshd

2不在安全策略范围内的进程启动

Ø告警级别:

重要

(1)

Ø日志子类型:

2

Ø内容格式:

进程名称<空格>运行状态<空格>启动参数

Ø示例:

<1>2006-03-1220:

12:

23WEB01SVR22/usr/sbin/sshdrunnable-daemon

3.5.5.防病毒系统

3.5.5.1.病毒日志

<类型=0><空格><内容>

Ø告警级别:

紧急(0)

Ø日志类型:

0

Ø内容格式:

日志类型<空格>病毒名称<空格>病毒类型<空格>查杀结果<空格>查杀方式<空格>感染文件名<空格>感染文件路径<空格>查杀时间<空格>感染计算机名称<空格>计算机IP地址

Ø示例:

<0>2009-12-1220:

12:

23rx01AV0Worm.Win32.MS08-067.c蠕虫用户忽略单机定时查杀cows[2].gifC:

\DocumentsandSettings\DefaultUser\LocalSettings\TemporaryInternetFiles\Content.IE5\6PZR1TCV2009-12-1220:

10:

25YFB-JANE218.128.1.10

3.5.6.入侵检测系统

3.5.6.1.入侵检测事件

<类型=0><空格><内容>

Ø告警级别:

紧急(0)

Ø日志类型:

0

Ø内容格式:

事件类型<空格>事件描述<空格>源IP地址<空格>源端口<空格>目的IP地址<空格>目的端口

Ø示例:

<0>2006-03-1220:

12:

23kemelIDS0PPLive在线流媒体播放192.168.10.244138192.168.10.255138

4.网络传输

通信报文传输不要求采用加密方式,可采用参考RFC3164建议的UDP协议,端口默认使用514,设备厂家应提供配置功能,灵活设置告警接收IP地址和端口。