CISCO ASA SSL VPN配置详解.docx

《CISCO ASA SSL VPN配置详解.docx》由会员分享,可在线阅读,更多相关《CISCO ASA SSL VPN配置详解.docx(19页珍藏版)》请在冰豆网上搜索。

CISCOASASSLVPN配置详解

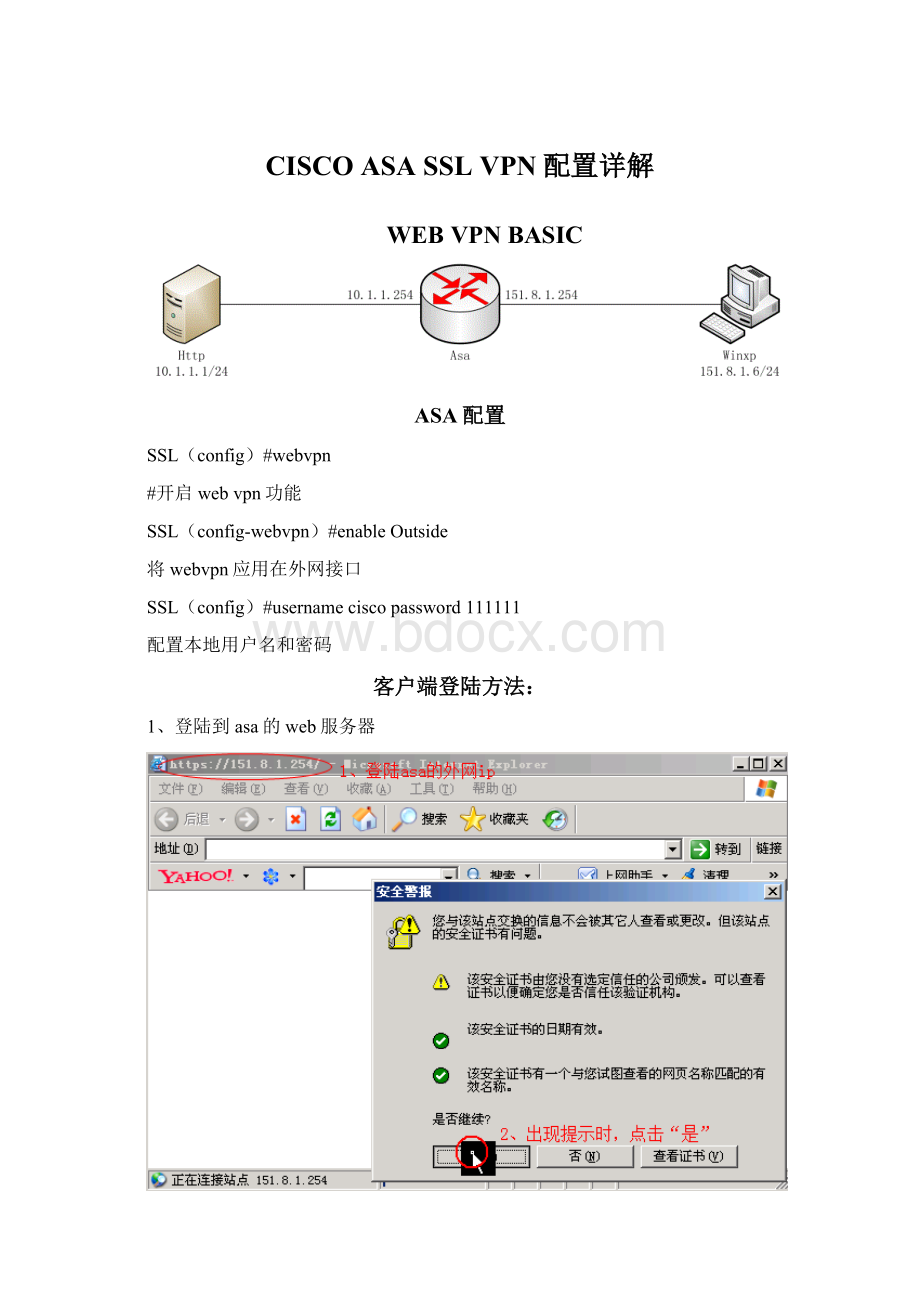

WEBVPNBASIC

ASA配置

SSL(config)#webvpn

#开启webvpn功能

SSL(config-webvpn)#enableOutside

将webvpn应用在外网接口

SSL(config)#usernameciscopassword111111

配置本地用户名和密码

客户端登陆方法:

1、登陆到asa的web服务器

2、输入用户名和密码

3、输入需要访问的内网web服务器

WEBVPN和ASDMPORTS(设备管理)共存

ASA配置

配置webvpn功能

SSL(config)#webvpn

#开启webvpn功能

SSL(config-webvpn)#enableOutside

将webvpn应用在外网接口

SSL(config)#usernameciscopassword111111

配置本地用户名和密码

配置ASDMPORTS

SSL(config)#httpserverenable

#开始asa的web管理功能

SSL(config)#httpserverenable4443

#端口号默认为443,改成4443,避免和webvpn的端口号冲突

SSL(config)#http151.8.1.0255.255.255.0Outside

#将asa的web管理功能开启在outside接口

SSL(config)#aaaauthenticationhttpconsoleLOCAL

#采用本地的用户名和密码进行aaa认证

ASDMPORTS登陆

1、双击桌面图标“CiscoASDMLauncher”

2、输入管理ip和端口号,并输入用户名和密码即可登陆

SSLHTTPPROXY

使用范围:

当asa不能直接访问内网web服务器,必须通过proxy才能访问内网web服务器时,需要在asa上配置SSLHTTPPROXY

ASA配置

SSL(config)#webvpn

#开启webvpn功能

SSL(config)#http-proxy1.1.1.180

配置http代理ip为1.1.1.1:

80

SSL(config-webvpn)#enableOutside

将webvpn应用在外网接口

SSL(config)#usernameciscopassword111111

配置本地用户名和密码

ASASSLJavaplugin

使用范围:

通过导入java插件,扩展asa的sslvpn功能

可选的jave插件有“ssh-plugin.jar”“vnc-plugin.jar”“rdp-plugin.jar”等等

配置webvpn

SSL(config)#webvpn

#开启webvpn功能

SSL(config-webvpn)#enableOutside

将webvpn应用在外网接口

SSL(config)#usernameciscopassword111111

配置本地用户名和密码

下载java插件

tftp:

//local_tftp_server/plugins/ssh-plugin.jar

tftp:

//local_tftp_server/plugins/vnc-plugin.080130jar

tftp:

//local_tftp_server/plugins/rdp-plugin.jar

导入java插件(放在asa的flash中)

SSL(config)#importwebvpnplugin-inprotocolrdpflash:

/rdp-plugin.jar

SSL(config)#importwebvpnplugin-inprotocolssh,telnetflash:

/ssh-plugin.jar

SSL(config)#importwebvpnplugin-inprotocolvncflash:

/vnc-plugin.jar

注:

配置完上面三个命令后,用showrun无法显示。

查看flash时会看到多出3个文件

外网用户登录到webvpn上,会发现多出3个功能菜单,如下图所示

使用这3个插件,可以通过ssh、rdp(windows远程桌面)、vnc(linux远程桌面)轻松访问内网的服务器和设备。

上面3个插件是cisco官方推出的,源代码是开发的。

便于第三方二次开发,扩展他的功能。

SMARTTUNNEL

webvpn

enableOutside

smart-tunnellistapps1telnettelnet.exe

smart-tunnellistapps1mstscmstsc.exe

group-policysslgrouppolicyinternal

group-policysslgrouppolicyattributes

vpn-tunnel-protocolIPSECwebvpn

webvpn

smart-tunnelauto-startapps1

usernameciscopassword111111

usernameciscoattributes

vpn-group-policysslgrouppolicy

ASA.SSL.port-forward

SSL(config)#webvpn

#开启webvpn功能

SSL(config-webvpn)#enableOutside

将webvpn应用在外网接口

SSL(config-webvpn)#port-forwardpf1555510.1.1.123

telnet本地的55555端口的时候,被转到10.1.1.1的23号端口

“pf1”是随便起的一个list名字,55555是端口号

SSL(config)#group-policyforpfinternal

在内网创建一个名为forpf的组策略

SSL(config)#group-policyforpfattributes

进入组策略forpf的属性配置视图

SSL(config-group-policy)#vpn-tunnel-protocolwebvpn

将vpn通道协议指定为webvpn

SSL(config-group-policy)#webvpn

进入webvpn的配置视图

SSL(config-group-policy-webvpn)#port-forwardenablepf1

使能对名为pf1的list进行端口转发

SSL(config)#usernameciscopassword111111

配置本地用户名和密码

SSL(config)#usernameciscoattributes

为用户cisco配置属性

SSL(config-username)#vpn-group-policyforpf

为cisco用户分配名为forpt的vpn组策略

测试:

登陆webvpn

3、进入相应的界面

4、一直往下点,知道出现下面这个画面,就表示我们telnet本地的55555端口,会被转发到10.1.1.1的23号端口

5、在本地的cmd模式下运行telnet进行测试

6、出现如下画面表示telnet成功

提示:

我们也可以对其他的端口号进行类似的配置已达到我们的目的。

这种技术已经非常老旧,很少有人用了

ASA.SSL.SVC.basic

基础配置

enable

conft

InterfaceEthernet0/0

nameifOutside

security-level0

ipaddress202.100.1.254255.255.255.0

noshut

!

interfaceethernet0/1

nameifinside

security-level100

ipaddress10.1.1.254255.255.255.0

noshut

SSL(config)#iplocalpoolsslpool1123.1.1.100-123.1.1.200

创建地址池sslpool1

SSL(config)#webvpn

#开启webvpn功能

SSL(config-webvpn)#enableOutside

将webvpn应用在外网接口

SSL(config-webvpn)#showflash:

查看flash下是否有相关镜像,如果没有,需要下载后上传到flash中,如下图所示:

针对不同系统有多种不同的pkg,上图所示的就是一个适用于windows系统的pkg

SSL(config-webvpn)#svcimagedisk0:

/anyconnect-win-2.2.0140-k9.pkg

加载镜像文件

SSL(config-webvpn)#svcenable

激活svc功能

SSL(config-webvpn)#tunnel-group-listenable

激活tunnel-group-list(做svc的ssl时必须启用)

SSL(config)#group-policysvc1internal

定义一个内部组策略svc1

SSL(config)#group-policysvc1attributes

为组策略svc1配置一些属性

SSL(config-group-policy)#vpn-tunnel-protocolwebvpnsvc

定义vpn-tunnel可以同时使用webvpn和svc

SSL(config-group-policy)#webvpn

进入到组策略中的webvpn配置视图

SSL(config-group-webvpn)#svckeep-installerinstalled

客户第一次连接的时候会获取一个客户端,当客户下线的时候客户端不会变删除,这样配置之后,可以避免以后每一次连接都要下载客户端

SSL(config)#usernameciscopassword111111

配置本地用户名和密码

SSL(config)#usernameciscoattributes

为用户配置相关属性

SSL(config-username)#vpn-group-policysvc1

为用户分配组策略svc1

SSL(config)#tunnel-grouptunnelsvc1typeremote-access

创建一个名为tunnelsvc1的tunnel组,该组的类型为远程访问(适用于svc和webvpn)

SSL(config)#tunnel-grouptunnelsvc1general-attributes

为tunnelsvc1组配置general属性

SSL(config-tunnel-general)#address-poolsslpool1

为tunnelsvc1组配置地址池为sslpool1

SSL(config-tunnel-general)#default-group-policysvc1

为tunnelsvc1组配置组策略svc1

SSL(config)#tunnel-grouptunnelsvc1webvpn-attributes

为tunnelsvc1组配置webvpn属性

SSL(config-tunnel-webvpn)#group-aliastunnelsvc1-aliasenable

为tunnelsvc1组配置一个别名为tunnelsvc1-alias(别名会在客户端登陆的时候体现出来,如下图所示)

配置完成之后,客户可以使用webvpn和svc,使用svc可以任意访问内网资源

SSLGROUPLOCK

目的:

将不同的用户锁定到不同的组,获取不同的ip,保证网络安全

完整配置如下:

配置基本的svc

webvpn

enableOutside

svcimagedisk0:

/anyconnect-win-2.2.0140-k9.pkg

svcenable

tunnel-group-listenable

配置地址池sslpool1和sslpool2

iplocalpoolsslpool1123.1.1.100-123.1.1.200

iplocalpoolsslpool2132.1.1.100-132.1.1.200

创建tunnel组forsvc1,捆绑地址池sslpool1,并配置别名svc1

tunnel-groupforsvc1typeremote-access

tunnel-groupforsvc1general-attributes

address-poolsslpoo11

tunnel-groupforsvc1webvpn-attributes

group-aliassvc1enable

创建组策略svc1,锁定tunnel组forsvc1

group-policysvc1internal

group-policysvc1attributes

vpn-tunnel-protocolsvcwebvpn

group-lockvalueforsvc1

webvpn

svckeep-installerinstalled

svcaskenable#详见下面的注解

#用户登录webvpn时,会直接进入到anyconnet视图

创建用户cisco1,捆绑组策略svc1

usernamecisco1password111111

usernamecisco1attributes

vpn-group-policysvc1

default-group-policysvc1

创建tunnel组forsvc2,捆绑地址池sslpool2,并配置别名svc2

tunnel-groupforsvc2typeremote-access

tunnel-groupforsvc2general-attributes

address-poolsslpool2

default-group-policysvc2

tunnel-groupforsvc2webvpn-attributes

group-aliassvc2enable

创建组策略svc2,锁定tunnel组forsvc2

group-policysvc2internal

group-policysvc2attributes

vpn-tunnel-protocolsvcwebvpn

group-lockvalueforsvc2

webvpn

svckeep-installerinstalled

svcasknone#详见下面的注解

#用户登录webvpn时,会进入到默认的home视图,对比参看上面的svc1的配置

创建用户cisco2,绑定组策略svc2

usernamecisco2password222222

usernamecisco2attributes

vpn-group-policysvc2

关键命令讲解:

SSL(config)#group-policysvc1attributes

配置组策略svc1的属性

SSL(config-group-policy)#group-lockvalueforsvc1

将组策略svc1锁定到tunnel组forsvc1中

SSL(config)#group-policysvc2attributes

配置组策略svc2的属性

SSL(config-group-policy)#group-lockvalueforsvc2

将组策略svc2锁定到tunnel组forsvc2中

注意事项:

必须所有的用户的隧道都锁定才能生效,原因未明

测试结果:

使用用户cisco2登录到组svc1中,发现登陆失败

再用用户cisco1登陆到组svc1中,发现可以登陆成功,并成功获取所需ip地址,实验成功

出现如下画面,表示登陆成功。

SSLVPNLADP授权认证

将上面的svcgrouplock的配置全部copy过来

对ldap进行基本配置

aaa-server2003protocolldap

aaa-server2003(indside)host10.1.1.241

ldap-base-dndc=ssl,dc=net

ldap-scopesubtree

ldap-naming-attributesAMAccountName

ldap-login-password1a.wolfcc1e$

ldap-login-dncn=administrator,cn=users,dc=ssl,dc=net

server-typeMicrosoft

上面配置完成后,可以先测试一下aaa认证是否能成功

SSL(config)#testaaaauthentication2003host10.1.1.241usernameuser1password1a.1a.1a

最后一行出现“INFO:

AuthenticationSuccessful”,表示认证成功

debug命令

debugldap255

将tunnel组中的认证方式改成aaa认证

tunnel-groupforsvc1general-attributes

authentication-server-group2003#配置认证方式为aaa,aaa组名为2003

default-group-policysvc1

tunnel-groupforsvc1general-attributes

authentication-server-group2003

default-group-policysvc2

安装win2003域控,添加两个组,并且在两个组中添加不同的用户

在asa上对域控上不同的组进行授权

ldapattribute-mapgroup-to-policy

map-namememberofIETF-Radius-Class

map-valuememberofCN=group1,CN=Users,DC=ssl,DC=netsvc1

map-valuememberofCN=group2,CN=Users,DC=ssl,DC=netsvc2

ldap-attribute-mapgroup-to-policy#这条命令通过showrun无法显示

aaa-server2003(inside)host192.168.141.100#这条命令通过showrun无法显示

showrunldap

下面这些语句的用法还不明确

group-policyssl-beiwu-policyattributes

dns-servervalue172.16.10.17

split-tunnel-policytunnelspecified

#隧道分离,如果不配置,客户拨号成功后,网关会被修改成获取的ip地址

split-tunnel-network-listvalueinternet

#制定隧道分离采用的策略由acl(internet)来添加

隧道分离由内网的服务器返回的时候来建立,因此acl应该指定源ip网段为要访问的内网网段。

access-listinternetstandardpermit192.168.134.0255.255.255.0

iplocalpoolipsllpool10.10.15.1-10.10.15.253mask255.255.255.0

iplocalpoolssl-mudan-pool10.10.16.1-10.10.16.253mask255.255.255.0