系统安全配置.doc

《系统安全配置.doc》由会员分享,可在线阅读,更多相关《系统安全配置.doc(12页珍藏版)》请在冰豆网上搜索。

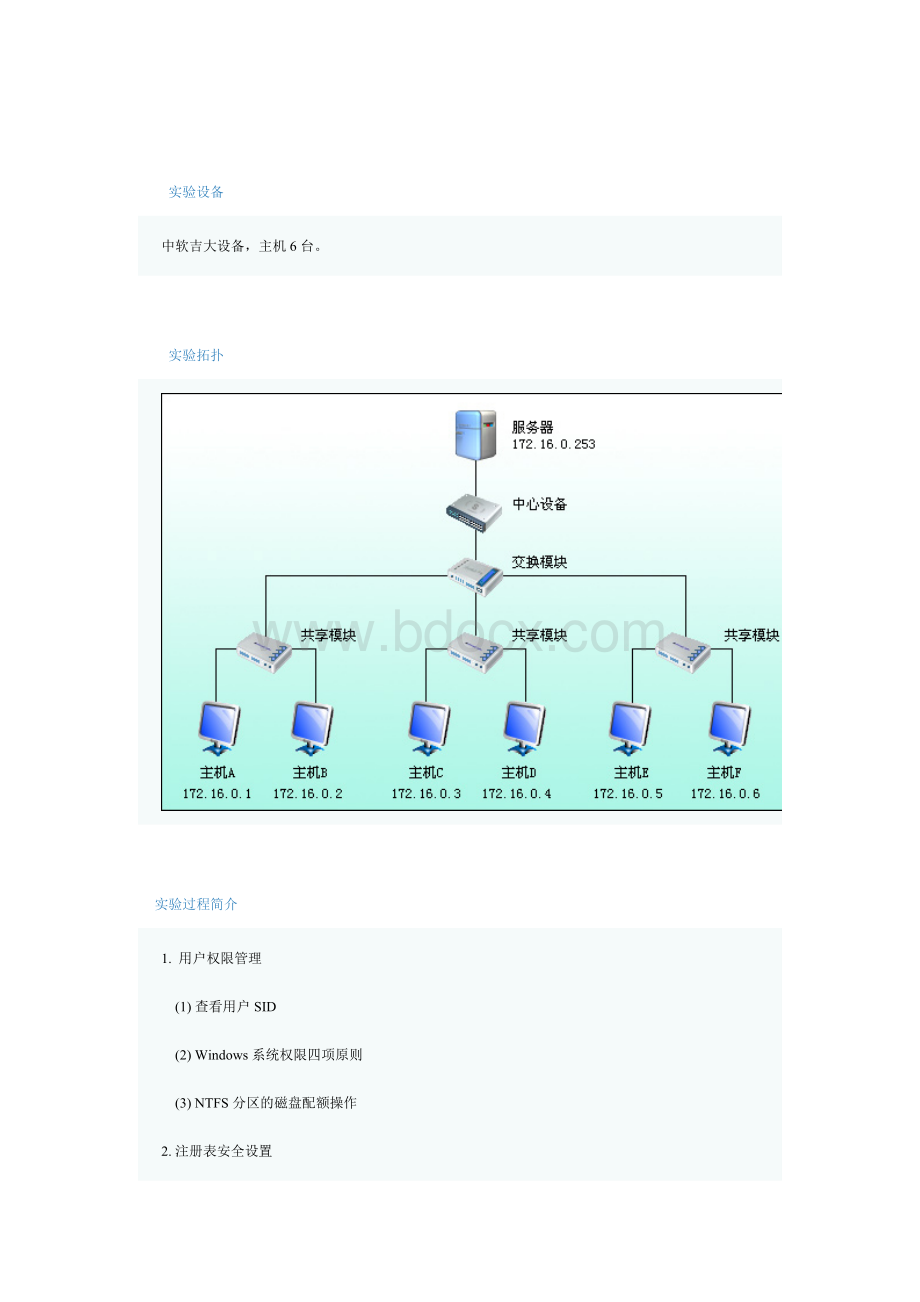

实验设备

中软吉大设备,主机6台。

实验拓扑

实验过程简介

1.用户权限管理

(1) 查看用户SID

(2) Windows系统权限四项原则

(3) NTFS分区的磁盘配额操作

2. 注册表安全设置

(1) 禁用注册表的远程访问

(2) 禁用系统调试信息自动保存

(3) 禁用系统资源共享

(4) 禁用系统页面交换

(5) 修改TTL防主机类型探测

3.TCP/IP筛选

(1) 测试服务正常工作验证

(2)启用TCP/IP筛选阻断测试服务访问

(3)测试服务重新验证

(4)TCP/IP筛选允许端口测试

实验步骤

一.用户权限管理

【实验说明】

实验开始前,首先使用分组切换器将实验主机切换到理论学习环境中;

将智能网络设备的网络结构切换到“网络结构一”;

主机A、B、C、D、E、F使用【快照】将Windows虚拟机恢复到“网络结构1”的状态;

该实验每组1人,实验步骤以主机A所在组为例进行说明,其它组的操作参考主机A所在组的操作。

1.SID查看

(1)在命令提示符中输入“whoami/user”命令

显示信息形式如下:

用户名 SID

======================================================================

000c2913aa0e\administratorS-1-5-21-1227453606-851076807-3559088397-500

由如上信息可以分析出:

主机000c2913aa0e的用户administrator的SID为1-5-21-1227453606-851076807-3559088397-500。

2.权限的四项基本原则演示

(1)拒绝优先原则

(a)鼠标右键单击“我的电脑”,选择“管理”菜单项,然后选择“系统工具->本地用户和组->用户”,右键选择“新用户”菜单项,如下图所示。

在弹出的新用户对话框中,填写用户名“test”,并设置“密码永不过期”。

单击“创建”按钮创建新用户。

图5-1-1创建新用户

(b)创建组

鼠标右键单击“本地用户和组->组”,选择“新建组”。

在弹出的对话框中新建组A、B,并将刚刚新建的test用户分别添加到组A、B中,如下图所示。

图5-1-2创建用户组并添加组成员

(c)在C盘中新建名为test的文件夹,在里面新建文本文件test.txt,内容任意。

(d)鼠标右键单击test.txt文件,选择“属性”,在“安全”选项卡中,单击“添加”按钮,将包含test用户的组A、B添加进来,将组A的权限设置成“允许完全控制”,组B的权限设置成“拒绝读取”。

单击“确定”按钮,在弹出的“安全”提示框中单击“是”按钮。

(e)注销当前用户,使用新建的test用户登录,进入C:

\test目录,访问test.txt文件。

可以发现用户test不能读取该文件的内容。

(2)权限最小原则

(a)使用Administrator用户登录系统,新建用户test2。

创建完毕后,在test2用户上双击鼠标左键,弹出“test2属性”对话框,切换到“隶属于”页签。

可以发现默认情况下用户test2隶属于Users组。

(b)注销当前用户,使用test2用户登录系统,尝试修改C:

\WINDOWS目录中的文件。

可以发现用户test2不能修改C:

\WINDOWS目录中的文件。

(3)权限继承原则

(a)使用Administrator用户登录系统,新建用户test31、test32。

(b)在C盘中新建名为test3的文件夹,将其权限设置成对test31用户完全控制,test32用户只可以读取。

(c)在test3目录中新建名为subtest3的文件夹。

(d)分别使用test31、test32用户登录系统,访问目录C:

\test3\subtest3。

可以发现用户test31对subtest3文件夹拥有完全控制权限,用户test32对subtest3文件夹拥有只读权限。

注:

对于用户test32来说,如果administrator用户在C:

\test3\subtest3目录下创建了一个文件,则test32用户对该文件只有“读取”的权限,而不具备其它权限;但是test32用户可以在C:

\test3\subtest3目录下创建文件或者文件夹,并可对其内容进行修改。

其原因是:

test32用户隶属于Users组,而Users组中用户对整个C盘拥有创建文件和创建文件夹的权限,根据权限继承原则,则test32用户也就对C:

\test3\subtest3目录拥有了创建文件或者文件夹的权限。

如果administrator用户清除了C盘Users组用户的创建文件或者文件夹权限,则用户test32便不能在C:

\test3\subtest3目录下创建文件或者文件夹。

同学们可自行尝试。

(4)权限累加原则

(a)使用Administrator用户登录系统,在C盘中新建名为test4的文件夹,然后在test4文件夹中再新建文件夹subtest4。

(b)新建用户test4,默认隶属于Users组。

(c)设置文件夹subtest4权限,对test4只有写权限。

(d)设置文件夹test4权限,对test4只有读取和运行的权限。

(e)注销当前用户,使用test4用户登录系统,访问目录C:

\test4\subtest4。

可以发现用户test4对C:

\test4\subtest4目录同时拥有读取、执行与写权限。

3.NTFS分区上分配磁盘配额

(1)使用Administrator用户登录系统,新建用户test5,默认隶属Users组。

(2)在C盘中单击鼠标右键,选择“属性”,打开磁盘属性菜单,选择磁盘属性对话框中的“配额”选项卡。

勾选“启用配额管理”和“拒绝将磁盘空间给超过配额限制的用户”。

图5-1-3开启磁盘配额功能

单击“配额项”按钮,进入配额项管理。

选择“配额”菜单中的“新建配额项”,进入选择用户界面添加test5用户。

图5-1-4为用户test5指定磁盘配额

在“添加新配额项”界面中勾选“将磁盘空间限制为”,调整配额值为5MB,“将警告等级”设为1KB,单击“确定”按钮,完成配额添加。

图5-1-5用户test5磁盘配额项细则

(3)注销当前用户,使用test5登录系统,在C盘中新建一个文件夹test5,复制C:

\ProgramFiles\Tiger221文件夹及其内容(大小超过5MB)到test5文件夹中。

可以发现当用户test5在C盘上使用的磁盘空间超过5MB时,系统会提示用户test5没有可用的磁盘空间。

同时切换到Administrator用户登录系统,并在本地磁盘C的配额项中可以观察到相应的警告信息。

二.注册表安全设置

【实验说明】

该实验每组1人,实验步骤以主机A所在组为例进行说明,其它组的操作参考主机A所在组的操作。

1. 清空远程可访问的注册表路径

Windows2003操作系统提供了注册表的远程访问功能,只有将远程可访问的注册表路径设置为空,才能有效地防止黑客利用扫描器通过远程注册表读取计算机的系统信息及其它信息。

打开系统“管理工具”,选择“本地安全策略”,将“本地策略->安全选项”中的“网络访问:

可远程访问的注册表路径”、“可远程访问的注册表路径和子路径”两项策略清空。

如图5-1-6所示。

图5-1-6 设置可远程访问的注册表路径

2. 关闭自动保存隐患

Windows2003操作系统在调用应用程序出错时,系统会自动将一些重要的调试信息保存起来,以便日后维护系统时查看,不过这些信息很有可能被黑客利用,一旦获取的话,各种重要的调试信息就会暴露无疑。

(1)在“开始->运行”中输入regedit,打开“注册表编辑器”,如图5-1-7所示。

图5-1-7 注册表编辑器

(2)依次展开HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\AeDebug分支,设置“Auto”项的键值为0。

3. 关闭资源共享隐患

为了给局域网用户相互之间传输信息带来方便,Windows2003系统提供了文件和打印共享功能,不过我们在享受该功能带来便利的同时,共享功能也给黑客入侵提供了方便。

通过网上邻居设置“本地连接”,在“本地连接属性”的“常规”选项卡中,取消勾选“Microsoft网络的文件和打印机共享”。

4. 关闭页面交换隐患

Windows2003操作系统中的页面交换文件中,其实隐藏很多重要隐私信息,这些信息都是在动态中产生的,要是不及时将它们清除,就很有可能成为黑客的入侵突破口。

打开注册表编辑器,定位到HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SessionManager\MemoryManagement分支,设置ClearPageFileAtShutdown项的键值为1。

5. 防火墙TTL主机类型探测

(1)选择“开始->运行”菜单项,弹出“运行”对话框,并输入“cmd”命令,弹出“命令提示符”,输入命令“ping127.0.0.1”。

可以发现返回TTL值为64,说明本机使用的是Windows2003操作系统。

(2)选择“开始->运行”菜单项,弹出“运行”对话框,并输入“regedit”命令,打开注册表编辑器,定位到HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters,修改DefaultTTL值为十进制110。

重启系统,使用ping命令查看本机TTL值此时变成了修改后的110。

这样其它用户便不能通过ping操作返回到TTL值来判断目的主机的操作系统类型。

三.TCP/IP筛选

【实验说明】

该实验每组2人,主机A和B作为一组,主机C和D作为一组,主机E和F作为一组,实验步骤以主机A、B所在组为例进行说明,其它组的操作参考主机A、B所在组的操作。

主机C、F的操作与主机A的相同,主机D、E的操作与主机B的相同。

1.主机B在IE浏览器中使用“http:

//主机A的IP地址:

80”访问主机A的Web服务(80/tcp),确定主机A的Web服务正常。

2.主机A通过“网上邻居”找到“本地连接”,右键单击“本地连接”,选择“属性”。

双击“Internet协议(TCP/IP)”项目,在“常规”选项卡中单击“高级”按钮,选择“选项”选项卡,双击“TCP/IP筛选”项目,弹出“TCP/IP筛选”对话框,如图5-1-8所示。

图5-1-8 TCP/IP筛选

3.主机A勾选“启动TCP/IP筛选(所有适配器)”,设置只