RFID实验指导书.docx

《RFID实验指导书.docx》由会员分享,可在线阅读,更多相关《RFID实验指导书.docx(21页珍藏版)》请在冰豆网上搜索。

RFID实验指导书

RFID实验指导书

适用所有对无线射频传感器感兴趣的学生

xxx编写

概述

一、课程目的

《RFID无线射频实验》是一门实践性很强的实验课程,为了学好这门课,每个学生须完成一定的实验实践作业。

通过本实验的实践操作训练,可以更好的了解RFID的基本功能和基本的使用方法,为以后深入的研究学习打下良好的基础。

本课程实验的目的是旨在使学生进一步扩展对无线射频方向理论知识的了解;培养学生的学习新技术的能力以及提高学生对该方向的兴趣与动手能力。

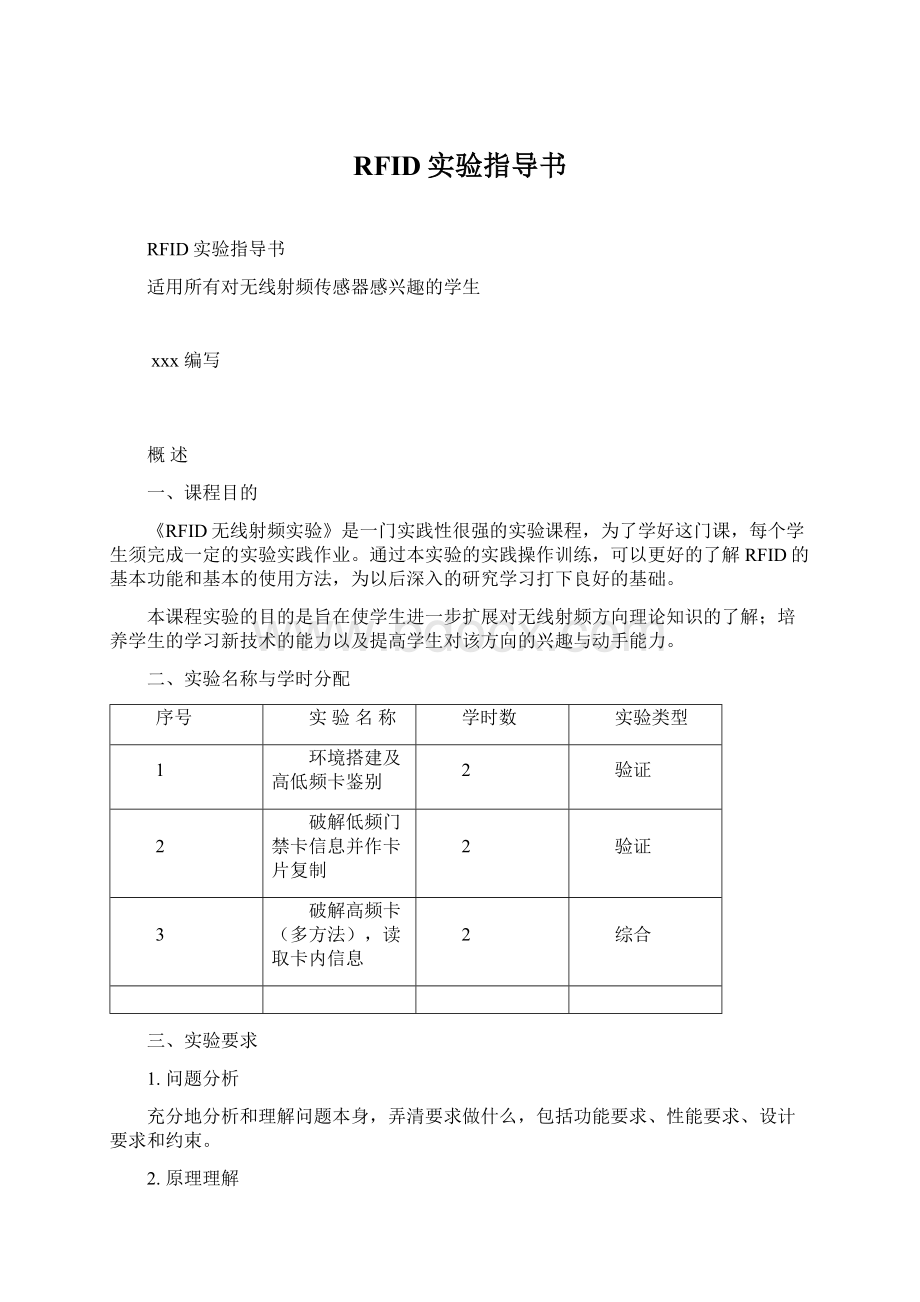

二、实验名称与学时分配

序号

实验名称

学时数

实验类型

1

环境搭建及高低频卡鉴别

2

验证

2

破解低频门禁卡信息并作卡片复制

2

验证

3

破解高频卡(多方法),读取卡内信息

2

综合

三、实验要求

1.问题分析

充分地分析和理解问题本身,弄清要求做什么,包括功能要求、性能要求、设计要求和约束。

2.原理理解

在按照教程执行过程当中,需要弄清楚每一个步骤为什么这样做,原理是什么。

3.实践测试

按照要求执行每一步命令,仔细观察返回值,了解每项返回值表达什么意思,为什么有的卡片可以破解有的不可以。

三、实验考核

实验报告应包括如下内容:

1、实验原理描述:

简述进行实验的原理是什么。

2、实验的操作过程:

包括实验器材、实验流程的描述。

3、分析报告:

实验过程中遇到的问题以及问题是否有解决方案。

如果有,请写明如何解决的;如果没有,请说明已经做过什么尝试,依旧没有结果导致失败。

最后简述产生问题的原因。

4、实验的体会以及可以讲该功能可以如何在其他地方发挥更强大的功能。

注:

最后实验结果须附命令行回显截图

四、实验时间

总学时:

6学时。

实验一高低频卡鉴别

一、实验目的

1、掌握RFID驱动等环境安装设置。

2、掌握如何通过读取电压高低来区分高低频。

二、实验要求

1、认真阅读和掌握本实验的程序。

2、实际操作命令程序。

3、保存回显结果,并结合原理进行分析。

4、按照原理最后得出结果。

三、注意事项:

命令在实行时,如果想停止,不能用平时的Ctrl+C或者ESC等常规结束按键(可能会造成未知损坏),只需要按下Promxmark3上的黑色按钮。

方形的为高频天线(Proxmark3HFAntenna13.56MHZ);

圆形的为低频天线(Proxmark3LFAntenna125KHz/134KHz)

四、实验内容

1.安装驱动

打开我的电脑》右键--属性—设备管理器》人体学输入设备

这个“HID-compliantdevice”就是我们的proxmark3设备,选择“USB人体学输入设备”一般是最下面那个,注意:

不是“HID-compliantdevice”,更新驱动程序。

然后选择:

Proxmark-Driver-2012-01-15\proxmark_driver\ProxMark-3_RFID_Instrument.inf

下一步继续安装完成。

安装完成之后在设备管理器里面可以看到proxmark3的新驱动。

2.软件使用

所需要的软件已经打包好,直接在命令行中运行

D:

\pm3-bin-r486\Win32\proxmark3.exe

这样就算成功安装好各种环境,并可以在该命令窗口中执行命令了。

3.高低频卡的判别

本部分介绍利用高频天线判别卡片的高低频,可自行利用低频天线测试,原理类似。

命令:

hwtune,这个命令大概需要几秒钟等待回显。

当你输入完hwtune之后,窗口所显示的HFantenna后面的数值就是现在非工作状态下的电压,当你把相关的卡放在高频天线上面/下面的时候,电压就会所变化了(依然是非工作状态下)。

从图中我们可以看到,当卡没有放到天线的情况下电压为9.22v,而卡放在天线之后电压将为3.9v,现在的电压依然是为非工作电压,但是从这个现象当中我们会得到很多非常有意义的数据。

变化出来了!

第三张hwtune的结果为8.57v,是因为我把一张125kHZ的门禁卡放在了高频天线上面,所以其电压的降幅很低,但是如果我把一张13.56MHz的卡放在上面就好像第二张图片那样子,电压会降低会很多,有时候会是10v左右。

从这个变化当中我们就可以初步识别出高频与低频卡的区别了。

所以前面测试的那张卡是一张高频卡。

实验二破解低频门禁卡

一、实验目的

1.掌握利用低频天线破解门禁卡。

二、实验要求

1.认真阅读和掌握本实验的程序。

2.上机执行教程命令。

3.保存运行结果,并对其原理进行分析理解。

三、注意事项

●命令在实行时,如果想停止,不能用平时的Ctrl+C或者ESC等常规结束按键(可能会造成未知损坏),只需要按下Promxmark3上的黑色按钮。

●方形的为高频天线(Proxmark3HFAntenna13.56MHZ);

●圆形的为低频天线(Proxmark3LFAntenna125KHz/134KHz)

●安装驱动等环境搭建步骤已由实验一详细阐述,此处略过。

四、实验内容

1、简单了解卡片

门禁卡一般为T55x7标签 也叫 TK4100(EM4100)卡. 是属于 ID 卡。

T55x7 标签成本. 一般市场价格 2 元-3 元不等. (如果批发,还能更便宜.) 所以很多地方都用T55x7 标签。

一般判别标签卡的类型, 不可通过卡的外观 大小 形状来判断。

T55x7 的参数及应用范围:

EM 4100/4102 感应式 ID 标准卡

芯片:

EM 瑞士微电 EM4102Water

工作频率:

125KHZ 感应距离:

2-20cm

尺寸:

ISO 标准卡/厚卡/多种异形卡

封装材料:

PVC、ABS -

2、破解卡片

由于本次测试卡为低频卡,所以连接的是低频天线(LF)。

命令:

lf em4x em410xwatch 这个命令来获取门禁的Tags。

执行完命令以后,则需耐心等待,读取速度不确定,一般30分钟之内都算正常时间。

过程截图如下所示:

这条命令会读取EM410x 标签,2000 次取样获取ID。

大部分门禁卡都将Tags作为识别合法用户的认证标签,所以如果可以获取该Tags标签,则可以复制该门禁卡。

(除非个别地方将Tags与UID绑定)

最后一行“EM410xTagID:

xxxxxxxx”,这个则是获取的该卡Tags。

注意:

读取Tags 的时候,门禁卡要放在低频天线上方,且需要电压稳定,不是每一次都可以成功获取的,需要多尝试几次。

3、复制门禁卡

获取到Tags以后,我们就可以拿一张同样类型的空白卡进行复制。

步骤:

先将白卡放在低频天线上,然后执行命令。

命令:

l e em410xwrite TagID 1

注:

●TagID为上一步获取的Tags序号;

●命令最后的1 表示t55x7 标签;

●前面的l 是lf 低频卡命令的缩写;

●第2 个e 是参数em4x 的缩写。

写完后,我们再用命令:

lf em4x em410xwatch 来查看,我们是否写进去了。

在对新复制好的卡执行完命令后,如果最后获取到的Tags值与先前的一样,或者将新卡拿到门禁系统上可以测试通过,则说明T55x7门禁卡复制成功,否则需要重新执行复制的步骤。

实验三破解高频卡(多方法)

一、实验目的

掌握利用高频天线破解MIFAREClassic高频卡的方法与过程。

了解MIFAREClassic卡的漏洞与不安全性。

二、实验要求

1.认真阅读和掌握本实验的算法。

2.按照教程执行命令,尽可能实现效果。

3.保存运行结果,并结合原理进行分析。

三、注意事项

●命令在实行时,如果想停止,不能用平时的Ctrl+C或者ESC等常规结束按键(可能会造成未知损坏),只需要按下Promxmark3上的黑色按钮。

●方形的为高频天线(Proxmark3HFAntenna13.56MHZ);

●圆形的为低频天线(Proxmark3LFAntenna125KHz/134KHz)

●安装驱动等环境搭建步骤已由实验一详细阐述,此处略过。

三、实验内容

1、基于key的卡片破解

通过简单的电压测试(如实验一),可以得出我们要测试的MIFAREClassic卡是高频卡。

放卡前:

放卡后:

当确定需要测试的卡为13.56MHz卡之后,就开始需要深入的了解这卡的信息了。

我们可以从hf命令集当中找到相关的命令(见附录)。

命令:

hf14areader

这样我们就可以获取到该卡的UID。

RATS是Requestforanswertoselect(选择应答请求),原因是有时候Proxmark3在读取部分MIFAREClassic卡UID的信息时,因为无法得到RATS的返回信息,会判断为非ISO14443a标准的卡.国内有太多MIFAREClassic类的卡,并不是NXP出产的,所以Proxmark3就会出现了这样子的提示!

从图中的信息我们可以看到的是现在读取的卡[ATQA]为0400。

通常ATQA为0400数值的卡,大部分都是MIFAREClassic或者是CPU兼容模式下的MIFAREClassic。

当我们可以确定卡类型之后就可以针对其特性进行相关的安全测试了,通常当我们拿到相关的卡的时候,我们应该先用chk命令去检测一下测试卡是否存在出厂时遗留的默认Key,默认的KeyA/KeyB是使得MIFAREClassic系列安全问题雪上加霜的主要成因,因为使用默认的Key导致恶意用户可以使用其进行卡的信息读取以及修改。

(常用默认key见附录)

命令:

hfmfchk0Aa0a1a2a3a4a5含义:

检查0区keyA是否为a0a1a2a3a4a5

当回显为isOk:

01validkey:

a0a1a2a3a4a5就说明存在这个默认key,我们就可以利用这个默认Key进行区块的读取以及更进一步的操作了。

如果尝试多种默认key均不存在的话,可以用如下方法。

命令:

hfmfmifare

当输入命令以后,窗口会显示类似进度状态的“….”,这个过程有时候快有时候慢,需要耐心等待。

这样便可获得其中一个Nt的值为524bb6a2。

命令:

hfmfmifare524bb6a2

当输入命令后,窗口将再一次进入进度状态,须耐心等待,如果想停止,请按黑色按钮。

因为基于PRNG的漏洞进行的破解,所以有时候会出现多次Nt的循环,这是很正常的结果,我们需要不断的利用Nt去进行真正Key的破解。

整个过程是漫长而乏味的,所以我们才需要借用默认Key的检测来减少安全测试的耗时。

(关于PRNG漏洞的介绍请自行上网查询)

最后结果为Foundvalidkey后面的值。

这样我们就对这张卡PRNG破解成功,获取到了key以后就可以对整张卡进行破解测试了。

这个操作的过程比较短暂,而且前提条件是必须存在一个正确的Key进行操作,否者就无法继续进行。

基本上MIFAREClassic的安全测试就已经完成了,而基于一些全加密或者CPU兼容模式MIFAREClassic(Cryto-1算法)的卡,我们还可以使用嗅探的测试去进行测试。

前提是要记住嗅探模式是需要在正常交互模式下进行的。

2、基于交互模式下的卡片破解

1、正常连接Proxmark3到电脑,进入Proxmark3交互终端。

2、在终端输入命令

命令:

hf14asnoop

3、然后将卡片