BGP引入外部路由.docx

《BGP引入外部路由.docx》由会员分享,可在线阅读,更多相关《BGP引入外部路由.docx(11页珍藏版)》请在冰豆网上搜索。

BGP引入外部路由

通过配置BGP与IGP交互,使同时运行BGP和OSPF的路由器的BGP路由信息与OSPF路由信息能够互相引入。

组网需求

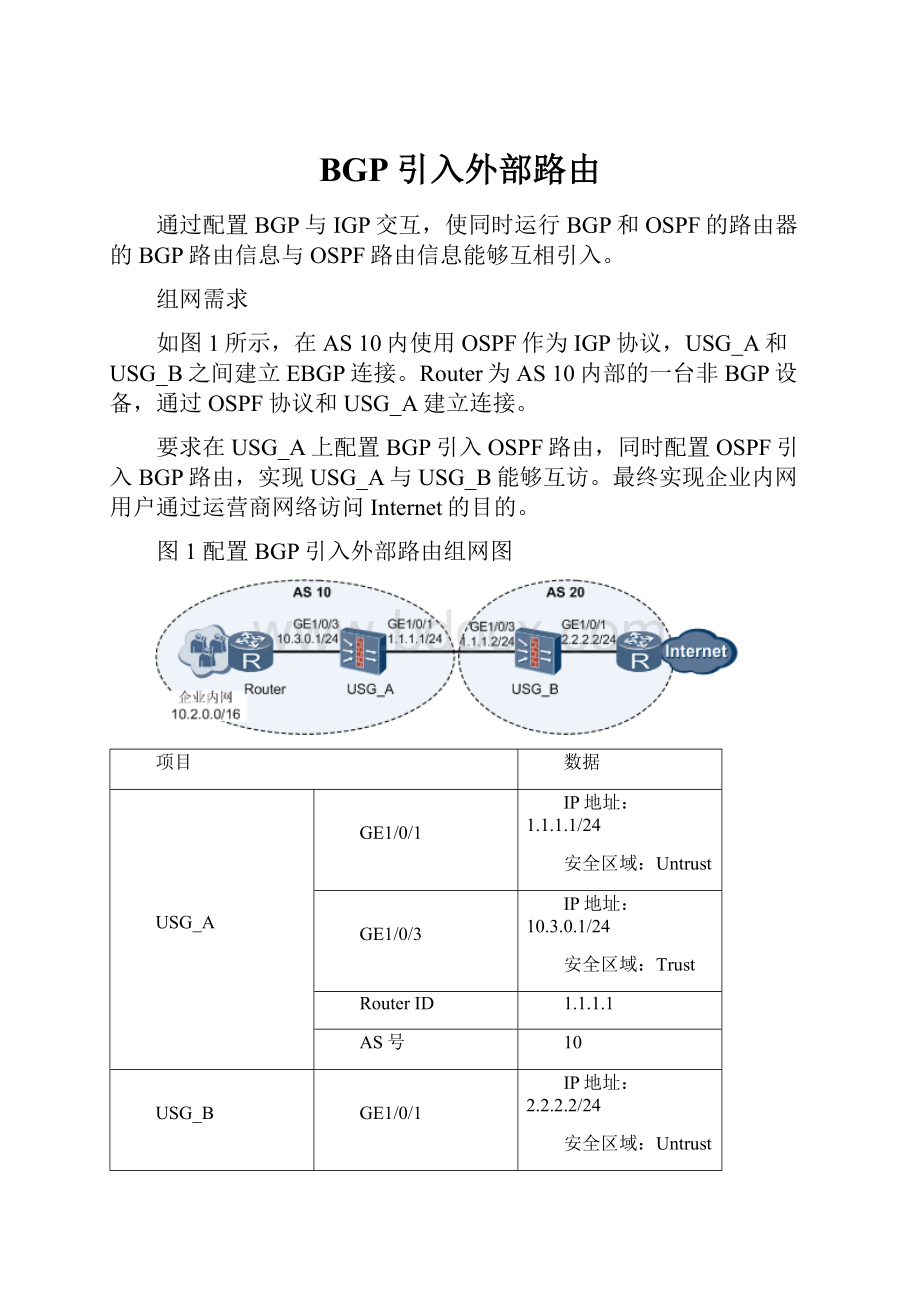

如图1所示,在AS10内使用OSPF作为IGP协议,USG_A和USG_B之间建立EBGP连接。

Router为AS10内部的一台非BGP设备,通过OSPF协议和USG_A建立连接。

要求在USG_A上配置BGP引入OSPF路由,同时配置OSPF引入BGP路由,实现USG_A与USG_B能够互访。

最终实现企业内网用户通过运营商网络访问Internet的目的。

图1配置BGP引入外部路由组网图

项目

数据

USG_A

GE1/0/1

IP地址:

1.1.1.1/24

安全区域:

Untrust

GE1/0/3

IP地址:

10.3.0.1/24

安全区域:

Trust

RouterID

1.1.1.1

AS号

10

USG_B

GE1/0/1

IP地址:

2.2.2.2/24

安全区域:

Untrust

GE1/0/3

IP地址:

1.1.1.2/24

安全区域:

Trust

RouterID

1.1.1.2

AS号

20

配置思路

采用如下思路配置BGP引入外部路由:

1.配置各接口基本参数,实现互联链路互通。

2.在USG_A和USG_B上启用BGP协议,并配置USG_A和USG_B建立的EBGP邻居关系。

3.由于USG_B连接到2.2.2.0/24网段,通过在USG_B上配置BGP发布2.2.2.0/24网段的路由,可以使USG_A学到2.2.2.0/24网段的路由。

4.在USG_A上配置OSPF进程100。

5.在USG_A上配置OSPF区域0,并将USG_A和Router上互联网段加入OSPF区域0中。

6.由于Router连接到10.2.0.0/16网段,配置Router的OSPF区域0内需发布10.2.0.0/16网段的路由,可以使USG_A学到10.2.0.0/16网段的路由。

7.在USG_A上配置BGP引入OSPF路由,同时在USG_A上配置OSPF引入BGP路由,这样三台USG_A、USG_B和Router的路由表中存在到各个网段的路由,从而实现Router和USG_B的互访需求。

8.分别配置USG_A和USG_B的安全策略,保证企业内网PC能够正常访问Internet。

操作步骤

1.配置USG_A。

a.配置接口基本参数。

i.选择“网络>接口”。

ii.单击GE1/0/1对应的

,按如下参数配置。

安全区域

untrust

IPv4

IP地址

1.1.1.1/24

iii.单击“确定”。

iv.参考上述步骤按如下参数配置GE1/0/3接口。

安全区域

trust

IPv4

IP地址

10.3.0.1/24

b.配置USG_A启用BGP协议。

i.选择“网络>路由>BGP”。

ii.在“配置BGP”界面,启动BGP协议,参数配置如下。

启动BGP

选中

AS号

10

路由标识

1.1.1.1

iii.单击“应用”。

c.配置USG_A与USG_B的邻居关系。

i.在“邻居配置列表”中,单击“新建”。

配置与USG_B的邻居关系,配置如下。

邻居IP

1.1.1.2

邻居AS号

20

ii.单击“确定”。

d.配置OSPF进程。

i.选择“网络>路由>OSPF”。

ii.单击“OSPF列表”中的“新建”。

配置OSPF进程100。

进程ID

100

iii.单击“确定”。

e.配置OSPF区域0,并将10.3.0.0/24网段加入区域0。

i.单击OSPF进程100对应的

。

ii.在“OSPF进程ID:

100”导航树中选择“基本配置>区域配置”。

iii.在“区域配置列表”中单击“新建”,配置OSPF区域0参数。

区域

0.0.0.0

网段IP

10.3.0.0

正/反掩码

0.0.0.255

iv.单击“确定”。

f.配置安全策略,允许内部网络中的PC访问Internet。

i.选择“策略>安全策略”。

ii.单击“新建”,按如下参数配置从Trust到Untrust的域间策略。

说明:

此处只给出了完成本举例所需的安全策略的基本参数,具体使用时,请根据实际情况设置安全策略中的其他参数。

名称

policy_sec_1

源安全区域

trust

目的安全区域

untrust

源地址

10.2.0.0/16

动作

允许

iii.单击“确定”。

iv.参考上述步骤配置从Untrust到Local、从Local到Untrust的域间策略。

名称

policy_sec_2

源安全区域

local,untrust

目的安全区域

local,untrust

动作

允许

2.配置USG_B。

a.配置接口基本参数。

i.选择“网络>接口”。

ii.单击GE1/0/1对应的

,按如下参数配置。

安全区域

untrust

IPv4

IP地址

2.2.2.2/24

iii.单击“确定”。

iv.参考上述步骤按如下参数配置GE1/0/3接口。

安全区域

trust

IPv4

IP地址

1.1.1.2/24

b.配置USG_B启用BGP协议。

i.选择“网络>路由>BGP”。

ii.在“配置BGP”界面,启动BGP协议,参数配置如下。

启动BGP

选中

AS号

20

路由标识

1.1.1.2

iii.单击“应用”。

c.配置USG_B与USG_A的邻居关系。

i.在“邻居配置列表”中,单击“新建”。

配置与USG_A的邻居关系,配置如下。

邻居IP

1.1.1.1

邻居AS号

10

ii.单击“确定”。

d.配置发布2.2.2.0/24网段。

i.在“网络配置列表”中,单击“新建”。

配置BGP发布2.2.2.0/24网段的路由,参数配置如下。

IP/掩码

2.2.2.0/24

ii.单击“确定”。

e.配置安全策略,允许内部网络中的PC访问Internet。

i.选择“策略>安全策略”。

ii.单击“新建”,按如下参数配置从Trust到Untrust的域间策略。

说明:

此处只给出了完成本举例所需的安全策略的基本参数,具体使用时,请根据实际情况设置安全策略中的其他参数。

名称

policy_sec_1

源安全区域

trust

目的安全区域

untrust

源地址

10.2.0.0/16

动作

允许

iii.单击“确定”。

iv.参考上述步骤配置从Untrust到Local、从Local到Untrust的域间策略。

名称

policy_sec_2

源安全区域

local,untrust

目的安全区域

local,untrust

动作

允许

3.配置Router。

配置Router的OSPF区域0内需发布10.2.0.0/16网段的路由,使USG_A学到10.2.0.0/16网段的路由。

具体配置步骤略。

4.在USG_A上配置BGP引入OSPF路由。

a.选择“网络>路由>BGP”。

b.在“路由引入配置列表”中,单击“新建”。

配置BGP引入OSPF路由,参数配置如下。

协议类型

OSPF

进程ID

100

c.单击“确定”。

5.在USG_A上配置OSPF引入BGP路由。

a.选择“网络>路由>OSPF”。

b.单击OSPF进程100对应的

。

c.在“OSPF进程ID:

100”导航树中选择“高级>路由引入”。

d.单击“新建”。

配置OSPF引入BGP路由,参数配置如下。

路由类型

BGP

e.单击“确定”。

结果验证

配置完成后,分在USG_A、USG_B和上选择“网络>路由>路由表”,查看路由表,两台USG的路由表中存在到两个AS内所有网段的路由。

查看Router的路由表,发现也已存在到两个AS内所有网段的路由。

配置脚本

∙USG_A的配置脚本

∙#

∙interfaceGigabitEthernet1/0/1

∙ipaddress1.1.1.1255.255.255.0

∙#

∙interfaceGigabitEthernet1/0/3

∙ipaddress10.3.0.1255.255.255.0

∙#

∙firewallzonetrust

∙setpriority85

∙addinterfaceGigabitEthernet1/0/3

∙#

∙firewallzoneuntrust

∙setpriority5

∙addinterfaceGigabitEthernet1/0/1

∙#

∙bgp10

∙router-id1.1.1.1

∙peer1.1.1.2as-number20

∙#

∙ipv4-familyunicast

∙undosynchronization

∙network10.3.0.0255.255.255.0

∙import-routeospf100

∙peer1.1.1.2enable

∙#

∙ospf100router-id10.3.0.1

∙import-routebgpcost1type2

∙area0.0.0.0

∙network10.3.0.00.0.0.255

∙#

∙security-policy

∙rulenamepolicy_sec_1

∙source-zonetrust

∙destination-zoneuntrust

∙source-address10.2.0.016

∙actionpermit

∙rulenamepolicy_sec_2

∙source-zonelocal

∙source-zoneuntrust

∙destination-zonelocal

∙destination-zoneuntrust

∙actionpermit

∙USG_B的配置脚本

∙#

∙interfaceGigabitEthernet1/0/1

∙ipaddress2.2.2.2255.255.255.0

∙#

∙interfaceGigabitEthernet1/0/3

∙ipaddress1.1.1.2255.255.255.0

∙#

∙firewallzonetrust

∙setpriority85

∙addinterfaceGigabitEthernet1/0/3

∙#

∙firewallzoneuntrust

∙setpriority5

∙addinterfaceGigabitEthernet1/0/1

∙#

∙bgp20

∙router-id1.1.1.2

∙peer1.1.1.1as-number10

∙#

∙ipv4-familyunicast

∙undosynchronization

∙network2.2.2.0255.255.255.0

∙peer1.1.1.1enable

∙#

∙security-policy

∙rulenamepolicy_sec_1

∙source-zonetrust

∙destination-zoneuntrust

∙source-address10.2.0.016

∙actionpermit

∙rulenamepolicy_sec_2

∙source-zonelocal

∙source-zoneuntrust

∙destination-zonelocal

∙destination-zoneuntrust

∙actionpermit