配置路由器的ACL访问控制列表.docx

《配置路由器的ACL访问控制列表.docx》由会员分享,可在线阅读,更多相关《配置路由器的ACL访问控制列表.docx(12页珍藏版)》请在冰豆网上搜索。

配置路由器的ACL访问控制列表

在路由器上实现访问控制列表

试验描述:

实验目的和要求:

1.掌握在路由器上配置ACL的方法。

2.对路由器上已配置的 ACL进行测试。

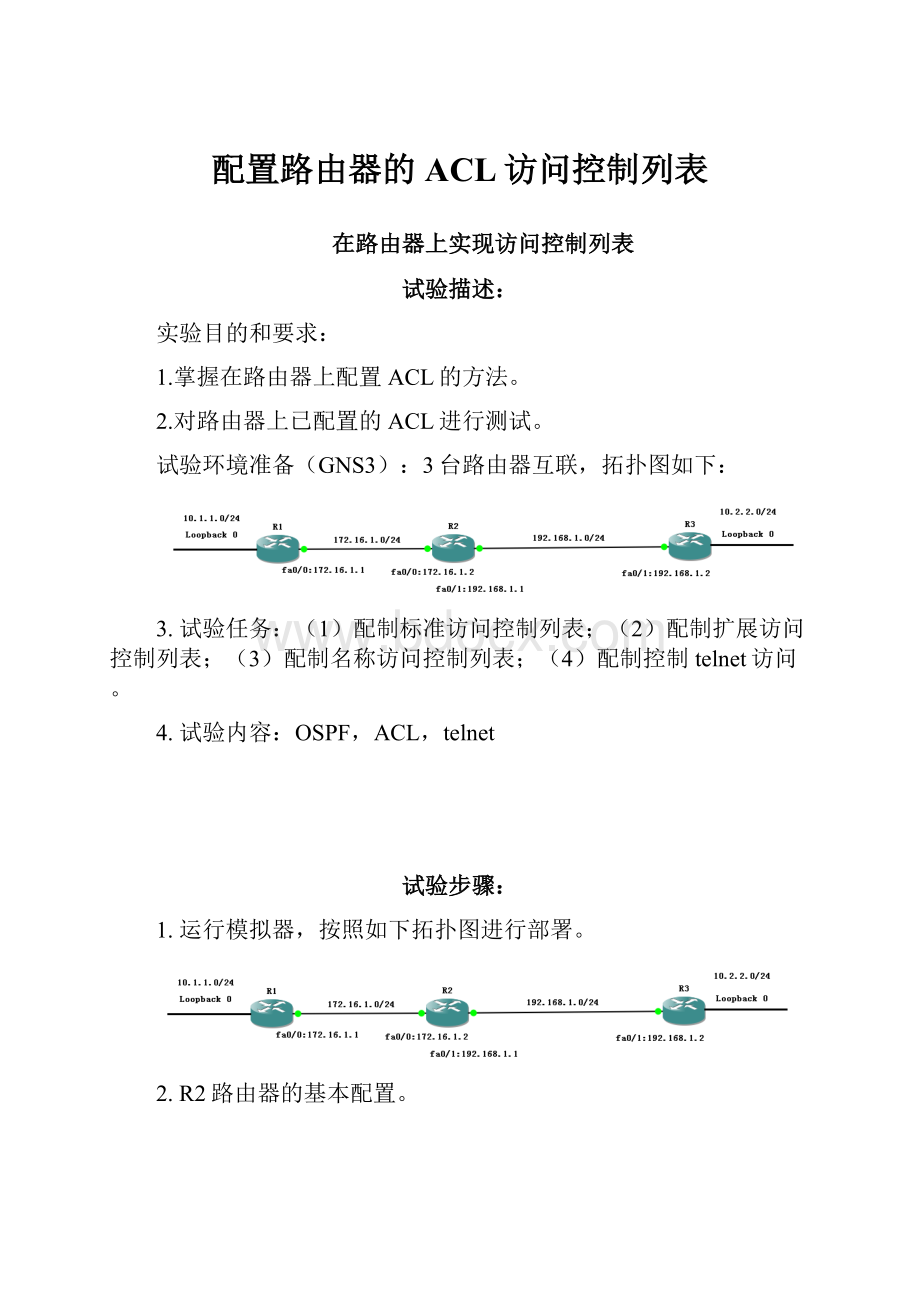

试验环境准备(GNS3):

3台路由器互联,拓扑图如下:

3.试验任务:

(1)配制标准访问控制列表;

(2)配制扩展访问控制列表;(3)配制名称访问控制列表;(4)配制控制telnet访问。

4.试验内容:

OSPF,ACL,telnet

试验步骤:

1.运行模拟器,按照如下拓扑图进行部署。

2.R2路由器的基本配置。

3.R2路由器的基本配置。

4.R2路由器的基本配置

5.R1pingR2

6.R2pingR3

7.R1pingR3,要是能通就活见鬼了!

8.现在在3台路由器上配置单区域OSPF,首先R1。

9.R2配置单区域OSPF。

10.R3配置单区域OSPF。

11.R3pingR1,使用扩展ping的方式。

应该可以ping通了。

12.R1pingR3,使用扩展ping的方式。

应该可以ping通了。

13.在路由器R3上查看路由表时发现了一个10.1.1.1/32的主机地址条目,带有32位掩码。

这种情况最好加以避免,因为一旦在一个网络里路由器上所有的条目都出现在路由表上的话,路由器将使用大量的资源处理这些条目,太浪费了。

本试验中,这个主机条目的出现是因为R1使用了一个loopback接口,虽然是逻辑接口,如果在OSPF路由器上使用这种接口,其它运行OSPF的路由器学习到这个路由器的时候就会显示出一个主机条目。

消除这一现象可以通过将该网络设置为点到点即可。

分别在R1和R3上设置。

14.R1设置点到点。

15.R3设置点到点。

16.再看一下R3的路由表,那个主机条目消失了。

17.R1的路由表也没有出现主机条目。

18.要求禁止10.2.2.0/24网段所有用户访问10.1.1.0/24,由于标准访问控制列表只检查数据包中的源地址,一旦ACL禁止了源主机的地址,源主机就无法与目标主机通信了,但问题是源主机和别的网络节点的通信也被禁止了,杀伤范围过大。

所以,标准ACL应当配置在靠近数据目的地的路由器上比较合适。

根据靠后部署的原则,本试验中的标准ACL应该部署在R1。

19.R1:

配置标准ACL。

20.R3:

测试

21.要求:

禁止10.2.2.0/24网段上多有IP数据流访问172.16.1.0/24和10.1.1.0/24网段。

这时用到扩展访问控制列表。

扩展ACL既检查数据包的源地址,也检查数据包的目的地址,同时还可以检查数据包的特定协议类型、端口号等。

扩展ACL较标准ACL更加精确。

这时要考虑如果把ACL部署在靠近目的地的路由器上,虽然也能达到屏蔽的效果,但是会给网络带来不必要的数据流量,所以应当按照‘靠前部署’的原则,将扩展ACL部署在靠近源地址的路由器上。

应该在R2上部署较为合适。

22.R1:

删除先前部署的ACL。

23.R2:

配置扩展ACL。

101是ACL号,表示这是一个扩展的IPACL。

扩展的IPACL号范围是100-199,扩展的IPACL可以控制源IP、目的IP、源端口、目的端口等,能实现较为精准的访问控制。

24.R3:

测试

25.如果ACL的数值号码难以记忆,可以使用名称访问控制列表。

26.删除R2先前配置的扩展ACL。

27.R2:

配置名称访问控制列表。

28.R3:

测试

29.如果你是网管,假设你的IP地址是10.2.2.2,要求只有你才能够telnet到R1和R2进行性配置,如何配置?

30.R2:

删除先前配置的名称访问控制列表。

31.R1:

配置telnet接入密码。

32.R2:

配置telnet接入密码。

33.R1:

telnet连接R2,连接成功。

34.R2:

telnet连接R1,连接成功。

35.R1:

配置telnet访问控制。

36.R2:

配置telnet访问控制。

37.R2:

telnet连接R1的10.1.1.1被拒绝。

38.R1:

telnet连接R2被拒绝。

39.R3:

telnet连接R1,成功。

40.R3:

telnet连接R2,成功。

此外,在配置ACL时应当注意:

1.标准访问控制列表要应用在靠近目标端。

2.扩展访问控制列表要应用在靠近源端。

3.访问控制列表仅对穿越路由器的数据包进行过滤。

4.创建访问控制列表语句的前后顺序不能颠倒。

5.访问控制列表的最后一句隐含的是拒绝所有。

6.删除访问控制列表时将一次性删除整个列表。

7.一个访问控制列表可用于不同的端口。