江民中国大陆地区计算机病毒暨网络安全报告.docx

《江民中国大陆地区计算机病毒暨网络安全报告.docx》由会员分享,可在线阅读,更多相关《江民中国大陆地区计算机病毒暨网络安全报告.docx(11页珍藏版)》请在冰豆网上搜索。

江民中国大陆地区计算机病毒暨网络安全报告

江民2009中国大陆地区计算机病毒暨网络安全报告

2010-3-1811:

16:

37消息出自:

江民科技【大中小】

导读:

2009年度,木马后门病毒在全部计算机病毒总数中仍然高居85.9%的比例,继续高居计算机病毒榜首;而攻击漏洞的恶意代码则呈现上升趋势,较2008年增长了100%。

网页挂马数量激增,2009年度,江民恶意网页监测系统监测到的常见挂马网页病毒源网址(非挂马网页本身)地址已经达到1万余个,按平均每个恶意网站挂马1000个正常网页计算,2009年度整个互联网被挂马的次数达到1000万次以上,较2008年度增长10倍。

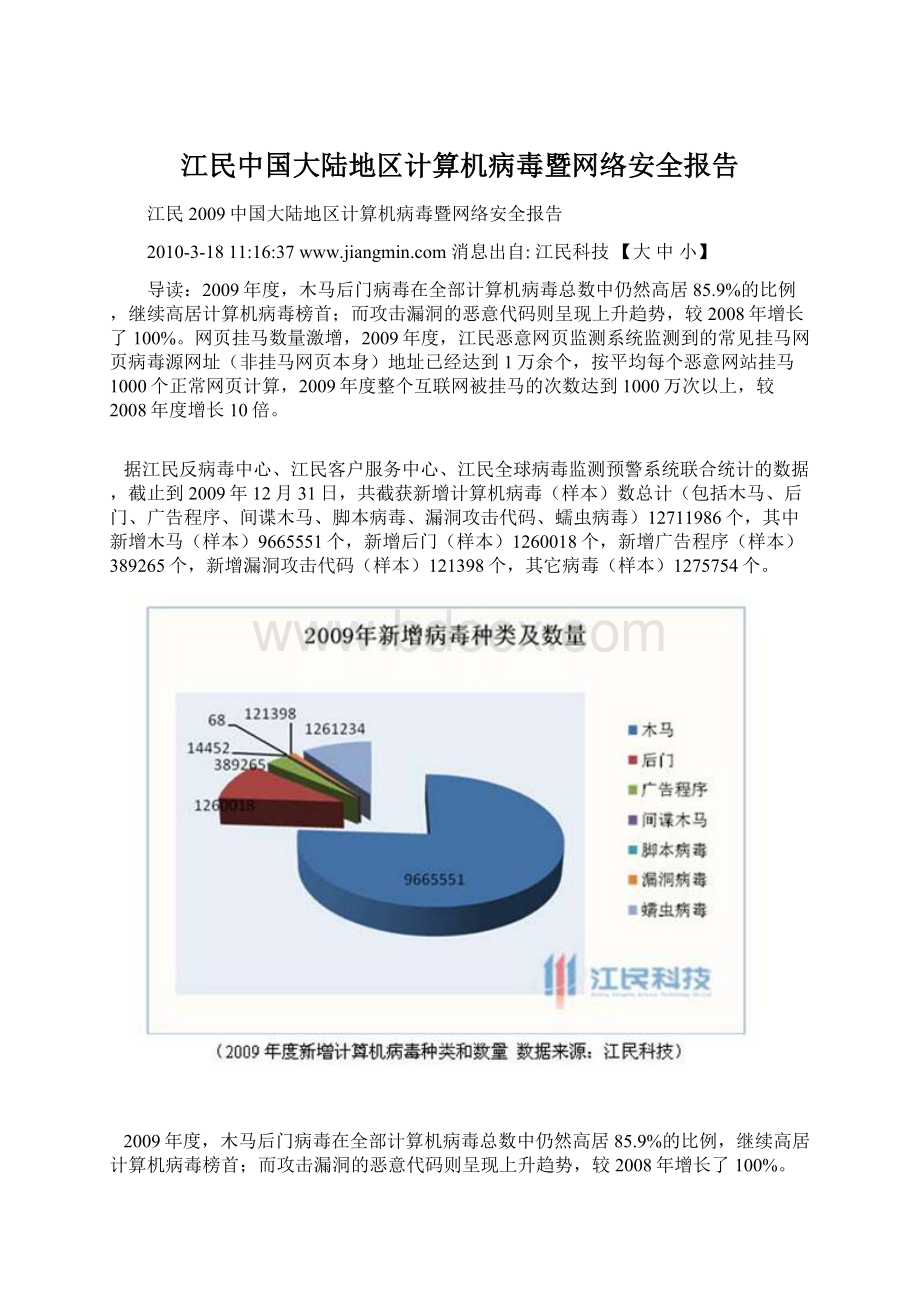

据江民反病毒中心、江民客户服务中心、江民全球病毒监测预警系统联合统计的数据,截止到2009年12月31日,共截获新增计算机病毒(样本)数总计(包括木马、后门、广告程序、间谍木马、脚本病毒、漏洞攻击代码、蠕虫病毒)12711986个,其中新增木马(样本)9665551个,新增后门(样本)1260018个,新增广告程序(样本)389265个,新增漏洞攻击代码(样本)121398个,其它病毒(样本)1275754个。

2009年度,木马后门病毒在全部计算机病毒总数中仍然高居85.9%的比例,继续高居计算机病毒榜首;而攻击漏洞的恶意代码则呈现上升趋势,较2008年增长了100%。

网页挂马数量激增,2009年度,江民恶意网页监测系统监测到的常见挂马网页病毒源网址(非挂马网页本身)地址已经达到1万余个,按平均每个恶意网站挂马1000个正常网页计算,2009年度整个互联网被挂马的次数达到1000万次以上,较2008年度增长10倍。

2009年度计算机病毒区域特征明显,山东、广东计算机病毒感染电脑数量大幅增加,分列病毒区域排行第一、二名,与四川、河南、江苏、浙江、陕西、北京、湖北等八个省市成为年度病毒疫情区域排行前十名。

2009年度十大计算机病毒排行

根据病毒的感染范围、感染计算机病毒台数以及危害程度,江民反病毒中心、江民客户服务中心联合统计公布2009年度十大计算机病毒排行:

2009年度十大计算机病毒点评:

十大病毒中,“U盘寄生虫”成为2009年度“毒王”,表明目前通过U盘等移动存储利用微软“自动播放”功能已经成为绝大部分病毒最基本的传播方式;而得益于“广告联盟”等网络营销推广组织的平台和点击收费模式,“赛门斯”等恶意广告程序大行其道,2009年度一些小型的广告联盟商通过此类恶意广告程序,骗取了众多用户的点击,从而赚取了厂商不少的钱财。

“网游窃贼”等专门盗取网络游戏帐号和虚拟装备的病毒仍然呈高发态势,众多网络游戏玩家进一步遭受此类病毒侵扰;而“刻毒虫”病毒在2009年10月不到一个月的时间就出现了426个变种,感染计算机22200余台, “刻毒虫”变种病毒不但会阻止微软操作系统自动更新,还会对目标电脑中的网上邻居进行口令猜解,一旦猜解成功,便会通过MS08-067漏洞向该网上邻居发送一个特定的RPC请求,用于下载kido主程序并安装该蠕虫文件。

病毒还会屏蔽大量安全公司网站,同时下载大量恶意程序,用户可能因此遭受信息泄露、远程控制等侵害。

2009年度,众多企业级用户网络遭受“刻毒虫”侵害,遭受到不同程度的损失。

2009年11月, “无极杀手”变种b(Win32/Piloyd.b)在短短20天的时间内就感染了37万余台计算机,更是跃升到江民月度病毒排行榜的第四位。

“无极杀手”试图破坏大量安全软件的相关进程,从网上下载大量的盗号木马病毒,严重威胁电脑用户的各类重要帐号密码安全。

作为远程控制最经典的工具,“灰鸽子”已经被所有骇客所熟知,经过改写后的“灰鸽子二代”在技术上更加隐蔽,从而成为众多入门级的骇客最常用的后门工具,众多未安装杀毒软件和防火墙的用户电脑被远程控制,从而成为骇客操纵的“僵尸网络”中的“肉鸡”。

2009年度十大计算机病毒档案:

(1)“U盘寄生虫”及其变种

病毒名称:

Checker/Autorun

中 文 名:

U盘寄生虫

病毒类型:

蠕虫

危险级别:

★★

影响平台:

Win 9X/ME/NT/2000/XP/2003

描 述:

Checker/Autorun“U盘寄生虫”是一个利用U盘等移动存储设备进行自我传播的蠕虫病毒。

“U盘寄生虫” 运行后,会自我复制到被感染计算机系统的指定目录下,并重新命名保存。

“U盘寄生虫”会在被感染计算机系统中的所有磁盘根目录下创建“autorun.inf”文件和蠕虫病毒主程序体,来实现用户双击盘符而启动运行“U盘寄生虫”蠕虫病毒主程序体的目的。

“U盘寄生虫”还具有利用U盘、移动硬盘等移动存储设备进行自我传播的功能。

“U盘寄生虫”运行时,可能会在被感染计算机系统中定时弹出恶意广告网页,或是下载其它恶意程序到被感染计算机系统中并调用安装运行,会被用户带去不同程度的损失。

“U盘寄生虫” 会通过在被感染计算机系统注册表中添加启动项的方式,来实现蠕虫开机自启动。

(2)“赛门斯”及其变种

病毒名称:

Adware/Cinmus.Gen

中 文 名:

“赛门斯”变种

病毒类型:

广告程序

危险级别:

★★

影响平台:

Win 9X/ME/NT/2000/XP/2003

描 述:

Adware/Cinmus.Gen“赛门斯”变种是“赛门斯”广告程序家族的最新成员之一,采用VC++ 6.0编写。

“赛门斯”变种运行后,会在被感染计算机的后台获取系统网卡的MAC地址,收集被感染计算机系统的配置信息。

同时在后台连接骇客指定站点,进行访问量的统计和其它恶意程序下载等操作。

病毒还会读取注册表相关键值,检查自身组件是否被禁用,一旦发现被禁用便重新启动病毒文件。

同时自我注册为BHO,实现“赛门斯”变种随系统浏览器的启动而加载运行。

另外,“赛门斯”变种可能会在被感染计算机系统中定时弹出恶意网页、广告窗口等,干扰用户的正常操作。

(3)“网游窃贼”及其变种

病毒名称:

Trojan/PSW.OnLineGames

中 文 名:

网游窃贼

病毒类型:

木马

危险级别:

★★

影响平台:

Win 9X/ME/NT/2000/XP

描 述:

Trojan/PSW.OnLineGames“网游窃贼”是一个盗取网络游戏帐号的木马程序,会在被感染计算机系统的后台秘密监视用户运行的所有应用程序窗口标题,然后利用键盘钩子、内存截取或封包截取等技术盗取网络游戏玩家的游戏帐号、游戏密码、所在区服、角色等级、金钱数量、仓库密码等信息资料,并在后台将盗取的所有玩家信息资料发送到骇客指定的远程服务器站点上。

致使网络游戏玩家的游戏帐号、装备物品、金钱等丢失,会给游戏玩家带去不同程度的损失。

“网游窃贼”会通过在被感染计算机系统注册表中添加启动项的方式,来实现木马开机自启动。

(4)“代理木马”及其变种

病毒名称:

Trojan/Agent

中 文 名:

代理木马

病毒类型:

木马

危险级别:

★★

影响平台:

Win 9x/2000/XP/NT/Me/2003

描 述:

Trojan/Agent“代理木马”是一个从被感染计算机上盗取用户账号密码的木马程序。

病毒运行后会创建名为boot.sys的病毒副本,在临时文件夹中创建.html文件并利用IE浏览器自动打开。

修改注册表,实现病毒程序的开机自启,并降低IE安全级别。

同时在随机TCP端口开启代理服务器,将用户计算机变为黑客的代理服务器。

可开启后门,允许远程攻击者非授权进入被感染计算机。

“代理木马”会盗取被感染计算机用户的密码,并可通过拦截用户输入IE的数据,形成键击日志。

将盗取的信息发送给黑客。

(5)“玛格尼亚”及其变种

病毒名称:

Trojan/PSW.Magania

中 文 名:

代理木马

病毒类型:

木马

危险级别:

★

影响平台:

Win 9X/ME/NT/2000/XP/2003

描 述:

以Trojan/PSW.Magania.bea为例,“玛格尼亚”变种bea是“玛格尼亚”木马家族的最新成员之一,采用高级语言编写,并经过加壳处理。

“玛格尼亚”变种bea采用HOOK技术和内存截取技术,运行后在被感染计算机的后台盗取网络游戏玩家的游戏账号、游戏密码、身上装备、背包装备、角色等级、金钱数量、游戏区服、计算机名称等信息,并在被感染计算机的后台将窃取到的玩家游戏账号信息发送到骇客指定的远程服务器站点上,造成玩家的游戏账号、装备物品、金钱等丢失,给游戏玩家带来非常大的损失。

另外,“玛格尼亚”变种bea还会修改注册表,实现木马开机自动运行。

(6)“刻毒虫”及其变种(Worm/Kido)

病毒名称:

Worm/Kido

中 文 名:

刻毒虫

病毒类型:

蠕虫

危险级别:

★★

影响平台:

Win 9X/ME/NT/2000/XP/2003

描 述:

以Worm/Kido.cc为例,“刻毒虫”变种cc是“刻毒虫”家族中的最新成员之一,该蠕虫是由“kido”主程序释放出来的DLL功能组件,经过加壳保护处理。

“刻毒虫”变种cc运行后,会移动自身到“%SystemRoot%\system32\”文件夹下,若不成功则进一步尝试移动到“C:

\Program Files\Movie Maker\”、“%USERPROFILE%\Application Data\”、“%Temp%”等文件夹下,重新命名为“*.dll”(文件名为随机字符串,不过通常是“bqwzif.dll”)。

另外病毒还会释放一个临时的恶意驱动程序。

“刻毒虫”变种cc运行后,会将恶意程序插入“svchost.exe”或者“explorer.exe”进程之中隐秘运行。

关闭系统自动更新服务(wuauserv)、后台智能传输(BITS)服务以及“WinDefend”等服务,并利用自带的密码表对使用弱口令的网上邻居进行口令猜解。

一旦猜解成功,便会通过MS08-067漏洞向该网上邻居发送一个特定的RPC请求,用于下载kido主程序并创建计划任务,从而激活该蠕虫文件。

“刻毒虫”变种cc运行时,还会监视系统中打开的窗口,并关闭带有指定字符串(大部分为安全厂商名称)的窗口。

同时还会阻止用户连接指定的站点(通常是安全软件或微软的网站),干扰用户通过网络寻求病毒的解决方案。

“刻毒虫”变种cc会利用特定算法生成大量的随机域名,同时下载其它的恶意程序,用户可能因此而遭受信息泄露、远程控制、垃圾邮件等侵害。

“刻毒虫”变种cc还可通过移动存储设备进行传播,当其发现有新的移动存储设备接入时,便会在其根目录下创建文件夹“RECYCLER\S-*-*-*-*-*-*-*”(*为随机字符串),并在其中生成自身副本“*.vmx”(文件名随机,不过通常是“jwgkvsq.vmx”),同时在根目录下创建“autorun.inf”,设置上述文件及文件夹属性为“系统、只读、隐藏”,以此实现利用系统自动播放功能进行传播的目的。

“刻毒虫”变种cc会在被感染系统中新建一个随机名称的系统服务,并通过“svchost.exe”或“services.exe”实现开机自动运行。

其还会修改文件和注册表的访问控制对象,致使用户无法删除自身产生的文件和注册表项。

(7)“无极杀手”及其变种(Win32/Piloyd.b)

病毒名称:

Win32/Piloyd.b

中 文 名:

“无极杀手”变种b

病毒类型:

Windows病毒

危险级别:

★★★

影响平台:

Win 9X/ME/NT/2000/XP/2003

描 述:

Worm/Piloyd.b“无极杀手”变种b是“无