XXXX信息安全评估设备.docx

《XXXX信息安全评估设备.docx》由会员分享,可在线阅读,更多相关《XXXX信息安全评估设备.docx(53页珍藏版)》请在冰豆网上搜索。

XXXX信息安全评估设备

XXXX信息安全评估设备

〝信息安全治理与评估〞赛项任务书

一、赛项时刻

9:

00-13:

00,共计6小时,含赛题发放、收卷及午餐时刻。

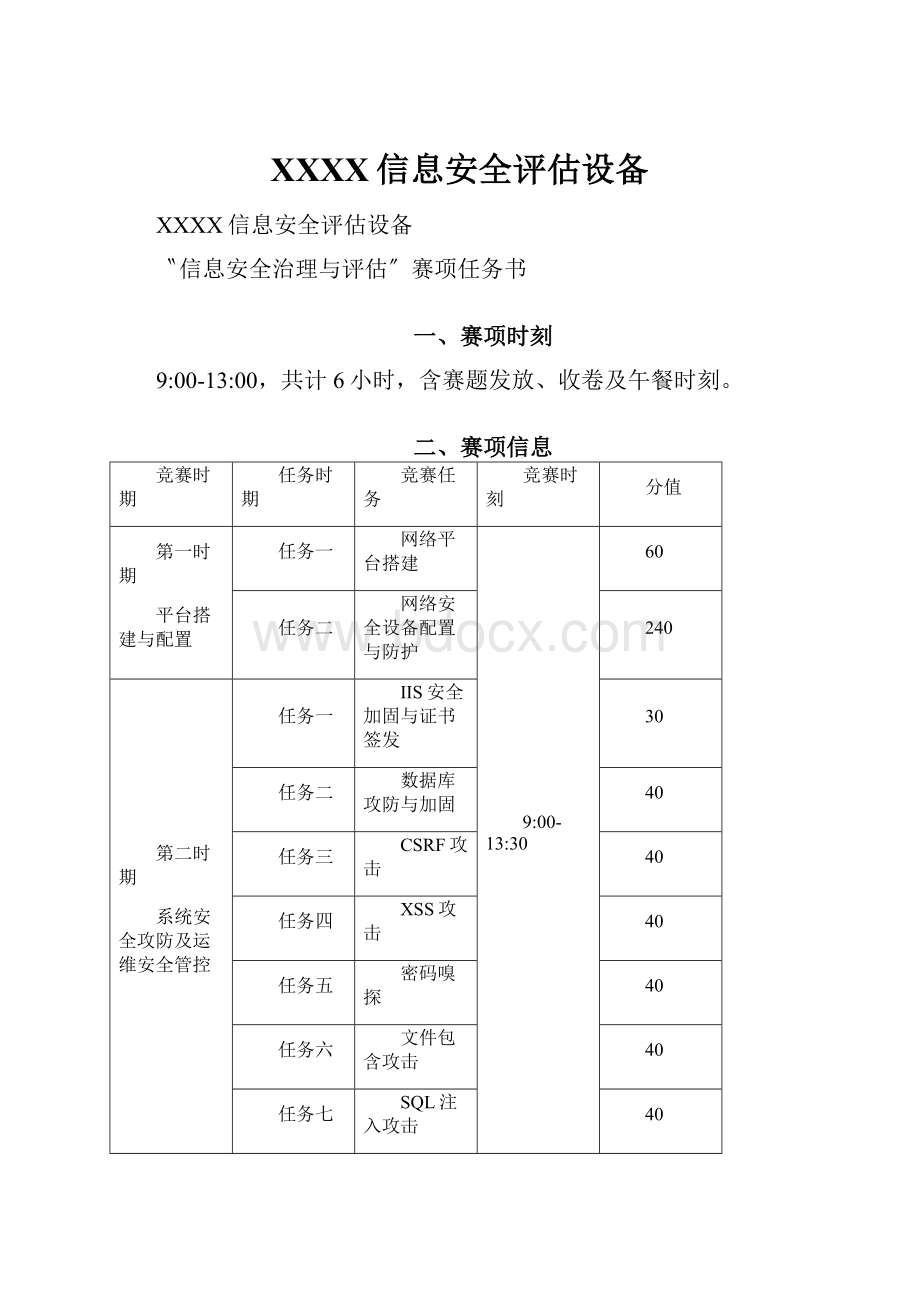

二、赛项信息

竞赛时期

任务时期

竞赛任务

竞赛时刻

分值

第一时期

平台搭建与配置

任务一

网络平台搭建

9:

00-13:

30

60

任务二

网络安全设备配置与防护

240

第二时期

系统安全攻防及运维安全管控

任务一

IIS安全加固与证书签发

30

任务二

数据库攻防与加固

40

任务三

CSRF攻击

40

任务四

XSS攻击

40

任务五

密码嗅探

40

任务六

文件包含攻击

40

任务七

SQL注入攻击

40

任务八

linux操作系统安全防护

30

中场收卷

13:

30-14:

00

第三时期

分组对抗

系统加固

14:

00-14:

15

100

系统攻防

14:

15-15:

00

300

三、赛项内容

假定各位选手是某公司的信息安全工程师,负责爱护公司信息系统安全。

你们需要完成三个时期的任务,其中前两个时期需要提交任务操作文档留存备案,所有文档需要存放在裁判组专门提供的U盘中。

第三时期是否提交文档,请依照现场具体题目要求。

选手第一需要在U盘的根名目下建立一个名为〝xx工位〞的文件夹,并在〝xx工位〞文件夹下,建立〝第一时期〞、〝第二时期〞两个文件夹,赛题两个时期的文档分别归类放置在对应的文件夹中。

例如:

08工位,那么需要在U盘根名目下建立〝08工位〞文件夹,并在〝08工位〞文件夹下建立〝第一时期〞、〝第二时期〞两个文件夹。

专门说明:

只承诺在根名目下的〝08工位〞文件夹中表达一次工位信息,不承诺在其他文件夹名称或文件名称中再次表达工位信息,否那么按作弊处理。

(一)赛项环境设置

赛项环境设置包含了三个竞赛时期的基础信息:

网络拓扑图、IP地址规划表、设备初始化信息。

1.网络拓扑图

2.IP地址规划表

设备名称

接口

IP地址

互联

可用IP数量

防火墙DCFW

Eth2

202.100.1.1/24

与PC-3相连

见赛场IP参数表

Eth3

172.16.2.1/24

与DCFS相连

见赛场IP参数表

地址池

172.16.150.1/x

SSLVPN地址池

见赛场IP参数表

网络流控系统DCFS

Eth2

无

与DCFW相连

见赛场IP参数表

Eth3

172.16.2.100/24

与DCRS相连

见赛场IP参数表

web应用防火墙WAF

Eth2

172.16.10.200/24

与DCRS相连

见赛场IP参数表

Eth3

172.16.10.200/24

与DCST相连

见赛场IP参数表

三层交换机DCRS

Vlan2

172.16.2.254/24

与DCFS相连

见赛场IP参数表

Vlan10

172.16.10.254/24

与WAF相连

见赛场IP参数表

Vlan20

172.16.20.254/24

与PC-1所在用户区相连

见赛场IP参数表

Vlan30

172.16.30.254/24

与PC-2所在用户区相连

见赛场IP参数表

Vlan40

172.16.40.254/24

与DCBI相连

见赛场IP参数表

Vlan100

172.16.100.254/x

直连服务器区

见赛场IP参数表

Vlan110

172.16.110.254/x

直连用户区

见赛场IP参数表

地址池

172.16.200.1/x

DCHP地址池

见赛场IP参数表

网络日志系统DCBI

Eth1

172.16.40.1/24

与DCRS相连

见赛场IP参数表

Eth2

无

与DCRS相连

见赛场IP参数表

堡垒服务器DCST

Eth9

172.16.10.100/24

与WAF相连

见赛场IP参数表

PC-1

无

172.16.20.1/24

与DCRS相连

见赛场IP参数表

PC-2

无

172.16.30.1/24

与DCRS相连

见赛场IP参数表

PC-3

无

202.100.1.100/24

与DCFW相连

见赛场IP参数表

服务器场景-1

无

见系统安全攻防加固赛题部分

服务器场景-2

无

见系统安全攻防加固赛题部分

服务器场景-3

无

见系统安全攻防加固赛题部分

服务器场景-4

无

见系统安全攻防加固赛题部分

服务器场景-5

无

见系统安全攻防加固赛题部分

备注

1.赛题可用IP地址范畴见〝赛场IP参数表〞;

2.具体网络连接接口见〝赛场互联接口参数表〞;

3.设备互联网段内可用地址数量见〝赛场IP参数表〞;

4.IP地址分配要求,最节约IP地址,子网有效地址规划遵循2n-2的原那么;

5.参赛选手按照〝赛场IP参数表〞要求,自行分配IP地址段、设备互联接口;

6.将分配的IP地址段和接口填入〝赛场IP参数表〞中〔〝赛场IP参数表〞电子文件存于参赛PC机中〕,并存放在U盘〝第一时期〞文件夹中提交,文件名称为〝赛场IP参数表〞。

3.设备初始化信息

设备名称

治理地址

默认治理接口

用户名

密码

防火墙DCFW

:

//192.168.1.1

ETH0

admin

admin

网络流控系统DCFS

s:

//192.168.1.254:

9999

ETH0

admin

Admin123

网络日志系统DCBI

s:

//192.168.5.254

ETH0

admin

123456

web应用防火墙WAF

s:

//192.168.45.1

ETH5

admin

admin123

堡垒服务器DCST

:

//192.168.1.100

Eth0–Eth9

参见〝DCST登录用户表〞

备注

所有设备的默认治理接口、治理IP地址不承诺修改

(二)第一时期任务书〔300分〕

提示:

该时期答案文档命名格式为:

〝第X时期〞-〝任务X〞-〝任务名称〞。

例:

〝第一时期、任务二、网络安全设备配置与防护〞的答案提交文档,文件名称为:

第一时期-任务二-网络安全设备配置与防护.doc或第一时期-任务二-网络平台搭建.docx。

任务一:

网络平台搭建〔60分〕

提示:

需要提交所有设备配置文件,其中DCRS设备要求提供showrun配置文件储存到WORD文档,DCFW、DCFS、WAF、DCBI设备需要提交配置过程截图存入WORD文档,并在截图中加配置说明。

提交的答案储存到一个WORD文档中,标明题号,按顺序答题。

平台搭建要求如下:

题号

网络需求

1

依照网络拓扑图所示,按照IP地址参数表,对WAF的名称、各接口IP地址进行配置。

2

依照网络拓扑图所示,按照IP地址参数表,对DCRS的名称、各接口IP地址进行配置。

3

依照网络拓扑图所示,按照IP地址参数表,对DCFW的名称、各接口IP地址进行配置。

4

依照网络拓扑图所示,按照IP地址参数表,对DCFS的名称、各接口IP地址进行配置。

5

依照网络拓扑图所示,按照IP地址参数表,对DCBI的名称、各接口IP地址进行配置。

6

依照网络拓扑图所示,按照IP地址参数表,在DCRS交换机上创建相应的VLAN,并将相应接口划入VLAN。

7

采纳静态路由的方式,全网络互连。

任务二:

网络安全设备配置与防护〔240分〕

提示:

需要提交所有设备配置文件,其中DCRS设备要求提供showrun配置文件储存到WORD文档,DCFW、DCFS、WAF、DCBI设备需要提交配置过程截图存入WORD文档,并在截图中加以说明。

请顺序答题,并标注题号。

每个设备提交的答案储存到一个WORD文档中。

对象用户——本地用户——用户——新建用户——PC1,PC2

对象用户——本地用户——用户组——新建组—公司职员—PC1,2加入用户组

对象用户——地址簿——公司职员——输入PC1,PC2的IP:

xx.xx.xx.xx

1.在公司总部的DCFW上配置,开启网络治理功能〔SNMP〕,网管服务器连接在服务器区,IP地址是服务器区内第二个可用地址〔服务器区IP地址段参考〝赛场IP参数表〞〕,community名字为public,网管软件对DCFW没有写权限。

〔6分〕

系统治理——SNMP——启用;SNMP只读共同体添加:

名字public-ip地址-掩码

2.在公司总部的DCFW上配置,连接互联网的接口属于WAN安全域、连接内网的接口属于LAN安全域,开启DCFW的DDoS防护。

〔6分〕

网络连接——操作

攻击防护——全部启用

3.在公司总部的DCFW上配置,仅承诺通过方式访问DCFW,同时新增一个用户,用户名dcfw1234,密码dcfw1234,该用户只有查看配置权限,不具有添加配置或修改配置的权限。

〔6分〕

系统治理——设备治理——主机服务配置:

只开启服务

系统治理——设备治理——治理员配置——新建:

审计治理员

4.在公司总部的DCFW上配置,在上班时刻〔工作日的9:

00-17:

00〕只承诺公司职员访问内网资源。

〔6分〕

对象用户——时刻表——新建表工作日——工作日9-17

策略——新建——从lan到lan——目的地址any——应用簿any——时刻表应用工作日——用户组——承诺

5.在公司总部的DCFW上配置,在上班时刻如有情况需要访问网络,限制只有通过DCFW的WEB认证后才能访问互联网,且在连接网络一个小时后假如不重新认证那么断开网络访问。

〔6分〕

Web认证开启——强制超时3600

新建策略——从lan到wan——user1——承诺

6.在公司总部的DCFW上配置,使公司总部的DCST设备能够通过互联网被访问,从互联网访问的地址是公网地址的第三个可用地址〔公网IP地址段参考〝赛场IP参数表〞〕,且仅承诺PC-3通过互联网访问DCST设备。

〔6分〕

通过NAT转换把DCST的网址公布到公网上源地址DCSTIP——目的地址公网第三个可用地址

7.在公司总部的DCFW上配置,使内网所有用户网段和服务器区网段都能够通过DCFW外网接口IP地址访问互联网,但要求公司PC-1只能通过固定的公网地址的第四个可用地址〔公网IP地址段参考〝赛场IP参数表〞〕访问互联网。

〔6分〕

8.在公司总部的DCFW上配置,在内网接口上开启防护功能,每秒钟最大接收1000个ARP包,超过的将被丢弃。

〔6分〕

二层防护——ARP攻击防护——开启内网接口防护——设置最大1000个包

9.在公司总部的DCFW上配置,限制每个用户访问互联网时最大的会话数是1000,上网带宽最大是5M。

〔6分〕

会话限制——新建安全域

流量治理——

10.在公司总部的DCFW上启用SSLVPN,使分支机构通过VPN拨入公司总部,访问内部的所有服务器资源。

SSLVPN地址池x.x.x.x/x〔具体IP地址参考〝赛场IP参数表〞〕。

〔6分〕

新建VPN资源

资源关联

实例配置

11.在公司总部的DCFS上配置,增加非admin账户dcfs1234,密码dcfs1234,该账户仅用于用户查询设备的日志信息和统计信息。

〔6分〕

添加修改治理员——权限:

查看系统日志

12.在公司总部的DCFS上配置,使2021年7月1日到7月10日的工作日〔工作日每周一到周五〕时刻内,禁止PC-1访问迅雷应用。

〔6分〕

对象治理——时刻对象治理——新增时刻分组

操纵策略——应用访问操纵——应用迅雷下载——来源PC1用户

13.在公司总部的DCFS上配置,限制URL路径中大于10M的〝*.mp3〞格式的文件不能被下载。

〔6分〕

对象治理——元素治理——URL元素治理——新增URL元素——URL:

*.mp3URL描述:

mp3

对象治理——新增应用——

14.在公司总部的DCFS上配置,禁止内网用户访问某游戏服务,该游戏服务使用的协议是UDP,固定的端口号7633。

〔6分〕

应用对象治理——新建——应用名称youxi——udp.7633

应用访问操纵——新建——应用UDP——来源内网

15.在公司总部的DCFS上配置,要求能够在主机列表中显示出内网用户名,能够看到用户名与主机地址的对应关系。

〔6分〕

开启计费模块

16.在公司总部的DCFS上配置,禁止PC-1所在用户网段最后10个可用地址〔PC-1所在网段参考〝赛场IP参数表〞〕访问互联网。

〔6分〕

新建系统黑名单——写入最后10个可用地址

新建应用访问操纵——内网入口到内网出网——黑名单——拦截

17.在公司总部的DCFS上配置,总的出口带宽是200M,创建子带宽通道100M,当网络拥塞时,使PC-2所在网段每一个用户带宽最大不超过2M,最小带宽为1M;当网络不拥塞时,带宽能够超出2M。

〔6分〕

新建带宽通道200M——建子带宽通道100M——终端设置——带宽上限2M,保证带宽1M——开启上限带宽动态分配

18.在公司总部的DCFS上配置,公司总出口带宽是200M,创建子带宽通道100M,使PC-1所在网段每一个用户最小拥有2M上网带宽,同时要求在总出口处应用BT业务的流量不超过50M。

〔6分〕

带宽通道200M——创建子带宽通道100M——终端设置——保证带宽2M

新建带宽通道50M

新建带宽通道

二级带宽策略——新建规那么——带宽通道选择P2P

19.在公司总部的DCBI上配置,增加非admin账户dcbi1234,密码dcbi1234,该账户仅用于用户查询设备的日志信息和统计信息。

〔6分〕

系统治理——权限治理——角色治理——添加新角色dcbi1234——权限分配查看全选

20.在公司总部的DCBI上配置,设备部署方式为旁路模式,并配置监控接口与治理接口。

〔6分〕

系统治理——差不多信息——部署方式——旁路连接

网络配置——网络接入——以太网卡

21.在公司总部的DCBI上配置,使DCBI能够通过邮件方式发送告警信息,邮件服务器在服务器区,IP地址是服务器区内第三个可用地址〔服务器区IP地址段参考〝赛场IP参数表〞〕,端口号25,账号test,密码test。

〔6分〕

策略治理——报警策略——服务器ip——端口号25——账号密码test

22.在公司总部的DCBI上配置,将DCBI的日志信息发送到日志服务器,日志服务器在服务器区,IP地址是服务器区内第四个可用地址〔服务器区IP地址段参考〝赛场IP参数表〞〕,community名字public。

〔6分〕

策略治理——报警策略——日志发送——SNMP共同体:

public

23.在公司总部的DCBI上配置,监控工作日〔每周一到周五〕期间PC-1访问的URL中包含xunlei的访问记录,同时邮件发送告警。

〔6分〕

应用治理——应用规那么——规那么治理——添加——网站访问——匹配内容xunlei——工作日——记录且邮件报警——PC-1的IP地址

24.在公司总部的DCBI上配置,监控PC-2所在网段用户的即时谈天记录。

〔6分〕

应用治理——应用规那么——即时谈天——全部应用项目——记录——PC-2所在IP网段

25.在公司总部的DCBI上配置,监控内网所有用户的邮件收发访问记录。

〔6分〕

应用治理——应用规那么——邮件收发——记录——用户组

26.在公司总部的DCBI上配置,使DCBI能够通过交换机〔DCRS〕获得内网PC的MAC地址,并在记录日志时显示内网PC的MAC地址。

〔6分〕

开启监控

27.在公司总部的DCRS上配置,配置设备enable密码,同时在登录设备时必须正确输入enable密码才能进入交换机的配置模式。

〔6分〕

DCRS-5650-28(R4)>en

DCRS-5650-28(R4)#conft

DCRS-5650-28(R4)(config)#enapassword0123

DCRS-5650-28(R4)(config)#

28.在公司总部的DCRS上配置,在交换设备上开启SSH治理功能,用户名和密码差不多上DCN,并关闭设备的web治理方式,仅承诺使用console、ssh和telnet方式治理设备。

〔6分〕

DCRS-5650-28(R4)(config)#ssh-serverenable

Pleasewaitingafewminutesforthehostrsakey-pairtobecreated.

DCRS-5650-28(R4)(config)#usernamedcnpassword0dcn

DCRS-5650-28(R4)(config)#noipserver

webserverisoff

DCRS-5650-28(R4)(config)#

29.在公司总部的DCRS上配置,VLAN20的成员接口开启广播风暴抑制功能,参数设置为400pps。

〔6分〕

DCRS-5650-28(R4)>en

DCRS-5650-28(R4)#conft

DCRS-5650-28(R4)(config)#intere1/0/1

DCRS-5650-28(R4)(config-if-ethernet1/0/1)#storm-controlbroadcast400*672=268800

Storm-controlorrate-suppressionisoutofrangeforinterfaceEthernet1/0/1

30.在公司总部的DCRS上配置,公司为了统一治理,通过SNMP技术使用网管软件对DCRS进行治理,配置只读字串为public,读写字串为private,网管服务器连接在服务器区,IP地址是服务器区内第二个可用地址〔服务器区IP地址段参考〝赛场IP参数表〞〕。

〔6分〕

DCRS-5650-28(R4)>

DCRS-5650-28(R4)>en

DCRS-5650-28(R4)#conft

DCRS-5650-28(R4)(config)#snmp-serverenable

DCRS-5650-28(R4)(config)#snmp-servercommunityrwprivate

DCRS-5650-28(R4)(config)#snmp-servercommunityropublic

DCRS-5650-28(R4)(config)#snmp-serversecurityip网管主机IP

31.在公司总部的DCRS上配置,在DCRS上的Ethernet1/15-17端口开启ARP爱护功能,防止PC发出网关欺诈报文。

并在Ethernet1/19接口上配置,使MAC为00-FF-51-BE-AD-32的主机不能访问MAC地址为E1-B6-4C-25-6A-13的主机,其他主机访问正常。

〔6分〕

DCRS-5650-28(R4)(config)#interethernet1/0/15-17

DCRS-5650-28(R4)(config-if-port-range)#arp-guardip192.168.10.1

DCRS-5650-28(R4)(config-if-port-range)#arp-guardip192.168.20.1

DCRS-5650-28(R4)(config-if-port-range)#arp-guardip192.168.30.1

DCRS-5650-28(R4)(config-if-port-range)#noshut

DCRS-5650-28(R4)(config)#fireenab

DCRS-5650-28(R4)(config)#mac-access-listextendedyan

DCRS-5650-28(R4)(config-mac-ext-nacl-yan)#denyhost-source-mac00-ff-51-be-ad-32host-destination-mace1-86-4c-25-6a-13

DCRS-5650-28(R4)(config-mac-ext-nacl-yan)#q

DCRS-5650-28(R4)(config)#intere1/0/19

DCRS-5650-28(R4)(config-if-ethernet1/0/19)#macaccess-groupyanin

32.在公司总部的DCRS上配置,需要在交换机10接口上开启基于用户模式的认证,认证通过后才能访问网络,认证服务器连接在服务器区,IP地址是服务器区内第五个可用地址〔服务器区IP地址段参考〝赛场IP参数表〞〕,radiuskey是123456。

〔6分〕

DCRS-5650-28(R4)(config)#dot1xenable

DCRS-5650-28(R4)(config)#radius-serverauthenticationhost10.10.10.1

DCRS-5650-28(R4)(config)#radius-serverkey123456

DCRS-5650-28(R4)(config)#intere1/0/10

DCRS-5650-28(R4)(config-if-ethernet1/0/10)#dot1xenable

DCRS-5650-28(R4)(config-if-ethernet1/0/10)#dot1xport-methoduserbasedadvanced

Set802.1xportmethodonportEthernet1/0/10ok.

DCRS-5650-28(R4)(config-if-ethernet1/0/10)#dot1xmax-useruserbased10

DCRS-5650-28(R4)(config)#aaaenable

33.在公司总部的DCRS上配置,VLAN110用户可通过DHCP的方式获得IP地址,在交换机上配置DHCPServer,地址池名称为pool-vlan110,DNS地址为114.114.114.114和8.8.8.8,租期为2天,VLAN110网段最后20个可用地址〔DHCP地址段参考〝赛场IP参数表〞〕不能被动态分配出去。

〔6分〕

DCRS-5650-28(R4)(config)#intervlan110

DCRS-5650-28(R4)(config-if-vlan110)#ipaddvlan110IP地址255.255.255.0

DCRS-5650-28(R4)(config-if-vlan110)#noshut

DCRS-5650-28(R4)(config)#servicedhcp

DCRS-5650-28(R4)(config)#ipdhcppoolpool-vlan110

DCRS-5650-28(R4)(dhcp-pool-vlan110-config)#network-addressvlan110网段255.255.255.0

DCRS-5650-28(R4)(dhcp-pool-vlan110-config)#dns-server114.114.114.1148