ACS56客户端和服务器完整配置和解析.docx

《ACS56客户端和服务器完整配置和解析.docx》由会员分享,可在线阅读,更多相关《ACS56客户端和服务器完整配置和解析.docx(12页珍藏版)》请在冰豆网上搜索。

ACS56客户端和服务器完整配置和解析

硬件安装要求

要求分配80G以上硬盘空间

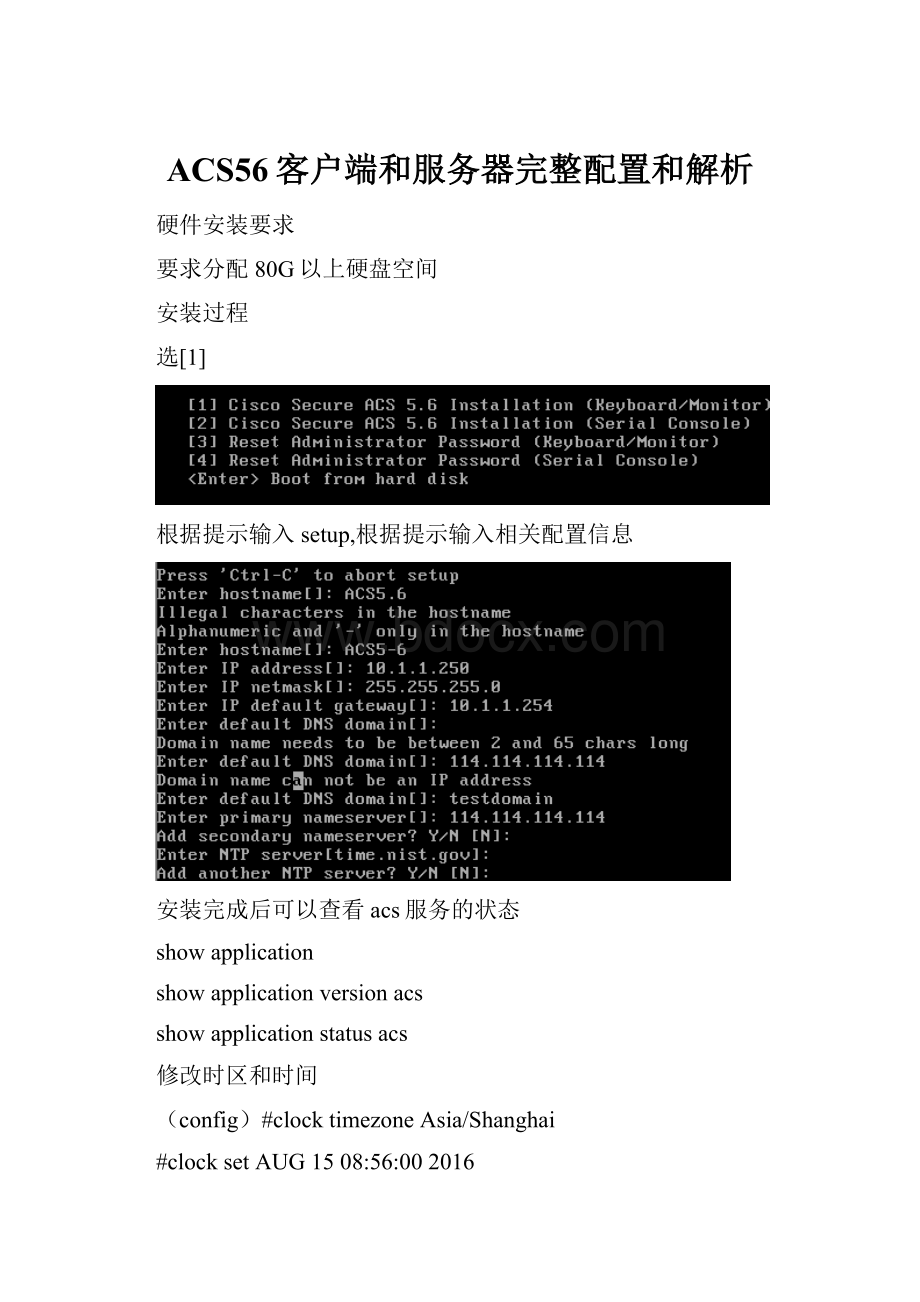

安装过程

选[1]

根据提示输入setup,根据提示输入相关配置信息

安装完成后可以查看acs服务的状态

showapplication

showapplicationversionacs

showapplicationstatusacs

修改时区和时间

(config)#clocktimezoneAsia/Shanghai

#clocksetAUG1508:

56:

002016

License

https:

//ip地址

默认web账号acsadmin/default

进入web页面会提示上传lic文件,点浏览,选择上传acs5.6_base

成功进入管理页面后,选择“SystemAdministration”、“Configuration”、“Licensing”、“FeatureOptions”,上传acs5.6_feature

ACS配置逻辑:

根据收到的请求的认证类型(radius还是tacacs),由ServicesSelectionRules的设置交给指定的AccessServices处理。

由Identity指定的用户数据库(内部/外部)和请求中的用户名比对,根据用户和设备的分类交给指定的ShellProfile和commandset

授权应和认证配合使用,假设对vty启用本地认证和aaa授权,则无法telnet,提示授权失败。

浏览器

IE11不能查看报告,火狐配置“接入策略”不能保存,建议结合使用

1.设备分组

网络结构默认将网络设备即AAAclient分为2个网络设备组,分别为Location位置、DeviceType设备类型。

根据需求依次点击NetworkResources>NetworkDeviceGroup>Create 在根组下创建子组,更明细的划分网络设备所在组。

2.用户组

依次点击UsersandIdentityStores>IdentityGroups>Create新增用户组。

此用户组只是用于区分用户所在的组别,实际的组名并无实质的区别。

在策略调用时才用到用户组来控制权限。

3.新建用户

依次点击UsersandIdentityStores>InternalIdentityStores>Users>Create新增用户,并将用户划分进已存在的用户组中,为创建的用户选择适当的用户组。

Name代表telnet设备的用户名,IdentityGroup代表用户属于上步中定义的哪个用户组,Password代表telnet设备的密码,EnablePassword代表特权密码。

4.用户等级ShellProfiles

依次点击PolicyElements>AuthorizationandPermissions>DeviceAdministration>ShellProfiles>Create创建策略规则

建议都设置为默认15最大15

经过测试

1.如果最大登陆级别不是15,无法enable进入特权模式,提示认证失败,因为默认是“enable15”

2.如果不配user的enable密码,但启用了enable的acs认证,可以用user的密码代替

4.showrunning-config要在优先级15下运行,如果下放到其它优先级运行会缺少内容,具体表现为只能show出此等级有权配置的内容。

5.命令集CommandSet

依次点击PolicyElements>AuthorizationandPermissions>DeviceAdministration>CommandSets,点击Create新增命令授权。

给管理员放开所有的命令("Permitanycommandthatisnotinthetablebelow"打勾允许所有命令)。

给受限制管理员指定可用的命令:

show,ping,telnet,ssh等,enable和exit属于0级命令,客户端配置不做授权,故不用指定。

6.接入策略-接入服务

修改策略之前建议先停用此策略再编辑,否则可能卡死

默认有两种接入服务

“DeviceAdmin”规定用户等级和命令行,理解为命令行的授权等相关

“NetworkAccess”规定acl、vlan接入、qos、dot1x等,理解为dot1x相关

依次点击AccessPolicies>AccessServices>DefaultDeviceAdmin,确认服务类型使用身份识别和授权,允许协议选择PAP/ASCII,否则验证无法通过。

识别

依次点击AccessPolicies>AccessServices>DefaultDeviceAdmin>Identity选择内部数据InternalUsers进行认证。

授权

依次点击AccessPolicies>AccessServices>DefaultDeviceAdmin>Authorization根据“用户所属的组和设备所属的分类”选择“优先级和命令集”。

点击customize,把commandset调到界面上

7.服务选择器

依次点击AccessPolicies>AccessServices>ServiceSelectionRules,创建服务选择器,满足使用Tacase协议做认证的网络设备将使用DefaultDeviceAdmin接入服务处理。

8.添加客户端

依次点击NetworkResources>NetworkDevicesandAAAClients新增网络客户端,在TACACS+中输入双方的共享密钥。

9.查看报告

客户端配置思科路由交换设备

1.新建本地账户,以防万一

usernameADMINprivilege15secretADMIN

enablesecretENABLE 没有enable密码的话,telnet用户不能enable

2.开启aaa功能

aaanew-model

3.配置aaa服务器

iptacacssource-interface 指定进行tacacs认证的源端口,建议选择lo口或者svi口,所指定接口的地址要配置到acs服务器里

tacacs-serverhost10.1.1.250keyCISCO 指定tacacs服务器的地址和密码,密码要和acs服务器上设置的相同

tacacs-serverdirected-request //默认启用,只发送用户名到TACACS服务端,而不是全名username@host,如果用户指定的hostname不匹配TACACS服务器上配置上配置的客户端IP地址,则请求被拒绝

tacacs-servertimeout2 设定等到tacacs服务器的回复过期时间为2秒,默认5秒,现实环境中可设置的大一些

4.认证

登录账号认证

------------------方法一,明细----------------

aaaauthenticationloginVTYgrouptacacs+local //定义名字为VTY的tacacs+认证,在需要的地方调用。

首选tacacs+,若不可达则启用本地。

linevty015

loginauthenticationVTY //telnet登录方式登录调用tacacs+认证

------------------方法二,全局----------------

aaaauthenticationlogindefaultgrouptacacs+local //全局所有方式登录都使用aaa认证

aaaauthenticationloginNOACSlocalnone //定义NOACS用于本地console保护,console不使用aaa。

首选local密码,若无则不认证

linecon0

loginauthenticationNOACS //本地console保护

enable认证

aaaauthenticationenabledefaultgrouptacacs+enable //使用ACS认证enable密码,密码是acs里user的enable密码,acs不通时使用本地enable密码。

此时在console口enable会要求输入acs中user账号。

所以建议不配

5.授权

默认通过console口登录后输入命令是无需授权的

aaaauthorizationexecdefaultgrouptacacs+none //应用acs服务器上配置的defaultprivilegelevel,如无此命令,则忽略acs的这个配置

aaaauthorizationcommands0defaultgrouptacacs+local //在ACS服务器上查询级别0能够使用的命令,级别0包含五条命令:

disable、enable、exit、help、logout,如果配置了此条级别0授权,那么要求在ACS上放过这几条命令。

如果不配置此条,那么不认证,无需在ACS放过。

建议不配。

aaaauthorizationcommands1defaultgrouptacacs+local //在ACS服务器上查询属于级别1的命令

aaaauthorizationcommands15defaultgrouptacacs+local //在ACS服务器上查询属于级别15的命令

2-14有无皆可,表示授权属于2-14级的命令,默认没有命令属于2-14。

并不是授权2-14级的用户所敲的命令。

aaaauthorizationcommands2defaultgrouptacacs+local

aaaauthorizationcommands3defaultgrouptacacs+local

aaaauthorizationcommands4defaultgrouptacacs+local

aaaauthorizationcommands5defaultgrouptacacs+local

aaaauthorizationcommands6defaultgrouptacacs+local

aaaauthorizationcommands7defaultgrouptacacs+local

aaaauthorizationcommands8defaultgrouptacacs+local

aaaauthorizationcommands9defaultgrouptacacs+local

aaaauthorizationcommands11defaultgrouptacacs+local

aaaauthorizationcommands12defaultgrouptacacs+local

aaaauthorizationcommands13defaultgrouptacacs+local

aaaauthorizationcommands14defaultgrouptacacs+local

aaaauthorizationconfig-commands //默认config模式下的配置命令不送到acs查询,这句命令是使其也送到acs

noaaaauthorizationconsole //通过console输入的命令不要经过授权,默认就是无需授权的。

如果未启用console登录认证,又启用了console授权,极易被锁在外面

6.审计

aaaaccountingexecdefaultstart-stopgrouptacacs+ //审计,在acs服务器上记录登录和登出的时间

aaaaccountingcommands0defaultstart-stopgrouptacacs+ //审计,在acs服务器上记录0级用户使用过的命令,例如"enable"

aaaaccountingcommands1defaultstart-stopgrouptacacs+ //审计,在acs服务器上记录1级用户使用过的命令

aaaaccountingcommands15defaultstart-stopgrouptacacs+ //审计,在acs服务器上记录15级用户使用过的命令

2-14有无皆可,表示审计属于2-14级的命令,默认没有命令属于2-14。

并不是审计2-14级的用户所敲的命令。

aaaaccountingcommands2defaultstart-stopgrouptacacs+

aaaaccountingcommands3defaultstart-stopgrouptacacs+

aaaaccountingcommands4defaultstart-stopgrouptacacs+

aaaaccountingcommands5defaultstart-stopgrouptacacs+

aaaaccountingcommands6defaultstart-stopgrouptacacs+

aaaaccountingcommands7defaultstart-stopgrouptacacs+

aaaaccountingcommands8defaultstart-stopgrouptacacs+

aaaaccountingcommands9defaultstart-stopgrouptacacs+

aaaaccountingcommands10defaultstart-stopgrouptacacs+

aaaaccountingcommands11defaultstart-stopgrouptacacs+

aaaaccountingcommands12defaultstart-stopgrouptacacs+

aaaaccountingcommands13defaultstart-stopgrouptacacs+

aaaaccountingcommands14defaultstart-stopgrouptacacs+

思科ASA防火墙设备

usernameciscopasswordcisco

aaa-serveracsprotocoltacacs+

reactivation-modetimed

aaa-serveracs(outside)host168.5.41.21

keycisco

aaaauthenticationsshconsoleacsLOCAL

aaaauthenticationenableconsoleacsLOCAL

aaaauthenticationhttpconsoleacsLOCAL

测试命令

#testaaagrouptacacs+ADMINADMINnew-code

密码恢复

如果系统默认用户acsadmin密码忘记,可SSH到ACS上,使用如下命令将acsadmin密码恢复到初始化状态

ACS/admin#acsreset-password

Thiscommandresetsthe'ACSAdmin'passwordtoitsoriginalvalue.

Areyousureyouwanttocontinue?

(yes/no)y

Passwordwasresetsuccessfully

ACS/admin#

默认web用户名acsadmin密码default

如果系统cli密码忘记,可进入单用户模式

cd/storedconfig/startup-config....

vistartup-config

把username修改为以下行,保存后重启

usernameadminpasswordhash$1$L5XQE46c$reJnFjYJExv7cYAj..VJC.roleadmin

用admin账号登录,密码是Xx349821213

恢复出厂化设置

acsreset-config