信息科技风险自评估表.doc

《信息科技风险自评估表.doc》由会员分享,可在线阅读,更多相关《信息科技风险自评估表.doc(36页珍藏版)》请在冰豆网上搜索。

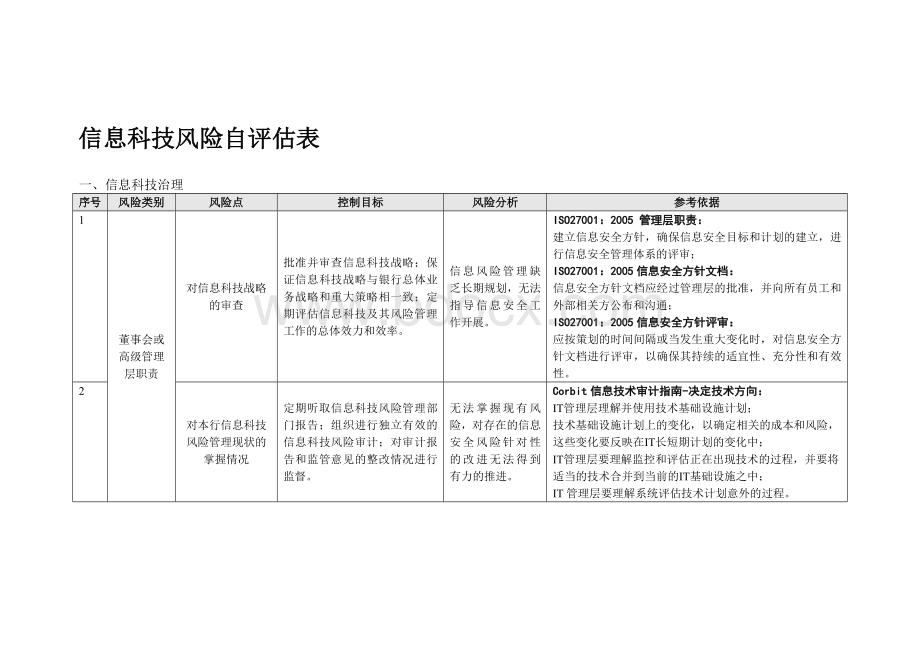

信息科技风险自评估表

一、信息科技治理

序号

风险类别

风险点

控制目标

风险分析

参考依据

1

董事会或高级管理层职责

对信息科技战略的审查

批准并审查信息科技战略;保证信息科技战略与银行总体业务战略和重大策略相一致;定期评估信息科技及其风险管理工作的总体效力和效率。

信息风险管理缺乏长期规划,无法指导信息安全工作开展。

ISO27001:

2005管理层职责:

建立信息安全方针,确保信息安全目标和计划的建立,进行信息安全管理体系的评审;

ISO27001:

2005信息安全方针文档:

信息安全方针文档应经过管理层的批准,并向所有员工和外部相关方公布和沟通;

ISO27001:

2005信息安全方针评审:

应按策划的时间间隔或当发生重大变化时,对信息安全方针文档进行评审,以确保其持续的适宜性、充分性和有效性。

2

对本行信息科技风险管理现状的掌握情况

定期听取信息科技风险管理部门报告;组织进行独立有效的信息科技风险审计;对审计报告和监管意见的整改情况进行监督。

无法掌握现有风险,对存在的信息安全风险针对性的改进无法得到有力的推进。

Corbit信息技术审计指南-决定技术方向:

IT管理层理解并使用技术基础设施计划;

技术基础设施计划上的变化,以确定相关的成本和风险,这些变化要反映在IT长短期计划的变化中;

IT管理层要理解监控和评估正在出现技术的过程,并要将适当的技术合并到当前的IT基础设施之中;

IT管理层要理解系统评估技术计划意外的过程。

3

对信息科技建设的支持

建立合理的人才激励体制;确保为信息科技风险管理工作拨付所需资金;建立规范的职业道德行为和廉政标准。

对信息安全风险的改进缺乏有效资源

Corbit信息技术审计指南-管理信息技术投资:

高级管理层应执行预算编制过程,按照机构的长期和短期计划以及IT的长期和短期计划,保证年度IT运作预算的建立和批准。

应调查资金的选择。

4

组织架构

组织信息科技管理委员会的建立

由来自高级管理层、信息科技部分和主要业务部分的代表组成;定期向董事会和高级管理层汇报信息科技战略规划的效力、信息科技预算和实际支出、信息科技的整体性能;对信息科技建设及管理情况进行有效的协调。

信息安全工作缺乏统一组织进行协调。

等级保护-安全管理机构-岗位设置

c)应成立指导和管理信息安全工作的委员会或领导小组。

5

首席信息官的设置

直接参与本银行与信息科技运用有关的业务发展决策;建立切实有效的信息科技部分;确保信息科技风险管理的有效性。

信息安全工作缺乏统一有效的领导和责任人。

等级保护-安全管理机构-岗位设置

c)信息安全工作的委员会或领导小组最高领导应由单位主管领导委任或授权。

6

信息科技部门的职责

岗位设置完整合理;人员具有相应的技能和专业知识,制定有合理的培训计划;重要岗位制定详细完整的工作说明。

缺乏具有专业知识和技能的专职人员;信息安全工作无法有效的协调。

等级保护-安全管理机构-岗位设置

a)应设立信息安全管理工作的职能部门,设立安全主管、安全管理各个方面的负责人岗位,并定义各负责人的职责;

b)应配备专职安全管理员,不可兼任;

d)应制定文件明确安全管理机构各个部门和岗位的职责、分工和技能要求。

7

信息科技风险管理部分的职责

可直接向CIO或CRO汇报;实施持续的信息科技风险评估;协调有关信息科技风险管理策略的制定。

8

信息科技内部审计岗位

在内审部门内部设立;配备足够的专业人员;制定完整的信息科技审计策略和流程;制定信息科技内审计划并落实。

信息安全工作缺乏有效的监督和评价,信息安全风险管理无法有效的落实和改进。

等级保护-安全管理机构-审核和检查

a)安全管理员应负责定期进行安全检查,检查内容包括系统日常运行、系统漏洞和数据备份等情况;

b)应由内部人员或上级单位定期进行全面安全检查,检查内容包括现有安全技术措施的有效性、安全配置与安全策略的一致性、安全管理制度的执行情况等;

c)应制定安全检查表格实施安全检查,汇总安全检查数据,形成安全检查报告,并对安全检查结果进行通报;

d)应制定安全审核和安全检查制度规范安全审核和安全检查工作,定期按照程序进行安全审核和安全检查活动。

9

制度建设

制度建设流程

完善的规章制度和管理办法的制定、审批和修订流程。

信息安全管理制度混乱,无法形成完整体系,缺乏可操作性且得不到有效改进。

ISO27001:

2005总要求

组织应根据整体业务活动和风险,建立、实施、运行、监视、评审、保持并改进文件化的信息安全管理体系。

10

制度体系

涵盖运行、安全、开发等各重要部分;对关键部分应有详细的管理规定和操作细则。

关键工作缺乏规范性,工作流程混乱,直接导致信息安全事件。

ISO27001:

2005-控制目标:

1、信息安全方针;2、信息安全组织;3、资产管理;4、人力资源安全;5、物理与环境安全;6、通讯及操作管理;7、访问控制;8、信息系统的获取、开发和维护;9、信息安全事故管理;10、业务连续性管理;11、符合性。

二、信息科技风险管理

序号

风险类别

风险点

控制目标

风险分析

参考依据

11

信息科技风险管理

信息科技风险管理策略

策略内容应包括:

1、信息分级与保护;2、应用系统开发、测试和维护;3、信息科技运行和维护;4、访问控制;5、物理安全;6、人员安全;7、业务连续性与应急处置

安全策略考虑不完善,没有完整包含信息安全各方面,制定的安全策略内容存在疏漏。

等级保护-控制项:

1、物理安全;2、网络安全;3、主机安全;4、应用安全;5、数据安全;6、安全管理制度;7、安全管理机构;8、人员安全管理;9、系统运维管理;10、系统建设管理。

ISO27001:

2005-控制目标:

1、信息安全方针;2、信息安全组织;3、资产管理;4、人力资源安全;5、物理与环境安全;6、通讯及操作管理;7、访问控制;8、信息系统的获取、开发和维护;9、信息安全事故管理;10、业务连续性管理;11、符合性。

12

风险识别和评估流程

准确定位存在隐患的区域;评价风险对其业务的潜在影响;对风险进行分类排序;确定风险防范活动及必备资源的优先级。

无法了解现有系统存在的风险,无法有效的指导信息安全的改进,提高信息系统安全性。

计算机等级保护制度;

ISO27001:

2005信息安全管理体系要求。

13

风险防范措施

1、明确的信息科技风险管理策略、技术标准和操作规程等,并定期公示;2、识别潜在风险区域,对这些区域进行详细的独立监控,并建立适当的控制结构。

14

风险计量和监测机制

范围涵盖所有的重要部分,包含项目实施、系统性能、事故与投诉、问题整改、外包服务水平、运行操作、外包项目等。

三、信息安全

序号

风险类别

风险点

控制目标

风险分析

参考依据

15

用户认证和访问控制

授权机制

完整的审批流程;以“必需知道”和“最小授权”为原则;权限收回流程。

用户获得不当权限,有意或者无意的造成系统破坏或信息泄露。

ISO27001访问控制-控制策略:

应建立文件化的访问控制策略,并根据对访问的业务和安全要求进行评审;

ISO27001访问控制-用户注册:

应建立正式的用户注册和解除注册程序,以允许和撤销对于所有信息系统和服务的访问;

ISO27001访问控制-特权管理:

应限制和控制特权的使用和分配。

16

用户审查

定期对系统所有用户进行审查;每个系统的所有用户使用唯一ID;用户变化时应及时检查和更新。

用户获得不当权限,有意或者无意的造成系统破坏或信息泄露。

ISO27001访问控制-用户访问权限的评审:

管理者应按照策划的时间间隔通过正式的流程对用户的访问权限进行评审。

17

认证机制

与信息访问级别相匹配的用户认证机制;高风险交易和活动使用增强的认证方法。

用户获得不当权限,有意或者无意的造成系统破坏或信息泄露。

等级保护-应用安全-身份鉴别:

a)应提供专用的登录控制模块对登录用户进行身份标识和鉴别

b)应对同一用户采用两种或两种以上组合的鉴别技术实现用户身份鉴别

c)应提供用户身份标识唯一性和鉴别信息复杂度检查功能,保证应用系统中不存在重复用户身份标识,身份鉴别信息不易被冒用

d)应提供登录失败处理功能,可采取结束会话、限制非法登录次数和自动退出等措施

e)应启用身份鉴别、用户身份标识唯一性检查、用户身份鉴别信息复杂度检查以及登录失败处理功能,并根据安全策略配置相关参数

18

信息安全管理

信息安全管理

完善的信息安全管理流程、组织架构和职责分配。

管理混乱信息安全策略无法正确及时的实施;信息安全责任无法明确。

等级保护-安全管理机构-岗位设置

a)应设立信息安全管理工作的职能部门,设立安全主管、安全管理各个方面的负责人岗位,并定义各负责人的职责

b)应设立系统管理员、网络管理员、安全管理员岗位,并定义各个工作岗位的职责

c)应成立指导和管理信息安全工作的委员会或领导小组,其最高领导应由单位主管领导委任或授权

d)应制定文件明确安全管理机构各个部门和岗位的职责、分工和技能要求

19

信息安全策略

信息安全策略包含完整的内容:

1、组织信息安全;2、资产管理;3、人员安全;4、物理和环境安全;5、通信和操作安全;6、访问控制;7、身份认证;8、信息系统的获取、开发和维护;9、信息安全事故管理;10、业务连续性管理;11、合规性。

安全策略考虑不完善,没有完整包含信息安全各方面,制定的安全策略内容存在疏漏。

ISO27001:

2005-控制目标:

1、信息安全方针;2、信息安全组织;3、资产管理;4、人力资源安全;5、物理与环境安全;6、通讯及操作管理;7、访问控制;8、信息系统的获取、开发和维护;9、信息安全事故管理;10、业务连续性管理;11、符合性。

20

安全培训

提供必要的培训,使所有员工都了解信息安全的重要性,并让员工充分了解其职责范围内的信息保护流程。

普通员工缺乏信息安全意识,造成有意或无意的信息泄露或者破坏。

等级保护-人员安全管理-安全意识教育和培训:

a)应对各类人员进行安全意识教育、岗位技能培训和相关安全技术培训;

b)应对安全责任和惩戒措施进行书面规定并告知相关人员,对违反违背安全策略和规定的人员进行惩戒;

c)应对定期安全教育和培训进行书面规定,针对不同岗位制定不同的培训计划,对信息安全基础知识、岗位操作规程等进行培训;

d)应对安全教育和培训的情况和结果进行记录并归档保存。

21

物理安全

数据中心的地理位置

远离自然灾害地区、危险或有害设施、或繁忙/主要公路;采取有效的物理或环境控制措施,监控对信息处理设备运行构成威胁的环境

物理设施受到台风、地震、火灾、震动、灰尘等威胁。

ISO27001:

2005-物理与环境安全:

应设计并实施针对火灾、水灾、地震、爆炸、骚乱和其他形式的自然或人为灾难的物理保护措施。

等级保护-物理安全-物理位置的选择:

a)机房和办公场地应选择在具有防震、防风和防雨等能力的建筑内;

b)机房场地应避免设在建筑物的高层或地下室,以及用水设备的下层或隔壁。

22

数据中心的安全保卫

出口数量应严格控制;出入通道的锁具安全可靠;配备有录像监控和报警系统;关键位置配备警卫人员;敏感设施及场所的标识隐匿

非法访问者对物理设施进行有意或者无意的破坏。

等级保护-物理安全-物理访问控制:

a)机房出入口应安排专人值守,控制、鉴别和记录进入的人员;

b)需进入机房的来访人员应经过申请和审批流程,并限制和监控其活动范围;

c)应对机房划分区域进行管理,区域和区域之间设置物理