LINUX操作系统安全测评指导书三级v10.docx

《LINUX操作系统安全测评指导书三级v10.docx》由会员分享,可在线阅读,更多相关《LINUX操作系统安全测评指导书三级v10.docx(19页珍藏版)》请在冰豆网上搜索。

LINUX操作系统安全测评指导书三级v10

操作系统安全测评指导书

LINUX

1概述

1.1适用范围

本测评指导书适用于信息系统等级为三级的主机Linux操作系统测评。

1.2说明

本测评指导书基于《信息系统安全等级保护基本要求》的基础上进行设计。

本测评指导书是主机安全对于Linux操作系统身份鉴别、访问控制、安全审计、剩余信息保护、备份与恢复安全配置要求,对Linux操作系统主机的安全配置审计作起到指导性作用。

1.4保障条件

1)需要相关技术人员(系统管理员)的积极配合

2)需要测评主机的管理员帐户和口令

3)提前备份系统及配置文件

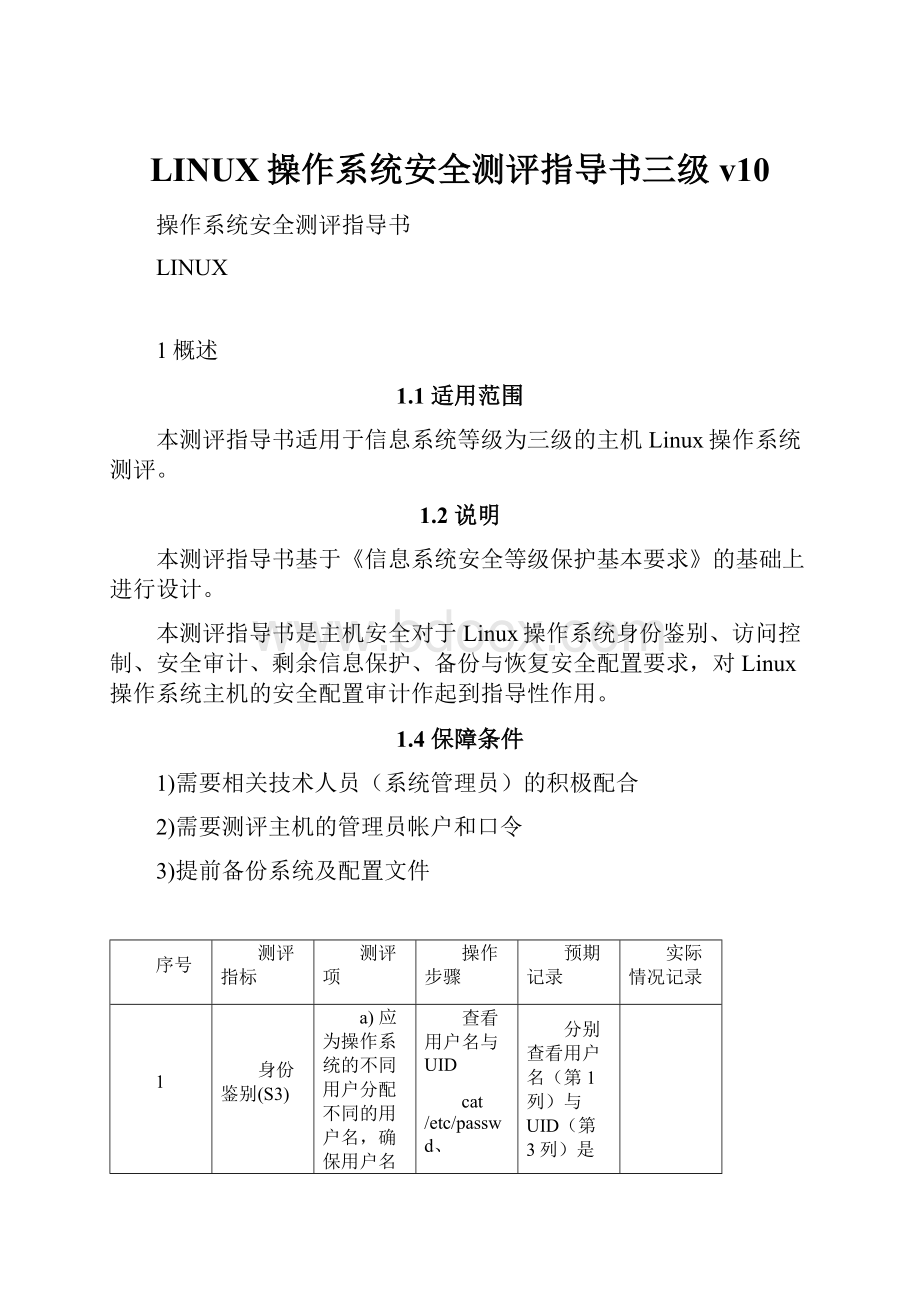

序号

测评指标

测评项

操作步骤

预期记录

实际情况记录

1

身份鉴别(S3)

a)应为操作系统的不同用户分配不同的用户名,确保用户名具有唯一性。

查看用户名与UID

cat/etc/passwd、

cat/etc/shadow

分别查看用户名(第1列)与UID(第3列)是否有重复项

b)应对登录操作系统的用户进行身份标识和鉴别。

查看登录是否需要密码

cat/etc/passwd、

cat/etc/shadow

所有用户具有身份标识和鉴别,用户密码栏项(第2项)带有X,表示登陆都需要密码验证。

若留空则表示空密码。

c)操作系统管理用户身份标识应具有不易被冒用的特点,系统的静态口令应在8位以上并由字母、数字和符号等混合组成并每三个月更换口令。

①查看登录配置文件

cat/etc/login.defs

②查看密码策略配置文件

(CentOS、Fedora、RHEL系统)

cat/etc/pam.d/system-auth

(Debian、Ubuntu或LinuxMint系统)

cat/etc/pam.d/common-password

①登录相关配置内容:

PASS_MAX_DAYS=90

#登陆密码有效期90天

PASS_MIN_DAYS=2

#登陆密码最短修改时间,增加可以防止非法用户短期更改多次

PASS_MIN_LEN=7

#登陆密码最小长度7位

PASS_WARN_AGE=10

#登陆密码过期提前10天提示修改

②密码策略相关配置

passwordrequisitepam_cracklib.soretry=3minlen=7difok=3ucredit=-1lcredit=-1dcredit=-1ocredit=-1

#“minlen=7”表示最小密码长度为7

#“difok=3”启用3种类型符号

#“ucredit=-1”至少1个大写字符

# “lcredit=-1”至少1个小写字符

#“dcredit=-1”至少1个数字字符

#“ucredit=-1”至少1个标点字符

d)应启用登录失败处理功能,可采取结束会话、限制登录间隔、限制非法登录次数和自动退出等措施。

查看密码策略配置文件

(CentOS、Fedora、RHEL系统)

cat/etc/pam.d/system-auth

(Debian、Ubuntu或LinuxMint系统)

cat/etc/pam.d/common-password

查找:

accountrequired

/lib/security/pam_tally.sodeny=3no_magic_rootreset

登录3次失败,则拒绝访问锁定账户。

e)主机系统应对与之相连的服务器或终端设备进行身份标识与鉴别,当对服务器进行远程管理时,应采取加密措施,防止鉴别信息在网络传输过程中被窃听。

①查看是否安装了SSH的相应包

rpm–aq|grepssh

或者查看是否运行了sshd服务,service–status-all|grepsshd;

②如果已经安装则查看相关的端口是否打开

netstat–an|grep22;

③若未使用ssh方式进行远程管理,则查看是否使用了Telnet方式进行远程管理

servicestatus-all|greprunning

查看是否存在Telnet服务。

已安装了SSH包.sshd服务正在运行.采用SSH加密方式进行远程登录。

由于telnet为明文传输信道,如使用telnet方式访问服务器,应改用SSH方式替换。

f)宜采用两种或两种以上组合的鉴别技术对管理用户进行身份鉴别,例如以密钥证书、动态口令卡、生物特征等作为身份鉴别信息。

访谈系统管理员,询问系统除用户名口令外有无其他身份鉴别方法,查看身份鉴别是否采用两个及两个以上身份鉴别技术的组合来进行身份鉴别(如采用用户名/口令、挑战应答、动态口令、PKI物理设备、生物识别技术和数字证书方式的身份鉴别技术中的任意两个组合)

使用xxx方式和xxx方式进行登录。

2

访问控制(S3)

a)应启用访问控制功能,依据安全策略控制用户对资源的访问。

根据不同linux操作系统路径,查看系统重要文件权限,检查其权限不大于664:

ls–l/etc/passwd

ls–l/etc/shadow

ls–l/etc/security/passwd

ls–l/etc/security/login.cfg

ls–l/ect/security/user

并查看相应业务软件目录的用户及权限

系统重要文件及业务软件目录权限设置均符合要求。

b)应根据管理用户的角色分配权限,实现管理用户的权限分离,仅授予管理用户所需的最小权限。

查看系统用户,访谈管理员是否有完整的安全策略、系统主要有哪些角色、每个角色的权限是否相互制约、每个系统用户是否被赋予相应的角色。

系统具有完整的安全策略,系统分为xxx个角色:

xxx、xxx、……,

xxx角色的权限为:

xxx

xxx角色的权限为:

xxx

系统用户均被赋予相应的角色。

c)应实现操作系统特权用户的权限分离。

访谈系统管理员,主机是否装有数据库,若有,结合系统管理员的组成情况,判定是否实现了该项要求。

数据库用户和操作系统用户为不同的人员和操作账号。

d)应禁用或严格限制默认帐户的访问权限,重命名系统默认帐户,修改这些帐户的默认口令。

查看是否限制了系统默认帐号的访问权限,是否修改了这些帐户的默认口令:

cat/etc/shadow

限制了默认账号的访问权限。

e)应及时删除多余的、过期的帐户,避免共享帐户的存在。

记录系统没有被及时删除或过期的帐号,避免共享帐户:

cat/etc/passwd

检查“登录shell列(第7列)”,非“/sbin/nologin”的用户,是否为多余用户。

不存在多余的、过期的、共享的账户。

f)应对重要信息资源设置敏感标记。

访谈系统管理员或查看相关文档,确认操作系统是否具备能对信息资源设置敏感标记功能;

访谈管理员是否对重要信息资源设置敏感标记。

使用系统功能(或者第三方软件)设置了敏感标记。

g)应依据安全策略严格控制用户对有敏感标记重要信息资源的操作。

询问或查看目前的敏感标记策略的相关设置,如:

如何划分敏感标记分类,如何设定访问权限等。

使用系统功能(或者第三方软件)设置了敏感标记。

3

安全审计(G3)

a)审计范围应覆盖到服务器和重要客户端上的每个操作系统用户和数据库用户。

①查看服务进程,系统日志服务是否启动;

servicesyslogstatus

serviceauditstatus

或service--status-all|greprunning

②若运行了安全审计服务,则查看安全审计的守护进程是否正常

ps–ef|grepauditd。

已开启系统自带的审计功能;

安全审计进程运行正常。

b)审计内容应包括重要用户行为、系统资源的异常使用和重要系统命令的使用、账号的分配、创建与变更、审计策略的调整、审计系统功能的关闭与启动等系统内重要的安全相关事件。

该文件指定如何写入审查记录以及在哪里写入

cat/etc/audit/audit.conf

查看相关配置文件

grep“@priv-ops”/etc/audit/filter.conf

grep“@mount-ops”/etc/audit/filter.conf

grep“@system-ops”/etc/audit/filter.conf

审计内容包括重要用户行为、系统资源的异常使用和重要系统命令的使用等重要安全相关事件。

c)审计记录应包括事件的日期、时间、类型、主体标识、客体标识和结果等,并定期备份审计记录,涉及敏感数据的记录保存时间不少于半年。

查看审计记录,是否包括必要的审计要素。

若有第三方审计工具或系统,则查看其审计日志是否包括必要的审计要素。

查看audit下的相关文件

cat/etc/audit/audit.conf

审计记录(或第三方审计工具日志)包括必要的审计要素。

d)应能够根据记录数据进行分析,并生成审计报表。

访谈并查看对审计记录的查看、分析和生成审计报表情况。

可以对数据进行分析并生成报表。

e)应保护审计进程,避免受到未预期的中断。

访谈审计管理员对审计进程监控和保护的措施。

使用第三方的工具对主机进行审计。

f)应保护审计记录,避免受到未预期的删除、修改或覆盖等。

查看日志访问权限;

ls-la/var/log/audit.d

访谈审计记录的存储、备份和保护的措施,如配置日志服务器等。

审计记录采取了有xxx措施进行保护。

4

剩余信息保护(S3)

a)应保证操作系统用户的鉴别信息所在的存储空间,被释放或再分配给其他使用人员前得到完全清除,无论这些信息是存放在硬盘上还是在内存中。

检查操作系统维护/操作手册:

①查看其是否明确用户的鉴别信息存储空间;

②被释放或再分配给其他用户前的处理方法和过程。

根据linux特性,该项符合。

b)应确保系统内的文件、目录和数据库记录等资源所在的存储空间,被释放或重新分配给其他使用人员前得到完全清除。

检查操作系统维护/操作手册,系统内的文件、目录等资源所在的存储空间,被释放或重新分配给其他用户前的处理方法和过程。

根据linux特性,该项符合。

5

入侵防范(G3)

a)应能够检测到对重要服务器进行入侵的行为,能够记录入侵的源IP、攻击的类型、攻击的目的、攻击的时间,并在发生严重入侵事件时提供报警。

①访谈并查看入侵检测的措施

more/var/log/secure|greprefused

②检查是否启用了主机防火墙、TCPSYN保护机制等设置;

serviceiptablesstatus

sysctl-a|grepsyn

③询问是否有第三方入侵检测系统,如IDS,是否具备报警功能。

系统具有xxx入侵检测措施;

启用的主机防火墙;

安装了主机入侵检测软件(或者具有第三方入侵检测系统),具有报警功能。

b)应能够对重要程序的完整性进行检测,并在检测到完整性受到破坏后具有恢复的措施或在检测到完整性即将受到破坏时进行事前阻断。

访谈是否使用一些文件完整性检查工具对重要文件的完整性进行检查,是否对重要配置文件进行备份。

查看备份演示。

对重要文件有备份,对重要程序有监控。

c)操作系统应遵循最小安装的原则,仅安装需要的组件和应用程序,并通过设置升级服务器等方式保持系统补丁及时得到更新。

①访谈系统管理员系统目前是否采取了最小安装原则;

②确认系统目前正在运行的服务,

service--status-all|greprunning

查看并确认是否已经关闭危险的网络服务,如:

echo、shell、login、finger、r命令等

关闭非必须的网络服务,如:

talk、ntalk、pop-2、sendmail、imapd、pop3d等;

③访谈补丁升级机制,查看补丁安装情况。

rpm-qa|greppatch

采取了最小安装原则;

系统运行的服务均为安全服务;

采取了xxx补丁升级机制。

6

恶意代码防范(G3)

a)应安装国家安全部门认证的正版防恶意代码软件,对于依附于病毒库进行恶意代码查杀的软件应及时更新防恶意代码软件版本和恶意代码库,对于非依赖于病毒库进行恶意代码防御的软件,如主动防御类软件,应保证软件所采用的特征库有效性与实时性,对于某些不能安装相应软件的系统可以采取其他安全防护措施来保证系统不被恶意代码攻击。

查看系统中安装了什么防病毒软件。

询问管理员病毒库是否经常更新。

查看病毒库的最新版本更新日期是否超过一个星期。

安装了xxx防病毒软件;

经常更新防病毒软件的病毒库;

病毒库为最新版本。

b)主机防恶意代码产品应具有与网络防恶意代码产品不同的恶意代码库。

询问系统管理员网络防病毒软件和主机防病毒软件分别采用什么病毒库,病毒库是否不同。

网络防病毒软件采用xxx病毒库;

主机防病毒软件采用xxx病毒库。

c)应支持防恶意代码的统一管理。

询问系统管理员是否采用统一的病毒库更新策略和查杀策略。

对病毒库采用统一的更新策略;

对防病毒软件采用统一的查杀策略。

d)应建立病毒监控中心,对网络内计算机感染病毒的情况进行监控。

检查网络防恶意代码产品,查看厂家、版本号和恶意代码库名称

产品对网络内各计算机均进行监控。

7

资源控制(A3)

a)应通过设定终端接入方式、网络地址范围等条件限制终端登录。

1查看linux内置防火墙规则

iptables-L-n

②查看在/etc/hosts.deny中是否有“sshd:

all:

deny”,禁止所有请求;

/etc/hosts.allow中是否有如下类似设置:

sshd:

192.168.1.10/255.255.255.0

设定了终端接入方式、网络地址范围

通过xxx(主机防火墙、网络防火墙、路由器等)限制了终端登录。

如果部署了终端管理系统,也可以通过终端管理系统控制终端接入服务器操作系统。

b)应根据安全策略设置登录终端的操作超时锁定。

①查看登录该服务器的终端是否设置了超时策略:

cat/etc/ssh/sshd_config

查看是否设置了 ClientAliveInterval(超时响应间隔)和ClientAliveCountMax(超时响应次数)

2查看用户配置文件/etc/profile检查其中timeout值的设置

设定了900秒超时锁定。

c)应对重要服务器进行监视,包括监视服务器的CPU、硬盘、内存、网络等资源的使用情况。

①访谈系统管理员,询问系统上是否装有第三方主机监控软件或自制的监控脚本;

②运行这些软件或脚本;

③如果有相关文档记录也可参阅。

安装了第三方主机监控软件(或自制监控脚本;

对服务器的CPU、硬盘、内存、网络等资源的使用情况进行有效监控。

d)应限制单个用户对系统资源的最大或最小使用限度。

参看相关配置文件中设置的最大进程数

cat/etc/security/limits.conf

参数nproc可以设置最大进程数。

设置了最大进程数。

e)应定期对系统的性能和容量进行规划,能够对系统的服务水平降低到预先规定的最小值进行检测和报警。

①了解系统帐户的资源分配情况,查看各个分区磁盘占用情况,询问管理员日常如何监控系统服务水平;

②若有第三放监控程序,询问并查看它是否有相关功能。

系统账户的资源分配情况为xxx;

各个分区磁盘占用情况为xxx;

通过xxx方式监控系统服务水平;

(第三方监控程序的相关功能为xxx)。

f)所有的服务器应全部专用化,不使用服务器进行收取邮件、浏览互联网操作。

访谈管理员,询问服务器是否有浏览邮件、互联网等其他业务。

服务器专用化,不进行邮件、浏览互联网的操作。