Windows 操作系统安全防护强制性要求Word文档格式.docx

《Windows 操作系统安全防护强制性要求Word文档格式.docx》由会员分享,可在线阅读,更多相关《Windows 操作系统安全防护强制性要求Word文档格式.docx(25页珍藏版)》请在冰豆网上搜索。

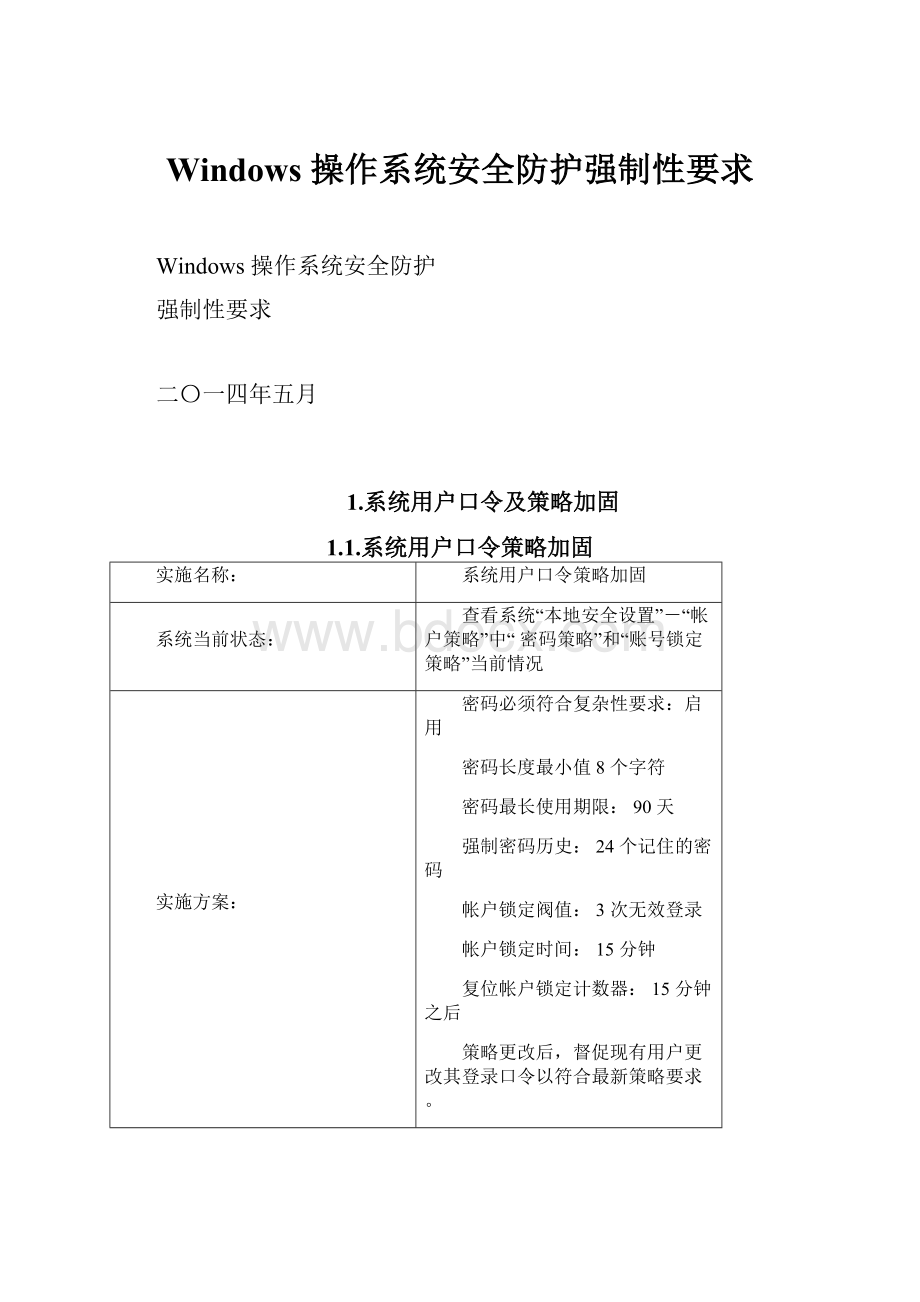

1.2.用户权限设置

禁止除管理员外的一般用户远程登录计算机或关闭计算机,同时禁止无用帐号的登录,可以防止恶意用户通过破解一般低权限的用户口令后使用该用户登录进行提权攻击。

开始→运行→

计算机配置→Windows设置→安全设置→本地策略→用户权利指派

1.参考配置操作

检查用户权限策略是否设置:

此处有较多选项,建议对以下四项进行检查:

从网络访问此计算机(可选)

从远程系统强制关机

拒绝本地登录

建议做如下设置:

从远程系统强制关机的权利仅指派给Administrators

设置取得文件或其它对象的所有权为只指派给Administrators组

拒绝本地登录:

IUSR_MACHINENAME、IWAN_MACHINENAME等不需要使用的用户

设置完成后使用secedit/refreshpolicymachine_policy命令刷新策略以快速生效(建议重新启动系统)

2.补充操作说明

如果设备需要文件共享,则不应设置从网络访问此计算机项

禁止除管理员外的一般用户远程登录计算机或关闭计算机,同时禁止无用帐号的登录

1.3.禁用Guest(来宾)帐户

禁用Guest帐号,降低被攻击的风险

进入“控制面板->

管理工具->

计算机管理”,在“系统工具->

本地用户和组->

用户”

1、参考配置操作

用户”:

Guest帐号->

属性->

已停用

1.4.禁止使用超级管理员帐号

防止系统被入侵后,入侵者直接获取最高用户权限

XP系统多用于日常办公使用,可禁止使用超级管理员账号,一般日常办公使用普通用户

右键->

新用户->

自定义用户名

默认新加的用户为普通用户权限,建议安装软件安装在非系统盘下。

防止系统被入侵后直接获取最高用户权限

1.5.删除多余的账号

删除或禁用多余的系统账号

开始—控制面板—管理工具—计算机管理—本地用户和组—用户:

删除或者禁用多余的账号,建议只保留一个当前使用的账号

关闭多余的系统账号

2.日志审核策略配置

2.1.设置主机审核策略

设置主机审核策略

在“本地安全策略”-“本地策略”中查看系统“审核策略”

审核策略更改成功,失败

审核登录事件成功,失败

审核对象访问失败

审核目录服务访问成功,失败

审核特权使用失败

审核系统事件成功,失败

审核账户登录事件成功,失败

审核帐户管理成功,失败

对重要事件进行审核记录,便于问题的追溯。

2.2.调整事件日志的大小及覆盖策略

调整事件日志的大小及覆盖策略

日志类型日志大小覆盖策略

应用程序日志K覆盖早于天的日志

安全日志K覆盖早于天的日志

系统日志K覆盖早于天的日志

右键点击“我的电脑”-“管理”-“事件查看器”-右键点击“系统”-“属性”-修改“最大文件大小”

应用程序日志80000K覆盖早于30天的日志

安全日志80000K覆盖早于30天的日志

系统日志80000K覆盖早于30天的日志

其他日志(如存在)80000K覆盖早于30天的日志

增加日志文件的容量,避免由于日志文件容量过小导致重要日志记录遗漏

2.3.启用系统失败日志记录功能

启用系统失败日志记录功能

右键“我的电脑”-“属性”-“高级”-“启动和故障恢复”-“设置”

右键“我的电脑”-“属性”-“高级”-“启动和故障恢复”-“设置”,将“将事件写入系统日志”、“发送管理警报”这两项的勾上。

再将下面的“写入调试信息”设置为“完全内存存储”

3.安全选项策略配置

3.1.设置挂起会话的空闲时间

设置Microsoft网络服务器挂起会话的空闲时间

查看系统当前设置

在管理工具->

本地安全策略->

选择本地策略->

选择安全选项->

Microsoft网络服务器:

在挂起会话之前所需的空闲时间(小于等于5分钟)

设置挂起会话之前所需的空闲时间为5分钟

3.2.禁止发送未加密的密码到第三方SMB服务器

Microsoft网络客户端:

发送未加密的密码到第三方SMB服务器

Microsoft网络客户端:

发送未加密的密码到第三方SMB服务器(已禁用)

禁止发送未加密的密码到第三方SMB服务器

3.3.禁用对所有驱动器和文件夹进行软盘复制和访问

故障恢复控制台:

允许对所有驱动器和文件夹进行软盘复制和访问

查看系统当前设置:

允许对所有驱动器和文件夹进行软盘复制和访问(禁用)

Windows控制台恢复的另一个特性是它禁止访问硬盘驱动器上的所有文件和目录。

它仅允许访问每个卷的根目录和%systemroot%目录及子目录,即使是这样它还限制不允许把硬盘驱动器上的文件拷贝到软盘上。

3.4.禁止故障恢复控制台自动登录

允许自动系统管理级登录

允许自动系统管理级登录(禁用)

防止非法用户通过恢复控制台(无需密码)自动登录到系统

3.5.关机时清除虚拟内存页面文件

关机时清除虚拟内存页面文件

关机:

清除虚拟内存页面文件(启用)

页面文件中可能含有敏感的资料,关机的时候清除虚拟内存页面文件,防止造成意外的信息泄漏。

3.6.禁止系统在未登录前关机

允许系统在未登录前关机

允许系统在未登录前关机(禁用)

禁止用户未登录系统状态下关闭计算机

3.7.不显示上次登录的用户名

交互式登录:

不显示上次的用户名

不显示上次的用户名(启用)

登录时不显示上次的用户名,防止暴露用户名。

3.8.登录时需要按CTRL+ALT+DEL

不需要按Ctrl+Alt+Del

不需要按Ctrl+Alt+Del(禁用)

登录时需要按CTRL+ALT+DEL。

3.9.可被缓存的前次登录个数

可被缓存的前次登录个数(在域控制器不可用的情况下)

可被缓存的前次登录个数(设置缓存数为3-5,此项对域服务器无效。

)

减少用户在本地缓存的登录信息,防止敏感信息泄露

3.10.不允许SAM帐户和共享的匿名枚举

网络访问:

不允许SAM帐户和共享的匿名枚举

不允许SAM帐户和共享的匿名枚举(启用)

禁止使用匿名用户空连接枚举系统敏感信息

3.11.不允许为网络身份验证储存凭证或.NETPassports

不允许为网络身份验证储存凭证或.NETpassports

不允许为网络身份验证储存凭证或.NETpassports(启用)

3.12.如果无法记录安全审核则立即关闭系统

审核:

如果无法记录安全审核则立即关闭系统

如果无法记录安全审核则立即关闭系统(启用)

3.13.禁止从本机发送远程协助邀请

禁止从本机发送远程协助邀请

右键“我的电脑”-“属性”-“远程”-去除“允许从这台计算机发送远程协助邀请”前的勾

3.14.关闭故障恢复自动重新启动

关闭故障恢复自动重新启动

右键“我的电脑”-“属性”-“高级”-“启动和故障恢复设置”-去除“自动重新启动”前的勾

禁止故障恢复自动重新启动

4.用户权限策略配置

4.1.禁止用户组通过终端服务登录

通过终端服务拒绝登录:

添加Guests、User组

选择用户权限分配->

“通过终端服务拒绝登录”中添加Guests、User组

禁止用户组通过终端服务拒绝登录

4.2.只允许管理组通过终端服务登录

通过终端服务允许登录:

删除所有用户组

“关闭系统”中删除所有用户组

禁止通过终端服务登录

4.3.限制从网络访问此计算机

从网络访问此计算机中删除BackupOperators

“从网络访问此计算机”中删除BackupOperators

5.用户权限策略配置

5.1.禁止自动登录

禁止自动登录

禁止自动登录:

编辑注册表

HKLM\Software\Microsoft\WindowsNT\CurrentVersion\Winlogon\AutoAdminLogon(REG_DWORD)值设置为0(如无需新建)

5.2.禁止光驱自动运行

禁止光驱自动运行

HKLM\System\CurrentControlSet\Services\CDrom\Autorun(REG_DWORD)值设置为0(如无需新建)

禁止CD自动运行

5.3.启用源路由欺骗保护

启用源路由欺骗保护

启用源路由欺骗保护:

HKLM\System\CurrentControlSet\Services\Tcpip\Parameters\

新建(REG_DWORD)值名称为DisableIPSourceRouting参数为2

防护在网络上发生的源路由欺骗

无,如服务器启用路由功能,则会影响相关功能。

5.4.删除IPC共享

删除IPC共享

使用netshare命令查看系统当前的共享资源:

禁用IPC连接:

打开注册表编辑器,依次展开HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa]分支,在右侧窗口中找到"

restrictanonymous"

子键,将其值改"

1"

即可。

删除服务器上的管理员共享:

HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters\AutoShareServer(如无需新建)(REG_DWORD)值参数为0

如系统存在其他人为设置共享,建议删除。

删除主机因为管理而开放的共享,减小安全风险

某些应用软件可能需要系统默认共享,应询问管理员确认。

6.网络与服务加固

6.1.卸载、禁用、停止不需要的服务

卸载、禁用、停止不需要的服务

检测分析系统已启动的不必要的服务包括:

停止、禁用不需要的服务,如有必要则卸载已安装的服务。

下面列出部分服务以做参考:

Alerter

Clipbook

ComputerBrowser

InternetConnectionSharing

Messenger

RemoteRegistryService

RoutingandRemoteAccess

Server

ShellHardwareDetection

TCP/IPNetBIOSHelperService

TerminalServices

TaskScheduler

Telnet

SimpleMailTrasferProtocol(SMTP)

SimpleNetworkManagementProtocol(SNMP)Service

SimpleNetworkManagementProtocol(SNMP)Trap

WorldWideWebPublishingService

避免未知漏洞给主机带来的潜在风险

可能由于管理员对主机所开放服务不了解,导致有用服务被停止或卸载。

实施前请与相关应用开发厂商联系确认该服务与业务应用无关联。

6.2.禁用不必要进程,防止病毒程序运行

大部分恶意程序、病毒、脚本运行均会显示相应的进程,在微软停止对XP系统服务后,应加强日常的安全管理,禁用不必要的进程或程序,降低系统风险,同时减少系统资源使用。

开始–运行–输入tasklist

停止、禁用不需要的进程,如有必要则禁用已安装的程序。

下面列出部分病毒进程名以做参考:

P2P

删除不必要的进程或程序,降低系统风险,同时减少系统资源使用

6.3.关闭不必要启动项,防止病毒程序开机启动

大部分恶意程序、病毒、脚本均是通过启动项来实现程序启动,禁用不必要的主机开机启动脚本及程序,降低系统风险。

开始–运行–输入msconfig检查系统启动项目

停止、禁用不需要的启动项,如有必要则禁用不需要的启动项。

下面列出部分病毒启动项以做参考:

禁用不必要的启动服务,防止恶意程序自动运行。

6.4.检查是否开启不必要的端口

在微软停止对XP系统的服务后,XP系统将面临更多的安全风险。

关闭不必要的端口,可减少主机暴露的风险,加强系统的安全性。

开始–运行–cmd,输入netstat-an

1.参考配置操作

开始–运行–cmd,输入netstat-ano

查询结果如发现某个端口已开启,查通过查询进程对应PID进行关闭

关闭不必要的端口,减少主机暴露的风险。

6.5.修改默认的远程桌面端口

检查远程桌面(RDP)服务端口

运行命令“regedit”打开注册表编辑器,浏览到路径“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp”

打开命令提示符,运行命令“regedit”打开注册表编辑器,浏览到路径“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp”,修改名称为“PortNumber”的数值的数据,使其不等于标准值(注意:

标准值为16进制表示)。

此数据的有效值为1-65535

修改默认的远程桌面(RDP)服务端口,减少主机暴露的风险。

6.6.启用客户端自带防火墙

启用客户端自带防火墙

打开“控制面板”选择“WINDOWS防火墙”

打开“控制面板”选择“WINDOWS防火墙”点选“启用”选项

建议屏蔽以下端口:

TCP135

TCP139

TCP445

TCP139和TCP445作为Windows的SMB和CIFS主要通信端口,如果将这两个端口关闭,则意味着该系统无法作为文件共享服务器。

3.如启用了第三方防火墙,此windows防火墙可不启用

为了将风险降低到最低,应加强安全意识的管理。

启用系统自带防火墙,能够降低系统遭受远程入侵和病毒攻击的风险。

6.7.检测DDOS攻击保护设置

检测DDOS攻击保护设置

开始->

运行->

键入regedit,在注册表项HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters下

在开始->

键入regedit,在注册表项HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters下,修改以下几个值:

值名称为SynAttackProtect,推荐值为2;

值名称为TcpMaxPortsExhausted=5

值名称为TcpMaxHalfOpen=500

值名称为TcpMaxHalfOpenRetried=400

值名称为EnableICMPRedirect=标准值

2.补充操作说明

注册表如没有对应的项,则新建

设置syn相关参数。

6.8.检测ICMP攻击保护设置

检测ICMP攻击保护设置

打开命令提示符,运行命令“regedit”打开注册表编辑器,浏览到路径“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters”

打开命令提示符,运行命令“regedit”打开注册表编辑器,浏览到路径“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters”,添加名称为“EnableICMPRedirect”、类型为DWORD、数据为标准值的数值,若已存在则修改其数据。

此数据的有效值为0-1

禁用ICMP重定向。

6.9.检测TCP碎片攻击保护设置

检测TCP碎片攻击保护设置

打开命令提示符,运行命令“regedit”打开注册表编辑器,浏览到路径“HKEY_LOCAL_M