交换机VLAN 学习笔记Word格式文档下载.docx

《交换机VLAN 学习笔记Word格式文档下载.docx》由会员分享,可在线阅读,更多相关《交换机VLAN 学习笔记Word格式文档下载.docx(7页珍藏版)》请在冰豆网上搜索。

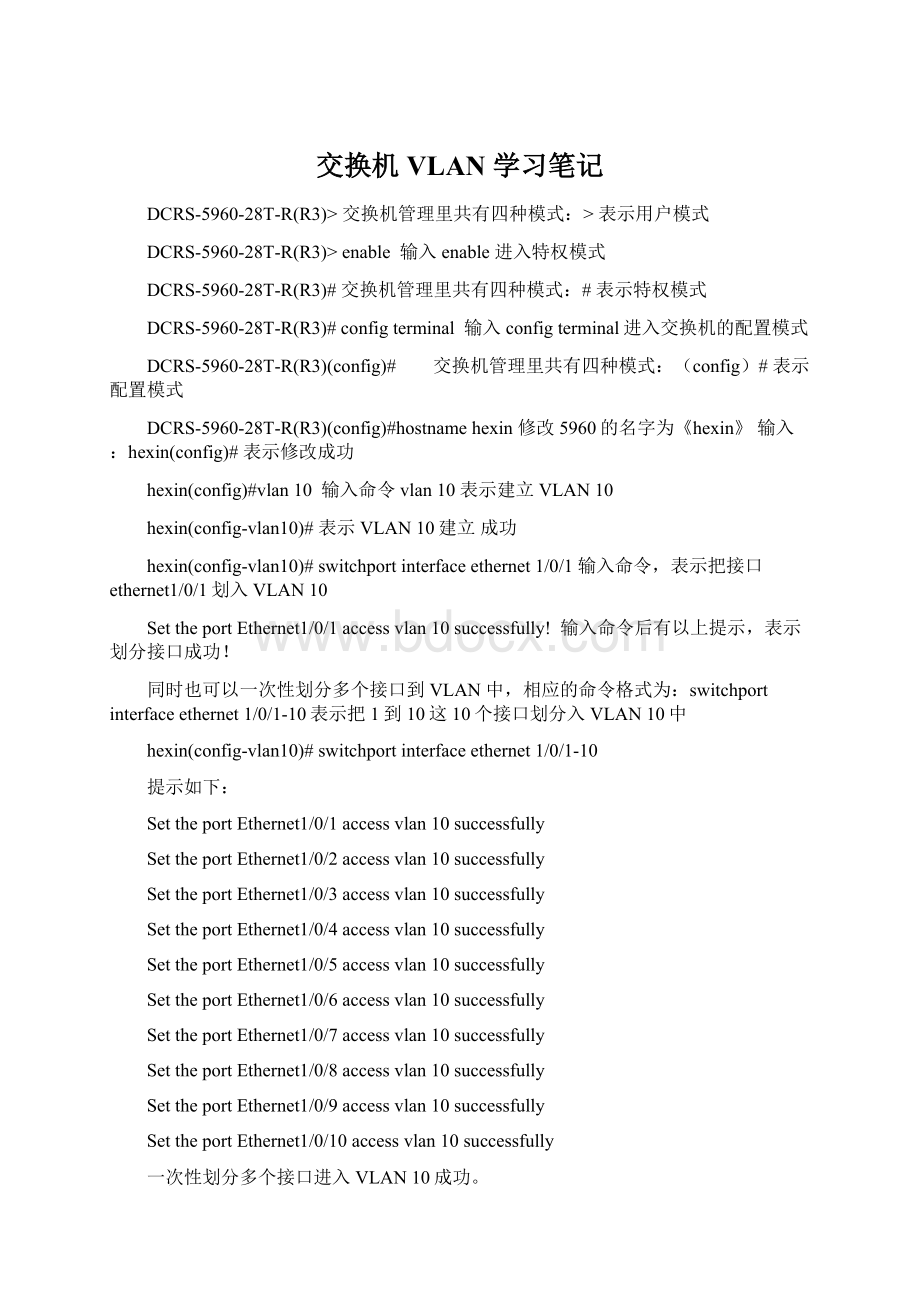

SettheportEthernet1/0/1accessvlan10successfully!

输入命令后有以上提示,表示划分接口成功!

同时也可以一次性划分多个接口到VLAN中,相应的命令格式为:

switchportinterfaceethernet1/0/1-10表示把1到10这10个接口划分入VLAN10中

hexin(config-vlan10)#switchportinterfaceethernet1/0/1-10

提示如下:

SettheportEthernet1/0/1accessvlan10successfully

SettheportEthernet1/0/2accessvlan10successfully

SettheportEthernet1/0/3accessvlan10successfully

SettheportEthernet1/0/4accessvlan10successfully

SettheportEthernet1/0/5accessvlan10successfully

SettheportEthernet1/0/6accessvlan10successfully

SettheportEthernet1/0/7accessvlan10successfully

SettheportEthernet1/0/8accessvlan10successfully

SettheportEthernet1/0/9accessvlan10successfully

SettheportEthernet1/0/10accessvlan10successfully

一次性划分多个接口进入VLAN10成功。

hexin(config-vlan10)#exit退出VLAN配置:

hexin(config)#interfacevlan10进入VLAN10的接口配置模式

hexin(config-if-vlan10)#ipaddress192.168.10.254255.255.255.0给VLAN10配置IP地址:

(注:

VLAN10的地址是接口1-10连接电脑的网关,电脑的IP地址是192.168.10.1-253内的任一地址。

)

注:

设置TRUNK主要是为了在一个接口里可以同时传输多个VLAN数据或是信息。

S4600-28P-SI(config-if-ethernet1/0/1)#switchportmodetrunk设置交换机ehernet1/0/1接口为trunk模式(trunk为中继线路,可以同时传输多个VLAN信息)

SettheportEthernet1/0/1modeTrunksuccessfully提示信息:

表示设置交换机ehernet1/0/1接口为trunk模式成功!

S4600-28P-SI(config-if-ethernet1/0/1)#switchporttrunkallowedvlanall设置交换机ehernet1/0/1接口为trunk模式可以通过所有VLAN的数据

DHCP配置:

DCRS-5960-28T-R(R3)(config)#servicedhcp在交换机里开户DHCP服务

DCRS-5960-28T-R(R3)(config)#ipdhcppoolgaosan

DCRS-5960-28T-R(R3)(dhcp-gaosan-config)#建立DHCP地址池gaosan

DCRS-5960-28T-R(R3)(dhcp-gaosan-config)#default-router192.168.50.254设置DHCP池的网关

DCRS-5960-28T-R(R3)(dhcp-gaosan-config)#dns-server222.222.222.222设置DHCP池的DNS项

DCRS-5960-28T-R(R3)(dhcp-gaosan-config)#network-address192.168.50.0255.255.255.0设置DHCP池的网络号

DCRS-5960-28T-R(R3)(config)#ipdhcpexcluded-address192.168.50.200192.168.50.254设置DHCP池里不分配的地址段

查看已经绑定的DHCP信息

DCRS-5960-28T-R(R3)#showipdhcpbinding

Totaldhcpbindingitems:

1,thematched:

1

IPaddressHardwareaddressLeaseexpirationType

192.168.50.2478-E3-B5-7D-4D-D3MonJan0200:

54:

002006Dynamic绑定的DHCP信息

SwitchA(config)#port-group1(创建1个链路聚合组)1代表的是组号,可随意写,但必须与下面的聚合组的组号一致

SwitchA(config)#internetethernet0/0/1-2(进入端口0/0/1-2)

SwitchA(config-if-port-range)#port-group1modeon/active/passive(手动/主动/被动)(将端口加入链路聚合组并选择模式)

SwitchA(config)#internetport-channel1(进入链路聚合组1)

SwitchA(config-if-port-channel)#switchportmodetrunk(将链路聚合组开启Trunk模式)

交换机B配置:

SwitchB(config)#port-group1(创建1个链路聚合组)1代表的是组号,可随意写,但必须与下面的聚合组的组号一致

SwitchB(config)#internetethernet0/0/1-2(进入端口0/0/1-2)

SwitchB(config-if-port-range)#port-group1modeon/active/passive(手动/主动/被动)(将端口加入链路聚合组并选择模式)

SwitchB(config)#internetport-channel1(进入链路聚合组1)

SwitchB(config-if-port-channel)#switchportmodetrunk(将链路聚合组开启Trunk模式)

配置链路聚合时先创建组和选择模式后在插线,连接网线后在配置最后一步(开启Trunk模式)

二层交换与三层交换做链路聚合时只能选择手动模式(on)

二层与二层或三层与三层做链路聚合时,选用主动模式和被动模式,一端为主动“active”时,另一端为被动“passive”

交换机A与交换机B配置一致,不同的地方就是选择模式

如果做多条链路聚合时可创建多个聚合组

DCRS-5960-28T-R(R3)(config)#amenable开启控制功能

DCRS-5960-28T-R(R3)(config)#interfaceethernet1/0/1进入接口1

DCRS-5960-28T-R(R3)(ethernet1/0/1-config)#amport开启接口控制功能

DCRS-5960-28T-R(R3)(ethernet1/0/1-config)#ammac-ip-pool##-##-##-##-##-##192.168.11.11绑定接口,IP,MAC.

访问控制列表

DCRS-5960-28T-R(R3)(config)#firewallenable开启交换机的防火墙功能

DCRS-5960-28T-R(R3)(config)#access-list1denyany-source配置标准访问控制列表

DCRS-5960-28T-R(R3)(config-if-ethernet1/0/8)#ipaccess-group1in把访问控制列表应用到交换机的接口里(in方向)

ACL的处理过程:

1.它是判断语句,只有两种结果,要么是拒绝(deny),要么是允许(permit)

2.语句顺序

按照由上而下的顺序处理列表中的语句。

如果添加时顺序错误,就全部删除,重新添加

3.语句排序

处理时,不匹配规则就一直向下查找,一旦某条语句匹配,后续语句不再处理。

4.隐含拒绝(交换机的品牌不同可能结果不同)

如果所有语句执行完毕没有匹配条目默认丢弃数据包,在控制列表的末尾有一条默认拒绝所有的语句,是隐藏的(deny)

编号方式

标准的ACL使用1~99扩展的ACL使用100~199

一、标准(标准ACL可以阻止来自某一网络的所有通信流量,或者允许来自某一特定网络的所有通信流量,或者拒绝某一协议簇(比如IP)的所有通信流量。

允许192.168.50.23通过,其他主机禁止

DCRS-5960(config)#access-list1permithost192.168.50.23

禁止192.168.50.23通过,其他主机允许

DCRS-5960(config)#access-list1denyhost192.168.50.23

DCRS-5960(config)#access-list1permitany

允许192.168.50.0/24通过,其他主机禁止

DCRS-5960(config)#access-list1permit192.168.50.00.0.0.254(反码255.255.255.255减去子网掩码,如192.168.50.0/24的255.255.255.255—255.255.255.0=0.0.0.255)

禁止192.168.50.0/24通过,其他主机允许

DCRS-5960(config)#access-list1deny192.168.50.00.0.0.255

二、扩展(扩展ACL比标准ACL提供了更广泛的控制范围。

例如,网络管理员如果希望做到“允许外来的Web通信流量通过,拒绝外来的FTP和Telnet等通信流量”,那么,他可以使用扩展ACL来达到目的,标准ACL不能控制这么精确。

允许192.168.50.23访问任何主机80端口,其他主机禁止

DCRS-5960(config)#access-list100permittcphost192.168.50.23(源)any(目标)eqwww

允许所有主机访问192.168.50.23主机telnet(23)端口其他禁止

DCRS-5960(config)#access-list100(100-199)permittcpanyhost192.168.50.23eq23

接口应用(入方向)(所有ACL只有应用到接口上才能起作用)

DCRS-5960(config)#intg1/0/1

Cisco-3750(config-if)#ipaccess-group1in(出方向out)

命名方式

一、标准

建立标准ACL命名为test、允许192.168.50.23通过,禁止192.168.50.23通过,其他主机禁止

DCRS-5960(config)#ipaccess-liststandardtest

Cisco-3750(config-std-nacl)#permithost192.168.50.23

Cisco-3750(config-std-nacl)#denyhost192.168.50.23

建立标准ACL命名为test、禁止192.168.50.23通过,允许其他所有主机。

Cisco-3750(config-std-nacl)#permitany

二、扩展

建立扩展ACL命名为test1,允许192.168.50.23访问所有主机80端口,其他所有主机禁止

DCRS-5960(config)#ipaccess-listextendedtest1

Cisco-3750(config-ext-nacl)#permittcphost192.168.50.23anyeqwww

建立扩展ACL命名为test1,禁止所有主机访问192.168.50.23主机telnet(23)端口,但允许访问其他端口

Cisco-3750(config-ext-nacl)#denytcpanyhost192.168.50.23eq23

Cisco-3750(config-ext-nacl)#permittcpanyany

Cisco-3750(config-if)#ipaccess-grouptestin(出方向out)

接口应用原则(细细体会)

标准ACL,的应用靠近目标地址

扩展ACL,的应用靠近源地址

基于时间的访问控制列表:

#Time-range***建立用于访问控制列表的时间段

192.168.1.24255.255.255.0192.168.1.0255.255.255.00.0.0.255

》》》》?

?

0.0.0.00.0.0.0

Iproute0.0.0.00.0.0.0192.168.1.254

NATPNAT27.191.128.74/30

?

?

65535

3台电脑:

1、外网27.191.128.73/30255.255.255.252

2、内网办公:

192.168.10.23/24网关192.168.10.254

3、内网服务器192.168.100.240/24网关:

192.168.100.254

5960:

VLAN10192.168.10.254e1-8

VLAN100192.168.100.254E18-20///

Vlan99192.168.99.254E21-22

内网:

G1:

192.168.99.1/24

GH1:

27.191.128.74/30

开启网页模式:

Enableserviceweb-server