上半年上午试题数据库系统工程师Word文件下载.docx

《上半年上午试题数据库系统工程师Word文件下载.docx》由会员分享,可在线阅读,更多相关《上半年上午试题数据库系统工程师Word文件下载.docx(26页珍藏版)》请在冰豆网上搜索。

●两个公司希望通过Internet进行安全通信,保证从信息源到目的地之间的数据传输以密文形式出现,而且公司不希望由于在中间节点使用特殊的安全单元增加开支,最合适的加密方式是____(10)____,使用的会话密钥算法应该是____(11)____。

(10)A.链路加密B.节点加密C.端—端加密D.混合加密

(11)A.RSAB.RC-5C.MD5D.ECC

●我国著作权法中,__(12)__系指同一概念。

(12)A.出版权与版权B.著作权与版权C.作者权与专有权D.发行权与版权

●由我国信息产业部批准发布,在信息产业部门范围内统一使用的标准,称为___(13)___。

(13)A.地方标准B.部门标准C.行业标准D.企业标准

●某软件设计师自行将他人使用C程序语言开发的控制程序转换为机器语言形式的控制程序,并固化在芯片中,该软件设计师的行为____(14)____。

(14)A.不构成侵权,因为新的控制程序与原控制程序使用的程序设计语言不同

B.不构成侵权,因为对原控制程序进行了转换与固化,其使用和表现形式不同

C.不构成侵权,将一种程序语言编写的源程序转换为另一种程序语言形式,属于一种“翻译”行为

D.构成侵权,因为他不享有原软件作品的著作权

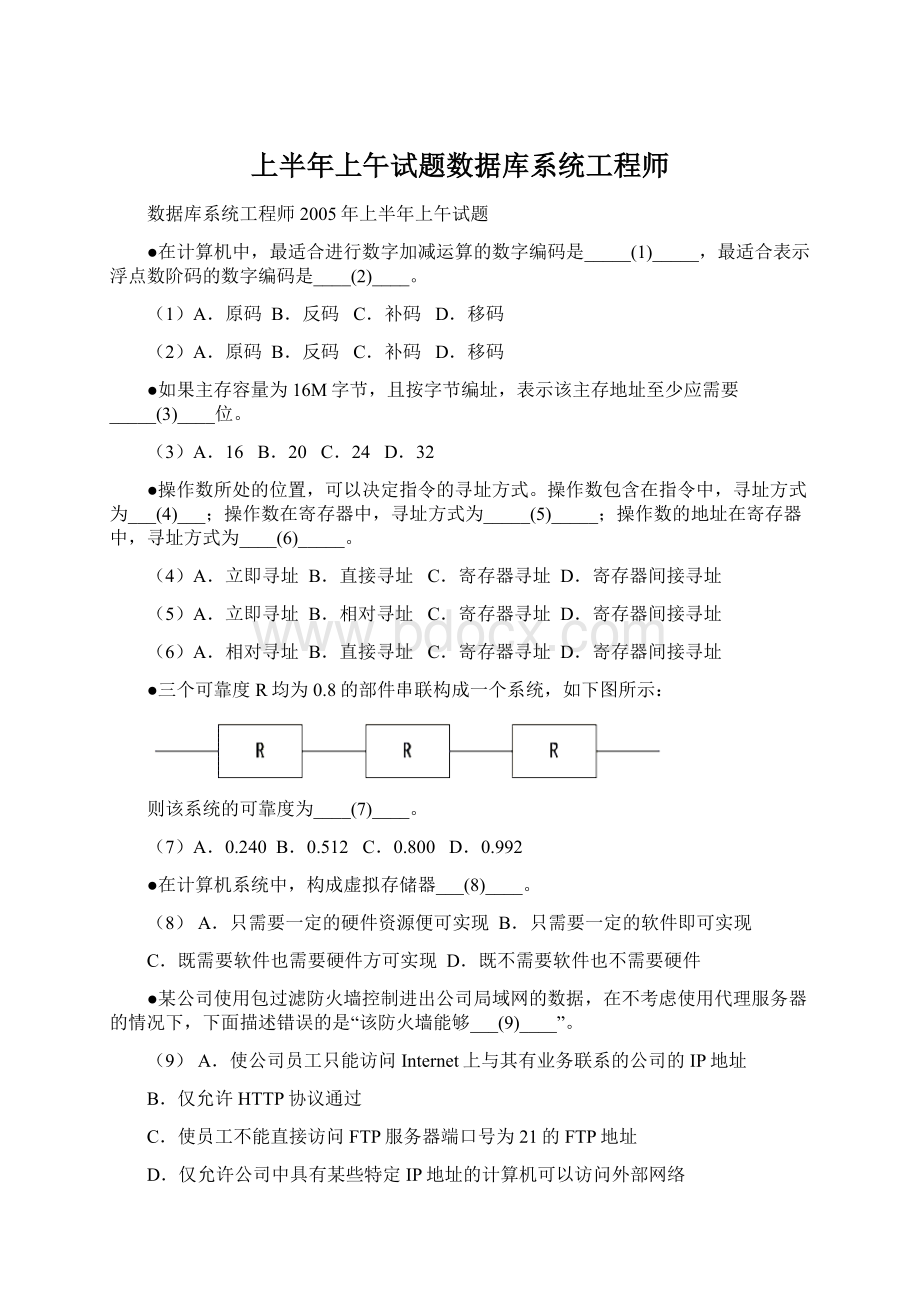

●数据存储在磁盘上的排列方式会影响I/O服务的总时间。

假设每磁道划分成10个物理块,每块存放1个逻辑记录。

逻辑记录R1,R2,…,R10存放在同一个磁道上,记录的安排顺序如下表所示:

物理块

1

2

3

4

5

6

7

8

9

10

逻辑记录

R1

R2

R3

R4

R5

R6

R7

R8

R9

R10

假定磁盘的旋转速度为20ms/周,磁头当前处在R1的开始处。

若系统顺序处理这些记录,使用单缓冲区,每个记录处理时间为4ms,则处理这10个记录的最长时间为___(15)___;

若对信息存储进行优化分布后,处理10个记录的最少时间为___(16)___。

(15)A.180msB.200msC.204msD.220ms

(16)A.40msB.60msC.100msD.160ms

●页式存储系统的逻辑地址是由页号和页内地址两部分组成。

假定页面的大小为4K,地址变换过程如下图所示,图中逻辑地址用十进制表示。

图中有效地址经过变换后,十进制物理地址a应为___(17)____。

(17)A.33220B.8644C.4548D.2500

●下列叙述中,与提高软件可移植性相关的是___(18)____

(18)A.选择时间效率高的算法B.尽可能减少注释

C.选择空间效率高的算法D.尽量用高级语言编写系统中对效率要求不高的部分

●在系统转换的过程中,旧系统和新系统并行工作一段时间,再由新系统代替旧系统的策略称为___(19)____;

在新系统全部正式运行前,一部分一部分地代替旧系统的策略称为_____(20)_____。

(19)A.直接转换B.位置转换C.分段转换D.并行转换

(20)A.直接转换B.位置转换C.分段转换D.并行转换

●下列要素中,不属于DFD的是_____(21)_____。

当使用DFD对一个工资系统进行建模时,_____(22)_____可以被认定为外部实体。

(21)A.加工B.数据流C.数据存储D.联系

(22)A.接收工资单的银行B.工资系统源代码程序

C.工资单D.工资数据库的维护。

●在系统验收测试中,_____(23)____是在一个模拟的环境下使用模拟数据运行系统;

_____(24)____是在一个实际环境中使用真实数据运行系统。

(23)A.验证测试B.审计测试C.确认测试D.模块测试

(24)A.验证测试B.审计测试C.确认测试D.模块测试

●采用瀑布模型进行系统开发的过程中,每个阶段都会产生不同的文档。

以下关于产生这些文档的描述中,正确的是_____(25)____。

(25)A.外部设计评审报告在概要设计阶段产生

B.集成测评计划在程序设计阶段产生

C.系统计划和需求说明在详细设计阶段产生

D.在进行编码的同时,独立的设计单元测试计划

●在一个单CPU的计算机系统中,有两台外部设备R1、R2和三个进程P1、P2、P3。

系统采用可剥夺式优先级的进程调度方案,且所有进程可以并行使用I/O设备,三个进程的优先级、使用设备的先后顺序和占用设备的间如下表所示:

进程

优先级

使用设备的先后顺序和占用设备时间

P1

高

R2(30ms)→CPU(10ms)→R1(30ms)→CPU(10ms)

P2

中

R1(20ms)→CPU(30ms)→R2(40ms)

P3

低

CPU(40ms)→R1(10ms)

假设操作系统的开销忽略不计,三个进程从投入运行到全部完成,CPU的利用率约为_____(26)____%;

R2的利用率约为_____(27)____%(设备的利用率指该设备的使用时间与进程组全部完成所占用时间的比率)。

(26)A.60B.67C.78D.90

(27)A.70B.7C.80D.89

●某一确定性有限自动机(DFA)的状态转换图如下图所示,令d=0|1|2|…|9,则以下字符串中,不能被该DFA接受的是_____(28)____,与该DFA等价的正规式是_____(29)____。

(其中,ε表示空字符)

①3875②1.2E+5③-123.④.576E10

(28)A.①、②、③B.①、②、④C.②、③、④D.①、②、③、④

(29)A.(-d|d)d*E(-d|d)d*|(-d|d)d*.d*(ε|E(-d|d)d*)

B.-(d|d)dd*(.|ε)d*(ε|E(-d|d)d*)

C.(-|d)dd*E(-|d)d*|(-d|d)dd*.d*(ε|E(-|E(-|d)d*)D.(-d|d)dd*E(-d|d)d*|(-d|d)dd*.d*(ε|E(-dd*|dd*))

●对于以下编号为①、②、③的正规式,正确的说法是_____(30)____。

①(aa*|ab)*b ②(a|b)*b ③((a|b)*|aa)*b

(30)A.正规式①、②等价B.正规式①、③等价

C.正规式②、③等价D.正规式①、②、③互不等价

●在UML提供的图中,_____(31)____用于描述系统与外部系统及用户之间的交互;

_____(32)____用于按时间顺序描述对象间的交互。

(31)A.用例图B.类图C.对象图D.部署图

(32)A.网络图B.状态图C.协作图D.序列图

●某数据库中有供应商关系S和零件关系P,其中:

供应商关系模式S(Sno,Sname,Szip,City)中的属性分别表示:

供应商代码、供应商名、邮编、供应商所在城市;

零件号、零件名、颜色、重量、产地。

要求一个供应商可以供应多种零件,而一种零件可以由多个供应商供应。

请将下面的SQL语句空缺部分补充完整。

CREATETABLESP(SnoCHAR(5),

PnoCHAR(6),

StatusCHAR(8),

QtyNUMERIC(9),

_____(33)____(Sno,Pno),

_____(34)____(Sno),

_____(35)____(Pno);

查询供应了"

红"

色零件的供应商号、零件号和数量(Qty)的元组演算表达式为:

{t|(

u)(

v)(

w)(_____(36)____∧u[1]=v[1]∧v[2]=w[1]∧w[3]='

红'

∧_____(37)____)}

(33)A.FOREIGNKEYB.PRIMARYKEY

C.FOREIGNKEY(Sno)REFERENCESSD.FOREIGNKEY(Pno)REFERENCESP

(34)A.FOREIGNKEYB.PRIMARYKEY

(35)A.FOREIGNKEYB.PRIMARYKEY

(36)A.S(u)∧SP(v)∧P(w)B.SP(u)∧S(v)∧P(w)

C.P(u)∧SP(v)∧S(w)D.S(u)∧P(v)∧SP(w)

(37)A.t[1]=u[1]∧t[2]=w[2]∧t[3]=v[4]B.t[1]=v[1]∧t[2]=u[2]∧t[3]=u[4]

C.t[1]=w[1]∧t[2]=u[2]∧t[3]=v[4] D.t[1]=u[1]∧t[2]=v[2]∧t[3]=v[4]

●循环链表的主要优点是_____(38)____。

(38)A.不再需要头指针了

B.已知某个结点的位置后,能很容易找到它的直接前驱结点

C.在进行删除操作后,能保证链表不断开

D.从表中任一结点出发都能遍历整个链表

●表达式a*(b+c)-d的后缀表达形式为_____(39)____。

(39)A.abcd*+-B.abc+*d-C.abc*+d-D.-+*abcd

●若二叉树的先序遍历序列为ABDECF,中序遍历序列DBEAFC,则其后序遍历序列为_____(40)____。

(40)A.DEBAFCB.DEFBCAC.DEBCFAD.DEBFCA

●无向图中一个顶点的度是指图中_____(41)____。

(41)A.通过该顶点的简单路径数B.通过该顶点的回路数

C.与该顶点相邻接的顶点数D.与该顶点连通的顶点数

●利用逐点插入建立序列(50,72,43,,85,75,20,35,45,65,30)对应的二叉排序树以后,查找元素30要进行_____(42)____次元素间的比较。

(42)A.4B.5C.6D.7

●设有如下关系:

关系R

A

B

C

D

a

c

d

b

关系S

E

与元组演算表达式等价的关系代数表达式是__(43)___,关系代数表达式R÷

S的运算结果是___(44)____。

(43)

(44)

A.

B.

C.

D.

●设关系模式R(A,B,C),下列结论错误的是___(45)___。

(45)A.若A→B,B→C,则A→CB.若A→B,A→C,则A→BC

C.若BC→A,则B→A,C→AD.若B→A,C→A,则BC→A

●在关于类的实例化的描述中,正确的是_____(45)____。

(46)A.NULLB.UNIQUEC.PRIMARYKEYD.FOREIGNKEY

●存在非主属性对码的部分依赖的关系模式是____(47)____。

(47)A.INFB.2NFC.3NFD.BCNF

●在某学校的综合管理系统设计阶段,教师实体在学籍管理子系统中被称为"

教师"

,而在人事管理子系统中被称为"

职工"

,这类冲突被称之为_____(48)____。

(48)A.语义冲突B.命名冲突C.属性冲突D.结构冲突

●新开发的数据库管理系统中,数据库管理员张工发现被用户频繁运行的某个查询处理程序使用了多个表的连接,产生这一问题的原因在于___(49)___.在保证该处理程序功能的前提下提高其执行效率,他应该___(50)___。

(49)A.需求分析阶段对用户的信息要求和处理要求未完全掌握

B.概念结构设计不正确

C.逻辑结构设计阶段未能对关系模式分解到BCNF

D.物理设计阶段未能正确选择数据的存储结构

(50)A.建立该查询处理程序所用到表的视图,并对程序作相应的修改

B.将该查询处理程序所用到表进行必要的合并,并对程序作相应的修改

C.修改该程序以减少所使用的表

D.尽可能采用嵌套查询实现该程序的功能

●分布式数据库中,___(51)___是指各场地数据的逻辑结构对用户不可见。

(51)A.分片透明性B.场地透明性C.场地自治D.局部数据模型透明性

●数据仓库通过数据转移从多个数据源中提取数据,为了解决不同数据源格式上的不统一,需要进行___(52)____操作。

(52)A.简单转移B.清洗C.集成D.聚集和概括

●不常用作数据挖掘的方法是__(53)___。

(53)A.人工神经网络B.规则推导C.遗传算法D.穷举发

●___(54)___能保证不产生死锁。

(54)A.两段锁协议B.一次封锁法C.2级封锁法协议D.3级封锁协议

●___(55)___,数据库处于一致性状态。

(55)A.采用静态副本恢复后B.事务执行过程中

C.突然断电后D.缓冲区数据写入数据库后

●一个事务执行过程中,其正在访问的数据被其他事务所修改,导致处理结果不正确,这是由于违背了事务的__(56)___而引起的。

(56)A.原子性B.一致性C.隔离性D.持久性

●PC机处理人耳能听得到的音频信号,其频率范围是__(57)___。

(57)A.80~3400HzB.300~3400HzC.20~20kHzD.20~44.1kHz

●电视系统采用的颜色空间中,其亮度信号和色度信号是相分离的。

下列颜色空间中,__(58)___不属于电视系统的颜色空间。

(58)A.YUVB.YIQC.YcbCrD.HSL

●双层双面的只读DVD盘片的存储容量可以达到_____(59)____。

(59)A.4.7GBB.8.5GBC.17GBD.6.6GB

●静态图像压缩标准JPEG2000中使用的是_____(60)____算法。

(60)A.K-L变换B.离散正弦变换C.离散余弦变换D.离散小波变换

●一个局域网中某台主机的IP地址为176.68.160.12,使用22位作为网络地址,那么该局域网的子网掩码为_____(61)____,最多可以连接的主机数为____(62)_____。

(61)A.255.255.255.0B.255.255.248.0

C.255.255.252.0D.255.255.0.0

(62)A.254B.512

C.1022D.1024

●以下选项中,可以用于Internet信息服务器远程管理的是____(63)____。

(63)A.TelnetB.RASC.FTPD.SMTP

●在TCP/IP网络中,为各种公共服务保留的端口号范围是__(64)____。

(64)A.1~255B.1~1023C.1~1024D.1~65535

●在以下网络应用中,要求带宽最高的应用是___(65)___。

(65)A.可视电话B.数字电视C.拨号上网D.收发邮件

●DOMisaplatform-andlanguage-____(66)___APIthatallowsprogramsandscripts todynamicallyaccessandupdatethecontent,structureandstyleofWWWdocuments ( currently,definitionsforHTMLandXMLdocumentsarepartofthespecification ).The documentcanbefurtherprocessedandtheresultsofthatprocessingcanbe incoporporatedbackintothepresented___(67)____.DOMisa___(68)___-basedAPIto documents,whichrequiresthewholedocumenttoberepresentedin____(69)___while processingit.AsimpleralternativetoDOMistheevent–basedSAX,whichcanbe usedtoprocessverylarge___(70)___documentsthatdonotfitinfothememory availableforprocessing.

(66)A.specificB.neutralC.containedD.related

(67)A.textB.imageC.pageD.graphic

(68)A.tableB.treeC.controlD.event

(69)A.documentB.processorC.discD.memory

(70)A.XMLB.HTMLC.scriptD.web

●MelissaandLoveLettermadeuseofthetrustthatexistsbetweenfriendsorcolleagues. Imaginereceivingan__(71)___fromafriendwhoasksyoutoopenit. ThisiswhathappenswithMelissaandseveralothersimilaremail__(72)___.Upon running,suchwormsusuallyproceedtosendthemselvesouttoemailaddressesfromthevictim'

saddressbook,previousemails,webpages__(73)___.

Asadministratorsseektoblockdangerousemailattachmentsthroughtherecognitionofwell-known___(74)____,viruswritersuseotherextensionstocircumventsuchprotection. Executable(.exe)filesarerenamedto.batand.cmdplusawholelistofotherextensionsandwillstillrunandsuccessfullyinfecttargetusers.

Frequently,hackerstrytopenetratenetworksbysendinganattachmentthatlookslikeaflashmovie,which,whiledisplayingsomecuteanimation,simultaneouslyrunscommandsinthebackgroundtostealyourpasswordsandgivethe__(75)__accesstoyournetwork.

(71)A.attachmentB.packetC.datagramD.message

(72)A.virtualB.virusC.wormsD.bacteria

(73)A.memoryB.cachesC.portsD.registers

(74)A.namesB.cookiesC.softwareD.extensions

(75)A.cracker