实验二用Ethereal软件工具捕获报文并进行分析文档格式.docx

《实验二用Ethereal软件工具捕获报文并进行分析文档格式.docx》由会员分享,可在线阅读,更多相关《实验二用Ethereal软件工具捕获报文并进行分析文档格式.docx(16页珍藏版)》请在冰豆网上搜索。

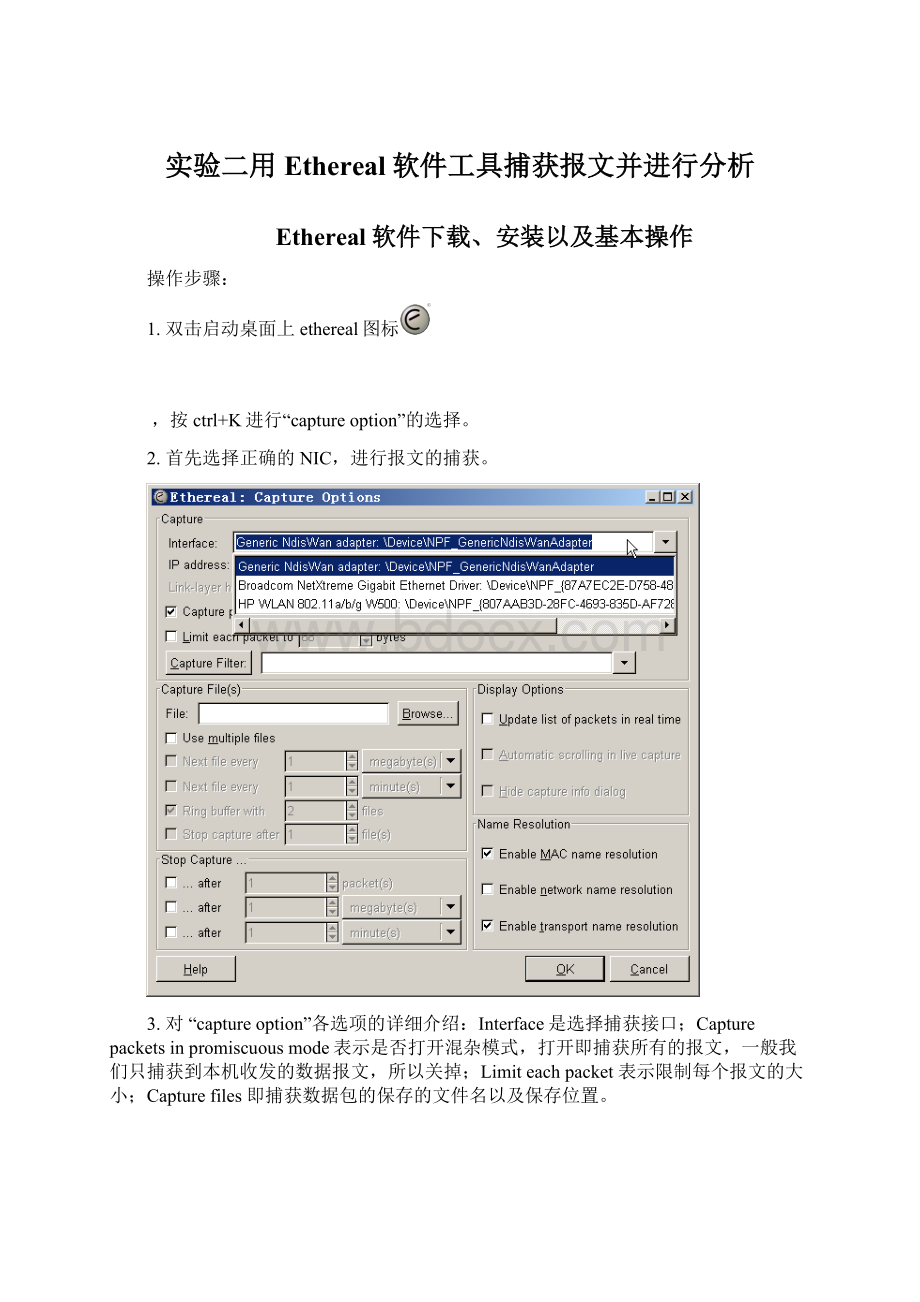

4.“captureoption”确认选择后,点击ok就开始进行抓包;

同时就会弹出“Ethereal:

captureform(nic)driver”,其中(nic)代表本机的网卡型号。

同时该界面会以协议的不同统计捕获到报文的百分比,点击stop即可以停止抓包。

5.下图为Ethereal截取数据包的页面。

由上而下分別是截取数据包的列表以及封包的详细资料,最下面则是封包的內容,这时是以16进制及ASCII编码的方式来表示。

其中在列表这部份,最前面的编号代表收到封包的次序,其次是时间、来源地址、目的地址,最后则是协议的名称以及关于此封包的摘要信息。

6.若是想将截获到的数据包列表资料储存起来,可以执行[File]→[Save]或[SaveAs]将资料储存起来,存储对话框如下图所示,这些储存的数据包资料可以在以后执行[Open]来加以开启。

设置Ethereal的显示过滤规则

1.在抓包完成后,显示过滤器用来找到你所感兴趣的包,依据

1)协议

2)是否存在某个域

3)域值

4)域值之间的比较

来查找你感兴趣的包。

2.举个例子,如果你只想查看使用tcp协议的包,在ethereal窗口的工具栏的下方的Filter中输入tcp,让后回车,ethereal就会只显示tcp协议的包,如下图所示:

3.值比较表达式,可以使用下面的操作符来构造显示过滤器。

a.Equal:

eq,==(等于)

b.Notequal:

ne,!

=(不等于)

c.Greaterthan:

gt,>

(大于)

d.LessThan:

lt,<

(小于)

e.GreaterthanorEqualto:

ge,>

=(大等于)

f.LessthanorEqualto:

le,<

=(小等于)

4.表达式组合,可以使用下面的逻辑操作符将表达式组合。

a.and&

&

逻辑与

b.or||逻辑或

c.not!

逻辑非

5.举例抓取ip地址是192.168.2.10的主机,它所接受或发送的所有http报文,那么合适的显示过滤器是:

ip.addr=192.168.2.10andhttp。

6.如果Filter的背景是绿色的,那么证明你设定的Filter合乎规定,如果背景是红色的,那么说明你设定的Filter是ethereal不允许的,是不对的。

如下图:

7.所有过滤器都可在Filter旁边的Expression…中选取。

思考题:

请大家设置以下显示过滤规则:

1.抓取ip地址是192.168.2.10的主机,它所接受或发送的所有udp报文

2.ip地址不是192.168.2.10的主机

3.研究Expression…对话框的使用

实验分析ICMP报文

实验目的:

通过ping命令,抓取ICMP报文,分析报文结构,巩固课堂知识。

实验内容:

通过ping命令,抓取ICMP报文,分析报文结构。

1.点击工具栏中的首个按钮,弹出对话框“Ethereal:

CaptureInterfaces”。

点击其中的“Capture”按钮进行捕获。

2.在操作系统的运行中输入如下命令:

ping某主机的ip地址。

例如:

192.168.47.16。

3、然后,点击“stop”按钮,停止抓包。

观察抓包结果。

3.ICMP报文格式:

关于ICMP的“类型”和“代码”字段,如下表

4.分析箭头所指的两个ICMP数据包的具体内容,可以看出其中一个是ping请求,其中一个是ping应答。

如下图所示:

进一步详细分析抓到的ICMP数据包。

实验分析EtherealⅡ报文

通过ping命令,分析EtherealⅡ报文,巩固课堂知识。

通过ping命令,分析EtherealⅡ报文结结构。

5.点击工具栏中的首个按钮,弹出对话框“Ethereal:

6.在操作系统的运行中输入如下命令:

7.然后,点击“stop”按钮,停止抓包。

8.EtherealⅡ报文格式:

9.尽管EthernetII和802.3的封包格式不同,但Ethereal在解码时,都是从“类型”字段来判断一个包是IP数据报还是ARP请求/应答或RARP请求/应答。

类型显示这是IP数据报。

进一步详细分析抓到的EtherealⅡ报文。

实验分析ARP报文格式

通过ping命令,抓取arp报文,分析报文结构,巩固课堂知识。

通过ping命令,抓取arp报文,分析报文结构。

10.点击工具栏中的首个按钮,弹出对话框“Ethereal:

11.在操作系统的运行中输入如下命令:

192.168.126.128。

12.然后,点击“stop”按钮,停止抓包。

到判断一个ARP分组是ARP请求还是应答的字段是“op”,当其值为0x0001时是请求,为0x0002时是应答

13.ARP报文被封装在以太网帧头部中传输,如图所示,是ARP请求报文头部格式。

14.根据ARP报文格式知道,所抓报文所在的硬件类型是以太网;

协议类型是ip;

硬件地址长度为6个字节;

协议地址长度为4个字节。

进一步详细分析抓到的arp报文。

实验HTTP协议分析

通过浏览网站,使用软件ethereal来分析HTTP的工作流程,加深对DNS的理解与认识。

通过浏览网站,使用软件ethereal来分析HTTP的工作流程。

15.点击工具栏中的首个按钮,弹出对话框“Ethereal:

16.在IE浏览器中输入

17.点击“stop”按钮,停止抓包。

18.用户点击鼠标后所发生的事件:

(1)浏览器分析超链指向页面的URL。

(2)浏览器向DNS请求解析的IP地址。

(3)域名系统DNS解析出清华大学服务器的IP地址。

(4)浏览器与服务器建立TCP连接(三次握手建立连接),如下图所示:

(5)浏览器发出取文件命令GET/qhdwzy/index.jsp。

(6)服务器给出响应,把文件index.htm发给浏览器。

(7)TCP连接释放。

(8)浏览器显示“清华大学”首页。

19.观察HTTP协议所使用的运输层协议是tcp,它的upd报文中源端口号与目的端口号如下图所示。

进一步详细分析所HTTP协议的运行过程。