网络扫描工具的使用Word下载.docx

《网络扫描工具的使用Word下载.docx》由会员分享,可在线阅读,更多相关《网络扫描工具的使用Word下载.docx(27页珍藏版)》请在冰豆网上搜索。

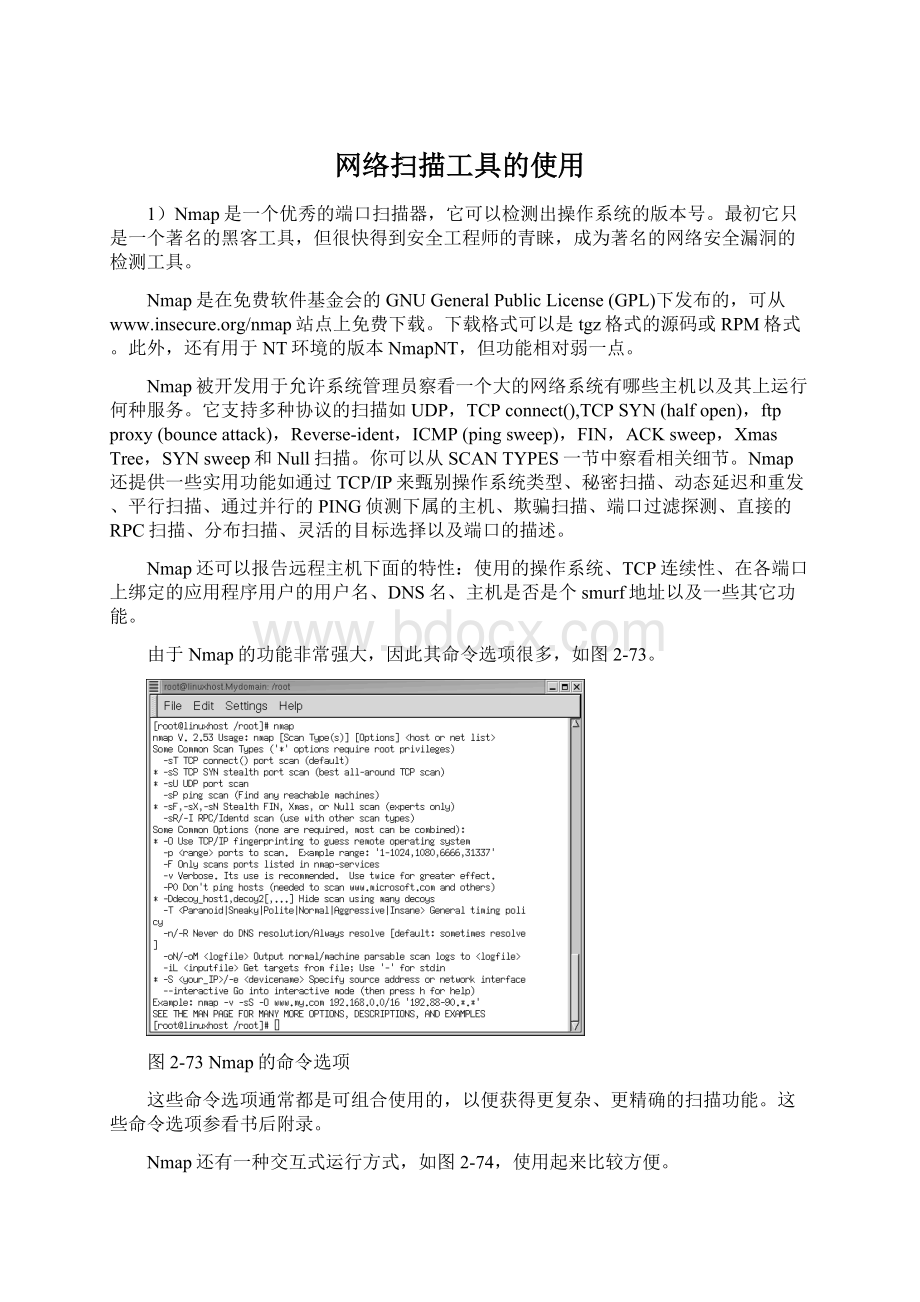

Nmap运行在命令行下,由于命令选项组合繁多,使用不便。

采用图形化界面的前端程序NmapFE(NmapFrontEnd)是Nmap操作变得很方便。

要获得全部功能,最好运行在root身份下,如图2-75。

图2-75NmapFrontEnd

在NmapFrontEnd界面下,设置好扫描的目标和要进行的操作,点击“Scan”开始对目标主机进行扫描,如图2-76。

图2-76用NmapFrontEnd进行扫描

2)Xscan

X-scanv3.3采用多线程方式对指定IP地址段进行扫描,扫描内容包括:

SNMP信息,CGI漏洞,IIS漏洞,RPC漏洞,SSL漏洞,SQL-SERVER、SMTP-SERVER、弱口令用户等。

扫描结果保存在/log/目录中。

其主界面如下图3-5。

第一步:

配置扫描参数,先点击扫描参数,在下面红框内输入你要扫描主机的ip地址(或是一个范围),本说明中我们设置为靶机服务器的IP地址,192.168.20.245,如图所示。

为了大幅度提高扫描的效率我们选择跳过PING不通的主机,跳过没有开放端口的主机。

其它的如“端口相关设置”等可以进行比如扫描某一特定端口等特殊操作(X-scan默认也只是扫描一些常用端口,如图。

第二步,选择需要扫描的项目,点击扫描模块可以选择扫描的项目,如图3-9所示:

第三步,开始扫描,如图3-10。

该扫描过程会比较长,请大家耐心等待,并思考各种漏洞的含义。

扫描结束后会自动生成检测报告,点击“查看”,我们选择检测报表为HTML格式,如图。

第四步,生成报表如下图所示。

3)流光Fluxay4.7

流光是一个由国内黑客开发的非常出色的漏洞扫描工具,并且具有很强的攻击性,是国内年轻黑客最喜欢的扫描工具之一。

流光功能强大、使用简易、界面友好,即使对网络并不是十分精通的人也可以使用流光黑掉许多主机。

让我们来看看流光的基本界面,如图1。

图1流光界面

流光使用上非常方便实用,通过“高级扫描向导”,可以很方便地进行一个扫描任务的设置,如图。

也可以直接选择“高级扫描工具”,如图3。

在探测选项里,还有两种探测模式:

简单模式探测、标准模式探测,这些探测需要配合黑客字典进行的,这种枚举式探测也算是最无奈的办法了。

图2高级扫描向导

图3高级扫描工具

高级扫描设置中,点击CGIRULES标签,进入CGIRULES扫描设置。

在选择列表中,可以根据需要选择需要检测的CGI规则,默认情况下所有规则都会被选取。

CGI规则可以根据需要加入。

图4CGI规则

将所有要扫描的规则设置好后,开始扫描。

扫描结束后,系统会输出一份扫描报告,将扫描的结果以网页的形式显示出来,如图5所示。

图5扫描报告

通过扫描报告,我们可以了解到被扫描主机所存在的各种安全漏洞,并选择相应的方法进行攻击或入侵。

【思考题】简述扫描工具的功能。

流光可针对POP3、FTP、IMAP、HTTP、Proxy、MSSQL、IPC(SMB)等应用主机进行暴力破解。

如图6,选择相应的目标主机,右键选择“编辑”“添加”。

图6扫描特点应用主机

输入要攻击的主机的IP地址,如图7,点击“确定”。

图7添加被扫描主机

选中的需要破解的项目(包括主机、用户、字典等,确保相应的项目前面的方框中打上对勾),没有打上对勾的项目不会被使用。

图8选择被破解对象

利用IPC$安全漏洞对Windows2000虚拟机进行渗透攻击,攻击内容包括:

密码暴力猜解、网络嗅探、利用渗透工具攻击系统漏洞等。

具体攻击方法和步骤参见流光帮助文件。

针对Web主机的攻击演示示例如下,如图选择“IIS远程命令”。

图9Web主机的攻击演示

输入被攻击对象的IP地址,点击确定。

图10输入目标地址

如图,在上面命令输入框内输入命令,通过远程执行目标主机命令操控Web主机。

图11远程执行目标主机命令

此外,流光还可以将扫描部分独立了出来,并命名为Fluxaysensor。

我们可以将Fluxaysensor安装在远程的肉鸡上,使肉鸡变成的我们的扫描代理,自动扫描,如图12。

图12安装Fluxaysensor

在探测选项里,可以直接选择“扫描POP3/FTP/NT/SQL主机”,如图13。

图13扫描POP3/FTP/NT/SQL主机

4)ShadowSecurityScaner

ShadowSecurityScaner是一款功能强大的扫描器,其使用的简便性、实用性,以及界面的友好,都深深的吸引了全世界的管理员、安全专家、黑客们。

ShadowSecurityScaner是由俄罗斯程序员Redshadow和Melcosoft(黑客出身)合作编写的,现在已经成为一个公司下的系列产品,网站是www.safety-。

ShadowSecurityScaner虽然已经由黑客工具演变为安全评估工具,但由于其功能的强大,仍然是黑客们最喜爱的扫描工具之一。

ShadowSecurityScaner简单的界面却蕴含着丰富的功能,包括端口探测、端口banner探测、CGI/ASP弱点探测、Unicode/Decode/.printer探测、*nix弱点探测、(pop3/ftp)密码破解、拒绝服务探测、操作系统探测、NT共享/用户探测等等,可以说却不逊色于任何大型的扫描器产品。

图2-78ShadowSecurityScaner界面

ShadowSecurityScanner的主要功能分为4项,都列在了左边,如图2-78,从上至下分别为Scanner(扫描主机)、PasswordChecks(密码检测)、DoSChecks(拒绝服务检测)、BaseSDK(自定义漏洞)。

启动一个扫描任务,首先需制订本次扫描的策略,如图2-79。

图2-79扫描策略

在这里我们可以自由的选择扫描策略,当然,也可以直接使用CompleteScan(完全扫描),然后,还需要输入一个扫描任务的名字注释,如图2-80。

图2-80扫描任务注释

然后在EditHosts内指定要扫描的主机名或IP地址、IP地址范围,如图2-81。

图2-81扫描目标或范围

然后我们就可以点击StartScan开始扫描了,如图2-82。

图2-82扫描过程

下面我们仔细看看ShadowSecurityScanner扫描出来的结果,如图2-83。

图2-83扫描结果

可以看到,ShadowSecurityScanner的扫描结果主要分为七部分:

General(基本信息)、Audits(漏洞)、Machine(主机信息)、Ports(开放的端口)、Services(开放的服务)、Shares(共享)、Users(用户)。

下面让我们细心的看看每一项的内容,你会发现ShadowSecurityScanner的报告非常详细。

General

图2-84General

Audits

图2-85Audits

漏洞列表中分为三类:

第一类为严重漏洞,可以直接影响到系统的重大安全漏洞都在前面用红色的向上箭头标记,第二类为普通漏洞,影响效果不大,但也不可小视。

在前面用桔黄色的方块标记,第三类为低级漏洞,影响很小,在前面用向下的浅黄色的向下箭头标记。

ShadowSecurityScanner做的更体贴的是当扫描到漏洞时,会自动从数据库中调出该漏洞的描述,级别,修补办法,以及该漏洞在各大网络漏洞库中的链接。

我们直接点击链接,就可以在网络漏洞库中找到关于该漏洞的更详细的资料,甚至包括exploit,如图2-86。

图2-86漏洞描述

Machine:

这里显示了关于主机的一些基本信息,如图2-87。

图2-87主机信息

Ports:

扫描的到开放的端口,如图2-88。

图2-88开放的端口

Shares:

列出机器的共享,如图2-89。

图2-89共享

Users:

目标主机的用户列表,其中红色的账号代表密码为空,如图2-90。

图2-90用户列表

在ShadowSecurityScanner中和集成了很全面的密码破解功能,包括ftp、pop3、http、

imap、socks5、telnet、mysql、mssql,如图2-91。

图2-91密码检测

下一步,可以设置探测进程、代理名称、自动延迟,如图2-92。

图2-92密码检测设置

然后指定探测的用户名和密码字典,如图2-93。

图2-93设置用户名和密码字典

全都配置好后,我们就可以开始探测了,如图2-94。

图2-94探测过程

最近DoS(拒绝服务)攻击十分流行,许多大网站都因此不得不暂时关闭,甚至一些安全专业站点也难逃厄运,ShadowSecurityScanner可以帮助您检测主机是否有可能被DoS掉。

图2-95DoS检测方法

我们可以清楚地看到,共有四个单项检测的选项,还有一个定制的检测选项AnotherDoS我们多用的是HTTPBufferOverflows和AnotherDoS,选择检测的方式后,再指定要检测的ip地址和线程,然后我们就可以开始了

图2-96指定检测目标

图2-97启动检测

ShadowSecurityScanner也可以自定义漏洞规则,这是最方便的功能,可以给我们非常大的扩展空间,如果你新发现某个漏洞的话,你就可以用它自定义,进行扫描。

图2-98创建新审计规则

我们可以在Auditname、Audittype、Checktype、Risklevel分别输入自定义漏洞的名称、漏洞类型、检测类型、漏洞严重级别。

然后输入自定义漏洞的描述和修补办法,如图2-99。

图2-99定义漏洞描述

然后输入想要扫描的检测脚本。

图2-100检测脚本

我们还可以对扫描到的漏洞进行链接,可以自定义链接,也可以链接到网上的漏洞库。

图2-101URL链接

扫描的时候,我们可以选择特定的操作系统才扫描,因为有些漏洞只有在特定的操作系统才可能存在。

图2-102选择操作系统

到此为止,我们就完成了全部的自定义步骤,看看结果吧

图2-103扫描结果

至此,我们已经领略过ShadowSecurityScanner的强大魅力,它的主要4个功能都非常的简单实用。

我们还可以通过软件的配置,扫描策略的配置,使我们手中的“武器”更加灵光。

图2-104设置扫描

如图2-104,在Generral项里,我们可以设置扫描的线程(Threads)、优先级(Priority)、Ping时间延迟(PingTimeout)、数据时间延迟(DataTimeout)。

其中线程以30为宜。

在Theme项里可以设置扫描结果的颜色区分

在Sounds选项里,我们可以设置软件在扫描到端口或扫描完毕后自动播放提示音乐。

Other选项里,我们可以设置让扫描器缩成图标、自动运行、创建调试记录,还可以选择软件语言包,默认的有英语和俄语可选。

从网上可找到汉化包。

图2-105Other选项

图2-106设置代理

在Socks选项里我们可以设置扫描所用的代理服务器。

图2-107漏洞信息

在AuditsInfo选项里我们可以看到各漏洞的信息统计。

图2-108Protection选项

在Protection选项内可以给软件上锁,以防止他人随便使用该软件。

图2-109定制扫描计划

在Sheduler选项内我们可以设置软件自动扫描的时间表,扫描的范围,以及扫描结果的格式、通知方法。

我们还可以对扫描的策略进行定制。

图2-110定制扫描策略

在Policies选项里,我们可以设置扫描端口的范围,以及端口使用的协议等等。

图2-111编辑扫描策略

在Ports选项里我们可以设置想要扫描的端口。

图2-112设置扫描端口

在UDPScan选项里可以设定扫描UDP协议,这可是其他扫描软件很少具备的,当然,前提是扫描的主机没有安装防火墙。

图2-113UDP扫描

在Audits选项内可以设置我们想要扫描的漏洞的各项。

图2-114选择扫描的漏洞

其他的HTTP、NetBIOS、SOCKS、DefaultsLogins、Database、More选项内的一些微调一般选择默认设置就可以,如有兴趣,请读者自行研究。

最后,ShadowSecurityScanner还准备了输出详细扫描报告的功能,这样就方便了网络管理员向上级交差了。

图2-115扫描输出

在这里我们可以为报告命名,选择报告的样式表,也可以替换上自己的报告图标。

图2-116扫描报告

.