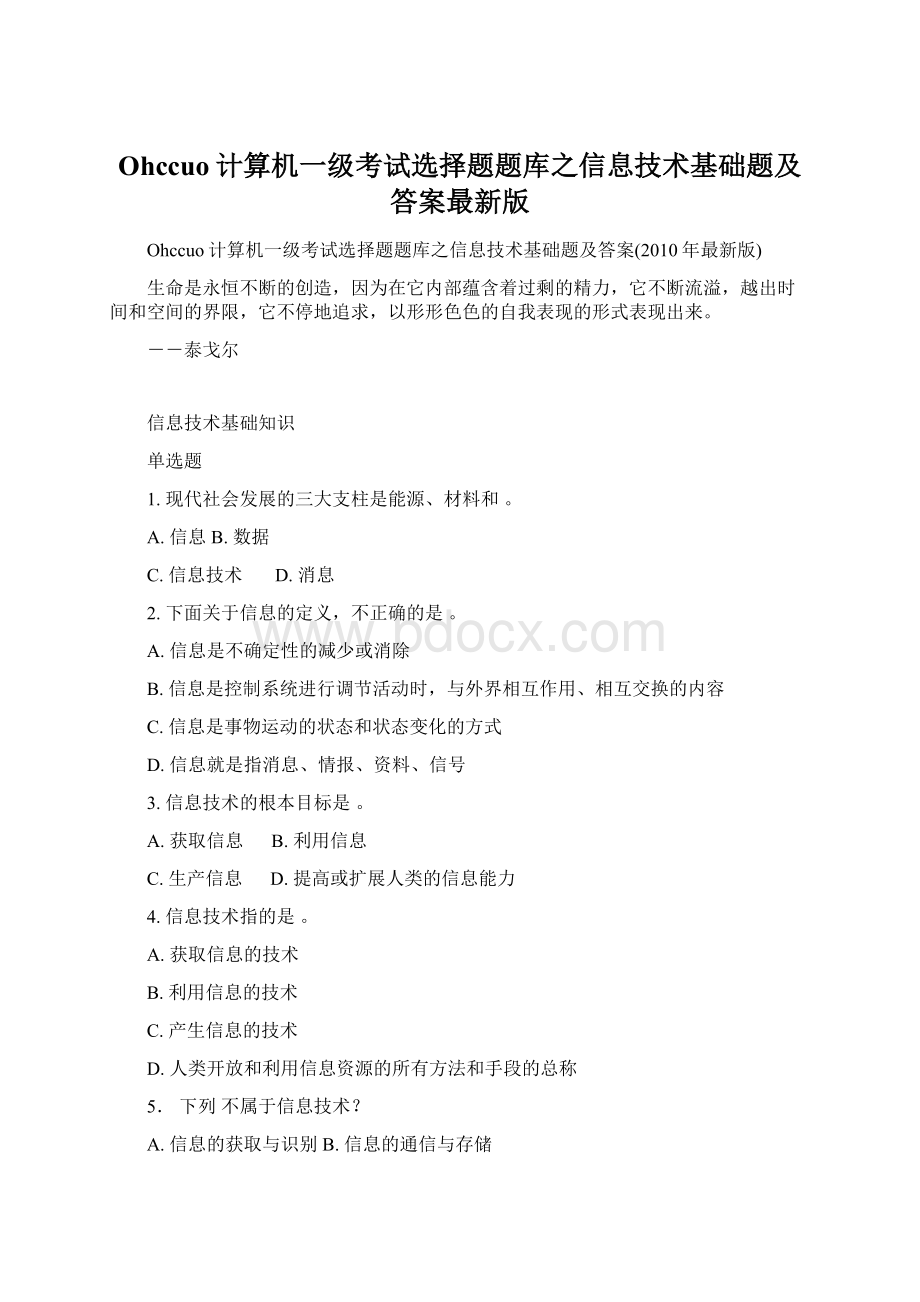

Ohccuo计算机一级考试选择题题库之信息技术基础题及答案最新版Word格式.docx

《Ohccuo计算机一级考试选择题题库之信息技术基础题及答案最新版Word格式.docx》由会员分享,可在线阅读,更多相关《Ohccuo计算机一级考试选择题题库之信息技术基础题及答案最新版Word格式.docx(8页珍藏版)》请在冰豆网上搜索。

C.产生信息的技术

D.人类开放和利用信息资源的所有方法和手段的总称

5.下列不属于信息技术?

A.信息的获取与识别B.信息的通信与存储

C.信息的估价与出售D.信息的控制与显示

6.信息技术的发展经历了发展时期。

A.2个B.3个

C.4个D.5个

7.信息系统一般包括数据处理系统、决策支持系统、办公自动化系统和。

A.操作系统B.数据库系统

C.管理信息系统D.情报检索系统

8.一个完整的办公自动化系统含有信息采集、信息加工、信息传输和四个基本环节。

A.信息保存B.信息删除

C.信息提取D.信息压缩

9.信息技术主要包括传感技术、通信技术、缩微技术和。

A.工业技术B.高新技术

C.遥控技术D.计算机技术

10.办公自动化是计算机的一项应用,按计算机应用的分类,它属于。

A.科学计算B.数据处理

C.实时控制D.辅助设计

11.信息高速公路由个基本要素组成。

A.2B.3

C.4D.5

12.黑客入侵计算机最常用的手段是。

A.占据系统的内存B.占据系统的CPU

C.获得超级用户口令D.获得应用程序的使用权

13.我国将计算机软件的知识产权列入权保护范畴。

A.专利B.技术

C.合同D.著作

14.信息安全的措施有:

防病毒系统、身份认证、数据加密/解密、访问控制和。

A.网络安全B.数据安全

C.数字签名D.存储系统安全

15.关于进位计数制的描述,正确的是。

A.B、D、H、O分别代表二、八、十、十六进制数

B.十进制数100用十六进制数可表示为(100)16

C.在计算机内部也可以用八进制数和十六进制数表示数据

D.十六进制数AEH转换成二进制无符号数是10101110B

16.下列关于“基数”表述正确的是。

A.基数是指某一数字符号在数的不同位置所表示的值的大小

B.二进制的基数是“2”,十进制的基数是“10”

C.基数就是一个数的数值

D.只有正数才有基数

17.根据两个一位二进制数的加法运算法则,其和为1的正确表达为。

A.这两个二进制数都为1

B.这两个二进制数都为0

C.这两个二进制数不相等

D.这两个二进制数相等

18.根据两个一位二进制数的加法运算法则,其进位为1的正确表述为。

B.这两个二进制数只有一个1

C.这两个二进制数中没有1

D.这两个二进制数不相等

19.把十进制数215转换成二进制数,结果为。

A.10010110BB.11011001B

C.11101001BD.11010111B

20.把二进制数1011转换成十进制数,结果为。

A.12B.7

C.8D.11

21.下列一组数中最小的数是。

A.10010001BB.157D

C.137OD.10AH

22.8位二进制能表示的数用十六进制表示的范围是:

。

A.07H——7FFHB.00H——0FFH

C.10H——0FFHD.20H——200H

23.以下4个数中最大的是_____。

A.10010110BB.224O

C.152DD.96H

24.用八进制表示一个字节的无符号整数,最多需要_____。

A.1位B.2位

C.3位D.4位

25.用十六进制表示一个字节的无符号整数,最多需要_____。

26.下列关于“1KB”准确的含义是_____。

A.1000个二进制位B.1000个字节

C.1024个二进制位D.1024个字节

27.下列关于“1kb/s“准确的含义是_____。

A.1000b/sB.1000字节/s

C.1024/sD.1024字节/s

28.在下列各种进制的数中,_____数是非法数。

A.(999)10B.(678)8

C.(101)2D.(ABC)16

29.24×

24汉字点阵字库中,表示一个汉字字形需要字节。

A.24B.48

C.72D.32

30.计算机的存储容量常用KB为单位,这里1KB表示。

A.1024个字节B.1024个二进制信息位

C.1000个字节D.1000个二进制信息位

31.基本ASCII码是字符编码,这种编码用个二进制位表示一个字符。

A.8B.7

C.10D.16

32.基本ASCII码可以表示种字符。

A.255B.256

C.127D.128

33.ASCII码是一种对_____进行编码的计算机代码。

A.汉字B.字符

C.图象D.声音

34.BCD码是专门用二进制数表示的编码。

A.字母符号B.数字字符

C.十进制数D.十六进制数

35.最常用的BCD码是8421码,它用位二进制数表示一位十进制数。

A.1B.2

C.4D.8

36.下列编码中,_____和汉字信息处理无关。

A.BCD码B.输入码

C.字模点阵码D.区位码

37.汉字系统中,字库里存放的是汉字的____。

A.内码B.外码

C.字模D.输入码

38.下面是关于计算机中定点数与浮点数的一些叙述,正确的是。

A.定点数只能表示纯小数

B.浮点数尾数越长,数的精度就越高

C.定点数的数值范围一定比浮点数的数值范围大

D.定点数就是用十进制表示的数

39.国标码(GB2312-80)是的标准编码。

A.汉字输入码B.汉字字型码

C.汉字机内码D.汉字交换码

40.输入汉字时所采用的编码是。

A.汉字国标码B.汉字机内码(内码)

C.汉字输入码(外码)D.汉字字形码

41.汉字在计算机系统内部进行存储、加工处理和传输所采用的编码是。

A.汉字国标码B.汉字机内码(内码)

42.汉字在屏幕上显示或在打印机上输出所采用的编码是。

C.汉字输入码(外码)D.汉字字形码

43.实现汉字字形表示的方法,一般可分为两大类。

A.点阵式与矢量式B.点阵式与网络式

C.网络式与矢量式D.矢量式与向量式

44.汉字处理系统中的字库文件用来解决的问题。

A.使用者输入的汉字在机内的存储B.输入时的键位编码

C.汉字识别D.输出时转换为显示或打印字模

45.若一台计算机的字长为4个字节,这意味着它。

A.能处理的数值最大为4位十进制数9999

B.能处理的字符串最多为4个英文字母组成

C.在CPU中作为一个整体加以传送处理的代码为32位

D.在CPU中运行的结果最大为2的32次方

46.为在计算机中正确表示有符号数,通常规定最高位为符号位,并用表示正数。

A.+B.-

C.0D.1

47.定点整数的小数点约定在。

A.符号位之后B.符号位之前

C.最低位右边D.最低位前边

48.如下几类数中,不能直接用浮点数表示的是。

A.纯小数B.负整数

C.分数D.第一小数位是0的数

49.计算机病毒是一种_____。

A.生物病菌B.生物病毒

C.计算机程序D.有害的言论文档

50.计算机病毒是指。

A.编制有错误的计算机程序

B.设计不完善的计算机程序

C.已被破坏的计算机程序

D.以危害系统为目的的特殊计算机程序

51.计算机病毒不具有。

A.寄生性和传染性B.潜伏性和隐蔽性

C.自我复制性和破坏性D.自行消失性和易防范性

52.计算机每次启动时被运行的计算机病毒称为病毒。

A.恶性B.良性

C.引导型D.定时发作型

53.为预防计算机病毒的侵入,应从方面采取措施。

A.管理B.技术

C.硬件D.管理和技术

54.防病毒软件所有病毒。

A.是有时间性的,不能消除B.是一种专门工具,可以消除

C.有的功能很强,可以消除D.有的功能很弱,不能消除

55.为了防止已存有信息的软盘感染病毒,应该。

A.保护软盘清洁

B.不要把此软盘与有病毒的软盘放在一起

C.进行写保护

D.定期对软盘进行格式化

56.下面关于计算机病毒描述正确的有。

A.计算机病毒是程序,计算机感染病毒后,可以找出病毒程序,进而清除它

B.只要计算机系统能够使用,就说明没有被病毒感染

C.只要计算机系统的工作不正常,一定是被病毒感染了

D.软磁盘写保护后,使用时一般不会被感染上病毒

57.下面列出的计算机病毒传播途径,不正确的是。

A.使用来路不明的软件B.通过借用他人的软盘

C.机器使用时间过长D.通过网络传输

58.下列有关计算机病毒的说法中,是错误的。

A.游戏软件常常是计算机病毒的载体

B.用消毒软件将一片软盘消毒之后,该软盘就没有病毒了

C.尽量做到专机专用或安装正版软件,是预防计算机病毒的有效措施

D.计算机病毒在某些条件下被激活之后,才开始起干扰和破坏作用

59.计算机病毒的特点是。

A.传染性、潜伏性、安全性B.传染性、潜伏性、破坏性

C.传染性、破坏性、易读性D.传染性、安全性、易读性

60.宏病毒是随着Office软件的广泛使用,有人利用宏语言编制的一种寄生于_____的宏中的计算机病毒。

A.应用程序B.文档或模板

C.文件夹D.具有“隐藏”属性的文件

参考答案

1.A2.D3.D4.D5.C6.B7.C8.A9.D

10.A11.C12.D13.D14.C15.D16.B17.C18.A

19.D20.D21.C22.B23.C24.C25.B26.D27.A

28.B29.C30.A31.B32.D33.B34.C35.C36.A

37.C38.B39.D40.C41.B42.D43.A44.D45.C

46.C47.C48.C49.C50.D51.D52.C53.D54.A

55.C56.D57.C58.B59.B60.B