windows安全检查Word下载.docx

《windows安全检查Word下载.docx》由会员分享,可在线阅读,更多相关《windows安全检查Word下载.docx(36页珍藏版)》请在冰豆网上搜索。

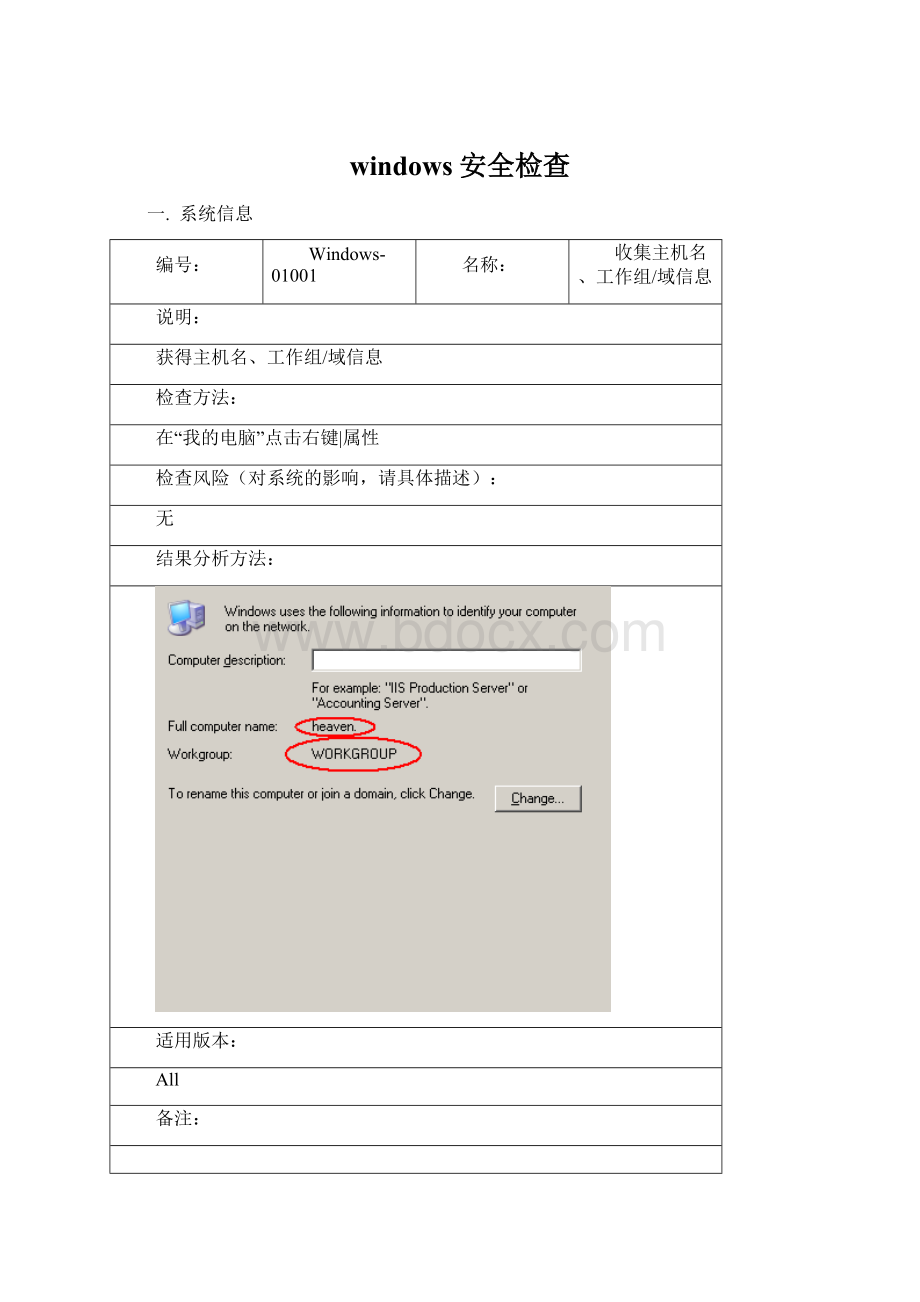

从“operatingsystems”字段可以查到允许启动的系统列表

Windows-01004

查看主机路由信息

获得主机的路由信息

Routeprint

routeprint

IPv4RouteTable

=============================================================

InterfaceList

0x1...........................MSTCPLoopbackinterface

0x10003...0002a5b4c8e6......Intel(R)PRO/100VMNetworkConnection

=============================================================ActiveRoutes:

NetworkDestinationNetmaskGatewayInterfaceMetric

0.0.0.00.0.0.0192.168.10.254192.168.10.1120

127.0.0.0255.0.0.0127.0.0.1127.0.0.11

192.168.10.0255.255.255.0192.168.10.11192.168.10.1120

192.168.10.11255.255.255.255127.0.0.1127.0.0.120

192.168.10.255255.255.255.255192.168.10.11192.168.10.1120

224.0.0.0240.0.0.0192.168.10.11192.168.10.1120

255.255.255.255255.255.255.255192.168.10.11192.168.10.111

DefaultGateway:

192.168.10.254

PersistentRoutes:

None

二.补丁安装情况

Windows-02001

检查系统安装的补丁以及Hotfix

检查当前主机所安装的ServicePack以及Hotfix

Psinfo

psinfo

PsInfov1.11-localandremotesysteminformationviewer

Copyright(C)2001MarkRussinovich

Sysinternals-

Systeminformationfor\\HEAVEN:

Kernelversion:

MicrosoftWindowsServer2003,UniprocessorFree

Producttype:

Server

Productversion:

5.2

Servicepack:

0

Kernelbuildnumber:

3790

Registeredorganization:

...

Registeredowner:

Adam

Installdate:

2003-5-2,1:

18:

14

Activationstatus:

Activated

Systemroot:

C:

\WINDOWS

Processors:

1

Processorspeed:

1.0GHz

Processortype:

x86Family6Model11Stepping1,GenuineIntel

Physicalmemory:

256MB

HotFixes:

Q147222:

NoDescription

三.帐号和口令

帐号检查请区分独立服务器和属于域的服务器:

在独立服务器上,可以直接检查本地的策略和配置;

在属于域的服务器上,请检查域控制器上对计算机的域管理策略。

属于域的服务器的检查:

如果服务器属于某个域,在域控制器(DC)上起用的组策略将覆盖本地的安全策略设置,请首先检查域控制器(DC)上的组策略,操作是:

开始|程序|管理工具|AD用户和计算机,点击域,右键选属性,组策略,编辑。

Windows-03001

口令复杂度检查

对主机或域上用户强制进行口令复杂度检查

开始|程序|管理工具|本地安全设置|安全设置|帐户策略|密码策略:

密码必须符合复杂性要求

如果该选项为Enable则表示已经打开

Windows2000及以上版本

在域中可能无法确定是哪个组策略在生效,可以执行Gpresult来进行分析

Windows-03002

是否有口令最短口令长度要求

对主机或域上用户是否要求最短口令

密码长度最小值

默认值应该为0,表示无最短口令长度要求

推荐值为7

Windows-03003

是否有密码过期策略

密码过期策略包括密码最长存留期和最短存留期,最长存留期是指密码在多久后过期,最短存留期是指在多久后才可以修改密码

#密码最长存留期,以天为单位,MAXDAYS天后密码过期,缺省为42天(建议不超过42天)

#密码最短存留期,以天为单位,MINDAYS天后才可以修改密码,缺省为0(建议1~7天)

根据客户网络的特定情况,确定密码最长存留期和最短存留期,作为互联网服务器可以适当延长“最长密码存留期”,并可以设置“最短密码存留期”为0。

作为内部网主机,建议使用默认值。

可以询问客户管理员进行相关设置。

Windows-03004

帐户锁定策略检查

对主机或域上帐户检查帐号锁定策略

锁定策略包括帐户锁定计数器、帐户锁定时间、帐户锁定阀值。

开始|程序|管理工具|本地安全设置|安全设置|帐户策略:

帐户锁定计数器:

(建议为30分钟)

帐户锁定时间:

帐户锁定阀值:

(建议5次)

根据客户网络的特定情况,确定帐户锁定策略,作为内部网主机,建议使用推荐值;

作为互联网服务器建议不要设置该值,因为设置该值可能导致一些服务的拒绝服务。

Windows-03005

检查Guest帐号

Guest帐号是一个容易忽视的帐号,黑客可能修改该帐号权限,并利用该帐号登陆系统

netuserguest

UsernameGuest

FullName

CommentBuilt-inaccountforguestaccesstothecomputer/domain

User'

scomment

Countrycode000(SystemDefault)

AccountactiveNo

AccountexpiresNever

Passwordlastset2003/5/11下午10:

47

PasswordexpiresNever

Passwordchangeable2003/5/11下午10:

PasswordrequiredNo

UsermaychangepasswordNo

WorkstationsallowedAll

Logonscript

Userprofile

Homedirectory

LastlogonNever

LogonhoursallowedAll

LocalGroupMemberships*Guests

GlobalGroupmemberships*None

Thecommandcompletedsuccessfully.

Windows-03006

系统是否使用默认管理员帐号

默认管理员帐号可能被攻击者用来进行密码暴力猜测,建议修改默认管理员用户名。

netuser

查看用户列表中是否存在Administrator帐号

Windows-03007

是否存在可疑帐号

查看系统是否存在攻击者留下的可疑帐号,或检查主机操作人员遗留下的尚未删除的帐号。

可能删除系统中重要用户导致某些应用无法正常使用,建议在删除前将可以帐号禁用,禁用方法:

netuserusername/active:

no

从列表中找寻是否存在流行黑客软件所创建的帐号,并询问客户管理员。

发现可疑帐号后执行netuserusername,查看帐号相关信息

Windows-03008

检查系统中是否存在脆弱口令

系统存在脆弱口令帐号可能导致攻击者轻易猜出帐号密码。

安装L0phtcrack4进行检查

安装该软件需得到客户管理员许可,执行该软件可能导致系统蓝屏。

通过简单测试可以获得脆弱口令帐号列表。

四.网络与服务

Windows-04001

查看网络开放端口

netstat–an

在大流量网站执行该命令可能结果较多。

ActiveConnections

ProtoLocalAddressForeignAddressState

TCP0.0.0.0:

1350.0.0.0:

0LISTENING

4450.0.0.0:

10250.0.0.0:

30060.0.0.0:

TCP127.0.0.1:

30010.0.0.0:

30020.0.0.0:

30030.0.0.0:

UDP0.0.0.0:

445*:

*

500*:

1026*:

3004*:

3007*:

4500*:

UDP127.0.0.1:

123*:

3005*:

15609*:

Windows-04002

网络流量信息

得到网络流量信息

netstat–s

IPv4Statistics

PacketsReceived=0

ReceivedHeaderErrors=0

ReceivedAddressErrors=0

DatagramsForwarded=0

UnknownProtocolsReceived=0

ReceivedPacketsDiscarded=0

ReceivedPacketsDelivered=0

OutputRequests=0

RoutingDiscards=0

DiscardedOutputPackets=0

OutputPacketNoRoute=0

ReassemblyRequired=0

ReassemblySuccessful=0

ReassemblyFailures=0

DatagramsSuccessfullyFragmented=0

DatagramsFailingFragmentation=0

FragmentsCreated=0

ICMPv4Statistics

ReceivedSent

Messages00

Errors00

DestinationUnreachable00

TimeExceeded00

ParameterProblems00

SourceQuenches00

Redirects00

Echos00

EchoReplies00

Timestamps00

TimestampReplies00

AddressMasks00

AddressMaskReplies00

TCPStatisticsforIPv4

ActiveOpens=0

PassiveOpens=0

FailedConnectionAttempts=0

ResetConnections=0

CurrentConnections=0

SegmentsReceived=0

SegmentsSent=0

SegmentsRetransmitted=0

UDPStatisticsforIPv4

DatagramsReceived=0

NoPorts=0

ReceiveErrors=0

DatagramsSent=0

各版本WindowsServernetstat的不同可能导致结果不一致,在Windows2003中增加了ICMP信息。

Windows-04003

端口、进程对应信息检查

检查主机端口、进程对应信息

Fport

PidProcessPortProtoPath

400svchost->

135TCPC:

\WINNT\system32\svchost.exe

8System->

139TCP

445TCP

1028TCP

872rsvp->

1047TCPC:

\WINNT\System32\rsvp.exe

624WinMgmt->

1048TCPC:

\WINNT\System32\WBEM\WinMgmt.exe

1049TCPC:

540inetinfo->

1054TCPC:

\WINNT\System32\inetsrv\inetinfo.exe

1616msdtc->

2692TCPC:

\WINNT\System32\msdtc.exe

3372TCPC:

3778TCP

135UDPC:

137UDP

138UDP

445UDP

256lsass->

500UDPC:

\WINNT\system32\lsass.exe

244services->

1029UDPC:

\WINNT\system32\services.exe

3456UDPC:

Windows2000及以下版本

在Windows2003中Fport无法执行,可以使用netstat–ano查看端口对应的PID,然后结合04004的检查结果进行整理。

Windows-04004

主机进程信息检查

查看主机进程信息

pv–e

PROCESSPIDPRIOPATH

smss.exe456NormalC:

\WINDOWS\System32\smss.exe

csrss.exe504NormalC:

\WINDOWS\system32\csrss.exe

winlogon.exe528HighC:

\WINDOWS\system32\winlogon.exe

services.exe572NormalC:

\WINDOWS\system32\services.exe

lsass.exe584NormalC:

\WINDOWS\system32\lsass.exe

svchost.exe772NormalC:

\WINDOWS\system32\svchost.exe

svchost.exe824NormalC:

\WINDOWS\System32\svchost.exe

svchost.exe968NormalC:

svchost.exe984NormalC:

svchost.exe1016NormalC:

spoolsv.exe1176NormalC:

\WINDOWS\system32\spoolsv.exe

msdtc.exe1232NormalC:

\WINDOWS\system32\msdtc.exe

alg.exe1328NormalC:

\WINDOWS\System32\alg.exe

Ati2evxx.exe1340NormalC:

\WINDOWS\system32\Ati2evxx.exe

svchost.exe1360NormalC:

hibserv.exe1412NormalC:

\PROGRA~1\Compaq\COMPAQ~1\hibserv.exe

svchost.exe1460NormalC:

svchost.exe1508NormalC:

Dfssvc.exe1616NormalC:

\WINDOWS\system32\Dfssvc.exe

Explorer.EXE204NormalC:

\WINDOWS\Explorer.EXE

atiptaxx.exe356NormalC:

\WINDOWS\system32\atiptaxx.exe

hkss.exe364NormalC:

\Pro